2021年长安杯Wp

作为第一年参赛的选手

有遗憾也有惊喜~

遗憾就是有实力能拿到一等奖

惊喜就是考的宝塔,TP,Node都是平时有用的

下面请听我慢慢分解~

民间答案链接

仓库链接

官方电子Wp(待~)

检材一

这个分析Apk,平时没有接触,但是问题不大~

首先再赞助商那里拿到

雷电APP智能分析

这个基本就能把检材一做完~

- 请计算检材一Apk的SHA256值

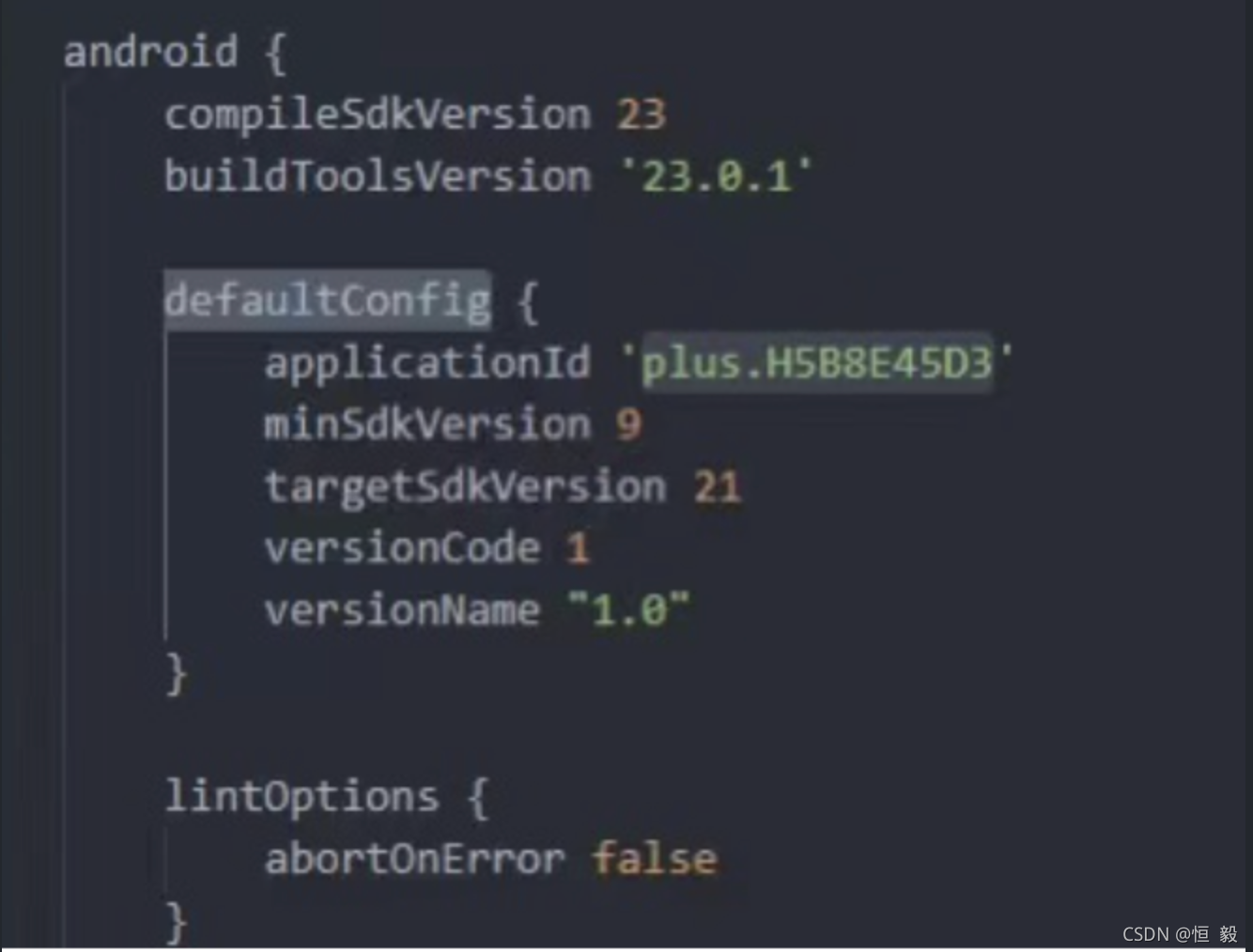

- 该APK的应用包名为

- 该APK程序在封装服务商的应用唯一标识(APPID)为

- 该APK具备下列哪些危险权限(多选题): A.读取短信 B.读取通讯录 C.读取精确位置 D.修改通讯录 E.修改短信

现在来看答案的话有的错的好傻~

软件会自动分析SHA256值,应用包名,APPID,危险权限等

最开始我是不知道APPID就是那个:我还自己去查什么是APPID

- 该APK发送回后台服务器的数据包含以下哪些内容(多选题): A.手机通讯录 B.手机应用列表 C.手机号码 D.验证码 E.GPS定位信息

- 该APK程序回传通讯录时,使用的http请求方式为

- 该APK程序的回传地址域名为

发送回后台手机通讯录以及GPS定位我没看到

但是怎么弄的呢?你要先下载一个模拟器,然后在抓包那里选择代理抓包才行

这样检材二的答案域名也出来了,请求方式肯定是post不用想的

- 该APK程序代码中配置的变量apiserver的值为

- 分析该APK,发现该程序还具备获取短信回传到后台的功能,短信上传服务器接口地址为

这个要用那个软件的自动逆向分析源码,点一下脱壳下面的那个

反编码·

进入之后的话直接全局搜索upload等关键词直接就出来了

短信接口的话:先要知道短信一般命名为SMS,全局搜索不分大小写,到结果下每个看一看就行了

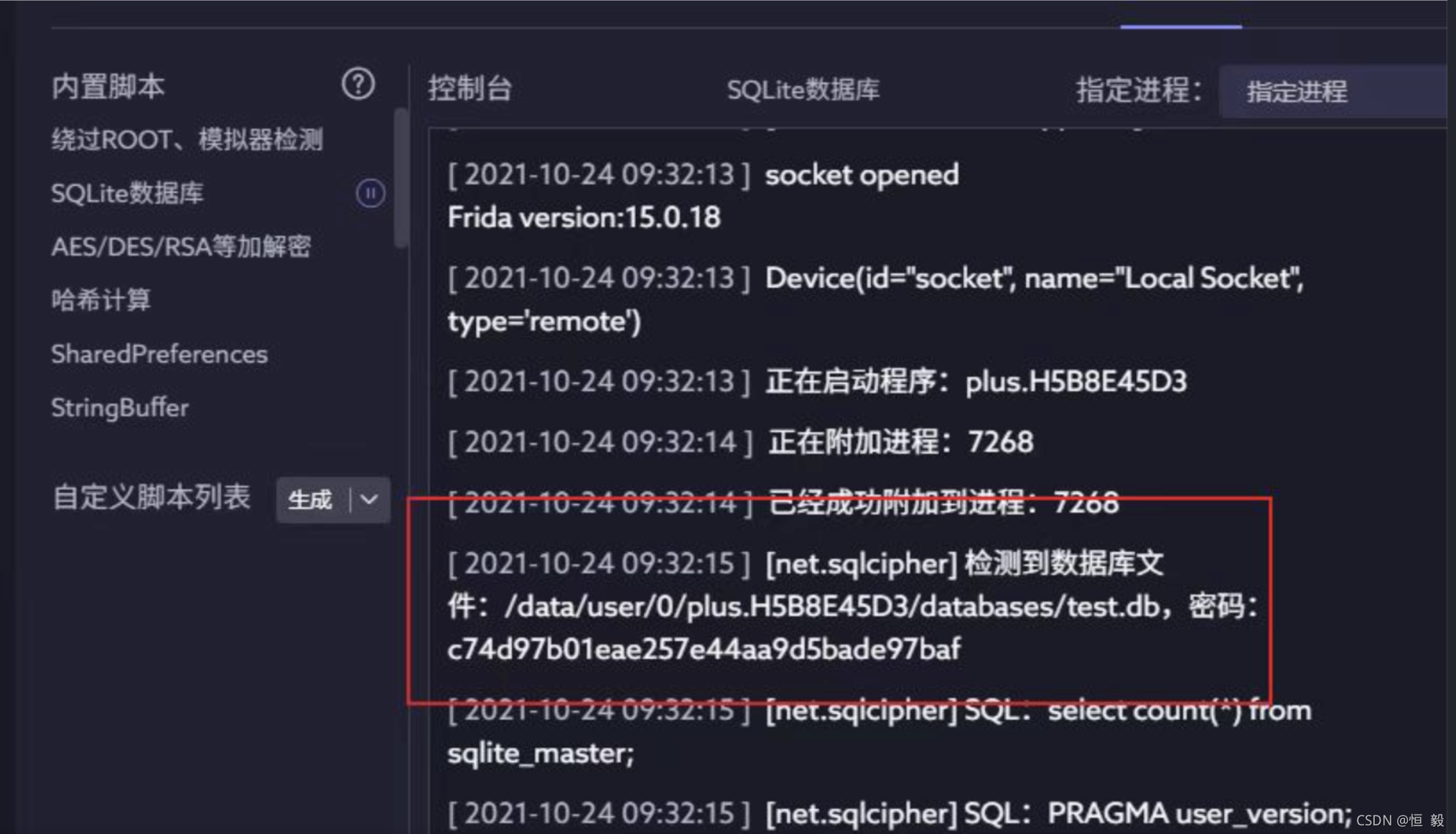

- 分析,发现该APK在运行过程中会在手机中产生一个数据库文件,该文件的文件名为

- 分析,发现该APK在运行过程中会在手机中产生一个数据库文件,该数据库的初始密码为

人家都准备好了。直接脚本分析

检材二

- 检材二的原始硬盘的SHA256值为

这个先在火眼分析中打开,分析好SHA256再用仿真打开虚拟机

- 查询涉案于案发时间段内登陆服务器的IP地址为

这个直接查ssh的日志

- 请对检材二进行分析,并回答该服务器在集群中承担的主要作用是()

- 上一题中,提到的主要功能对应的服务监听的端口为

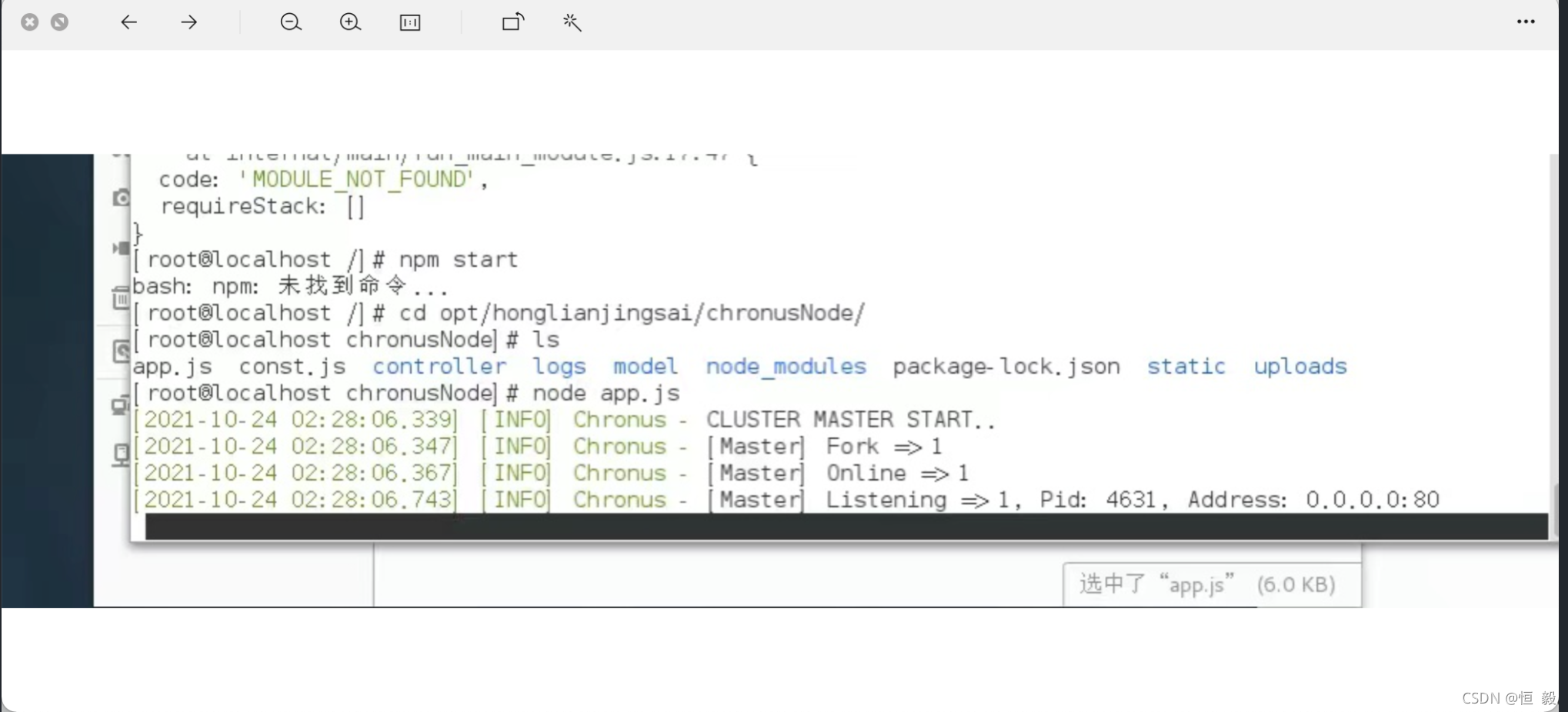

- 上一题中,提到的服务所使用的启动命令为

先切换到root用户

然后history查看上个用户的操作

发现一直在操作node

进入到对应的node文件夹

看README中,再到对应文件夹下看修改成啥了

启动命令,那就是送分的,弄过flask的一看文件格式

直接node app.js (python app.py / python run.py)

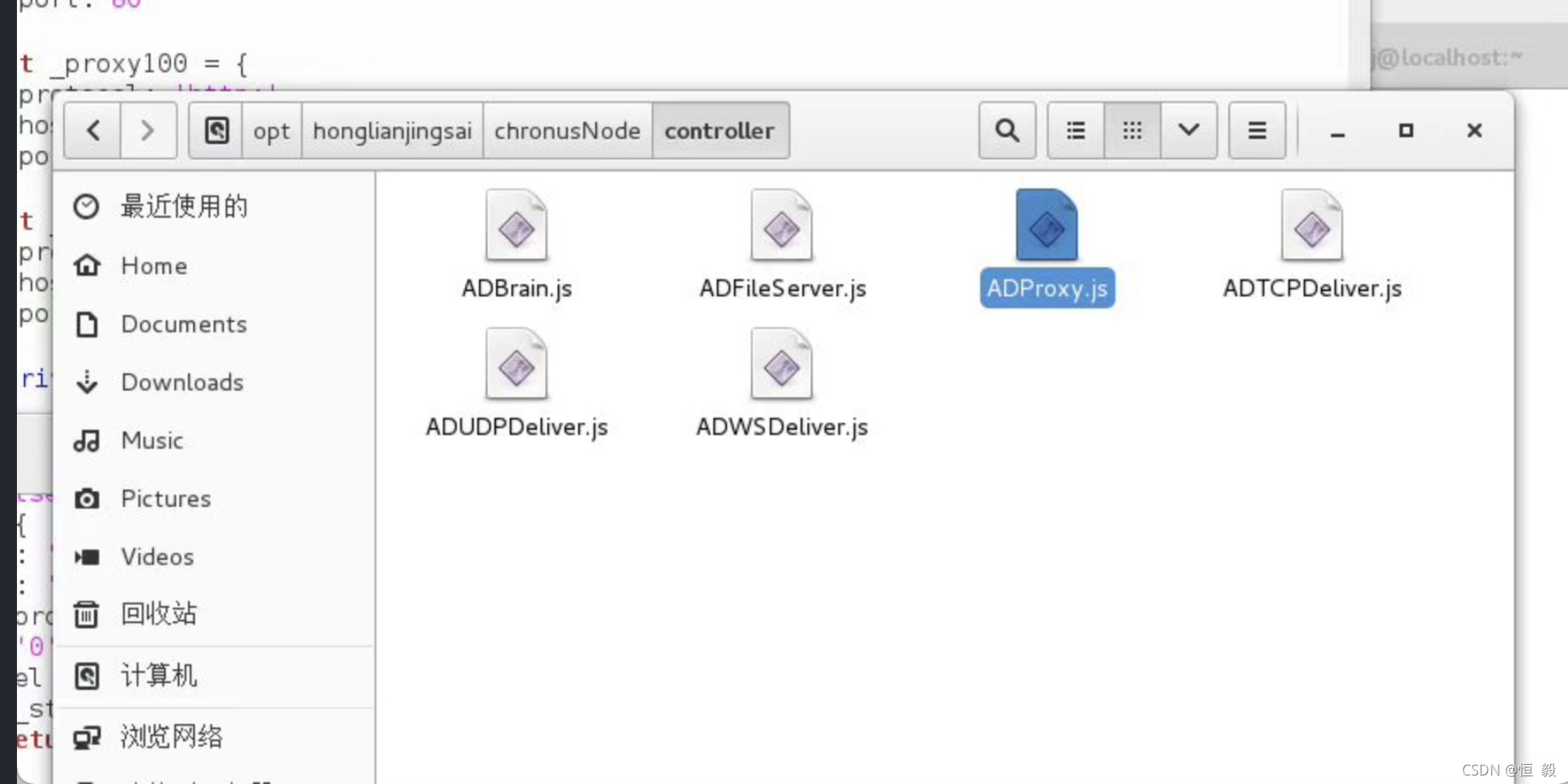

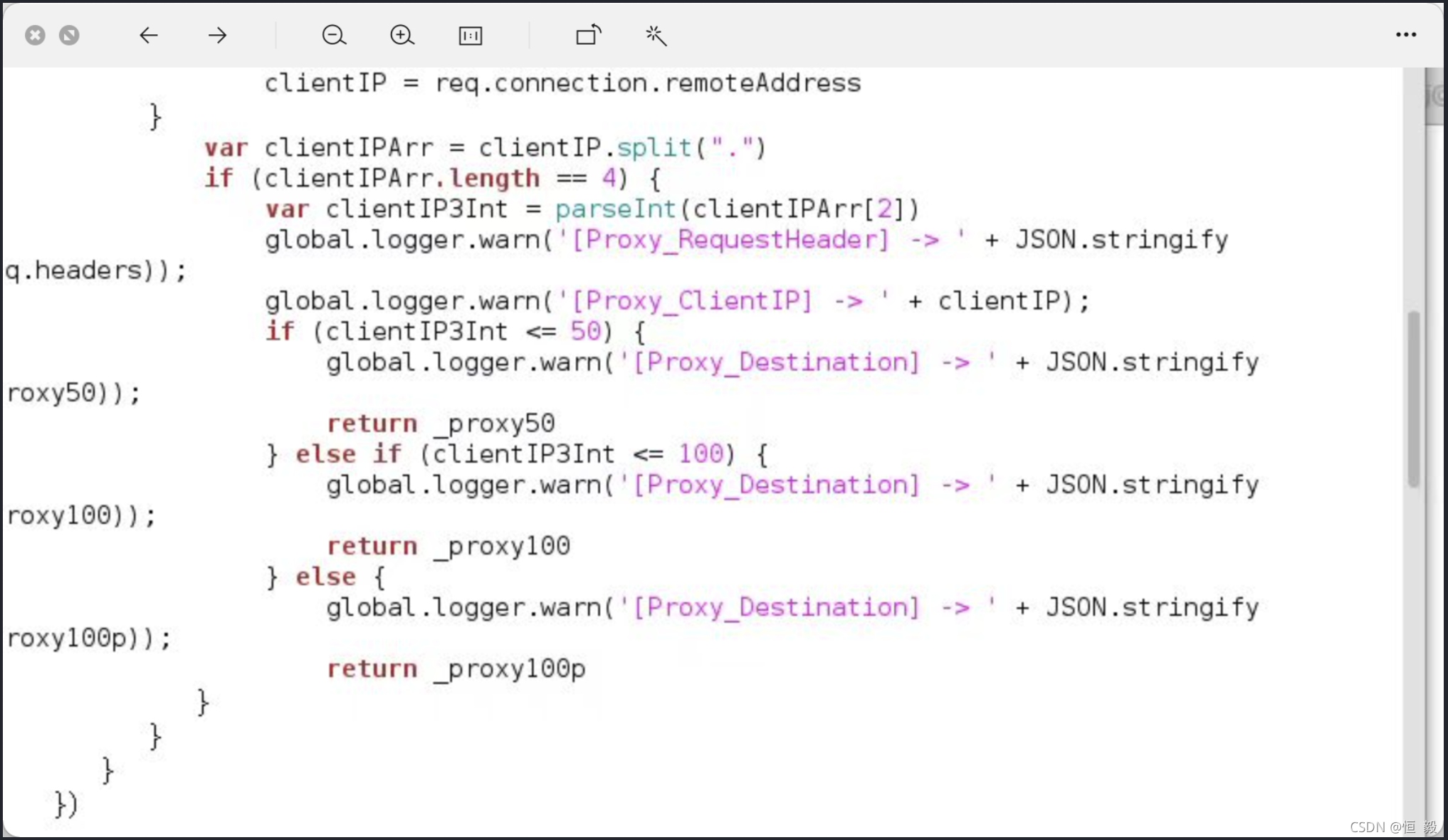

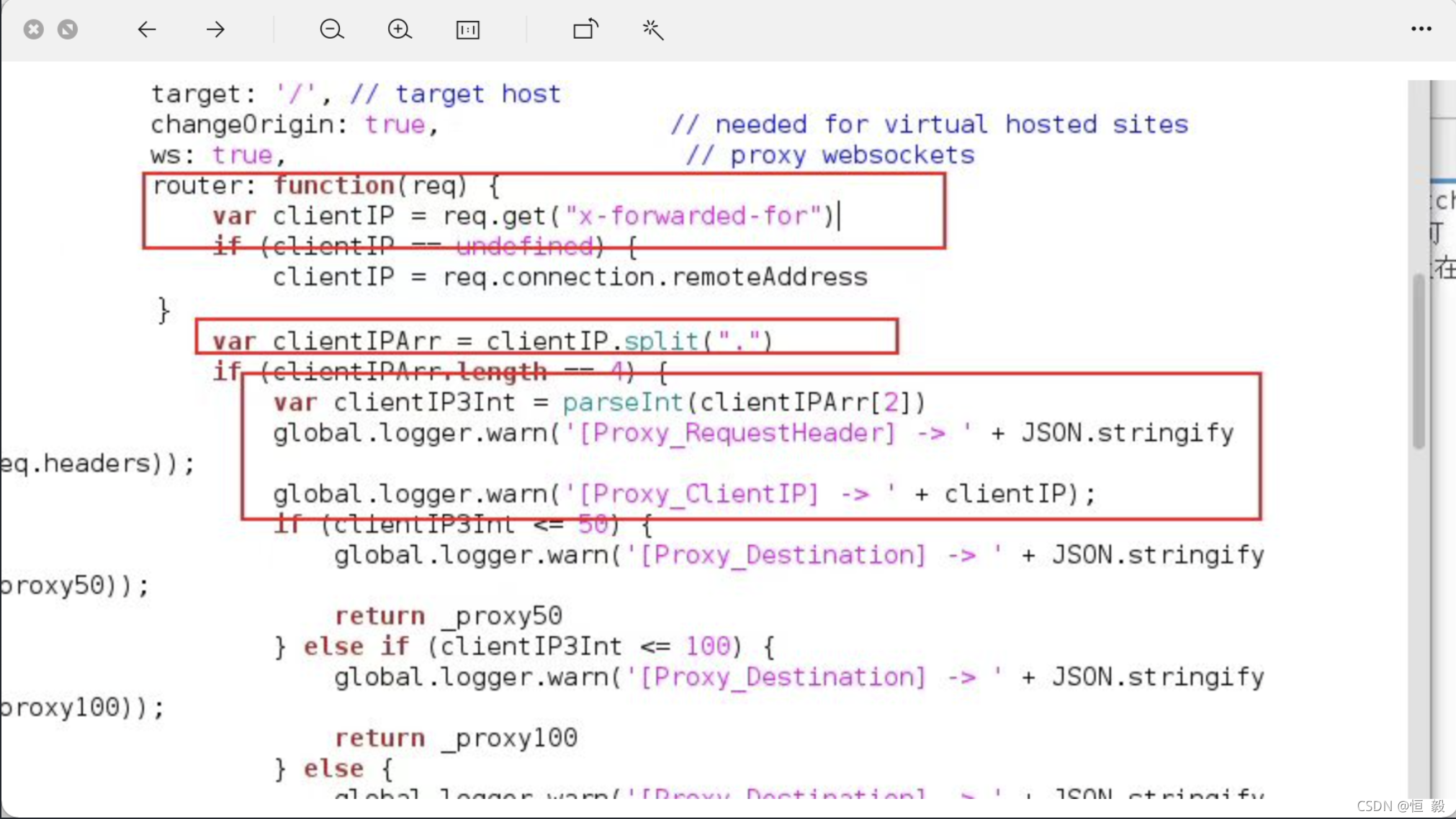

- 经分析,该服务对于请求来源IP的处理依据时:根据请求源IP地址的第()位进行判断【标准格式:9】

- 经分析,当判断条件小于50时,服务器会将该请求转发到IP为()的服务器上【标准格式:111.111.111.111】

- 请分析,该服务器转发的目标服务器一共有几台

这个直接到controller里面看看,发现proxy代理字眼,直接打开

有点js基础基本就能秒杀这几道题了

一看就是个80端口给个入口,然后根据负载进行负载均衡

小于50走的第一台服务器

- 请分析,受害者通讯录被获取时,其设备的IP地址为【标准格式:111.111.111.111】

- 请分析,受害者的通讯录被窃取后,经由该服务器转发到了IP为()的服务器上【标准格式:111.111.111.111】

这2道题很坑!!

首先你要看案件分析说受害人是多久被骗的

以及你要理解受害人的IP居然不是公网IP!!!!

我看日志里面 始终找不到公网IP 你说你都是192开头的Ip了,你还叫受害人?

真的是!怎么找,根据时间到日志里面找~

检材三

- 检材三的原始硬盘的SHA256值为:

- 请分析第21题中,所指的服务器的开机密码为:

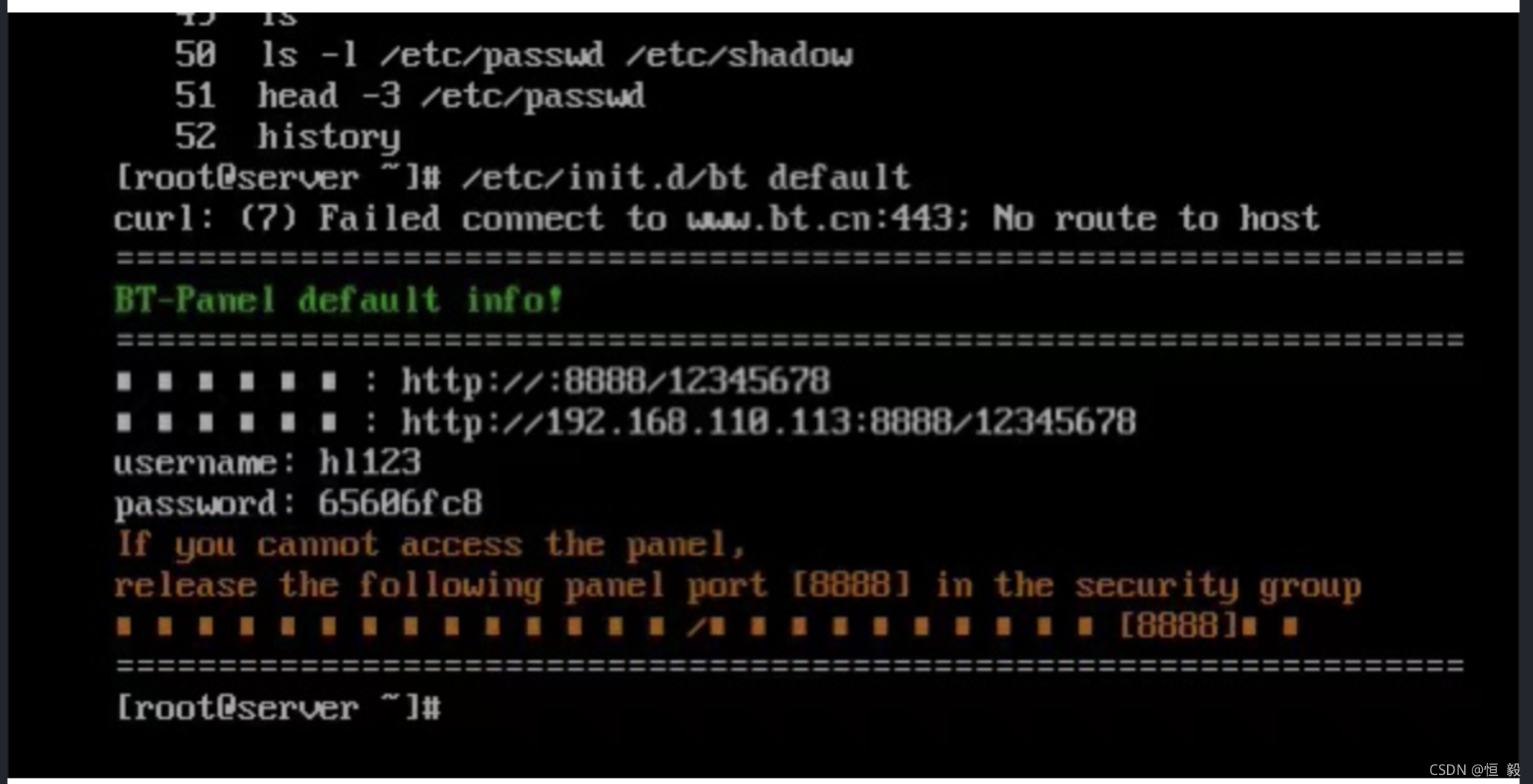

看到宝塔我直接笑出来了~

老规矩:火眼分析SHA256

开机密码我没找出来,因为火眼仿真直接把密码重置为123456了

- 嫌疑人架设网站使用了宝塔面板,请问面板的登陆用户名为

- 请分析用于重置宝塔面板密码的函数名为

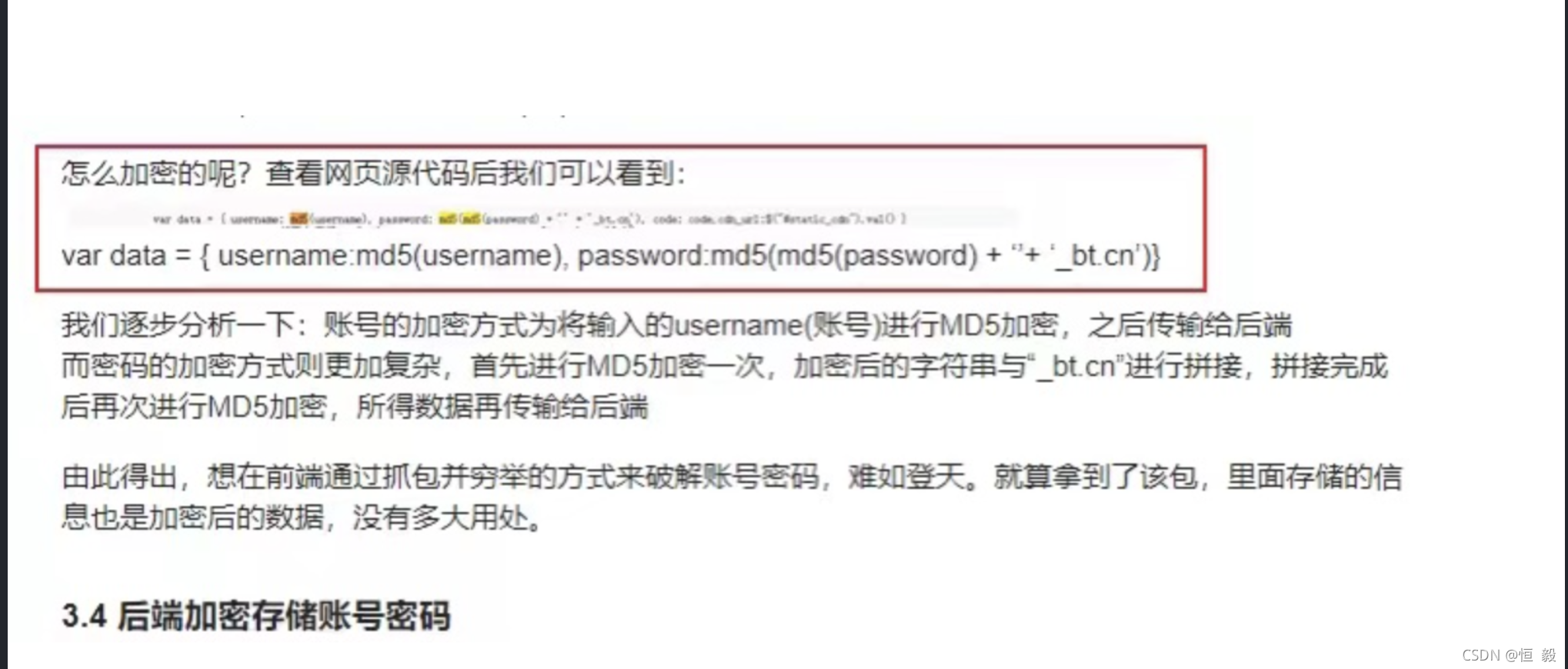

- 请分析宝塔面板登陆密码的加密方式所使用的哈希算法为

- 请分析宝塔面板对于其默认用户的密码一共执行了几次上题中的哈希算法

- 请分析当前宝塔面板密码加密过程中所使用的salt值为【区分大小写】

- 请分析该服务器,网站源代码所在的绝对路径为

这个简直是送分

直接root权限下输入默认呼出命令

重制函数直接去搜,或者平时捣鼓看源码,很简单的

加密那个我人傻了 三道题的我放到一道题里面,白送分QAQ

当然我这里没时间去看他的salt究竟改成啥了,所以错了

绝对路径,闭着眼睛直接到

/www/wwwroot下面去看

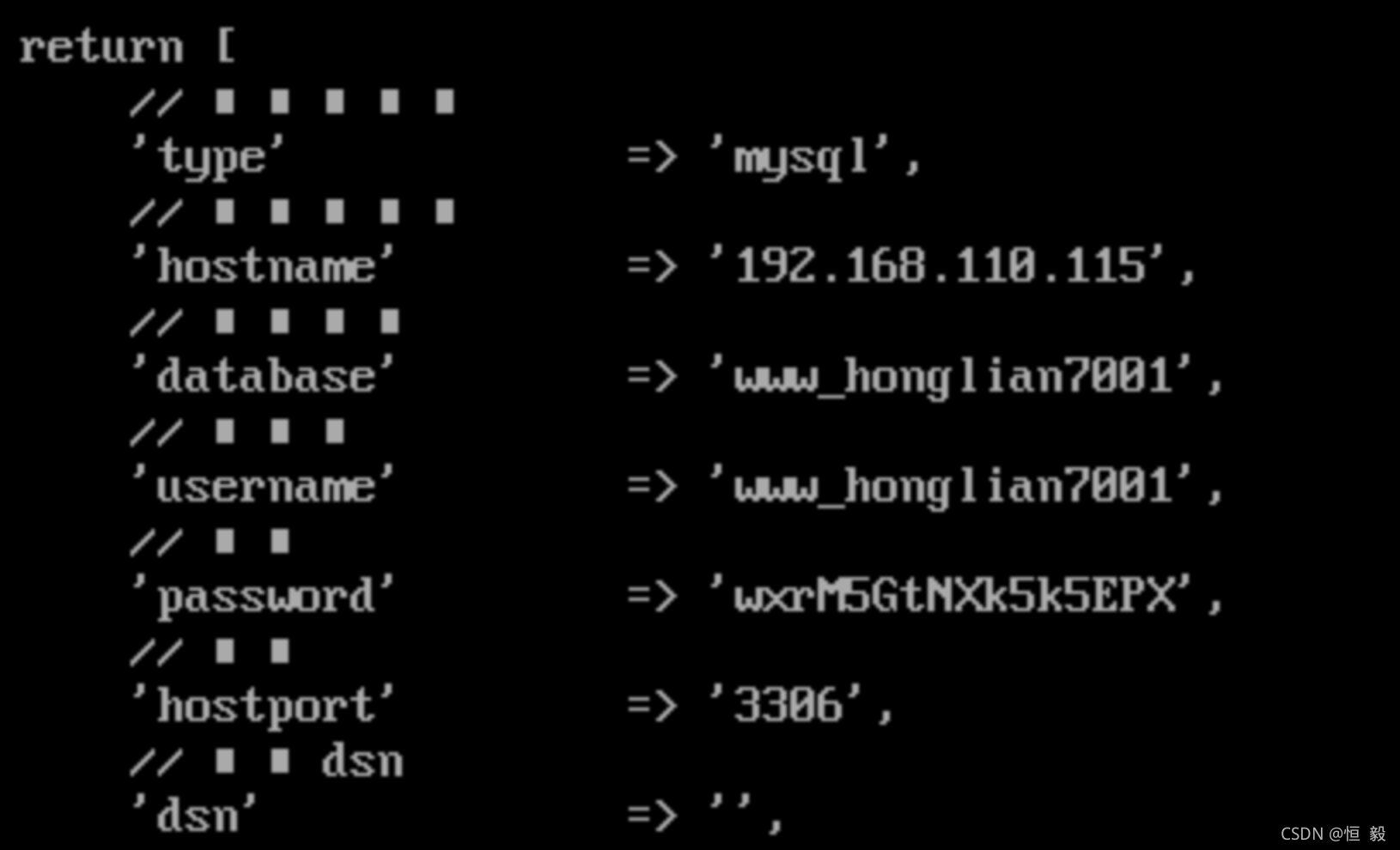

- 请分析,网站所使用的数据库位于IP为()的服务器上(请使用该IP解压检材4,并重构网站)【标准格式:111.111.111.111】

- 请分析,数据库的登陆密码为【区分大小写】

- 在对后台账号的密码加密处理过程中,后台一共计算几次哈希值

当我看到Tp的时候我又笑出来了

直接找

database.php看就行了

- 请尝试重构该网站,并指出,该网站的后台管理界面的入口为【标准格式:/web】

- 已知该涉案网站代码中对登录用户的密码做了加密处理。请找出加密算法中的salt值【区分大小写】

- 请分析该网站的管理员用户的密码为

这里我理解错了,我是直接到index.php再到start.php

结果他是后台管理其实可以直接猜/admin

加密的话直接到

controller里面去看

结果他是一个公共函数,那就到

common.php里面去看

- 请统计,后台中,一共有多少条设备记录

- 请通过后台确认,本案中受害者的手机号码为

- 请分析,本案中受害者的通讯录一共有多少条记录

没时间了!这个肯定要结合检材五,然后连接到数据库里面去看

弄肯定是能弄,但是为了这3道题,不值得了。

想知道怎么弄,请留意官方Wp

检材四

原谅我只是个Web选手

平时不弄手机

想知道怎么弄请留意官方Wp

这里面我都是猜的

但是只做前3个检材就完全能拿到一等奖了QAQ🥇

总结

以学代练

是个不错的体验~

希望你能吃我的Wp中学到点点技巧

也希望后来者能多去捣鼓下😊

版权归原作者 望向天空的恒毅 所有, 如有侵权,请联系我们删除。