0x00 前言

专门拎出来一片来学习威胁建模的详细内容,主要是关注不同的威胁建模方法以及威胁建模实际落地的情况。这里特指的软件安全流程。本篇只针对STRIDE以及它的一个补充进行描述。

0x01 威胁建模

1.威胁建模

威胁建模指的是通过分析和思考,识别目标可能出现的漏洞和风险,实际上威胁建模的目的就是提前防护,或者也可以说是预测未来,提前防范。

2.主要目

- 在软件开发前预知安全问题,在开发时进行避免

- 提前防护

3.威胁建模模型

- STRIDE

- DREAD

- PASTA

- VAST

- Trike

- OCTAVE

- NIST

0x02 STRIDE

STRIDE的四个元素

1.四元素

- 外部实体 - 系统控制范围之外的用户、软件系统或设备

- 处理过程 - 表示一个任务,一个执行过程,一定有数据流入和流出

- 数据存储 - 数据库,文件,队列

- 数据流 - 数据传输和转换

2.分析方式

- 绘制流程图

- 分析威胁

- 评估风险

- 指定消减措施

- 落实消减措施

3.绘制流程图

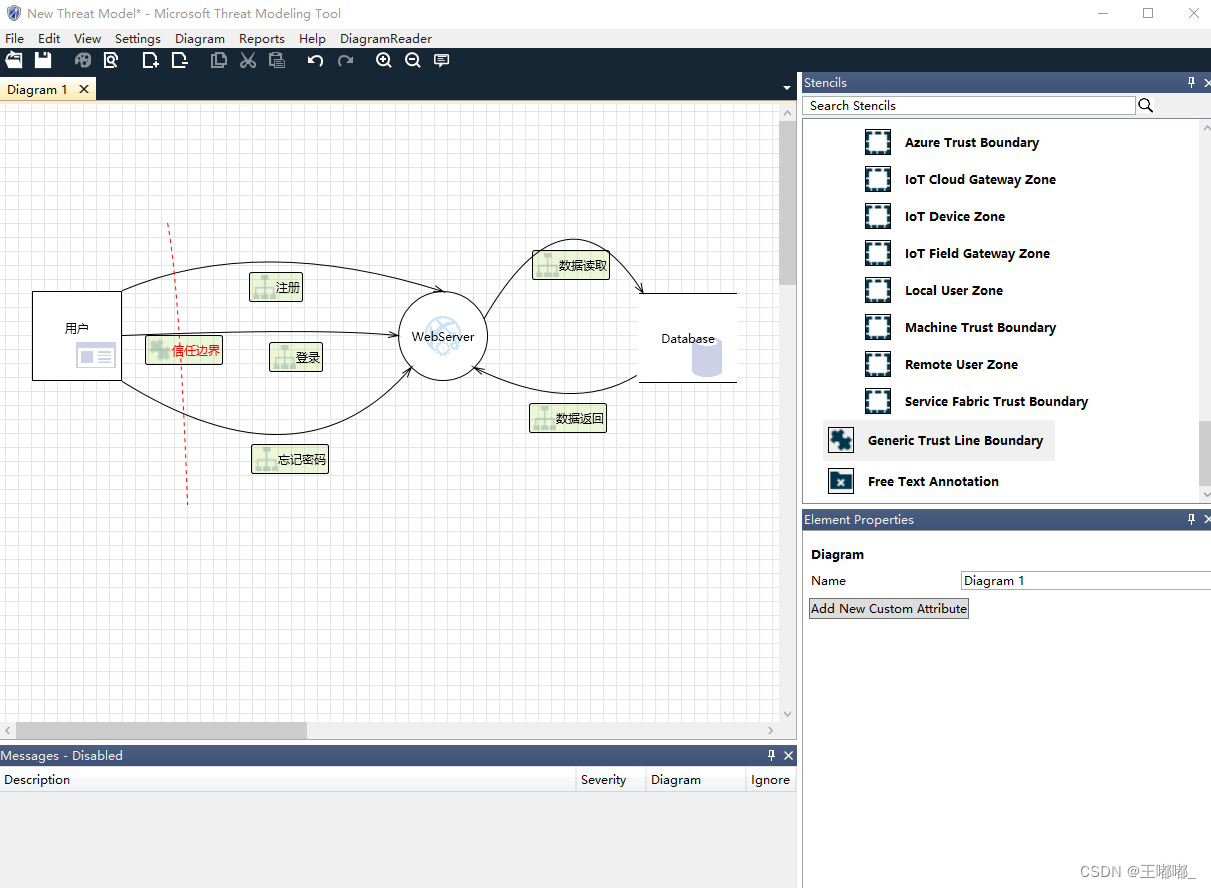

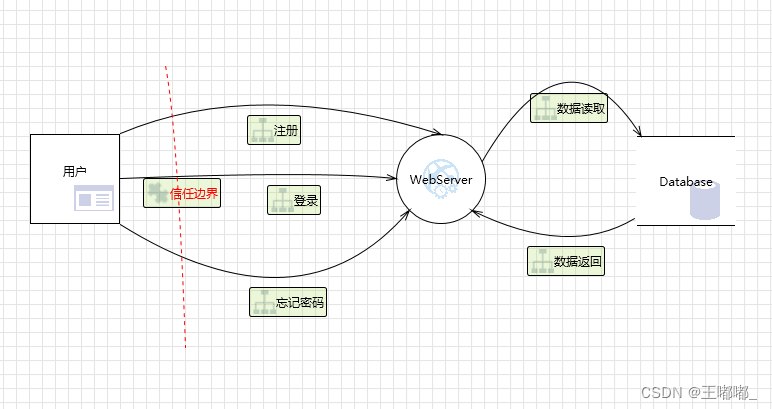

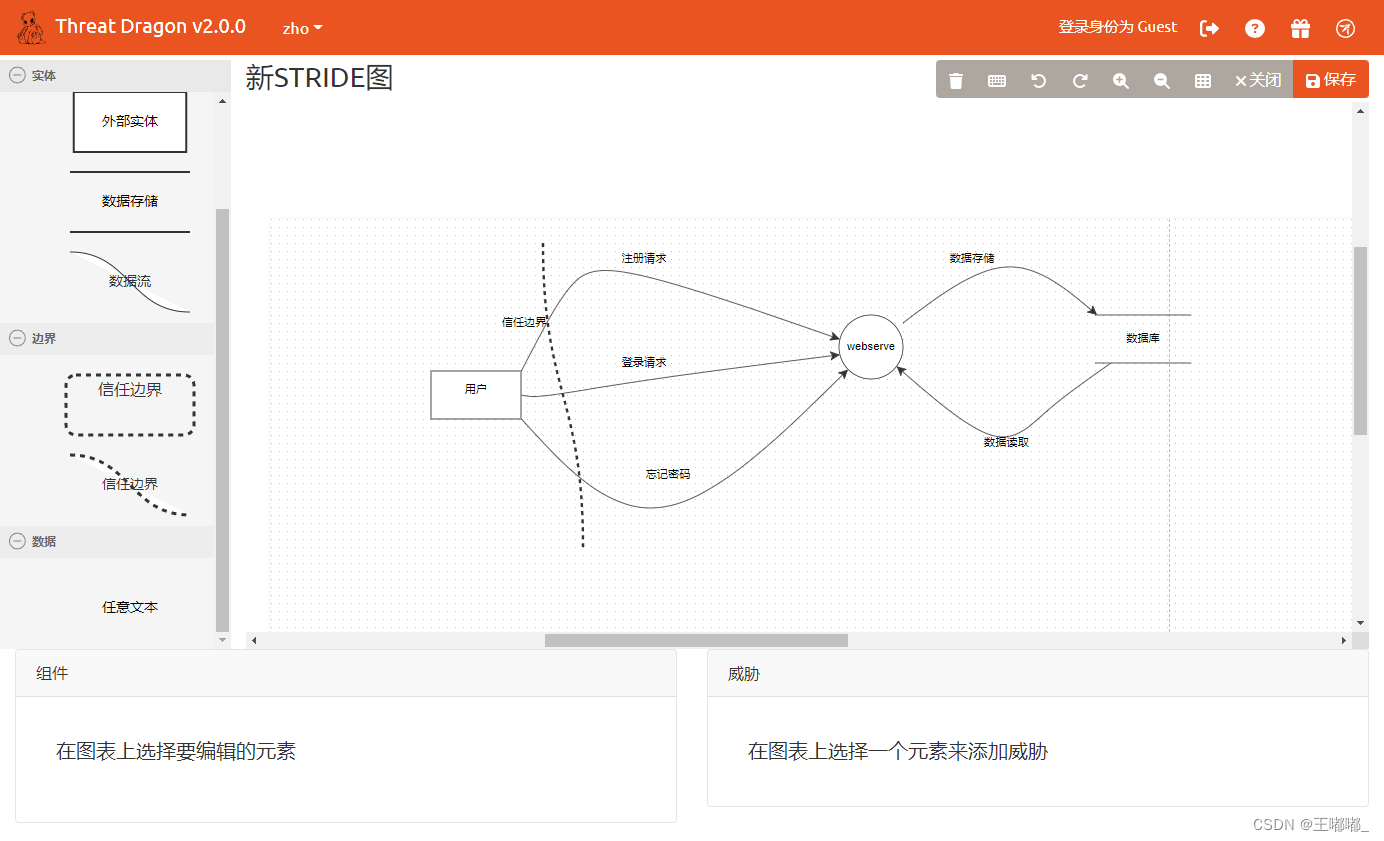

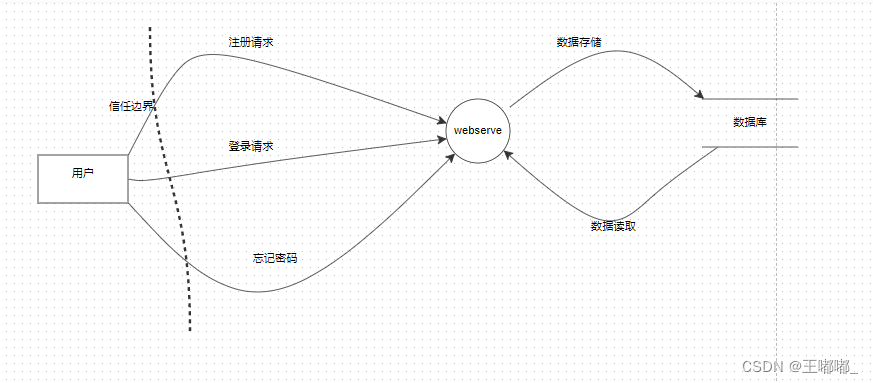

可以通过为微软提供的工具进行绘制,主要是绘制系统的流程图,通过给四元素来描绘出系统的结构。这个流程图实际上是可以找项目经理进行参考的,因为最终项目经理会给一版比较全面的项目流程图。而安全更应该把重心放在威胁分析上。当然绘制流程图的方式也是需要掌握的,因为很多场景实际上是可以进行复用的,那么就需要针对流程图有一个可以复用的能力。

这里可以使用两个免费的软件,一个是微软的,一个是OWASP的

3.1 微软的Threat Modeling Tool

下载地址:https://docs.microsoft.com/en-us/azure/security/azure-security-threat-modeling-tool

3.2 OWASP 的Dragon

感觉虽然界面更好了,但是感觉没有微软的好用

画图不是很好用,但是用来描述威胁感觉还是可以,这个放在下一个阶段

4.分析威胁

根据绘制的流程图,来进行分析,找到对应的威胁,主要核心就是通过STRIDE来进行分类评估,保证网络安全的CID。实际上这一步和渗透测试一样,分析一个过程的攻击面。

在分析威胁的时候,还需要关注一个修复威胁所需要的成本和收益,以及是否会影响到业务的正常交付时间。那么这里就需要使用到DREAD的威胁评级模型

5.措施

- 引入安全库

- 不信任输入

- 逻辑调整

6.验证

通过落实缓解措施,进行循环检测

7.优势

- 可访问性

- 可扩展性

- 可教育性

- 可用性

- 敏捷性

- 代表性

- 无约束性

8.缺点

- 需要使用其他的模型进行补充

0x03 DREAD

DREAD是在STRIDE的基础上的一个补充。

- Damage Potential(潜在损失)

- Reproducibility(重新性)

- Exploitability(可利用性)

- Affected users(受影响的用户)

- Discoverability(可发现性)

通过这5个不同的角度来对漏洞进行评分,当然也可以通过CVSS进行评分,CVSS评分将漏洞更详细的进行划分。

版权归原作者 王嘟嘟_ 所有, 如有侵权,请联系我们删除。