上周态势快速感知

- 本期(2024年第3期)全球共监测到勒索事件77起,勒索事件数量有所上升,相比上期增长1倍。

- Lockbit 3.0是影响最严重的勒索家族;8base和cactus活跃度均有所上升,需要注意防范。

- Kereta API遭受了来自stormous恶意家族的攻击,勒索软件团伙加密并窃取了该公司的数据,需要注意防范。

01 勒索态势

1.1 勒索事件数量

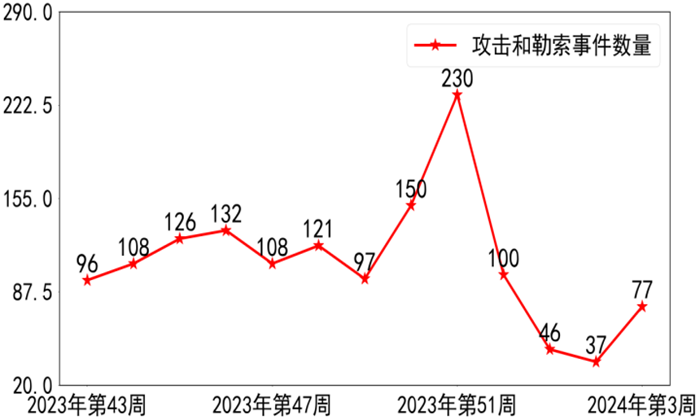

本期全球共监测到勒索事件77起,事件数量与上周相比增长了108%。勒索事件趋势见图1.1。

图1.1 勒索事件趋势图

1.2 勒索事件受害者所属行业

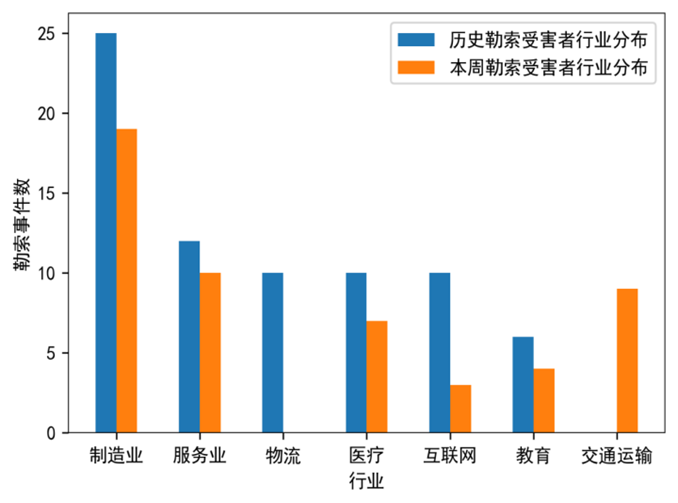

本期全球勒索事件受害者所属行业和历史对比趋势图如图1.2所示。从图中可知,除交通运输外各个行业的勒索事件都有较大幅度减少。勒索事件趋势见图1.2。

图1.2 勒索受害者行业分布趋势图

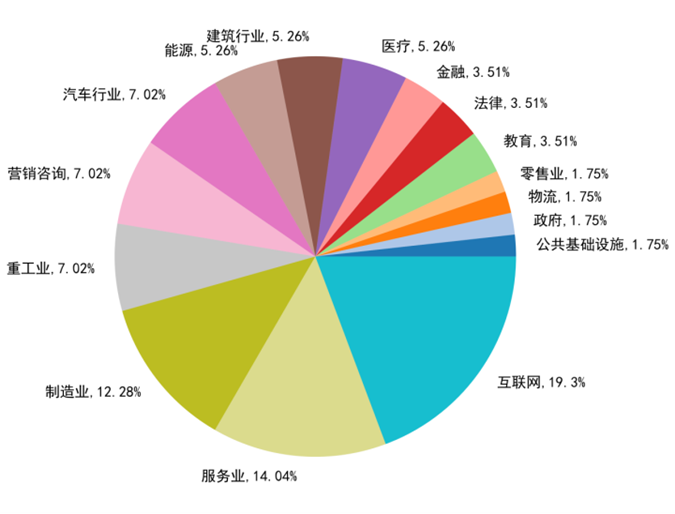

2023年下半年至今,中国区域的勒索事件受害者所属行业分布如图1.3所示,Top5为制造业,互联网,服务业,金融,建筑行业。

图1.3 2023年下半年至今中国区域勒索受害者行业分布图

1.3 勒索事件受害者所属国家

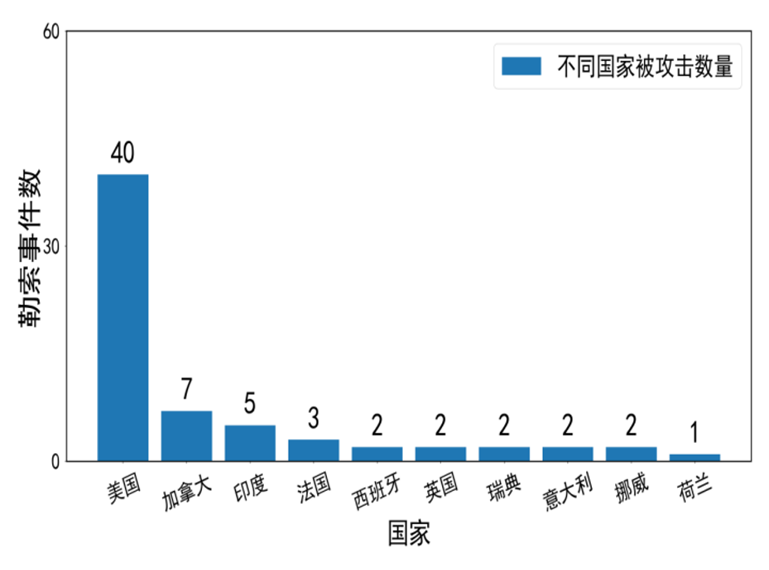

本期勒索事件受害者所属国家Top10如图1.4所示。美国依旧为受勒索攻击最严重的国家,占比52%。

图1.4 Top10受影响国家

1.4 勒索家族

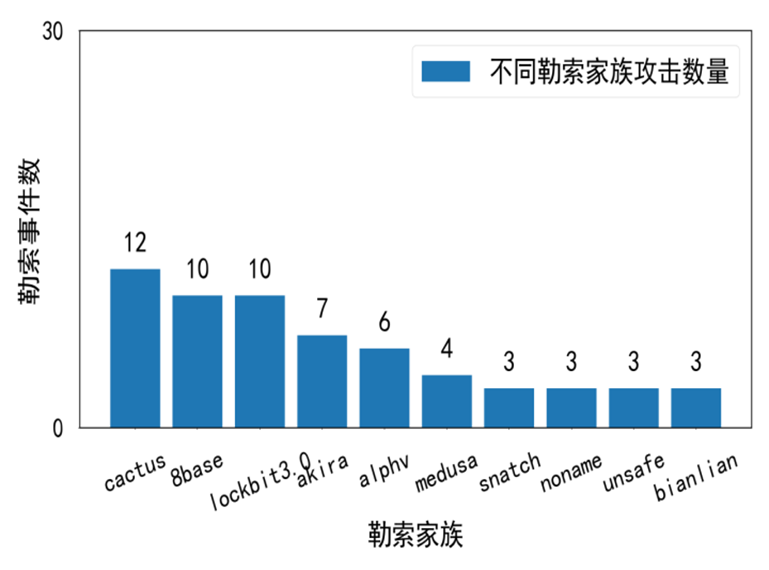

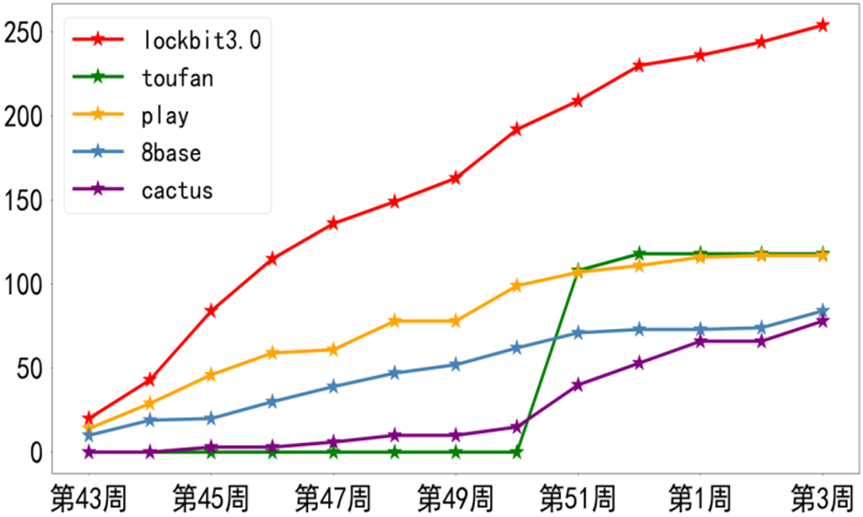

本期监控到活跃的勒索家族共有21个,Top10勒索家族如图1.5所示。本周Top3和历史Top3勒索家族的累积变化趋势如图1.6所示。从图中可知,cactus和8base勒索事件有所上升,成为本期最活跃的两个家族,Lockbit 3.0勒索事件位居第三,需要注意防范。

图1.5 Top10活跃勒索家族

图1.6 流行勒索家族的累积变化趋势图

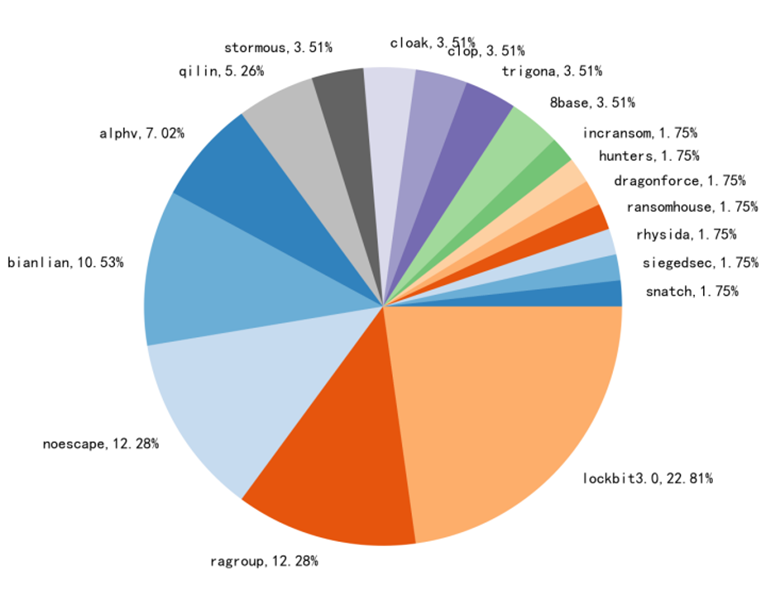

2023年下半年至今,中国区域的勒索家族活跃情况分布如图1.7所示,Top3为Lockbit 3.0,akira,bianlian。

图1.7 2023年下半年至今攻击中国区域的勒索家族分布图

02 勒索事件跟踪

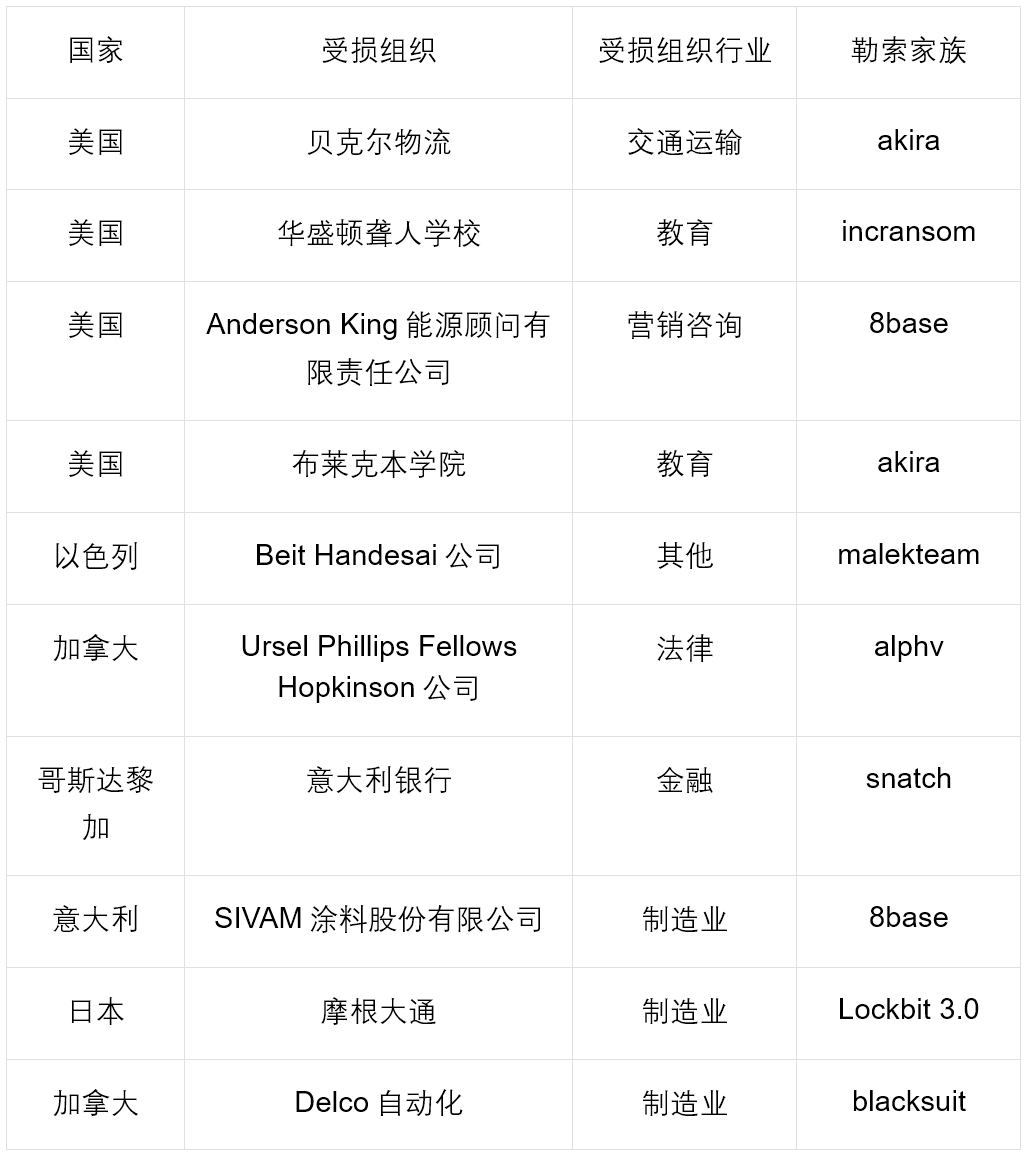

本期监测到勒索事件77起。本周对公共安全造成重大影响的Top10事件如表2.1所示。随后本文在勒索事件详细跟踪分析部分对表中的一些重点事件进行了详细描述。

表2.1 Top10勒索事件详情

勒索事件详细跟踪分析

- 本期Malek勒索组织将以色列工程公司Handesai超过60,000人的信息销毁,文件包括:姓名和身份号码,联系电话和电子邮件,电话和家庭住址,护照的pdf文件等数据。

- 本期Lockbit 3.0勒索组织将Shinwajpn公司数据加密,并添加到其Tor泄露网站的受害者名单中。shinwajpn公司是自由贸易和制造商职能的解决方案合作伙伴。

- 本期勒索组织stormous将Kereta API添加到其Tor泄露网站的受害者名单中。“Kereta API”是印尼的国家铁路公司,它负责运营全国的火车服务。该公司成立的目的是通过铁路提供公共交通,在连接印度尼西亚的城市和地区方面发挥着至关重要的作用。

03 重点勒索组织介绍

本期主要介绍老牌勒索家族Lockbit 3.0,以及这周活动频繁的恶意家族cactus,需要注意防范。

LockBit 3.0

lockbit 3.0,又称“LockBit Black”,是一种勒索服务(RaaS)模型,继承了lockbit家族的传统。该模型具备高度自动化和组织化,使用先进的加密算法,迅速加密受害者数据并要求赎金。

Cactus

Cactus是新的勒索软件变种,自2023年3月以来针对大型商业实体。“CACTUS”来自勒索信中提供的文件名cAcTuS.readme.txt,以及勒索信本身中声明的名称。加密的文件末尾附加了.cts1,文件扩展名末尾的数字在不同事件和受害者中有所变化。

04 亚信安全勒索检测能力升级

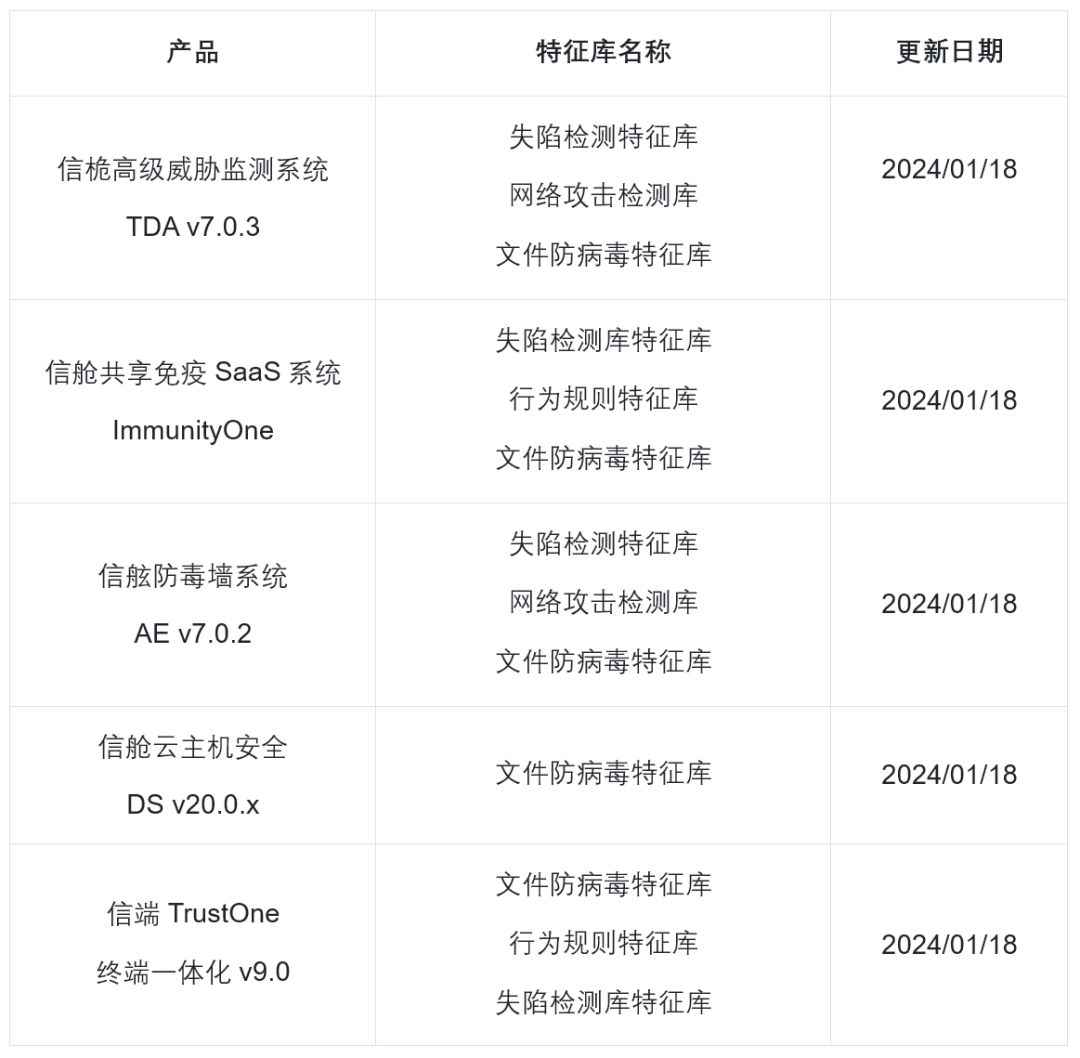

针对全球勒索事件频发的威胁态势,亚信安全推出勒索治理方案,针对近期活跃勒索事件已具备检测能力,请提醒客户及时升级产品及特征库。最新产品版本和特征库列表如下:

表4.1 本周勒索事件特征库更新列表

注:监测数据仅来源于互联网已公开信息,统计不包含亚信安全已拦截事件。

版权归原作者 亚信安全官方账号 所有, 如有侵权,请联系我们删除。