某购票平台App的抓包问题(解决实现)

软件地址:

aHR0cHM6Ly93d3cud2FuZG91amlhLmNvbS9hcHBzLzY2MjI2MjgvaGlzdG9yeV92MjAyMzAxMTE=(BASE64)

App版本: 5.2.1

手机: Google Son (Pixel 4)

系统: Android 11

本文利用工具: HttpCanary Frida Objection JADX

一 、先判断问题

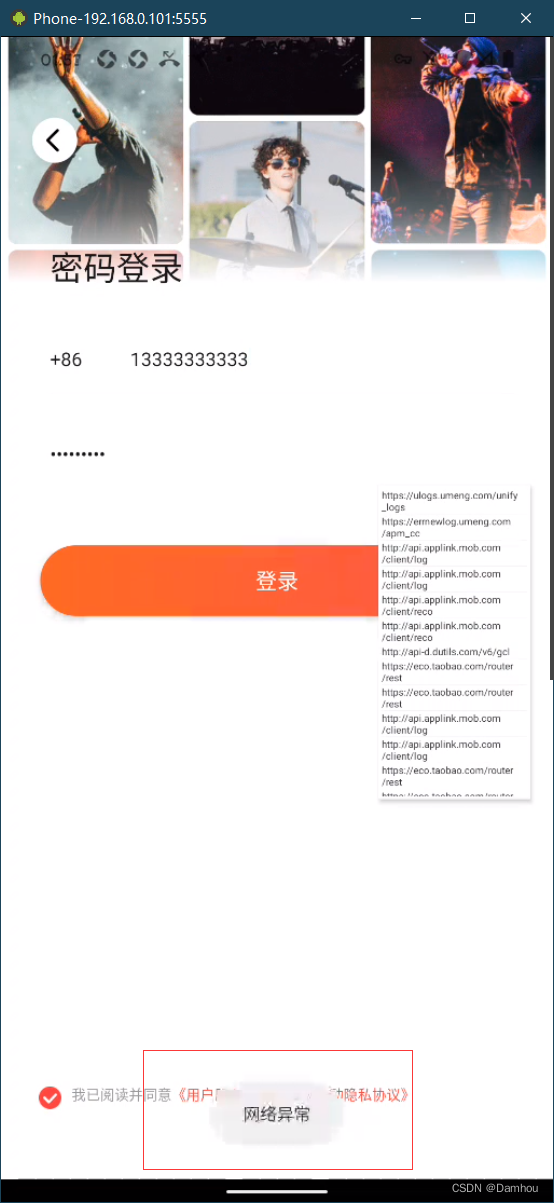

利用Charles抓包不出包,为了方便我用的是httpCanary,指定该应用抓包显示网络异常(根证书已导入系统)

二、尝试利用插件解决

利用Xposed插件JustTrustMe或SSLUnpinning,这里框架我用的是Magisk+LpPosed

结果一样 网络异常

三、列出解决办法

1、利用大牛写好的CaptrueHook(有现成,可自行百度),从发包位置进行Hook,这样就绕过了所有抓包检测,实现应用层无限制抓包(抓包检测,框架检测当我没说😅)

2、找出检测的代码段并Hook改变判断检测的结果

四、上手

1.第一步普遍就是查壳(Apkcan)

2.上一步经过分析,确实有壳,那首要的工作就是去壳(这里不细说,主要工作还是今天的主题)

3.脱壳完后,使用Objection查看目前App加载的Acitivity(指令: android hooking list activities)

版权归原作者 Damhou 所有, 如有侵权,请联系我们删除。