01 ACL简介

功能介绍:

ACL 的全称为访问控制列表(Access Control Lists),俗称为防火墙,还称之为包过滤。ACL通过定义一些规则,对网络设备接口上的数据报文进行控制,根据匹配条件,决定是允许其通过(Permit) 还是丢弃(Deny) 。

常用的ACL包括:

标准访问控制列表

扩展访问控制列表

命令访问控制列表

02 标准ACL

功能介绍:

标准ACL只能匹配源ip地址。

应用场景:

企业进行安全策略设置时,若想控制来自某些IP或某网段的所有流量,如禁止一些IP地址不能访问所有资源,此时可使用标准ACL。若只想控制来自某些IP或网段的部分流量,如禁止一些IP地址访问另一个网段,此时可采用扩展ACL。

使用注意:

应用ACL属于高危操作,如果配置不当将导致部分用户甚至所有用户断网。因此请认真核对配置并建议在允许网络动荡的情况下操作。

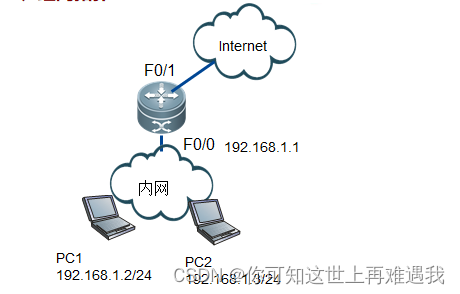

一、组网需求

禁止内网PC1 192.168.1.2 访问互联网,其它地址不受限制

二、组网拓扑

三、配置要点

1、在全局下配置标准ACL

2、在内网口调用

3、保存配置

** 四、配置步骤**

** 1、在全局下配置标准ACL**

注意:

1)标准ACL的编号范围:1-99和1300-1999;扩展ACL的编号范围:100-199和2000-2699。

2)标准ACL只匹配源ip地址,扩展ACL可以匹配数据流的五大元素(源ip地址、目的ip地址、源端口、目的端口、协议号)

3)ACL的匹配顺序为从上往下(ACE序号从小到大)匹配ACE条目,若匹配对应的ACE条目后,就执行该ACE条目的行为(允许/拒绝),不会再往下匹配其他ACE条目。

4)ACL最后隐含一条 deny any 的ACE条目,会拒绝所有流量。若是禁止某网段访问,其他网段均放通,则应该在拒绝流量的ACE配置完成后,再加一条permit any的ACE条目,用来放行其他流量。

Ruijie(config)#ip access-list standard *1 * //创建标准acl 1

Ruijie(config-std-nacl)#10 deny 192.168.1.2 0.0.0.0 //配置序列号10的acl条目,匹配PC1的ip 192.168.1.2(ip地址+反掩码)

Ruijie(config-std-nacl)#20 permit any //配置允许其它流量

Ruijie(config-std-nacl)#exit

2、在内网口调用

Ruijie(config)#interface fastEthernet 0/0

Ruijie(config-if-FastEthernet 0/0)#ip access-group 1 in //在内网口应用acl 1

3、保存配置

Ruijie(config-if-FastEthernet 0/0)#end

Ruijie#write //确认配置正确,保存配置

五、配置验证

1、分别测试内网PC能否访问互联网,若PC1无法访问互联网,其它PC正常,则配置正确。

2、查看acl的配置

Ruijie#show access-lists

ip access-list standard 1

10 deny 192.168.1.2 0.0.0.0

20 permit any

3、查看acl在接口下的应用

Ruijie#show ip access-group

ip access-group 1 in

Applied On interface FastEthernet 0/0.

03 扩展ACL

功能介绍:

扩展ACL可以匹配数据流的五大元素(源ip地址、目的ip地址、源端口、目的端口、协议号)。

应用场景:

企业进行安全策略设置时,若只想控制来自某些IP或网段的部分流量,如禁止某IP地址打开网页,即可写一条扩展的ACL,源是此IP地址,目的IP是所有,目的端口为80(网页端口为80)的ACL进行控制,此时可采用扩展ACL。

使用注意:

应用ACL属于高危操作,如果配置不当将导致部分用户甚至所有用户断网。因此请认真核对配置并建议在允许网络动荡的情况下操作。

一、组网需求

不允许PC1 访问100.100.100.100 的web服务(tcp 80端口),其它流量全部放行。

二、组网拓扑

三、配置要点

1、在全局下配置扩展ACL

2、在内网口调用

3、保存配置

四、配置步骤

** 1、在全局下配置扩展ACL**

1)标准ACL的编号范围:1-99和1300-1999;扩展ACL的编号范围:100-199和2000-2699。

2)标准ACL只匹配源ip地址,扩展ACL可以匹配数据流的五大元素(源ip地址、目的ip地址、源端口、目的端口、协议号)

3)ACL的匹配顺序为从上往下(ACE序号从小到大)匹配ACE条目,若匹配对应的ACE条目后,就执行该ACE条目的行为(允许/拒绝),不会再往下匹配其他ACE条目。

4)ACL最后隐含一条 deny any 的ACE条目,会拒绝所有流量。若是禁止某网段访问,其他网段均放通,则应该在拒绝流量的ACE配置完成后,再加一条permit any的ACE条目,用来放行其他流量。

Ruijie(config)#ip access-list extended 100

Ruijie(config-ext-nacl)#10 deny tcp 192.168.1.2 0.0.0.0 100.100.100.100 0.0.0.0 eq 80 //配置acl拒绝内网 192.168.1.2 的PC访问 100.100.100.100的80端口

Ruijie(config-ext-nacl)#20 permit ip any any //配置允许其它流量(必须配置)

Ruijie(config-ext-nacl)#exit

2、在内网接口上调用

Ruijie(config)#interface fastEthernet 0/0

Ruijie(config-if-FastEthernet 0/0)#ip access-group 100 in //接口下调用

3、保存配置

Ruijie(config-if-FastEthernet 0/0)#end

Ruijie#write //确认配置正确,保存配置

五、配置验证

1、测试内网PC能否访问100.100.100.100的web服务,及其他流量访问,若PC1无法访问100.100.100.100的web服务,其他流量访问正常,则配置正确。

2、查看acl的配置

Ruijie#show access-lists

ip access-list extended 100

10 deny tcp host 192.168.1.2 host 100.100.100.100 eq www

20 permit ip any any

3、查看acl在接口下的应用

Ruijie#show ip access-group

ip access-group 100 in

Applied On interface FastEthernet 0/0.

04 基于时间段的ACL

功能介绍:

您可以使ACL 基于时间运行,比如让ACL 在一个星期的某些时间段内生效等。为了达到这个要求,您必须首先配置一个Time-Range。Time-Range 的实现依赖于系统时钟,如果您要使用这个功能,必须保证系统有一个可靠的时钟。

应用场景

企业进行安全策略设置时,除了使用标准/扩展ACL匹配IP流量外,若还有需要对时间进行控制,例如企业控制员工上班时间不能访问互联网,下班后可以访问互联网,那么可以在标准/扩展ACL加上时间匹配。

** **使用注意:

应用ACL属于高危操作,如果配置不当将导致部分用户甚至所有用户断网。因此请认真核对配置并建议在允许网络动荡的情况下操作。

一、组网需求

白天上班时间(9:0012:00及 14:0018:00),禁止内网PC访问互联网,其它时间段可以访问互联网,内网之间互访的流量不受限制。

二、组网拓扑

三、配置要点

1、要先配置设备的时间,ACL的生效时间,参照的是本设备的时间

2、时间段不能跨0:00,即如果要写晚上10:00点到第二天早上7:00的时间段,需要分两段写

Ruijie(config)#time-range aaa

Ruijie(config-time-range)#periodic daily 0:00 to 7:00

Ruijie(config-time-range)#periodic daily 22:00 to 23:59

3、标准ACL及扩展ACL都支持基于时间段来控制

四、配置步骤

** 1、配置设备时间**

Ruijie>enable

Ruijie#clock set *10:00:00 12 1 2012 * // clock set 小时:分钟:秒 月 日年

Ruijie#configure terminal // 进入全局配置模式

Ruijie(config)#clock timezone beijing8 **// 设置设备的时区为东8区

2、配置时间段参数

Ruijie(config)#time-range *work * //定义一个名字为work的时间段

Ruijie(config-time-range)#periodic daily 9:00 to 12:30

Ruijie(config-time-range)#periodic daily 14:00 to 18:30

Ruijie(config-time-range)#exit

3、配置关联时间段的ACL

Ruijie(config)#ip access-list extended 100

Ruijie(config-ext-nacl)#10 deny ip 192.168.1.0 0.0.0.255 any time-range work//在work的时间段,拒绝内网192.168.1.0 /24到外网的任何流量

Ruijie(config-ext-nacl)#20 permit ip any any //配置允许其它流量(必须配置),ACL最后隐含一条 deny any 语句,会拒绝所有流量

Ruijie(config-ext-nacl)#exit

4、接口下调用

Ruijie(config)#interface fastEthernet 0/0

Ruijie(config-if-FastEthernet 0/0)#ip access-group 100 in //在内网口调用配置好的acl 100

5、保存配置

Ruijie(config-if-FastEthernet 0/0)#end

Ruijie#write // 确认配置正确,保存配置

五、配置验证

1、通过如上的clock set调整设备的时间,内网PC分别测试是否能够上互联网,上班时间(9:00-12:00 14:00-18:00)内网PC不能访问互联网,非上班时间,内网PC可以访问互联网。

2、查看设备的相应配置

1)查看设备的时间

Ruijie#show clock

10:14:01 beijing Sat, Dec 1, 2012

2)查看acl的配置

Ruijie#show access-lists

ip access-list extended 100

10 deny ip 192.168.1.0 0.0.0.255 any time-range work (active) //acl的状态为生效,因为当前设备时间为上班时间,当设备时间没到acl的生效时间时,显示的acl状态为inactive

20 permit ip any any

3)查看acl在接口下的调用

Ruijie#show ip access-group

ip access-group 100 in

Applied On interface FastEthernet 0/0.

05 自反ACL

功能介绍:

您可以使自反ACL来达到单向访问的目的。路由器根据由内网始发流量的第三层和第四层信息自动生成一个临时性的访问表, 临时性访问表的创建依据下列原则: protocol 不变, source-IP 地址, destination-IP 地址严格对调, source-port,destination-port 严格对调。只有当返回流量的第三、四层信息与先前基于出站流量创建的临时性访问表的第三、四层信息严格匹配时,路由器才会允许此流量进入内部网络

应用场景

企业进行安全策略设置时,除了使用标准/扩展ACL匹配IP流量外,若还有单向访问的需求,则可以使用该功能,只有当一边网络主动发起访问时,才能放通对端的回包,如果对端主动发起访问,则被acl所拒绝。

使用注意:

应用ACL属于高危操作,如果配置不当将导致部分用户甚至所有用户断网的情况出现。因此请认真核对配置并建议在允许网络动荡的情况下操作。

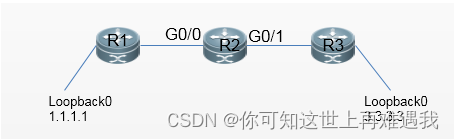

一、组网需求

R1的loopback 0地址1.1.1.1 可以主动访问R3的loopback 0 3.3.3.3;但是R3却不能主动访问R1;实现R1到R3单向访问的需求。。

二、组网拓扑

三、配置要点

1、完成各个设备的包含接口ip以及路由的基础配置

2、在R2上配置自反ACL

四、配置步骤

** 1、**完成各个设备的包含接口ip以及路由的基础配置

略

2、配置自反ACL

R2(config)#ip access-list extended 100

R2(config-ext-nacl)#permit ip host 1.1.1.1 host 3.3.3.3

R2(config)#inter gi0/0

R2(config-if-GigabitEthernet 0/0)#ip access-group 100 in reflect

R2(config)#ip access-list extended 101

R2(config-ext-nacl)#deny ip any any

R2(config)#inter gi0/1

R2(config-if-GigabitEthernet 0/0)#ip access-group 101 in

五、配置验证

1、通过上述配置,发现从R1带源loopback0可以ping通R3的loopback0

R1#ping 3.3.3.3 source 1.1.1.1

Sending 5, 100-byte ICMP Echoes to 3.3.3.3, timeout is 2 seconds:

< press Ctrl+C to break >

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 10/12/20 ms

2、从R3带源loopback0不可以ping通R1的loopback0

R3#ping 1.1.1.1 source 3.3.3.3

Sending 5, 100-byte ICMP Echoes to 1.1.1.1, timeout is 2 seconds:

< press Ctrl+C to break >

.....

Success rate is 0 percent (0/5

版权归原作者 你可知这世上再难遇我 所有, 如有侵权,请联系我们删除。