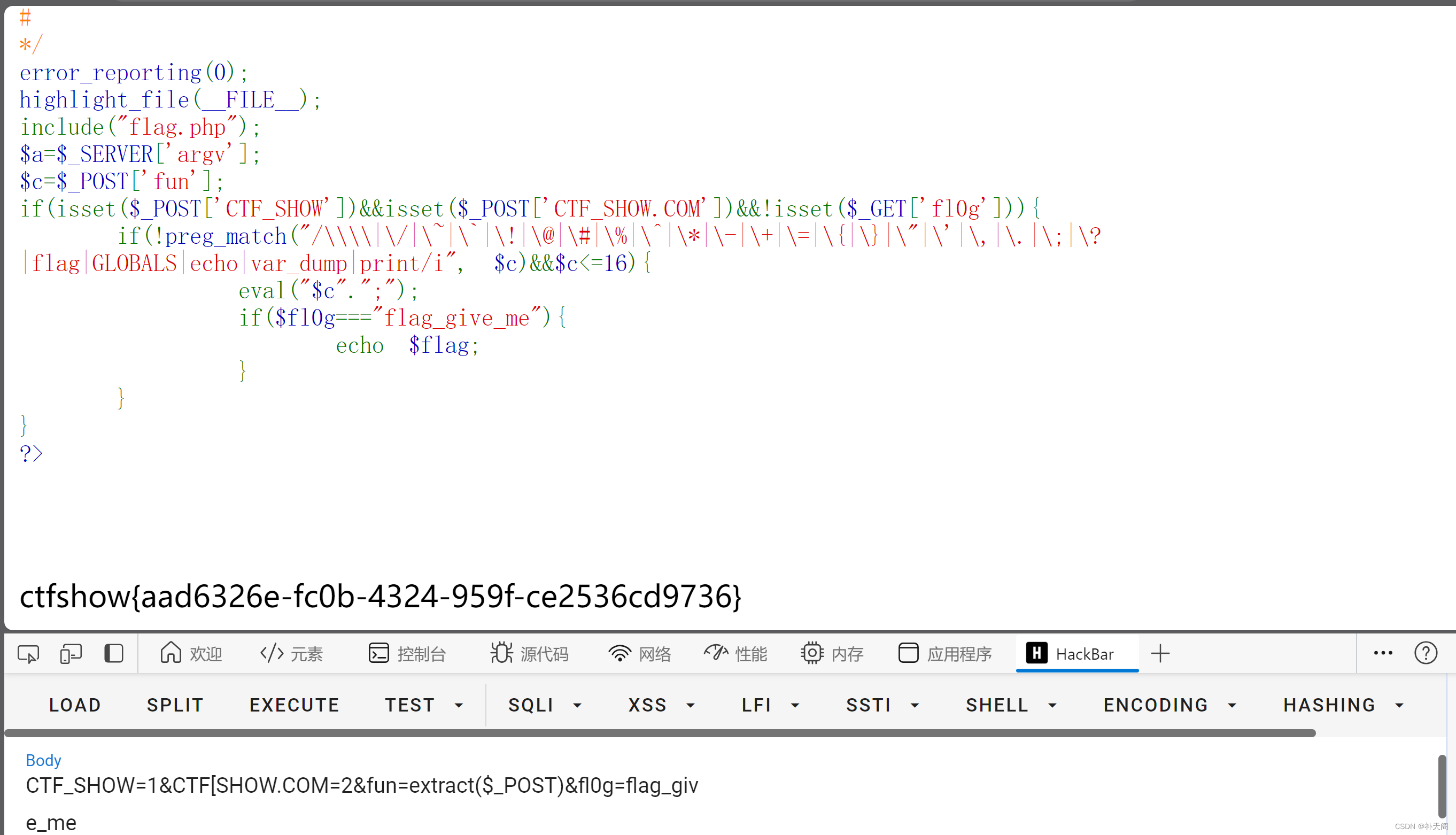

web125

代码解析:

1.CTF_SHOW存在

2.CTF_SHOW.COM存在

3.POST:fl0g=flag_give_me

4.fun不能匹配到特殊符号且小于16

前面两个好说,第三第四个有点难度,因为第三个看你什么打法,题目只要求不存在f10g而已的,看你什么打法的意思是你在哪弄出flag,是在 eval("$c".";");顶着一堆恐怖的过滤进行命令执行拿到flag还是在满足三个flag情况下直接拿到flag

这里我就直接满足三个if吧,我可不想顶着一堆恐怖的过滤进行命令执行拿到flag,无论phpinfo

还是system(ls)啥也不回显。

满足第三个if最重要的是啥?

我这里没有POST :f10g啊,那怎么办?

变量覆盖啊!

在fun中使用变量覆盖

POST:CTF_SHOW=1&CTF[SHOW.COM=2&fun=extract($_POST)&fl0g=flag_give_me

解释:

preg_match()函数用于检测fun是否包含敏感关键字,但是由于$c直接赋值为$_POST['fun'],并没有对其进行过滤或处理,因此这个检测被绕过了。c<=16条件判断也会返回真,因为c被赋值为$_POST['fun'],即 "extract($_POST)",而不是一个数值。- 再补充一点,php版本过低时,会自动将第一个 [ 变成 _ 下划线

web126

版权归原作者 补天阁 所有, 如有侵权,请联系我们删除。