ensp防火墙模拟配置-采用ping命令逐步分析

1.各设备的IP地址配置。

按如图所示配置好各个设备对应的IP地址。

注意点:

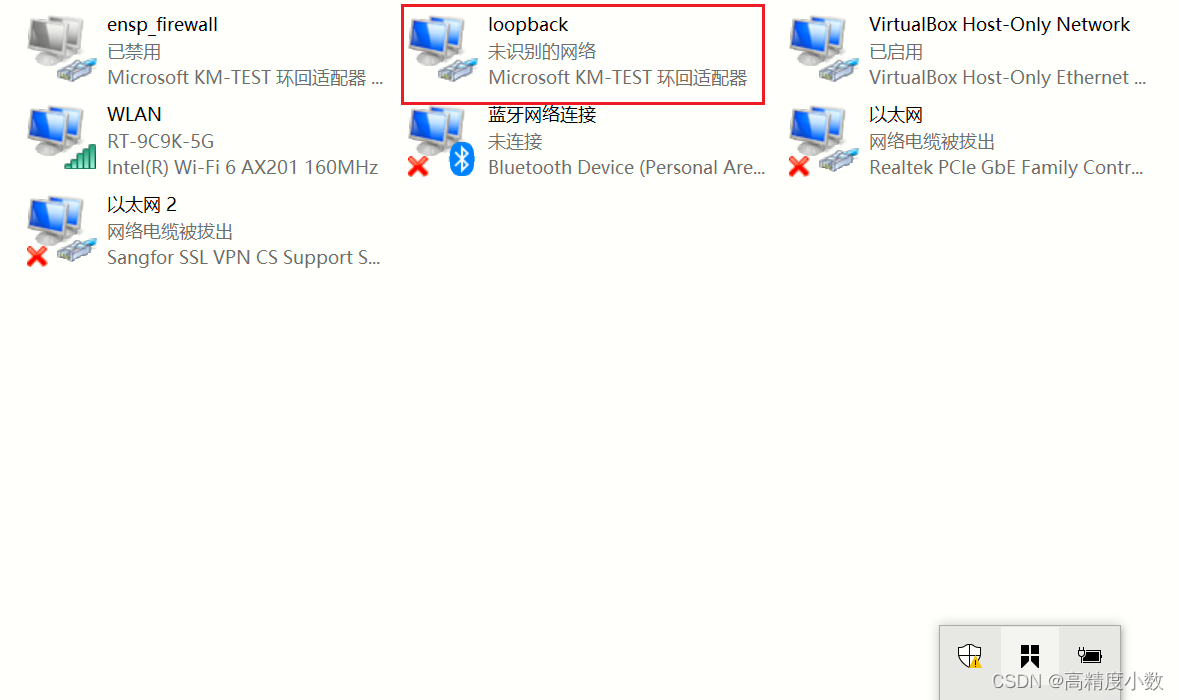

1.图中cloud2云处需要关联电脑上对应的虚拟网卡。

2.实验中我使用的是华为USG6000V防火墙,需要下载软件包,进入之后还需要改名改密码才能使用,不允许不改。

软件下载地址:

链接:https://pan.baidu.com/s/1jY9TeUwVX0_GJH657Ybv8g

提取码:7czu

1.启用web管理防火墙配置

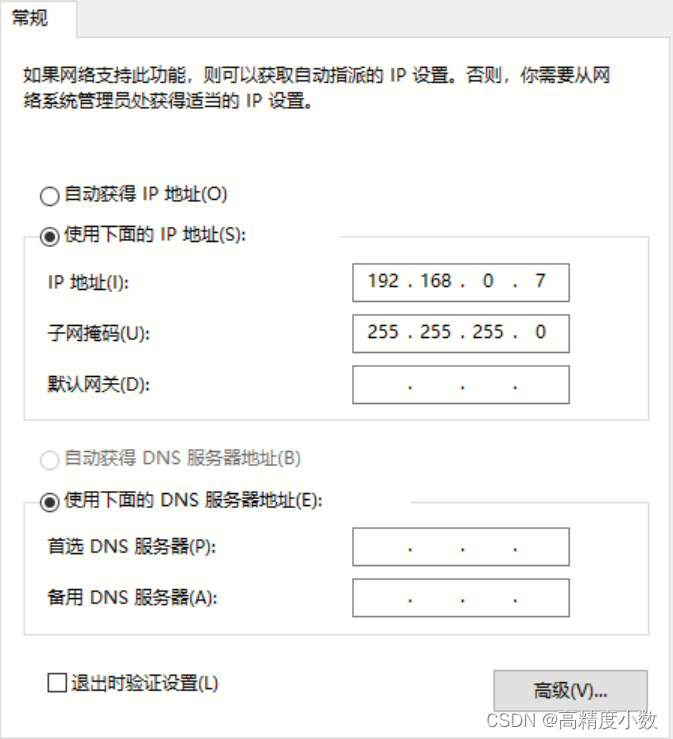

1.1先在自己电脑的虚拟网卡上配置

1.2接着在eNSP上配置cloud

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rxls5xxN-1657791545389)(ensp%E9%98%B2%E7%81%AB%E5%A2%99%E6%A8%A1%E6%8B%9F%E9%85%8D%E7%BD%AE-%E9%87%87%E7%94%A8ping%E5%91%BD%E4%BB%A4%E9%80%90%E6%AD%A5%E5%88%86%E6%9E%90.assets/image-20220713105123506.png)]](https://img-blog.csdnimg.cn/f7c1fe7045824e70a542ba797c1b74ab.png)

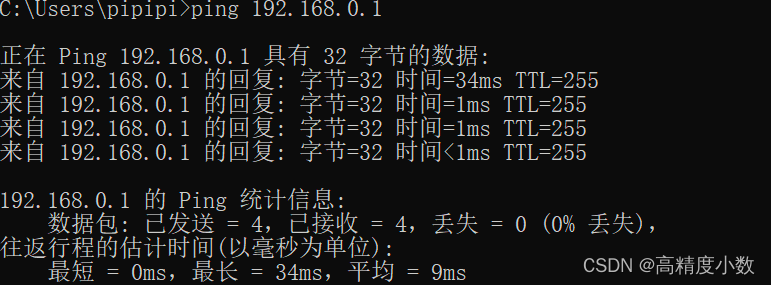

1.3防火墙web界面管理口配置

<FW1> system-view

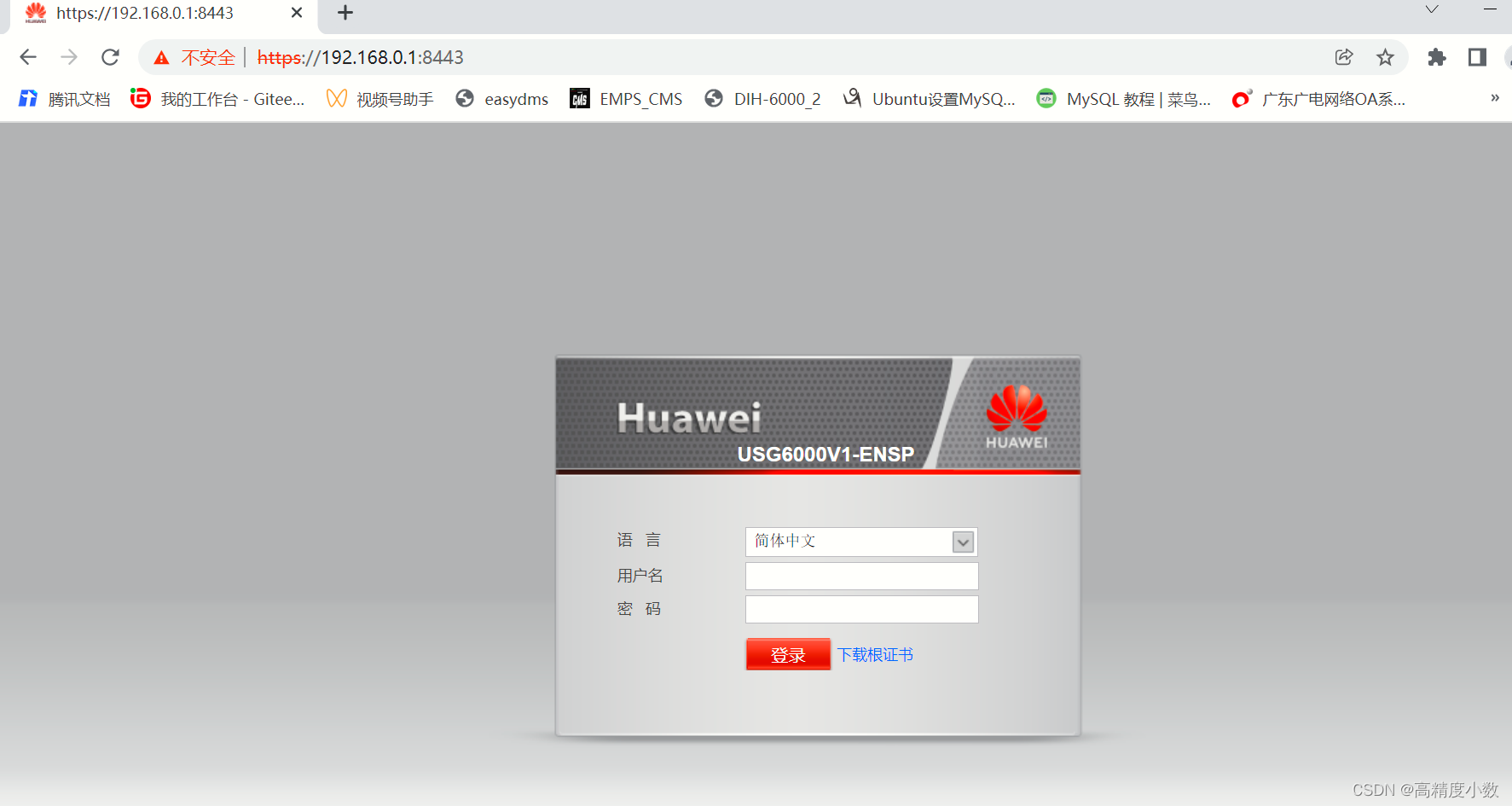

[FW1] web-manager enable // 开启图形管理界面

[FW1] interface GigabitEthernet 0/0/0

[FW1-GigabitEthernet0/0/0] ip address 192.168.0.1 24 // 给接口配置IP地址

[FW1-GigabitEthernet0/0/0] service-manage all permit // 放行该端口的请求

[FW1-GigabitEthernet0/0/0] display this

配置好之后,我们就可以在自己的电脑主机ping通192.168.0.1

并且可以访问web管理页面。

2.其余区域设备配置

2.1 R1路由器配置 (Trust区域)

sys

un in en //禁止弹出的信息

sysname Trust_R1

int e0/0/0

ip address 192.168.1.7 24

dis this

2.2 R2路由器配置 (Untrust区域)

sys

un in en

sysname Untrust_R2

int e0/0/0

ip address 177.7.7.7 24

dis this

2.3 服务器区域配置

2.4 防火墙的各端口IP地址配置

Local->FW1:

Please configure the password:admin@123

sys

un in en

sysname FW1

int g1/0/0

ip address 192.168.1.1 24

dis this

int g1/0/1

ip address 177.7.7.1 24

dis this

int g1/0/2

ip address 123.4.5.1 24

dis this

dis ip int brief

注意,在这里配置各IP地址,但是各区域间还是不能ping通(除了管理接口),例如r1和r2路由器ping不通防火墙,接下来咱们需要配置区域,以及配置策略。

3.防火墙主要功能配置

配置目标(目的):

- trust区域可以访问DMZ区域 r1ping通 server1

- trust区域可以访问unstrust区域 r1ping通r2 r2ping不通r1

- unstrust区域可以访问DMZ区域

- trust区域可以访问防火墙,防火墙可以访问所有区域

3.1 把防火墙各端口划分区域

Local->FW1:

sys

firewall zone trust

add int g1/0/0

dis this

quit

firewall zone dmz

add int g1/0/2

dis this

quit

firewall zone untrust

add int g1/0/1

dis this

此时虽然配置了区域,但是互相之间还是ping不通

3.2实现trust区域访问DMZ区域

1.在防火墙上建立一条Trust区域到DMZ区域的策略

2.在Trust区域的R1上配置一条缺省路由

(未配以上策略时候r1 ping 不通server1)

Local->FW1:

sys

security-policy

rule name trust_to_dmz

source-zone trust

destination-zone dmz

action permit

dis this

Trust->R1:

sys

ip route-static 0.0.0.0 0 192.168.1.1 //这个表示不知道下一跳的路由都从192.168.1.1转发出去

//例如ping 123.4.5.6 ,查看路由表没有下一跳,那么就从192.168.1.1转发出去

//主要原因还是因为这个路由器只有一个外出接口,所以直接这样写就可以。

dis ip routing-table

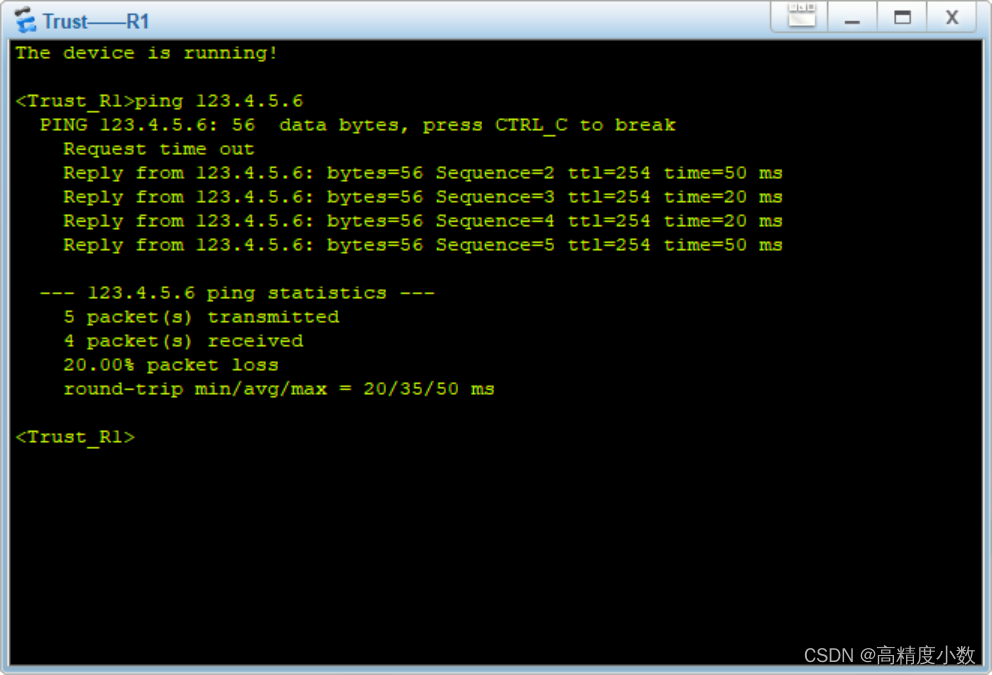

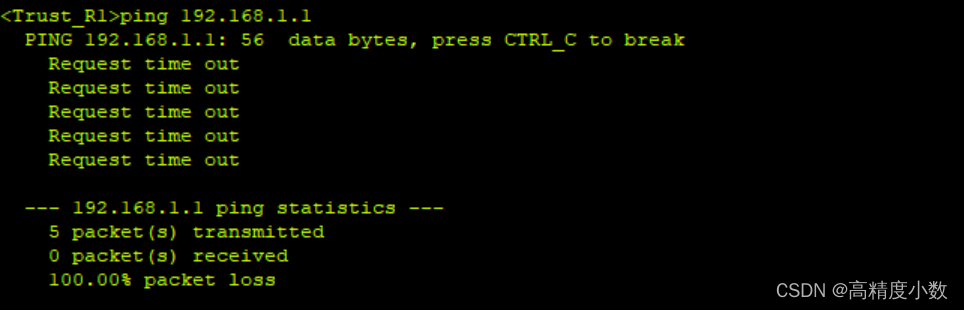

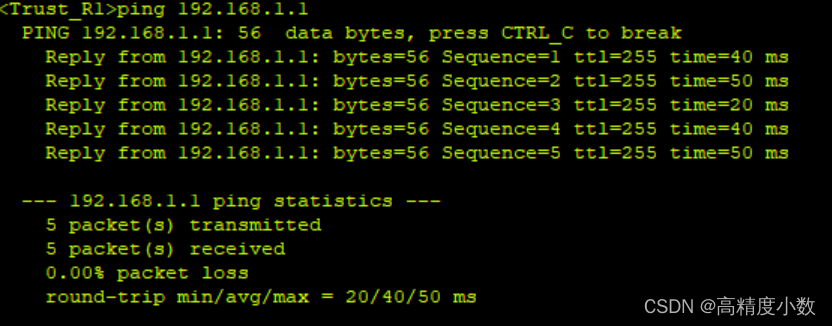

验证

Trust

能否访问

DMZ

区域

能ping通

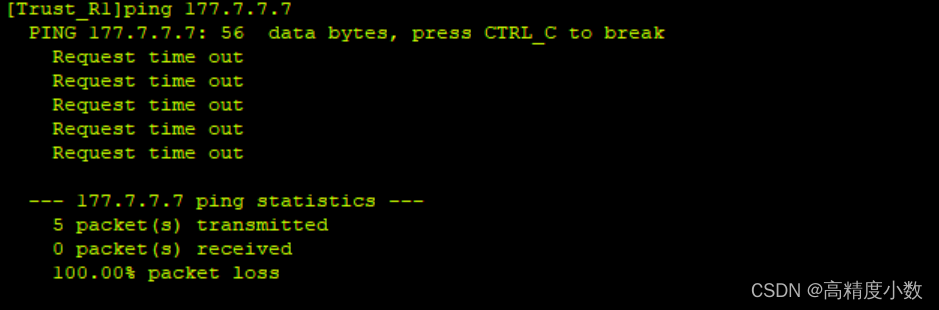

3.3实现trust区域访问untrust区域

未配之前 trust区域无法ping通untrust区域

1.做一条trust到untrust的策略

2.nat源地址转换(因为untrust是外网,不会接受内网192.168.1.7的包)

Local->FW1:

sys

security-policy

rule name trsut_to_untrust

source-zone trust

destination-zone untrust

action permit

dis this

quit

quit

nat-policy

rule name trust_nat_untrsut

source-zone trust

egress-interface g1/0/1

action source-nat easy-ip

dis this

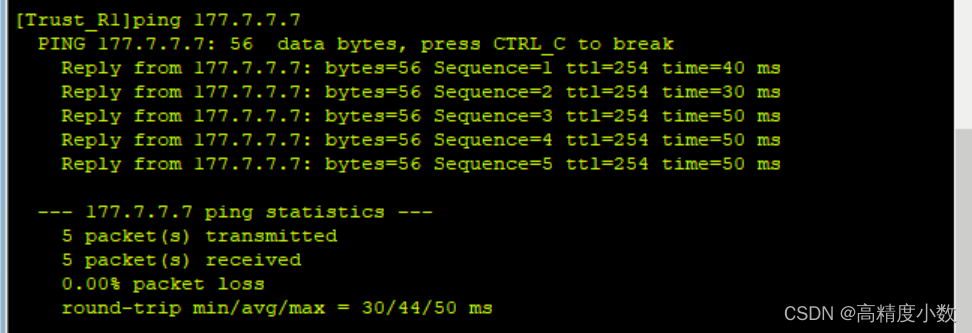

验证trust访问untrust

3.4实现untrust区域访问DMZ区域

3.4.1未配之前,无法ping通

3.4.2 在防火墙以及路由器r2处配置

Local->FW1:

sys

security-policy

rule name untrust_to_dmz

source-zone untrust

destination-zone dmz

action permit

dis this

Untrust->R2:

sys

ip route-static 0.0.0.0 0 177.7.7.1

dis this

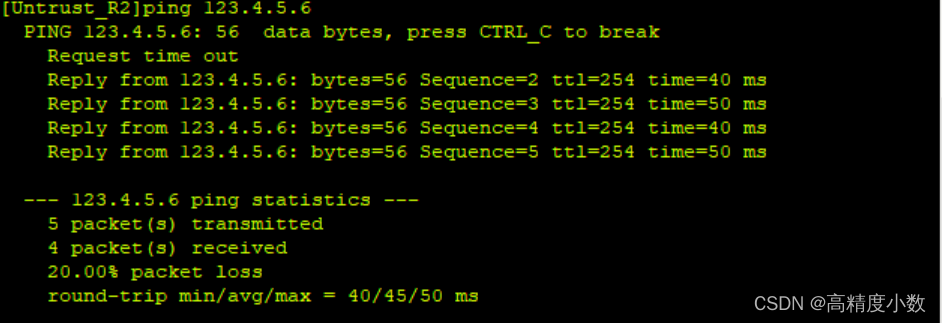

3.4.3 配置之后测试,可以ping通

3.4实现trust区域访问防火墙

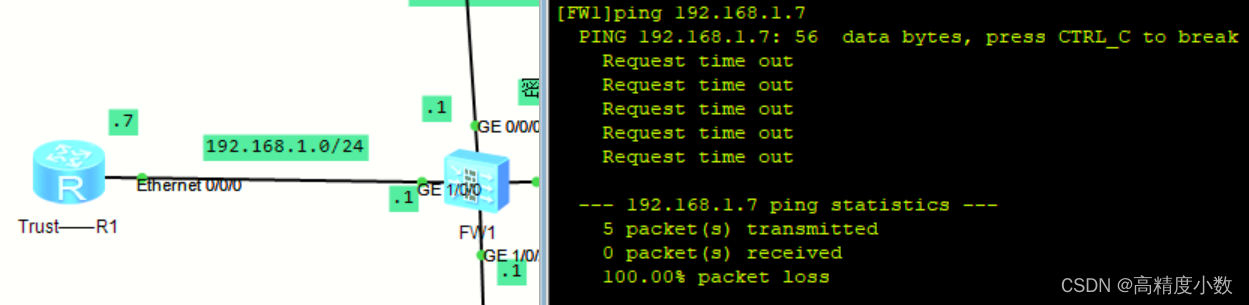

3.4.1 未配置之前 Trust区域的R1访问对应防火墙端口,ping不通

3.4.2 在防火墙上进行配置

<FW1>sys

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]service-manage ping permit

[FW1-GigabitEthernet1/0/0]dis this

3.4.3 配置之后,Trust区域的R1可以ping通对应端口

3.5实现防火墙可以访问所有区域

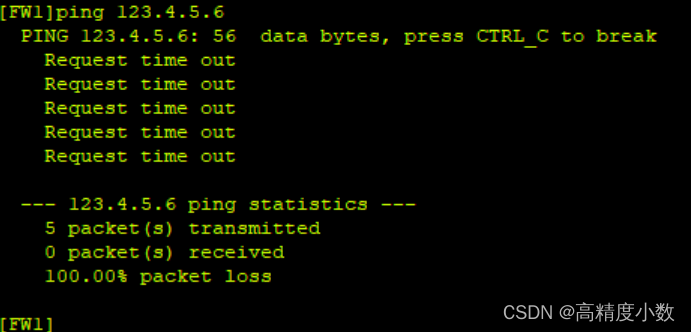

3.4.1 未配置之前 在防火墙处ping对应的设备,ping不通

1).防火墙ping 路由器r1 ping不通

2).防火墙ping 路由器r2 ping不通

3).防火墙ping 服务器 ping不通

3.4.2 在防火墙处配置策略

[FW1]security-policy

[FW1-policy-security]rule name local_to_any

[FW1-policy-security-rule-local_to_any]source-zone local

[FW1-policy-security-rule-local_to_any]destination-zone any

[FW1-policy-security-rule-local_to_any]action permit

3.4.3 配置之后,即可ping通,此处不再演示。

版权归原作者 高精度小数 所有, 如有侵权,请联系我们删除。