工具介绍

BurpSuite

BurpSuite是用于“攻击”web 应用程序的集成平台(java编写),包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。

BurpSuite简单易懂,使用方便,而且支持插件拓展,是系统安全工程师必备的工具,在国内应用广泛,文档和教程齐全,可在bilibili上找到各式各样的学习视频学习。

结合web渗透靶场使用bp参考:https://blog.csdn.net/liaomin416100569/article/details/128200652?spm=1001.2014.3001.5501

burp绿色免装jdk版

百度网盘:链接:https://pan.baidu.com/s/1y7KuzSg_SKmtEP4OTRycwg?pwd=52pj 提取码:52pj

夜神模拟器

夜神安卓模拟器 ,电脑玩手游的新一代神器,夜神安卓模拟器 是一款采用类手机界面视觉设计的PC端桌面软件,采用内核技术(基于Android7.0 [3] 版本内核针在电脑上运行深度开发),具有同类模拟器中领先运行速度和稳定的性能。

夜神安卓模拟器是一个可以让手机应用程序运行在电脑上的软件 ,由夜神团队于2015年6月份推出。

夜神模拟器也是进行web抓包,爬虫的必备工具,随着微信小程序的普及,应用反编译成本代价越来越高,同时程序开始偏向于前后端分离,通过手机模拟器设置代理抓取数据的需求越来越高。

夜神模拟器相对于官方模拟器来说安装简单,拓展性强。

官方文档:https://www.yeshen.com/

其他可替代类似模拟器:

- MuMu模拟器,网易出品的模拟器,比夜神模拟器更加清爽,https://mumu.163.com/。

- 逍遥模拟器,百度出品 https://www.xyaz.cn/。

- 雷电模拟器:https://www.ldmnq.com/

微信小程序抓包

本内容仅用于学习目的,文章参考自官网:Configuring an Android device to work with Burp Suite Professional 。

设置代理服务器

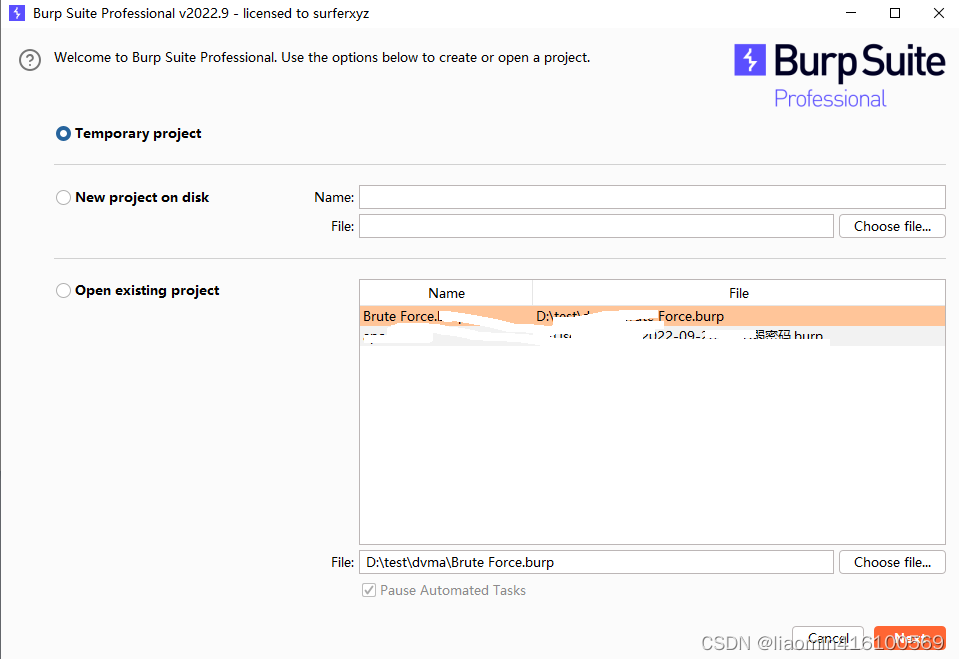

打开burpsuite,创建一个临时项目(这里主要为了演示,也可以保存到磁盘)

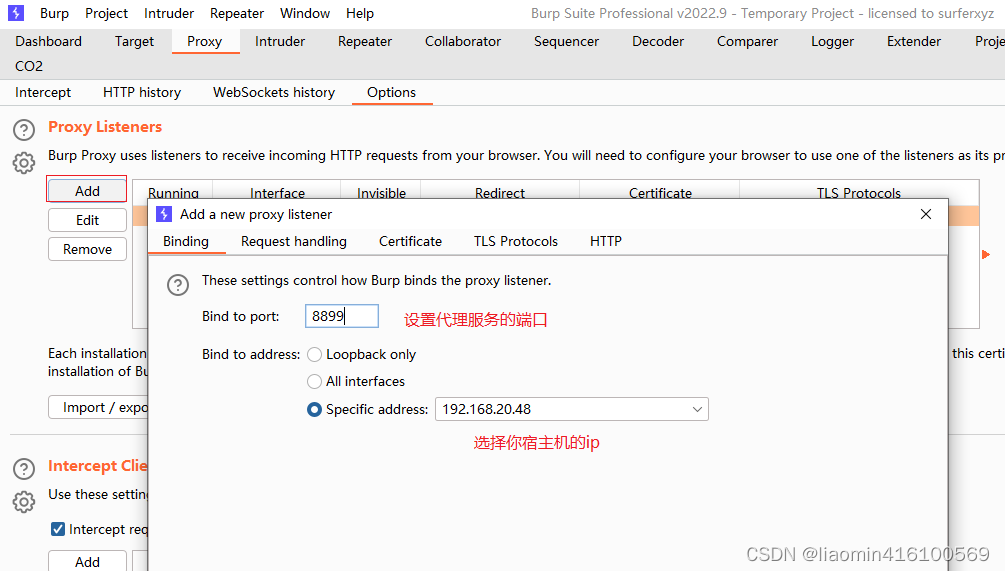

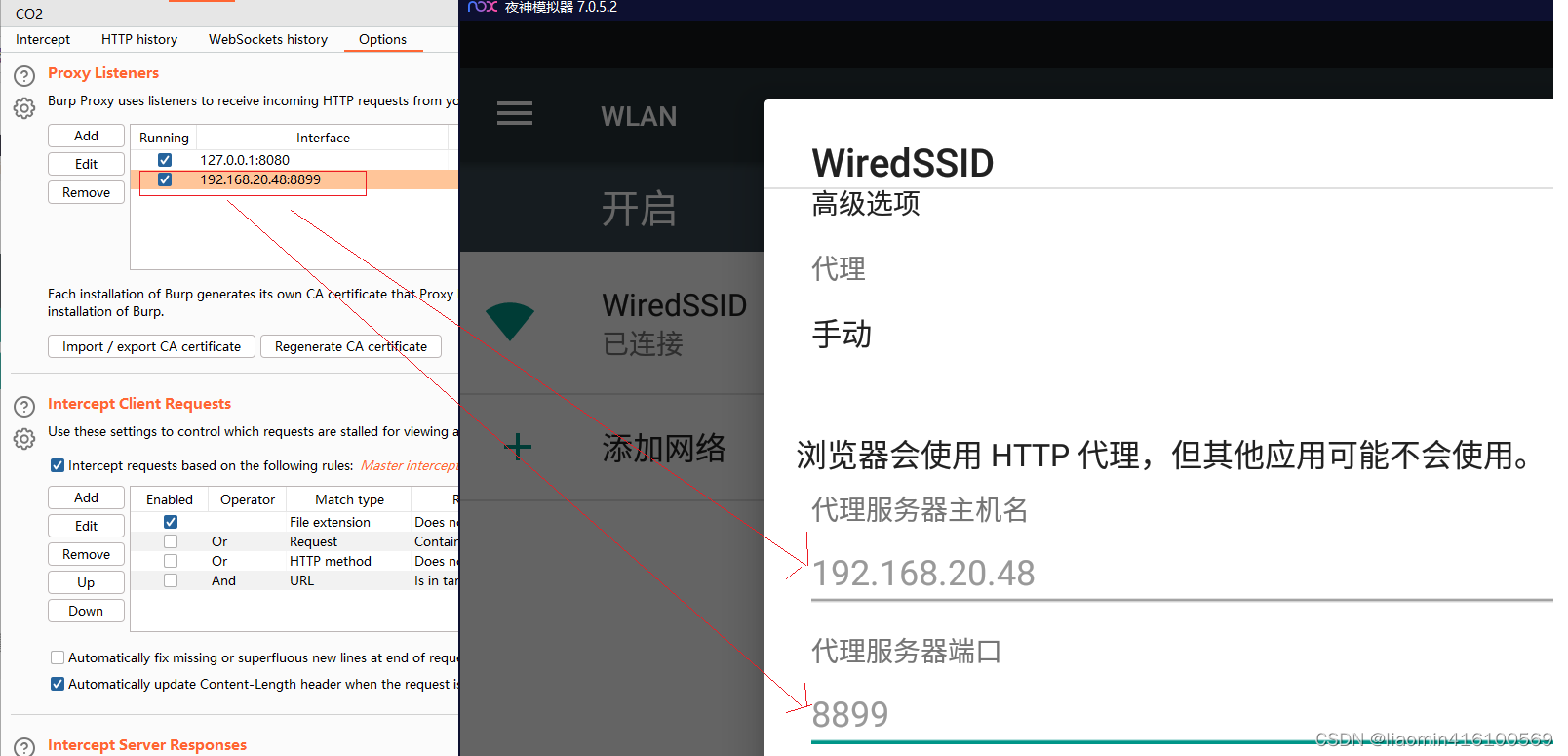

开启burpsuite ,打开页签:proxy-options 新增一个proxy listeners,设置需要代理的端口,一个四位数就可以,bind to address选择你宿主机物理网卡的ip地址(打开cmd,ipconfig查看)

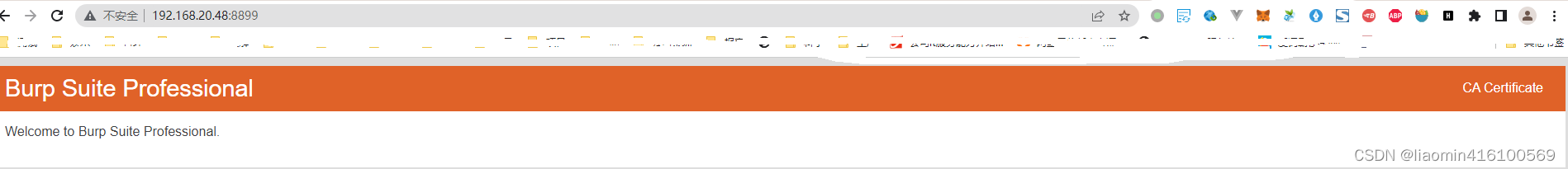

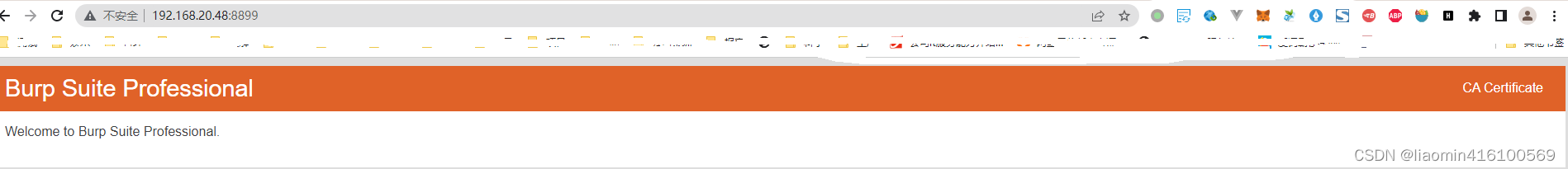

访问:http://192.168.20.48:8899,出现该页面就表示成功

点击右侧的CA Certificate下载根证书本地备份。

模拟器设置网络代理

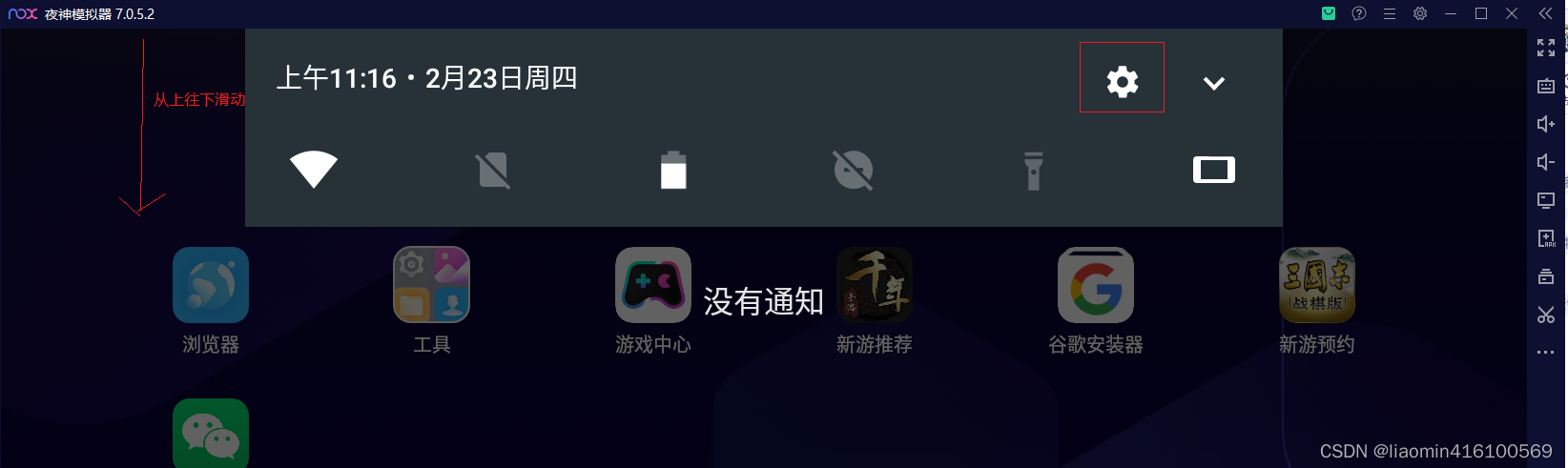

打开夜神模拟器,修改WiFi代理,夜神模拟器的操作和手机端一样,把鼠标当做手就可以,从上面的工具栏往下滑动一下,出现飘窗上点击齿轮进入设置

下滑到无线和网络-Wlan

单击Wlan进入,使用鼠标左键按住WiredSSID弹出菜单,选择修改网络

点击高级选项,代理选择手工,填入之前bp中设定代理服务器ip和端口

安装代理根证书

访问代理服务器,右上角CA Certificate下载根证书:http://192.168.20.48:8899

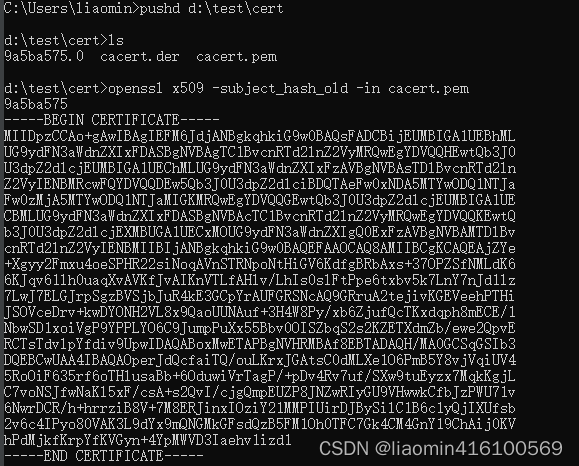

将下载的der转换成pem格式

- 可以用在线版本, http://web.chacuo.net/netsslcer2pem

- 也可以使用openssl(https://slproweb.com/products/Win32OpenSSL.html下载安装)来转换 openssl x509 -inform der -in cacert.der -out cacert.pem

因为android模拟器内部存储证书的名字必须是pem的hash值.0方式存储,所以需要知道他的hash值

burpsuite生成的根证书hash值是 9a5ba575,所以可以直接将cacert.pem重命名为:9a5ba575.0

当然也可以用openssl确认下

openssl x509 -subject_hash_old -in cacert.pem

打开模拟器,把开发者模式打开

打开设置-关于平板电脑,找到版本号,单击五次版本号,系统会有提示倒数多少次,进入开发者模式

回到设置菜单就会有一个开发选项。

点进去开启USB调试

上传证书到模拟器

打开文件资源管理器,进入夜神模拟器的安装目录,找到nox_adb.exe或者adb.exe程序,将他的路径加入到环境变量Path中,或者cmd直接到夜神目录执行命令

查看模拟器设备

D:\Program Files\Nox\bin>adb devices

List of devices attached

127.0.0.1:62001 device

输入nox_adb.exe connect 127.0.0.1:62001即可以连接到adb,或者是adb connect 127.0.0.1:62001

然后依次执行以下命令,在查看系统证书就会发现成功安装。

adb root // 提升到root权限

adb remount // 重新挂载system分区

adb push D:\test\cert\9a5ba575.0 /system/etc/security/cacerts/ //将证书放到系统证书目录

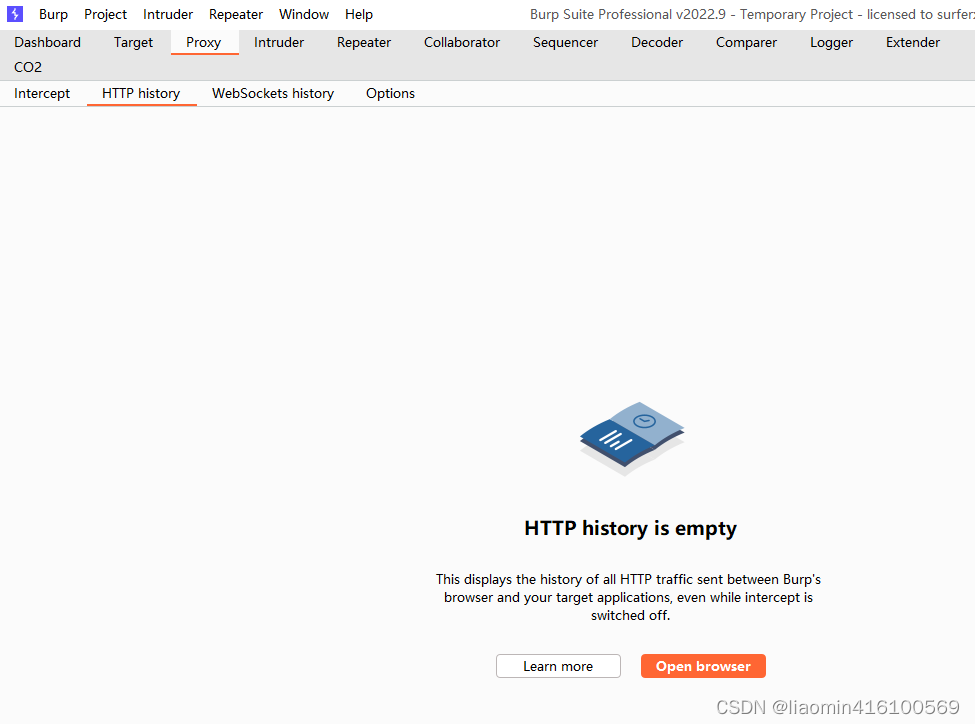

测试抓包

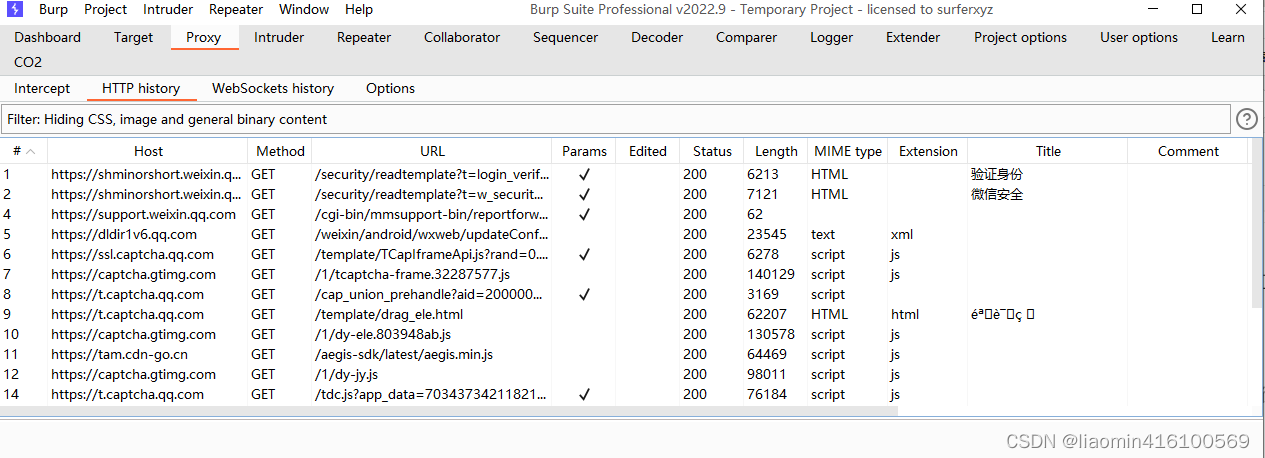

打开bp,打开proxy - Http History

打开夜神模拟器微信,打开微信就能抓到微信的登录认证的一些接口

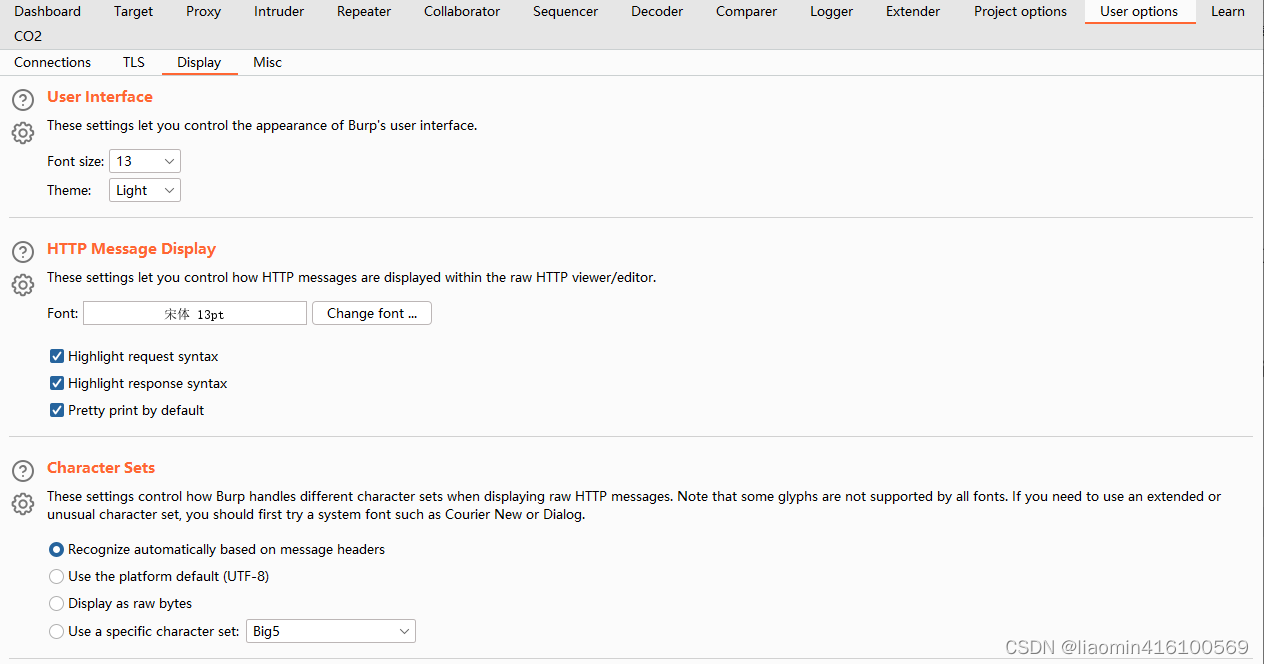

如果burpsuite响应的中文为乱码,User Options-Display-Http Message Dispaly将字体改为宋体即可

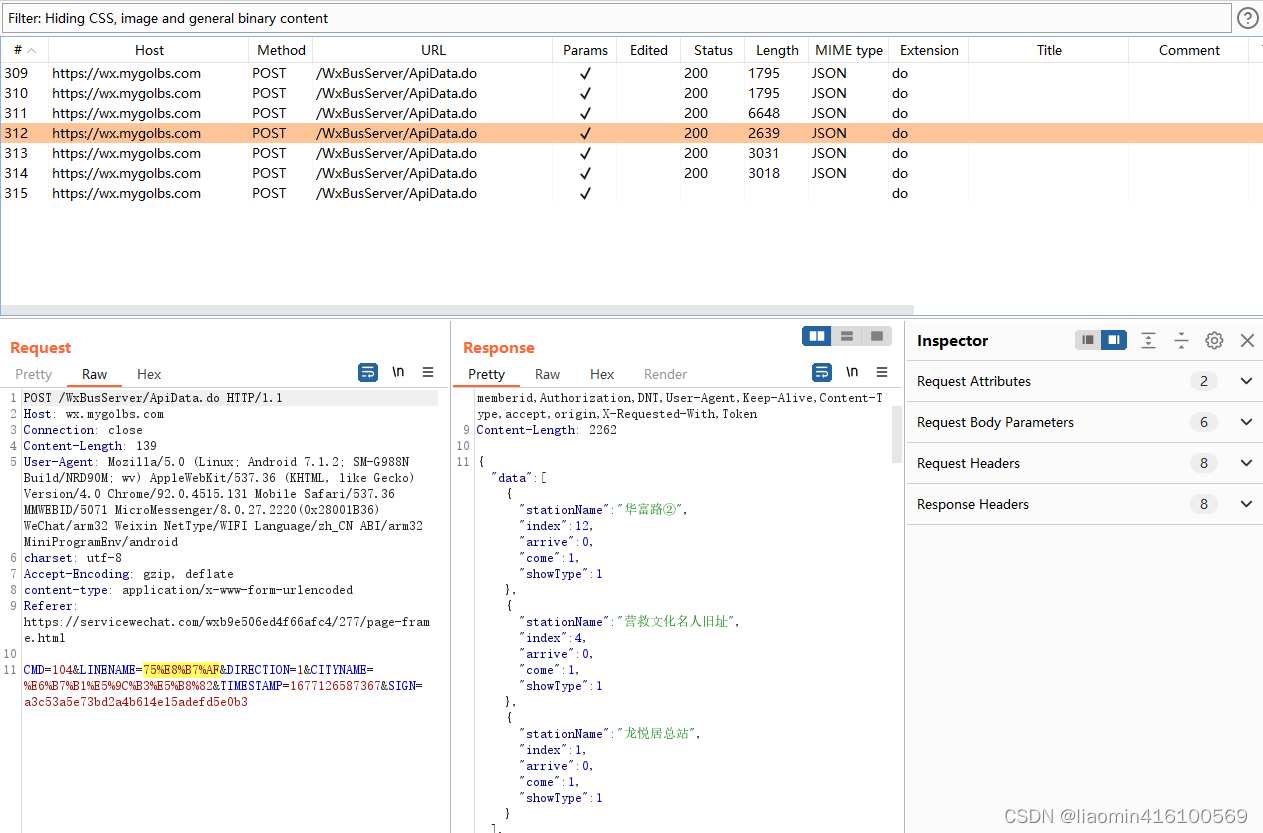

打开小程序,依然可以抓到,分析接口即可,比如掌上公交,选择深圳选择75路公交抓包,可以抓取到所有站点

由于这个接口有个SIGN签名机制,我们还其他参数不知道他签名的逻辑,如果需要爬取其他公交车路线只能通过反编译小程序来查看该签名算法了。

版权归原作者 liaomin416100569 所有, 如有侵权,请联系我们删除。