一、学习内容:

1****、利用arp协议缺陷实现中间人攻击;

2****、利用fakeping工具进行ICMP攻击。

二、思政融入点:

1****、协议欺骗在国家信息安全中的危害:

**(1)**信息泄露:信息被泄露或透露给某个非授权的实体。

**(2)****破坏信息的完整性:数据被非授权地进行增删、修改或破坏而受到损失。 **

**(3)****拒绝服务:对信息或其他资源的合法访问被无条件地阻止。 **

**(4)****非法使用:某一资源被某个非授权的人,或以非授权的方式使用。 **

**(5)**窃听:用各种可能的合法或非法的手段窃取系统中的信息资源和敏感信息。

三、arp欺骗原理:

1****、ARP 欺骗原理分析

ARP****欺骗是局域网中经常出现的一种攻击方式,当局域网内某台主机欲对其它主机实施MAC地址欺骗时,会通过ARP协议来完成IP地址到物理硬件地址的转换,继以实现局域网主机间的通信,最终达到欺骗攻击的目的。由于ARP协议的运行是建立在主机间相互信任基础之上的,攻击者通过伪造IP地址和MAC地址,一方面实现了ARP欺骗攻击,另一方面也在网络中产生了大量ARP通信量,容易造成网络出现拒绝服务攻击、拥塞等现象,影响网络通信的正常进行。因此,明确ARP欺骗原理对防范ARP欺骗攻击的发生具有重要意义。

2****、ARP 欺骗原理

**ARP **欺骗攻击利用 ARP 协议本身的运行机制,对局域网上的主机实施攻击,它包括伪造 ARP 请求和 ARP 应答两种形式。ARP 欺骗实施的原理是向目标主机发送一个伪造的 ARP 应答,即伪造的源 IP 地址和 MAC 地址的映射信息,在目标主机接收该应答包中的 IP-MAC 映射信息之后,使其更新 ARP 缓存,达到目标主机将报文发送给错误对象的目的。ARP 欺骗原理可以通过下面的请求响应过程来验证。假设主机 C 是截获主机 A 和主机 B 之间的通信数据而实施 ARP 欺骗的攻击者,且在实施 ARP 欺骗前已监听到主机 A和主机 B 的 IP 地址。这时主机 C 先发送 ARP 包获得主机 B 的 MAC 地址,然后向主机 B发送 ARP 应答数据包,其中源 IP 地址为主机 A 的 IP 地址,源 MAC 地址是主机 C 的MAC 地址。主机 B 收到该 ARP 应答后,将更新 ARP 缓存中的 IP-MAC 映射。之后当主机 B 给主机 A 发送数据包时,目标 MAC 地址将使用主机 C 的 MAC 地址,网关就根据主机 C 的 MAC 地址将数据包转发到攻击者 C 所在的端口。上述攻击主机 C 实施欺骗达到了截获主机 A 和主机 B 之间通信的过程,这对于主机A 和主机 B 来说是透明的,通信过程显示正常状态,只是二者之间的通信内容在不知觉间被劫持了。因此,完成一次有效的 ARP 欺骗的关键是双向欺骗,即欺骗者必须同时对通信双方(包括网关和主机)进行欺骗。

四、中间人攻击原理

中间人攻击(man-in-the-middle attack, abbreviated to MITM),顾名思义,就是攻击者躲在通信双方之间,窃听甚至篡改通信信息,而这个攻击是不可见的,通信双方并不知道消息已经被截获甚至篡改了。

中间人攻击常见的两种方式为ARP欺骗和DNS欺骗:

- ARP****欺骗攻击:ARP,地址解析协议,将接受到的IP地址解析为MAC地址,从而实现信息转发和传输。每个终端都有一个ARP缓冲区,里面保存IP地址和对应的MAC地址。由于以太网中终端无法鉴别ARP中给出的IP地址和对应MAC地址的真伪,而是直接将其保存在ARP缓冲区中,这就为实施欺骗提供了可能。

- DNS****欺骗:原理很简单,DNS就是实现IP地址和域名的相互转换,一般用户为了方便记忆,都是使用的域名来访问网页。当攻击者悄悄地将该域名对应的IP地址替换成他自己搭建的某个网站,就可以骗取用户输入他们想得到的信息,类似于钓鱼网站。

五、ip欺骗原理

IP****欺骗是利用了主机之间的正常信任关系来发动的。IP欺骗分为三个阶段展开。其中在第一与第三阶段攻击者主要利用的是被攻击主机间存在的信任关系。在第二阶段,也就是攻击过程的核心阶段主要利用的是IP地址伪造技术、TCP SYN 洪流攻击技术与TCP序列号猜测技术。

假设采取IP欺骗的攻击主机为X,它的攻击目标是主机A,并且主机A信任主机B,那么第一阶段:X探明主机A信任主机B。第二阶段:X伪装成B以获取A的信任。第三阶段:X获得A的信任后,向A发送任意数据。

六、利用cain.exe和fakeping.exe进行arp欺骗和ip欺骗的攻击方法

1****、实验目的及要求

(1)利用arp协议缺陷实现中间人攻击获取网络中传输的明文密码。利用中间人攻击实现 DNS欺骗攻击。

2****、实验设备(环境)及要求:PC机, VC++等,虚拟云平台

3****、实验内容与步骤:

(1)利用arp进行arp欺骗:

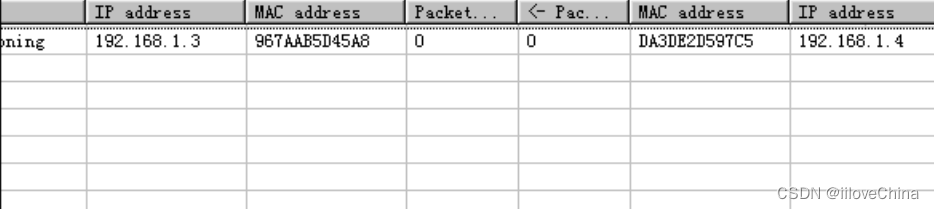

(2)单击“start/stop ARP”按钮,进入sniffer选择卡,选择下方hosts选项卡,单击空白处,选择“scan mac address”,选择“all hosts in my subnet”,进行扫描,以将本网段的所有机器扫描出来,接着,删掉其他多余的,留下192.168.1.3和192.168.1.4的主机就行。

(3)点击下方ARP选项卡,接着点击空白位置,激活工具栏中的“+”按钮,点击它,将192.168.1.4选为目的地址。

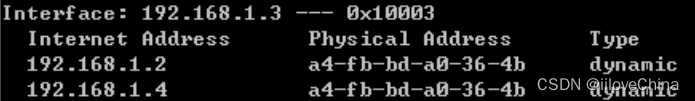

(4)在192.168.1.3和192.168.1.4上用“arp -a”命令查询,如果缺少下面的某一条,则用ping命令把它加进来。

192.168.1.3****:

(5)192.168.1.4:

(6)用cain抓取ftp密码:

切换到192.168.1.3的系统中,用它连接到192.168.1.4的ftp服务器中,输入用户名和密码登入后返回192.168.1.2的系统中,选择cain下方的password选项卡,选择左边的ftp就这一看到密码了。

(7)利用cain进行dns欺骗:

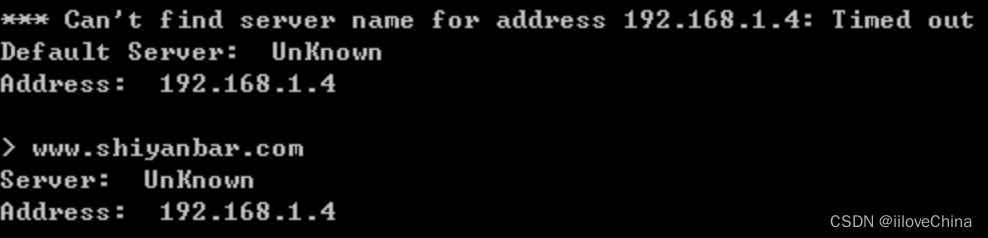

在192.168.1.4上搭建DNS服务器(该步骤已完成),接着分别给192.168.1.4和192.168.1.3配置dns地址为192.168.1.4,然后切换到192.168.1.2中cain关闭arp,在192.168.1.3中输入nslookup,查找www.shiyanbar.com的解析地址

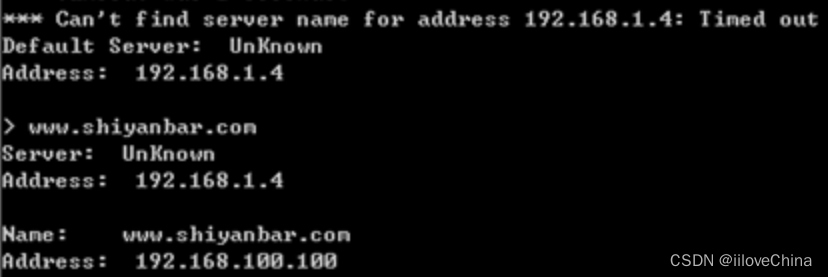

(8)接着回到192.168.1.2中,选择ARP->ARP_DNS,单击上方“+”按钮,将刚刚那个域名的解析ip改为1.1.1.1,并打开arp。

(9)最后切换到192.168.1.3中重新查找,发现这是的解析ip为1.1.1.1

七、实验结果与数据处理

1****、利用cain进行arp欺骗:用arp –a对其他两台主机进行查询。

192.168.1.3****:

192.168.1.4****:

通过观察上面的信息,发现它们的mac地址都一样,且都为192.168.1.2的mac地址,说明arp欺骗成功。

2****、利用cain抓取ftp密码:

**3.**利用cain进行dns欺骗:

欺骗前:

欺骗后:

八、总结

通过本次实验,我明白了:

(1)arp解析协议的原理是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

(2)学习了arp常用命令

(3)arp的缺陷:ARP请求为广播形式发送的,网络上的主机可以自主发送ARP应答消息,并且当其他主机收到应答报文时不会检测该报文的真实性就将其记录在本地的MAC地址转换表,将最近收到的ARP消息纪录到表单中,而没有验证报文的真实性,这样攻击者就可以向目标主机发送伪ARP应答报文,从而篡改本地的MAC地址表。

版权归原作者 iiloveChina 所有, 如有侵权,请联系我们删除。