利用Burp suit扫描漏洞

一、开始准备

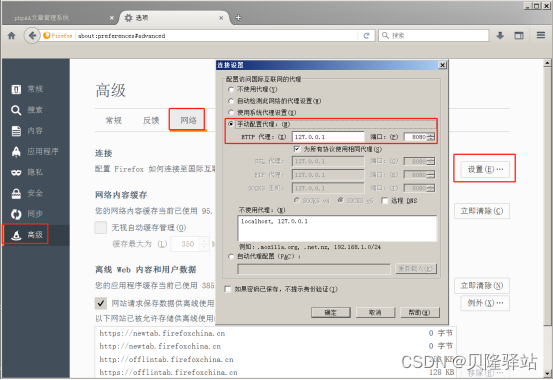

1.1burp是利用本地代理抓取所传送的数据包的,所以我们要设置浏览器的代理。打开Firefox浏览器,在地址栏输入http://192.168.1.3/,回车进行访问。单击“选项”。如图1所示

图1

1.2切换到“高级”选项卡,单击“网络”->单击“设置”。在代理服务器下,勾选“手动配置代理”,地址设置为127.0.0.1,端口为8080,单击“确定”,如图2所示

图2

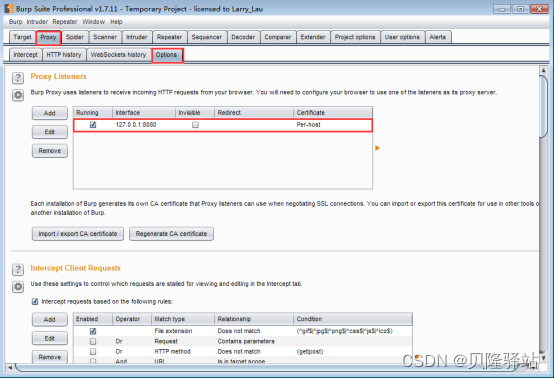

1.4双击Burp suite扫描器下的BurpLoader.jar,打开burp,切换到Proxy下的Options查看代理是否一致,可以看到Burp和浏览器的代理是一致的。如图3所示

图3

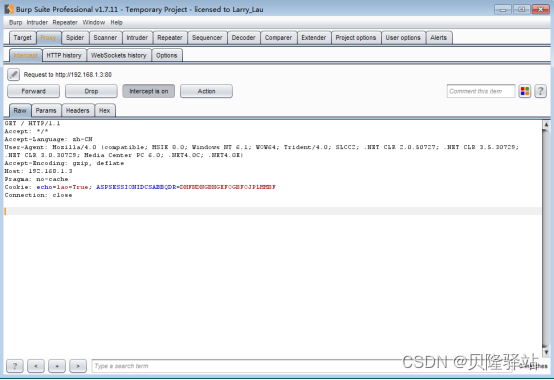

1.5下面开始抓包,在浏览器刷新一下当前页面,可以看到浏览器一直在转,在Burp中,切换到Proxy下的Intercept,可以看到相关数据,说明我们已经抓到包了。如图4所示

图4

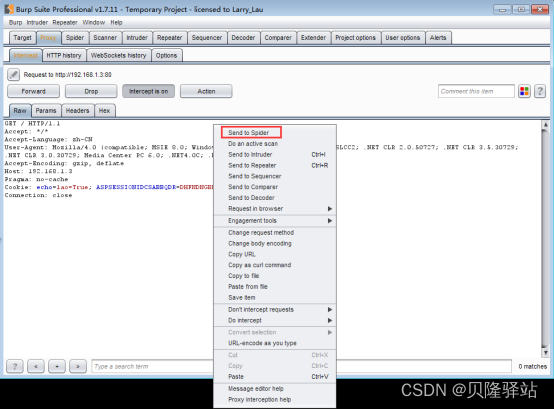

1.6单击右键,选择“Send to Spider”,开始爬取网站。如图5所示

图5

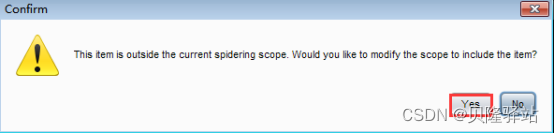

1.7单击“Yes”。如图6所示

图6

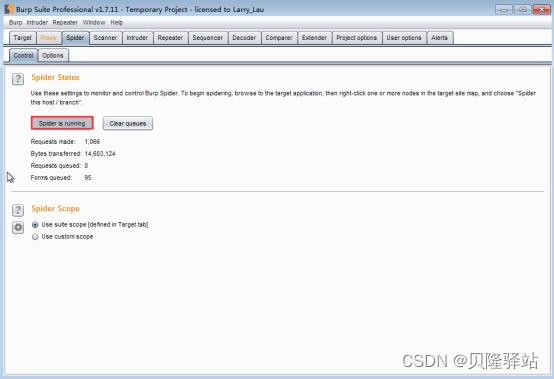

1.8在Spider下的Control,我们可以看到当前爬取的状态为“Spider is Runing”。如图7所示

图7

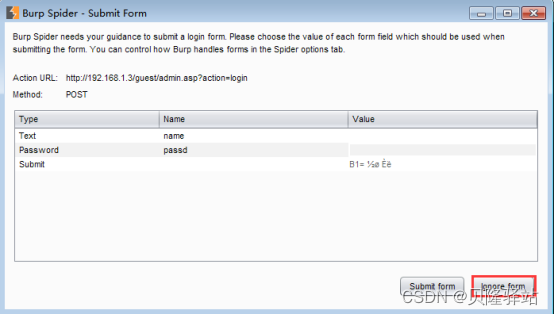

1.9在爬取的过程中可能会弹出如下界面,单击“Ignore from”。遇到类似的界面都进行同样的操作。如图8所示

图8

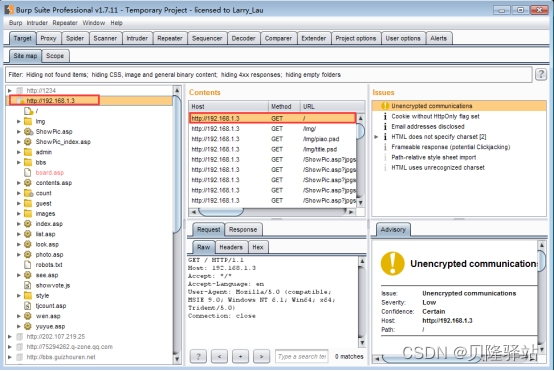

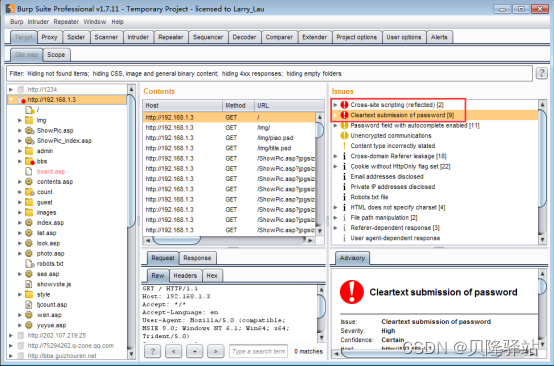

1.10一直单击Proxy–>Intercept下的Forward按钮,直到按钮变为灰色。切换到Target下的Site Map,可以这里看到刚才的网址,此外,还有该网站的Issues及其对应的Advisory等相关信息。如图9所示

图9

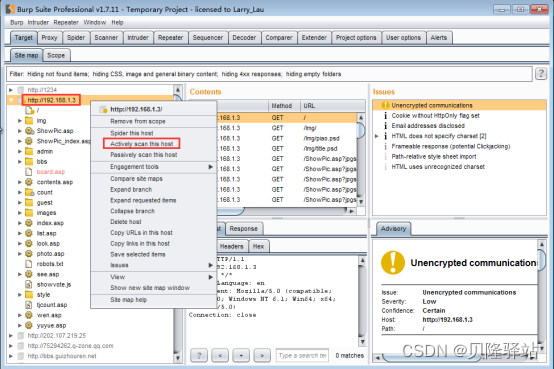

1.11右键http://192.168.1.3,选择主动扫描“Actively scan this host”。如图10所示

图10

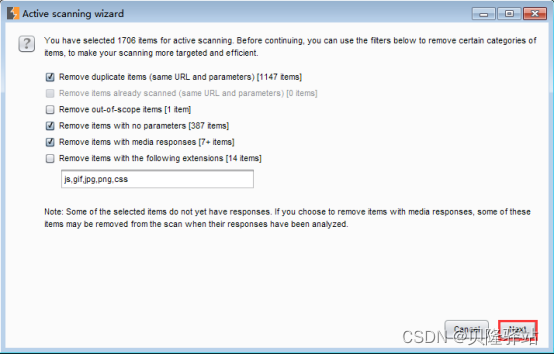

1.12默认,单击“Next”。如图11所示

图11

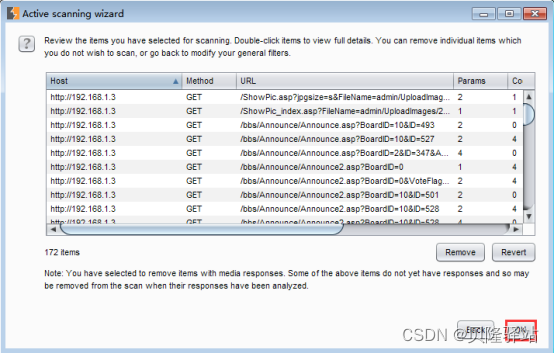

1.13单击“OK”。如图12所示

图12

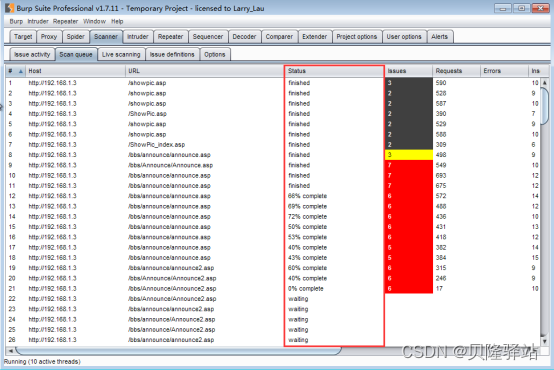

1.14我们可以在Scanner下的Scan queue中看到扫描的进度。如图13所示

图13

1.15可以在Target下的Site map中看到扫描出来的结果,可以看到扫描出来的Issues中有跨站脚本攻击和明文密码传输两个严重漏洞。注意,需要等待一段时间才能得到扫描结果,所以请耐心等待。如图14所示

图14

版权归原作者 贝隆驿站 所有, 如有侵权,请联系我们删除。