文章目录

密码学签到 1

- 倒叙,重排一下得到:flag{ctf.show}

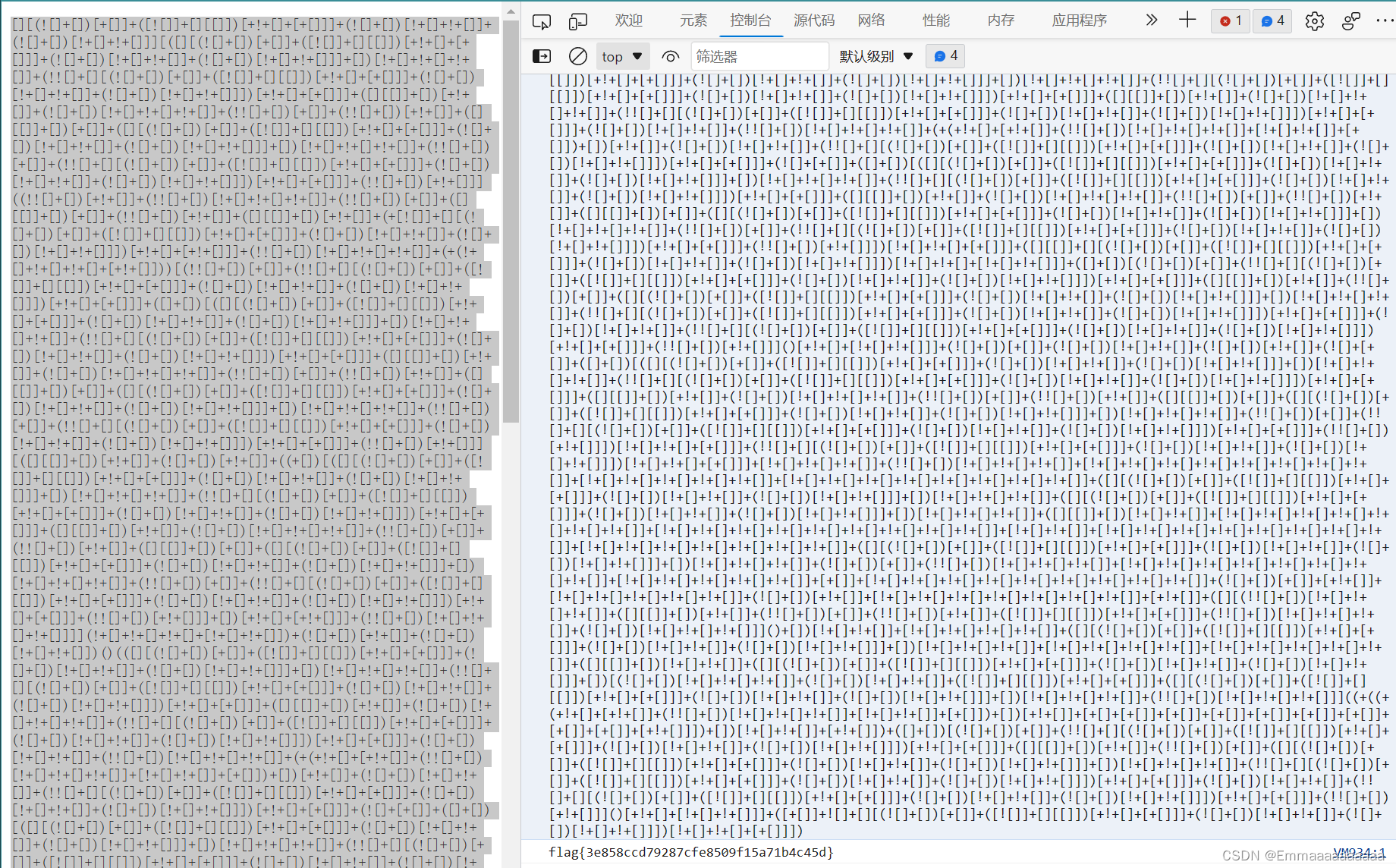

crypto2 1

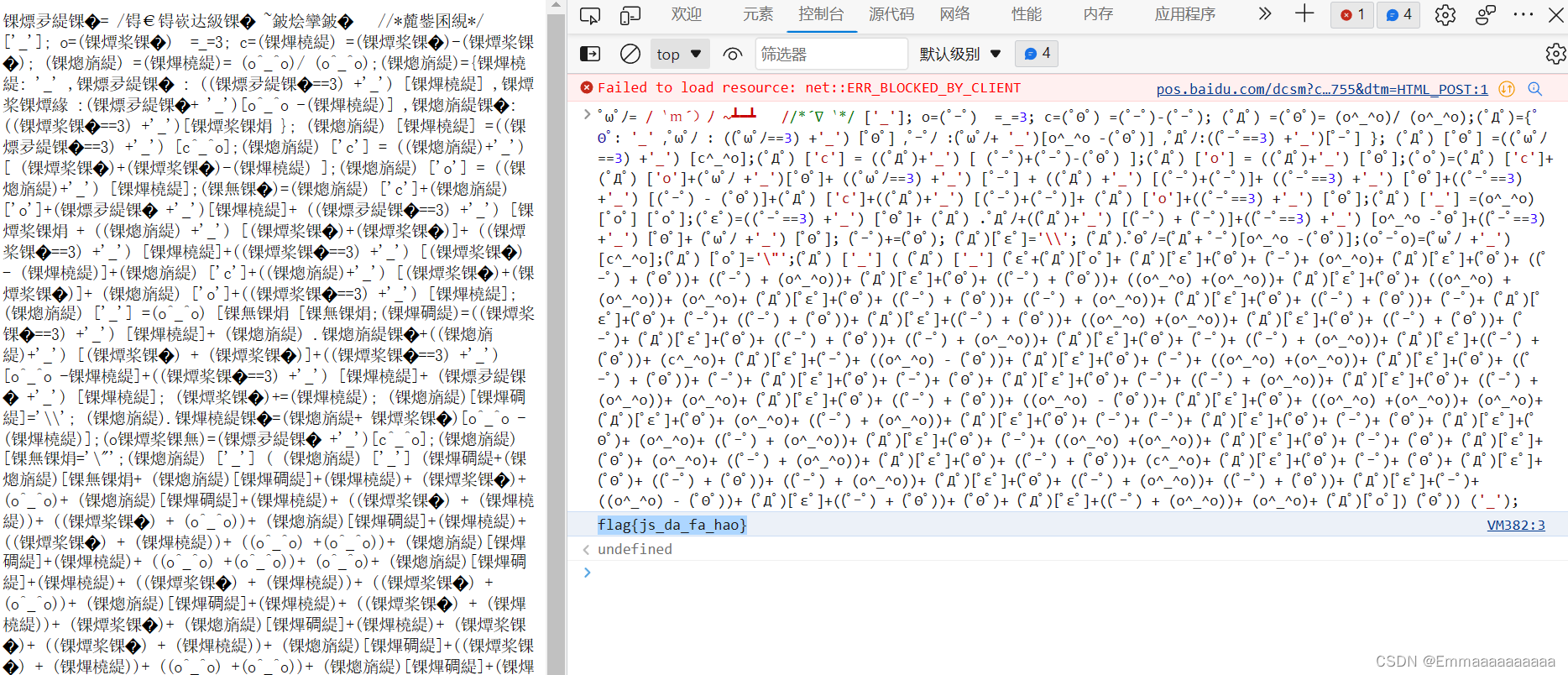

- jsfuck加密,可以用在线工具解密,也可以直接检查,扔控制台,回车就行,得到:flag{3e858ccd79287cfe8509f15a71b4c45d}

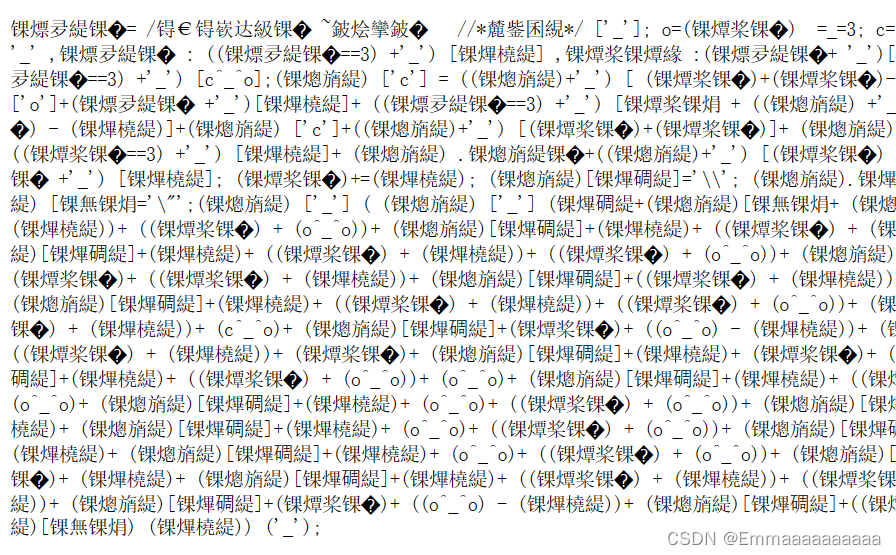

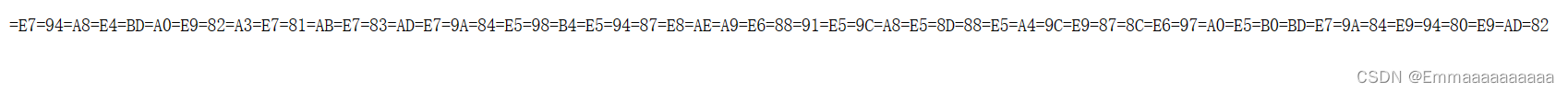

crypto3 1

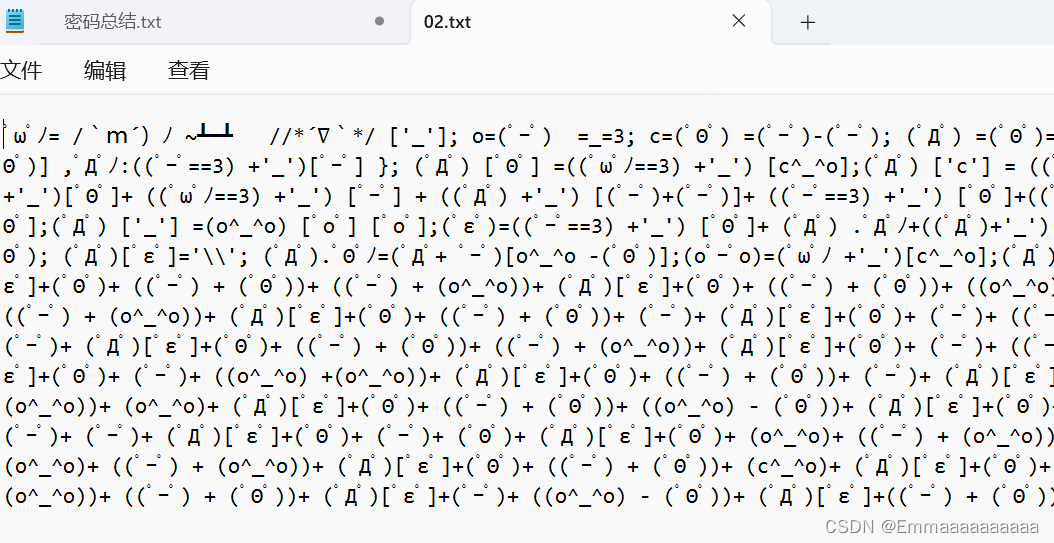

- 先另存到电脑中,然后以记事本形式展开,得到:

看出是aaencode加密,可以用在线工具解密,也可以直接检查,扔控制台,回车就行,得到:flag{js_da_fa_hao}

看出是aaencode加密,可以用在线工具解密,也可以直接检查,扔控制台,回车就行,得到:flag{js_da_fa_hao}

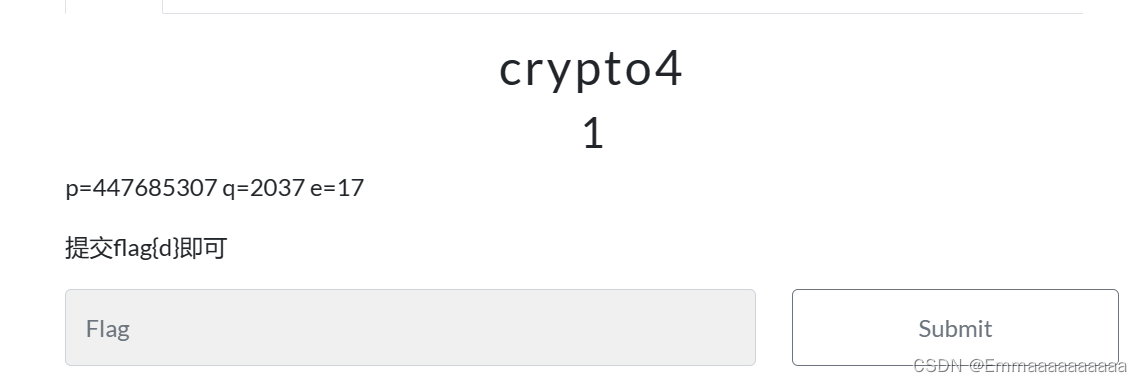

crypto4 1

- RSA解密,直接上py脚本,得到:flag{53616899001}

import gmpy2

p =447685307

q =2037

e =17

d = gmpy2.invert(e,(p-1)*(q-1))print(d)# d = 53616899001

crypto5 1

- 又是基础的RSA解密,直接上脚本,得到:flag{743179920576}

import gmpy2

p =447685307

q =2037

e =17

c =704796792

d = gmpy2.invert(e,(p-1)*(q-1))

m =pow(c,d,(p-1)*(q-1))print(m)# m = 743179920576

crypto6 1

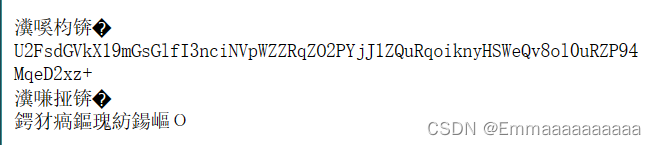

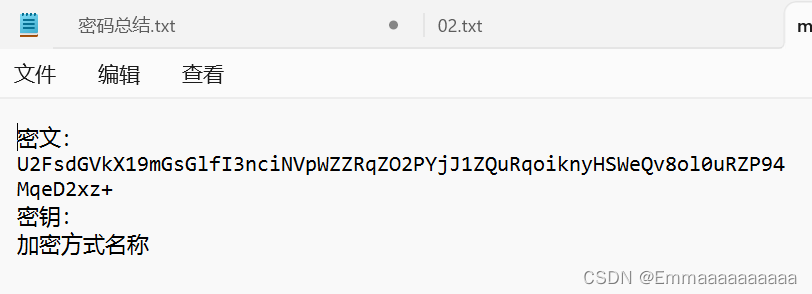

- 看到这些不认识的字,想到了crypto3 1,同理,先另存到电脑中,然后以记事本形式展开,得到:

- 看到密钥说是加密方式名称,然后题目提示说区分大小写,可以想到 Rabbit 加密,密钥为:Rabbit ,由此利用线上网站便可得到:flag{a8db1d82db78ed452ba0882fb9554fc9}

crypto7 1

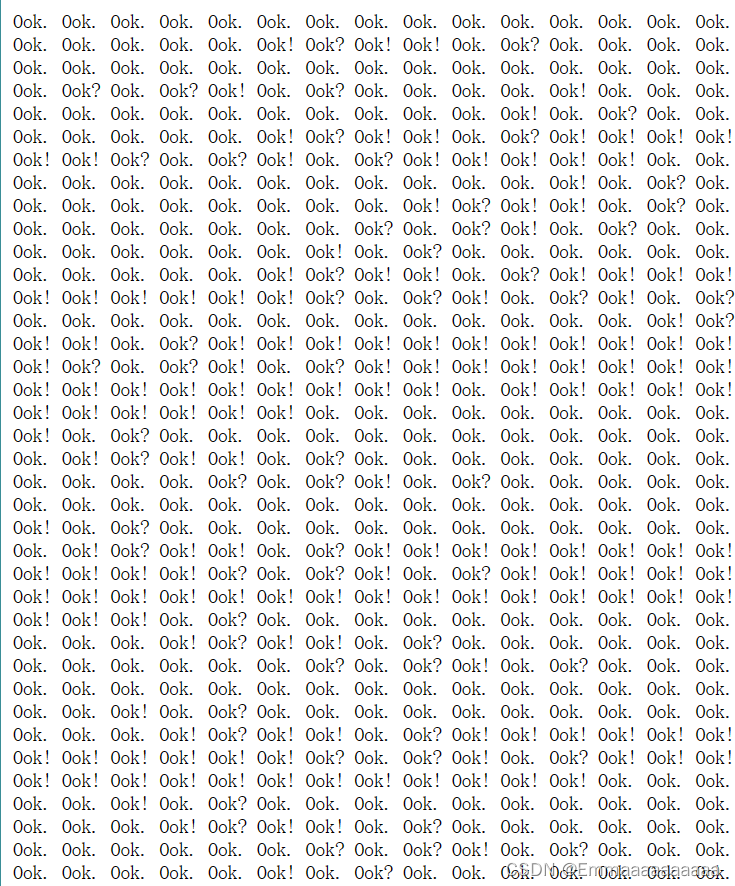

- ook解密,利用线上网站即可得到:flag{b615c4b79a1aede83b9ae67104ff4eb5}

crypto8 1

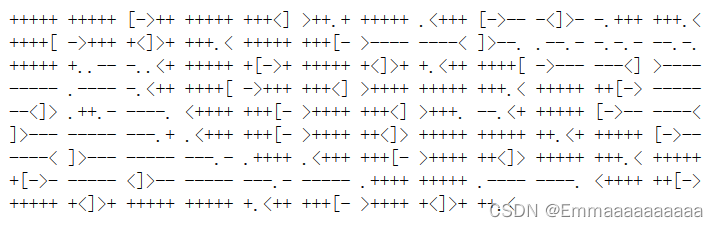

- Brainfuck解密,利用线上网站即可得到:flag{b615c4b79a1aede83b9ae67104ff4eb5}

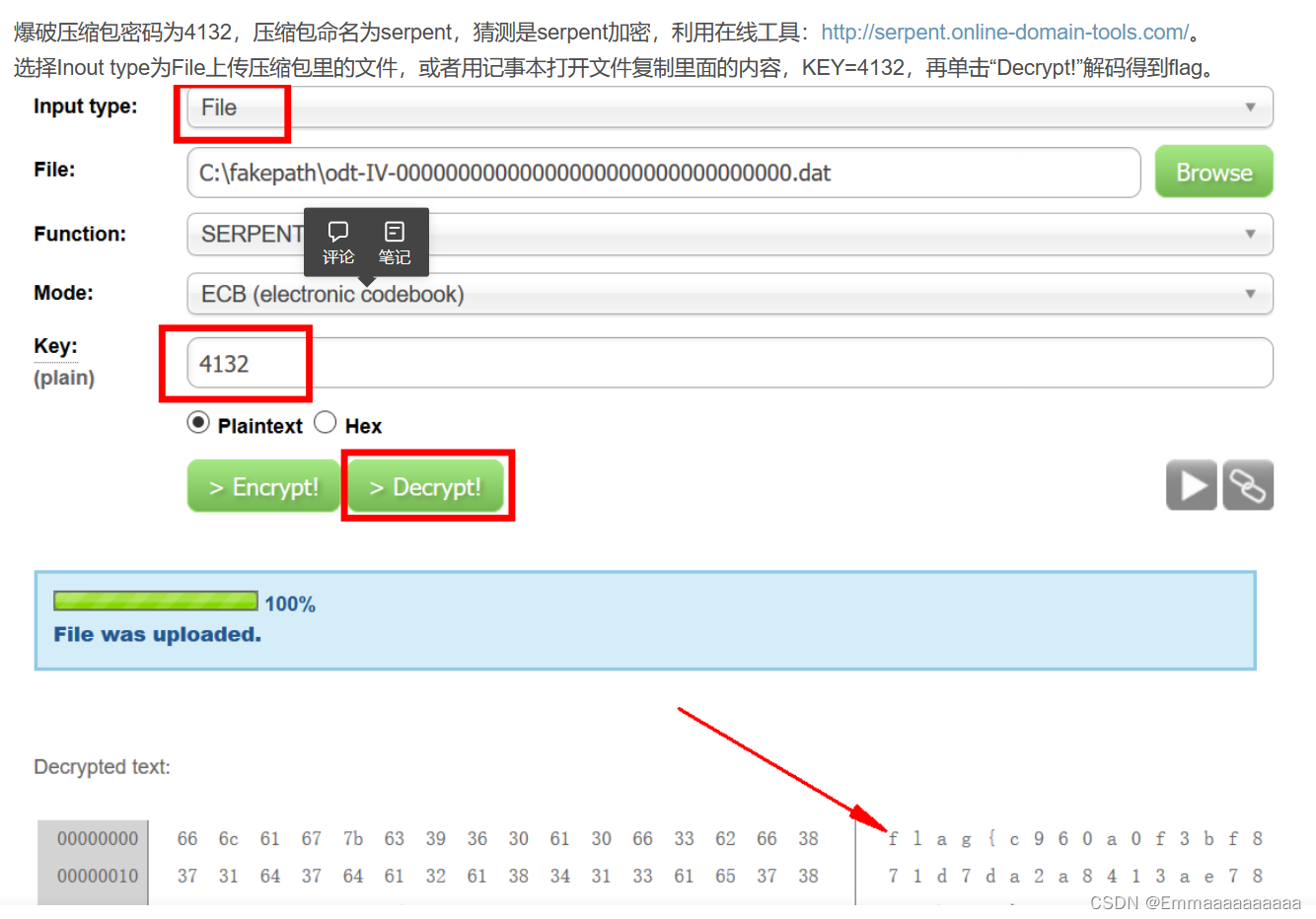

crypto9 2

- 解密网站:serpent解密

crypto10 2

- Quoted-Printable解密,利用线上网站即可得到:flag{用你那火热的嘴唇让我在午夜里无尽的销魂}

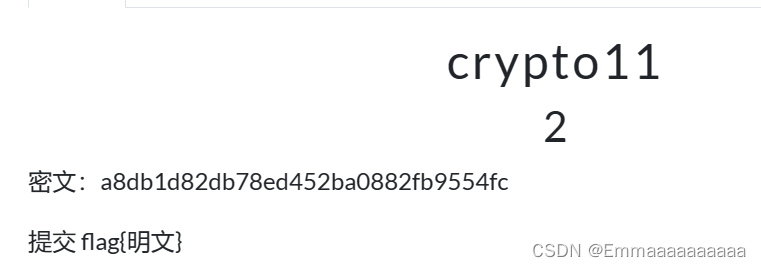

crypto11 2

- 猜测是md5解密,利用线上网站即可得到:flag{ctf}

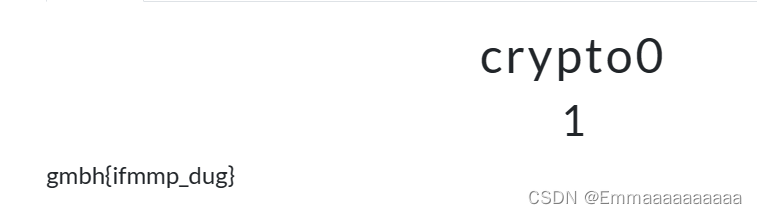

crypto0 1

- 猜测是凯撒密码,利用线上网站即可得到:flag{hello_ctf}

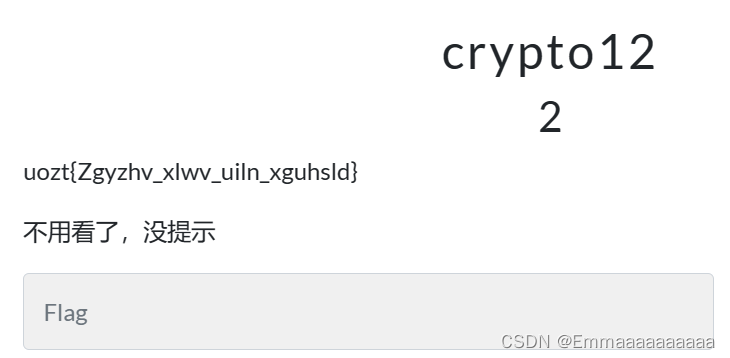

crypto12 2

- 这个没猜出来,看了大佬的wp得知是Atbash密码

Atbash密码:

Atbash密码是一种替换密码,具有特定的密钥,其中字母表中的字母是颠倒的

例如,所有的“A”被替换为“Z”,所有的“B”被替换为“Y”,以此类推

对应关系如下:

ABCDEFGHIJKLMNOPQRSTUVWXYZ

ZYXWVUTSRQPONMLKJIHGFEDCBA

- 利用线上网站即可得到:flag{Atbase_code_from_ctfshow}

以上解密方式总结:

- jsfuck加密

- aaencode加密

- Rabbit 加密

- ook解密

- Brainfuck解密

- serpent解密

- Quoted-Printable解密

- md5解密

- 凯撒密码

- Atbash密码(密文形式与凯撒很像)

版权归原作者 Emmaaaaaaaaaa 所有, 如有侵权,请联系我们删除。