端口安全简介

端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC、安全静态MAC和Sticky MAC)阻止非法用户通过本接口和交换机通信,一般使用在接入层设备,实现用户和接口的绑定,同时控制接口的用户接入数。

相比通过静态MAC地址和user-bind手动配置用户静态绑定,端口安全可以实现用户和接口的动态绑定。

相比通过DHCP snooping实现的用户和接口的动态绑定,端口安全的配置比较简单。另外端口安全还可以提供限制用户接入数量的功能。

配置注意事项

接口上配置了mac-limit后,将无法再配置端口安全功能。

本举例适用于S系列交换机所有产品的所有版本(除S5731-L和S5731S-L外)。

组网需求

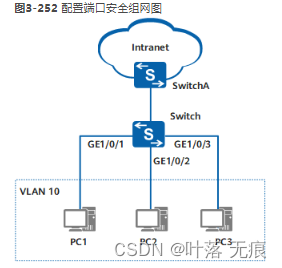

如图3-252所示,用户PC1、PC2、PC3通过接入设备连接公司网络。为了提高用户接入的安全性,将接入设备Switch的接口使能端口安全功能,并且设置接口学习MAC地址数的上限为接入用户数,这样其他外来人员使用自己带来的PC无法访问公司的网络。

配置思路

采用如下的思路配置端口安全:

1、配置VLAN,实现二层转发功能。

2、配置端口安全功能,并使能Sticky MAC功能,实现保存配置重启设备MAC地址表项不丢失

操作步骤

1、在Switch上创建VLAN,并把接口加入VLAN。接口GE1/0/2和GE1/0/3的配置与GE1/0/1相同,不再赘述

<HUAWEI> system-view

[HUAWEI] sysname Switch

[Switch] vlan 10 //创建VLAN 10

[Switch-vlan10] quit

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] port link-type access //和接入设备PC相连的接口类型必须是access,接口默认类型不是access,需要手动配置为access

[Switch-GigabitEthernet1/0/1] port default vlan 10

[Switch-GigabitEthernet1/0/1] quit

2、配置GE1/0/1接口的端口安全功能。接口GE1/0/2和GE1/0/3的配置与GE1/0/1相同,不再赘述

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1]** port-security enable //使能端口安全功能**

[Switch-GigabitEthernet1/0/1] port-security mac-address sticky //使能端口安全后,才可以再使能sticky MAC功能

[Switch-GigabitEthernet1/0/1] port-security max-mac-num 1 //使能端口安全后,接口默认限制数为1,如果确认限制一个用户,可以不用配置

3、验证配置结果

将PC1、PC2、PC3换成其他设备,无法访问公司网络。

配置文件

Switch的配置文件

#

sysname Switch

#

vlan batch 10

#

interface GigabitEthernet1/0/1

port link-type access

port default vlan 10

port-security enable

port-security mac-address sticky

#

interface GigabitEthernet1/0/2

port link-type access

port default vlan 10

port-security enable

port-security mac-address sticky

#

interface GigabitEthernet1/0/3

port link-type access

port default vlan 10

port-security enable

port-security mac-address sticky

#

return

说明:

1、端口默认限制数为1,如果有多个用户通过一个接口接入,请使用port-security max-mac-num修改限制数。

2、如果用户PC使用IP Phone连接设备,MAC地址学习限制数请配置为3个。因为IP Phone需要占用两个MAC地址表项,PC需要占用一个MAC地址表项。其中IP Phone占用的两个MAC地址表项的VLAN不同,一个VLAN用来传输语音报文,一个VLAN用来传输数据报文。

版权归原作者 叶落 无痕 所有, 如有侵权,请联系我们删除。