eNSP实验日记四,防火墙配置

文章目录

前言

今天这期紧跟上篇文章,来讲讲华为防火墙的配置以及进阶,这次也会用到NAT转换

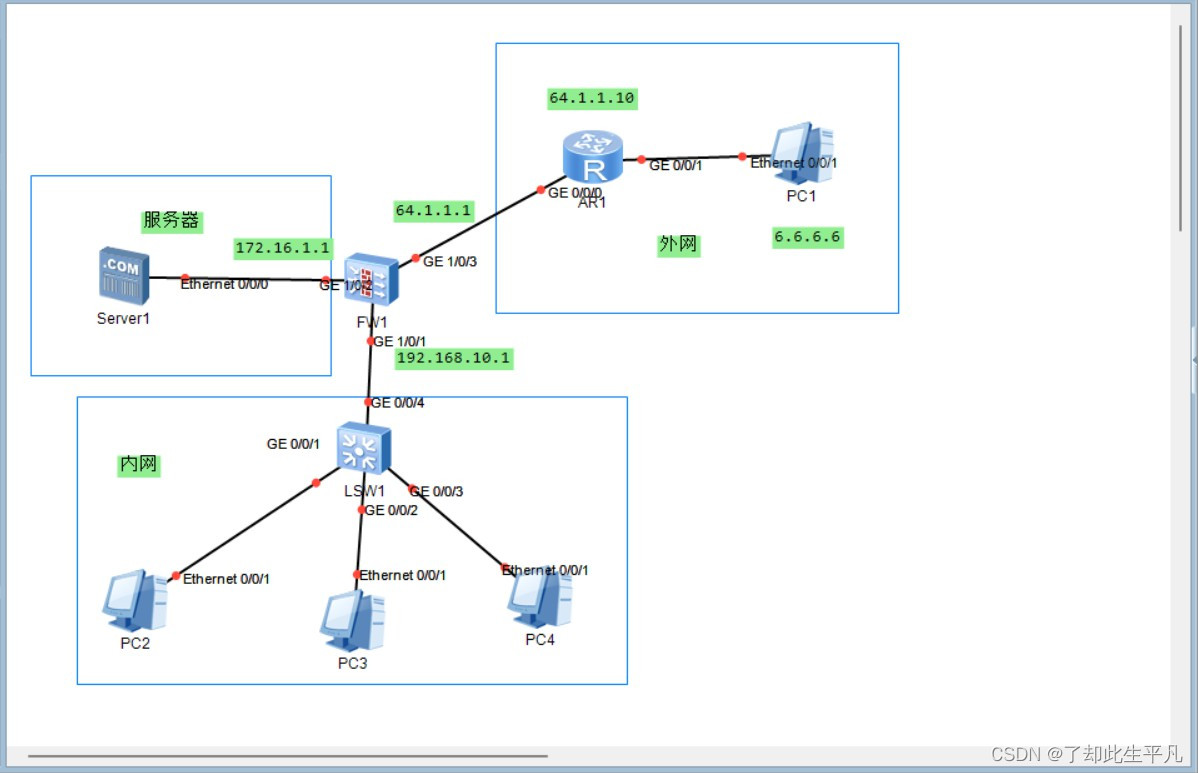

一、设备清单以及需求

4台PC、路由器、防火墙、服务器、交换机各一个

如图:

如图:

PC2、3、4在内网,地址网段为192.168.10.x,服务器端IP地址为172.16.1.1,外网网段为64.1.1.x,同时也为内网配置了DHCP

1、用防火墙实现

需求:代替普通路由器,让内网主机,能上网

配置步骤

1.1 配ip地址

1.2 配DHCP

1.3 配默认路由

1.4 配nat

2、加强安全保护

2.1.不允许陌生的外网数据包,进入内网。内网主机想出去可以

2.2.主机在访问服务器的时候,服务器回包可以

主机没访问服务器,服务器主动连接无,不正常,禁止的

配置步骤

1.安全域

2.安全策略

二、配置步骤

1.配置安全域

因为在之前的文章里有说到如何配置IP、DHCP和默认路由,所以这里就提前配置好了

按照上面的步骤来,下一步就配置NAT,但是在配置NAT之前先要配置安全域,什么是安全域呢

安全域

1、内网区域 信任区域

2、外网区域 非信任区域

3、服务器区域 DMZ区域(非军事化管理区域,中间地带)

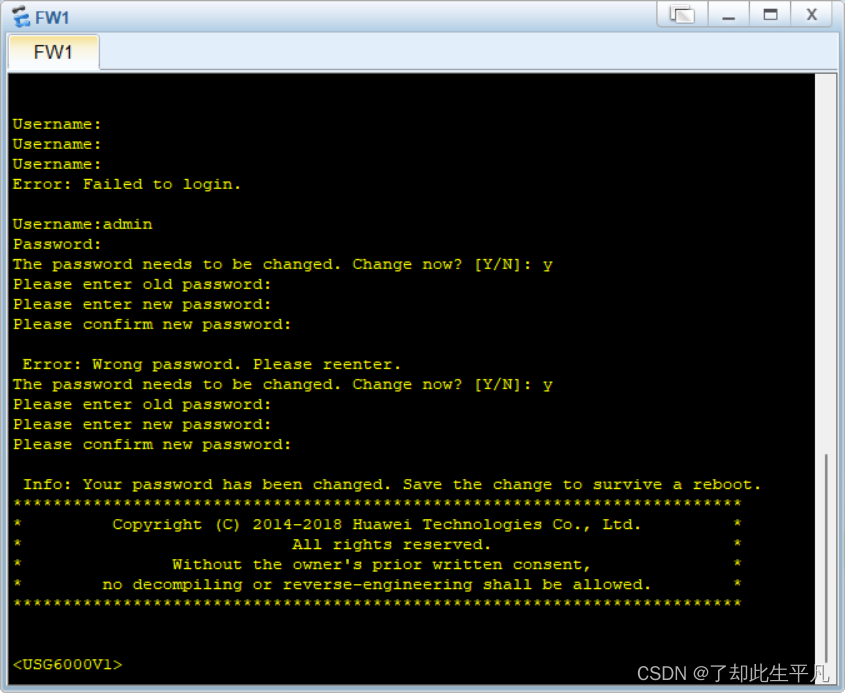

在启动防火墙后需要更改一下密码才能进行配置

以华为为例默认账号密码

admin

Admin@123

Username:admin 账号admin

Password: 密码Admin@123

The password needs to be changed. Change now? [Y/N]: y

Please enter old password: 默认密码

Please enter new password: 新密码

Please confirm new password: 新密码

进入防火墙字符界面后我们来配置安全域

[USG6000V1]firewall zone trust 进入信任域

[USG6000V1-zone-trust]addint g1/0/1 把连接内网的接口,添加进来

[USG6000V1]firewall zone untrust 进入非信任域

[USG6000V1-zone-untrust]addint g1/0/3 把连接外网的接口,添加进来

[USG6000V1]firewall zone dmz 进入DMZ信任域

[USG6000V1-zone-dmz]addin g1/0/2 把连接服务器的接口,添加进来

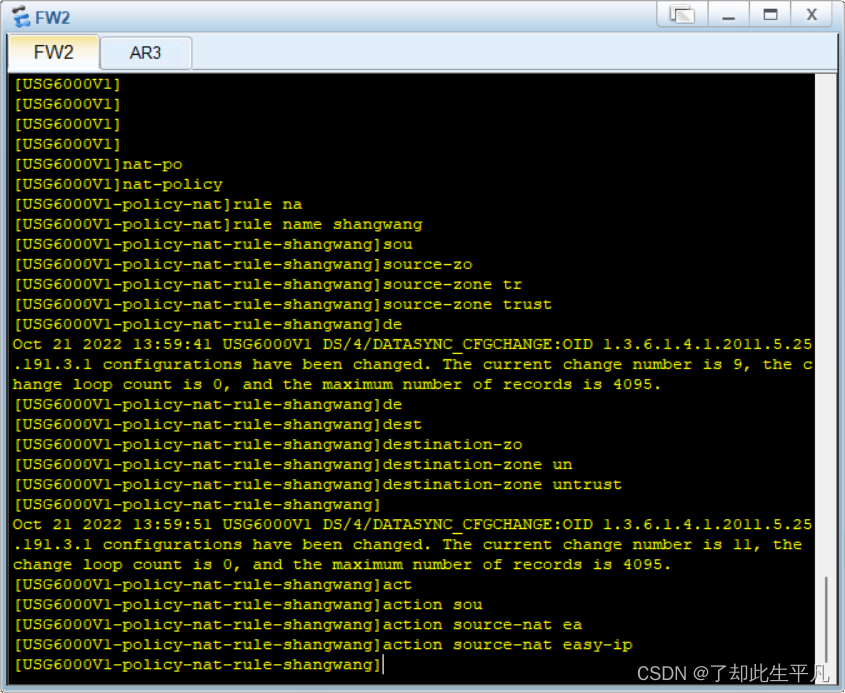

2.配置nat策略

[USG6000V1]nat-policy 进入nat策略

[USG6000V1-policy-nat]rule name shangwang 新建一个nat的转换规则 名字叫shangwang

[USG6000V1-policy-nat-rule-shangwang]source-zone trust 从信任区域(内网)来的

[USG6000V1-policy-nat-rule-shangwang]destination-zone untrust 到非信任区域(外网)去的

[USG6000V1-policy-nat-rule-shangwang]action source-nat easy-ip 做转换动作,源ip做转换。转换成出接口的ip

easy-ip:意思就是,数据包发出去的时候,要转成出接口的ip

这里NAT已经配置完成了,单是现在依然是ping不通的,根本不用去试,因为我们还缺一个 安全策略

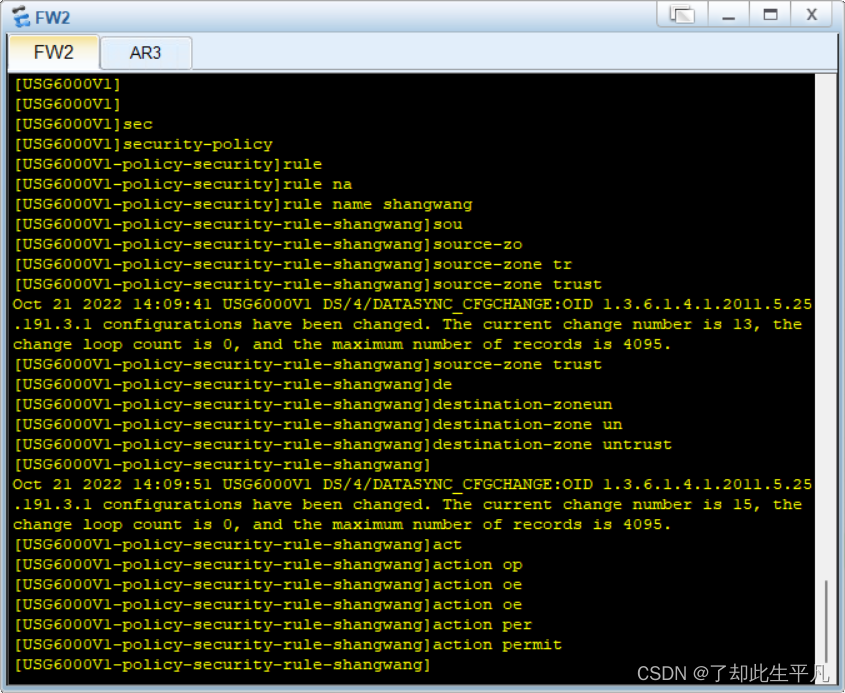

3.做安全策略

为什么要做安全策略

防火墙是安全设备,人性本恶,不做放行策略的话,所有的包都禁止通过

外网不能进来。保持默认的安全策略

内网能出去。增加一条放行策略

[USG6000V1]security-policy 进入安全策略

[USG6000V1-policy-security]rule name shangwang 新建一个策略,名字叫上网

[USG6000V1-policy-security-rule-shangwang]source-zone trust 从内网(trust)区域来的

[USG6000V1-policy-security-rule-shangwang]destination-zone untrust 到外网(untrust)去的

[USG6000V1-policy-security-rule-shangwang]action permit 动作、放行

这个安全策略,防火墙是否放他出去

刚才是nat策略(虽然有点相似),出去的时候,要不要做地址转换

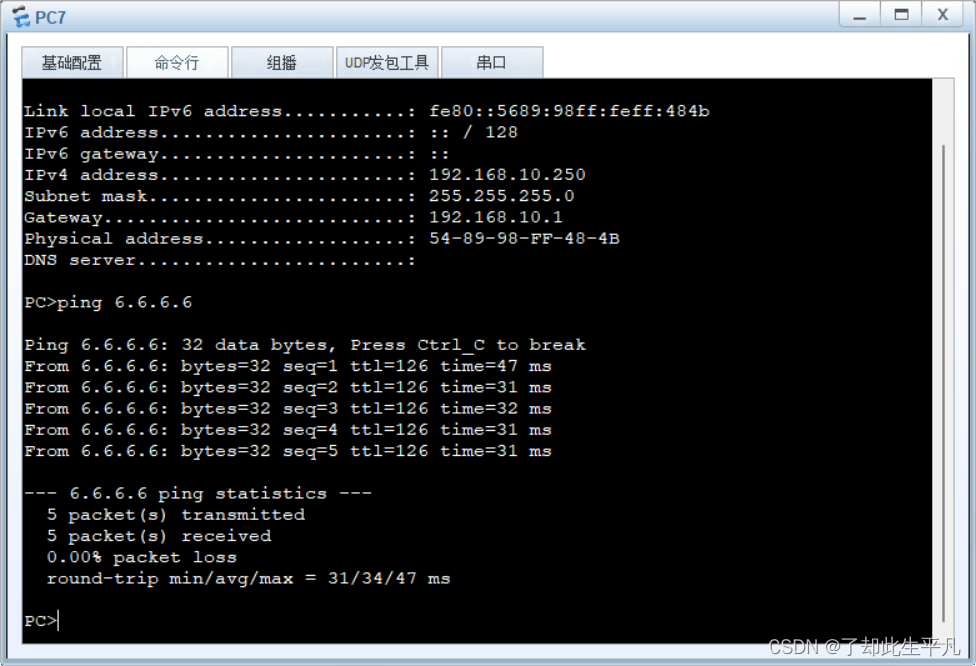

到这里所有的步骤已经配置完成了,现在来ping一下内网

这里可以看到内网可以ping通,但是呢外网是ping不通内网的,大家可以更着步骤试一试。

总结

以上就是今天要讲的内容,本文仅仅简单介绍了防火墙的基础配置,以华为为例的防火墙提供了更多的安全策略,后面会带大家

下篇文章综合之前所讲的基础,来搭建一个企业网络,

所用的设备:

PC(N+1):终端PC

无线设备:笔记本以及手机

二层交换机:傻瓜交换机

三层交换机:核心交换机

主路由(副路由):连接不同网络

防火墙:控制,隔离,记录

内外网的配置:外网禁止访问内网

利用以上设备来组成一个标准的企业网拓扑结构。

有需要华为eNSP软件和防火墙设备包的同学可以下方留言,会私信发给你,谢谢你的支持

版权归原作者 了却此生平凡 所有, 如有侵权,请联系我们删除。