目录

前言

博主来整活了。博主立下flag,这篇文章点赞量超出50,博主就发自己跳极乐净土的视频。

登录安全加固

密码策略

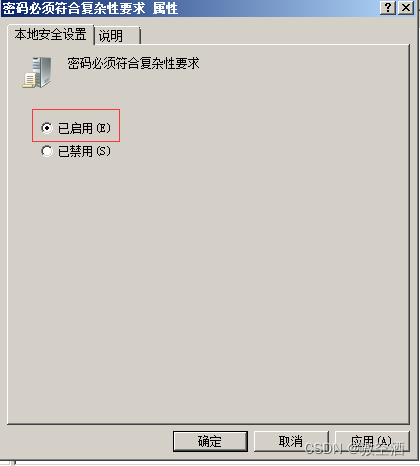

1,密码策略必须同时满足大小写字母、数字、特殊字符.将密码必须符合复杂性要求的属性配置界面截图:

(windwos,linux)

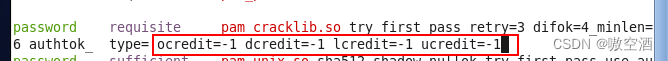

(vim /etc/pam.d/system-auth)

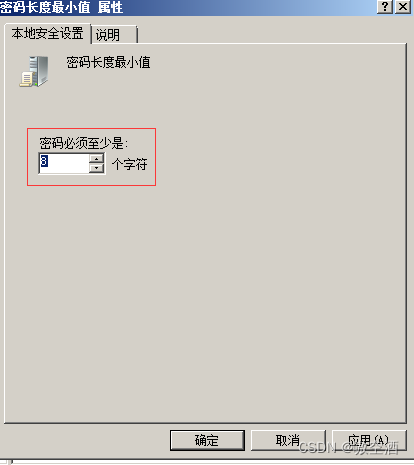

2,最小密码长度不少于8个字符,将密码长度最小值的属性配置界面截图:(windwos,linux)

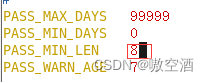

(vim /etc/login.defs)

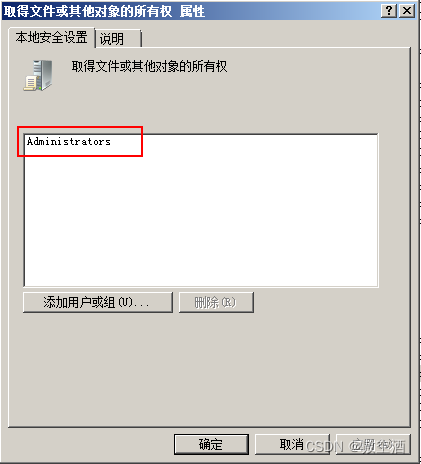

3,设置取得文件或其他对象的所有权,将该权限只指派给administrators组;

(windows)

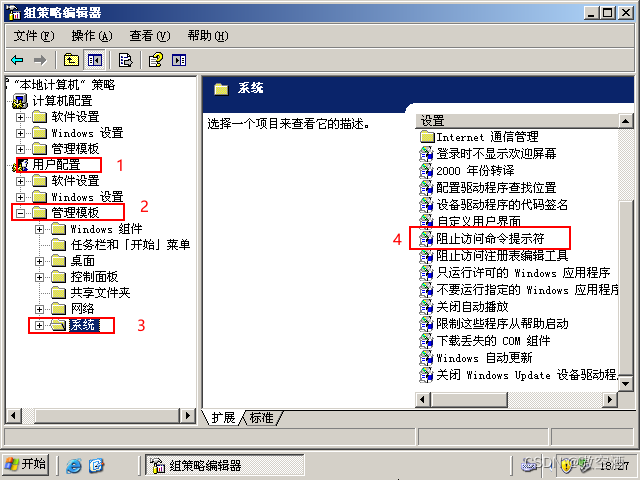

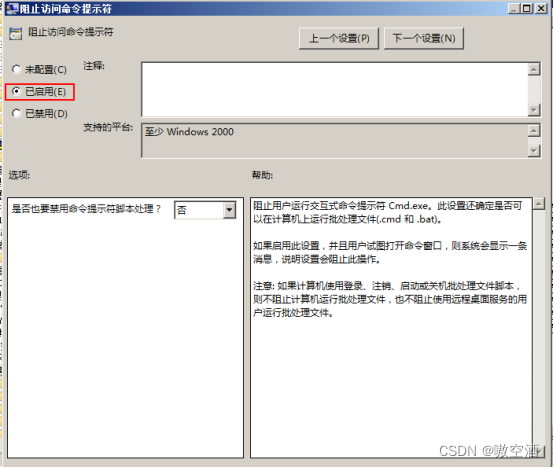

4,禁止普通用户使用命令提示符;

进入本地组策略编辑器(gpedit.msc)

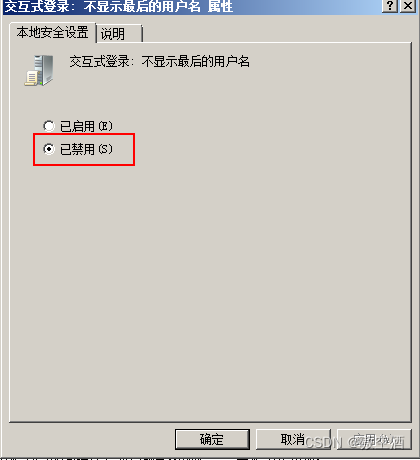

5,设置不显示上次登录的用户名:

登入策略

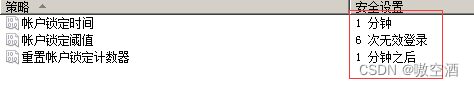

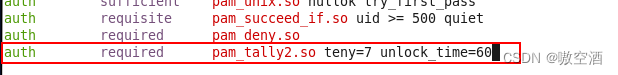

1,设置账户锁定阈值为6次错误锁定账户,锁定时间为1分钟复位账户锁定计数器为1分钟之后,将账户锁定策略配界面截图:(windows,linux)

(vim /etc/pam.d/system-auth)

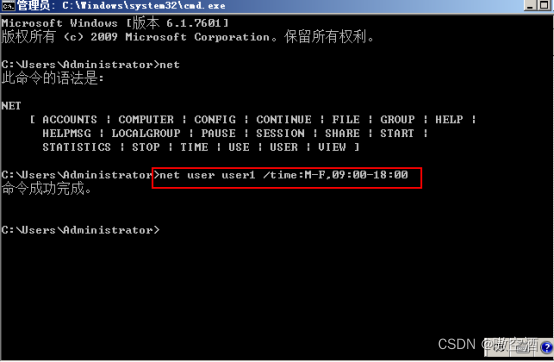

2,设置user1用户只能在上班时间(周一至周五的9:00~18:00)可以登录。将user1的登录时间配置界面截图:

Web安全加固

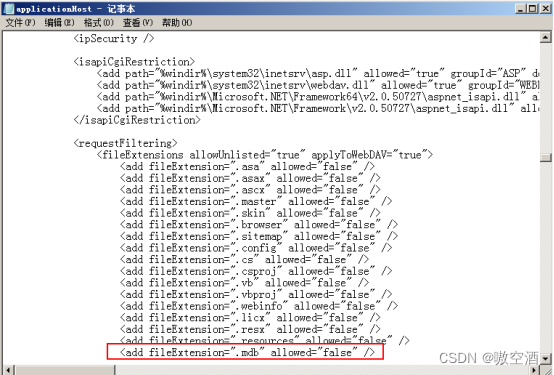

1,为了防止web中.mdb数据库文件非法下载,请对Web配置文件进行安全加固:

更改《application.config》文件

2,防止文件枚举漏洞枚举网络服务器根目录文件,禁止IIS短文件名泄露,将配置命令截图;

2.5,关闭IIS的WebDAV功能增强网站的安全性,将警报提示信息截图。

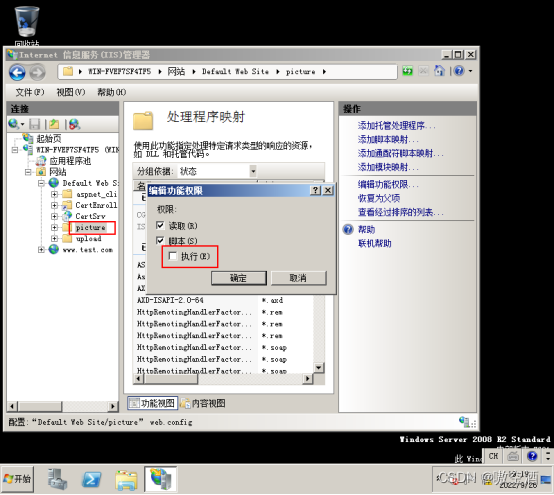

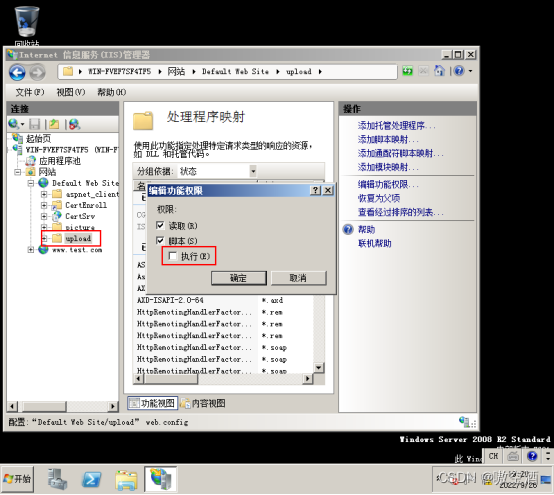

3,限制目录执行权限,对picture和upload目录设置执行权限为无,将编辑功能权限的配置界面截图;

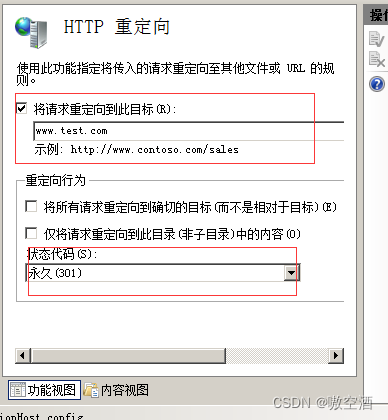

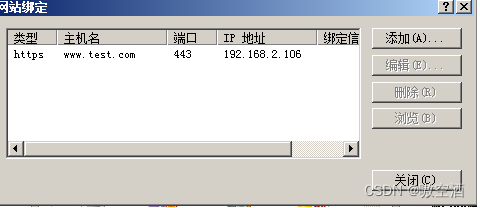

流量完整性保护

1,创建 www.chinaskills.com 站点,在 C:\web 文件夹内中创建

名称为 chinaskills.html 的主页,主页显示内容“热烈庆祝 2021 年

全国职业技能大赛开幕”,同时只允许使用 SSL 且只能采用域名(域

名为 www.test.com)方式进行访问,将网站绑定的配置界面截图:

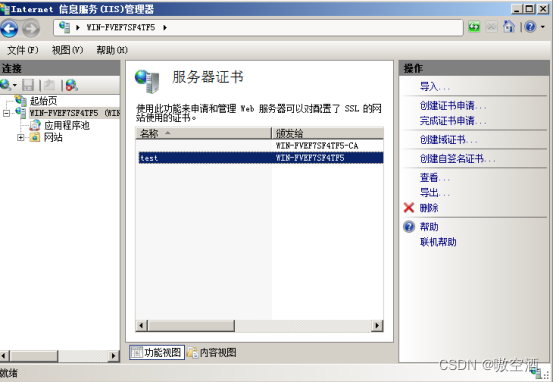

先新建自制ssl证书

再新建www.chinaskills.com 站点

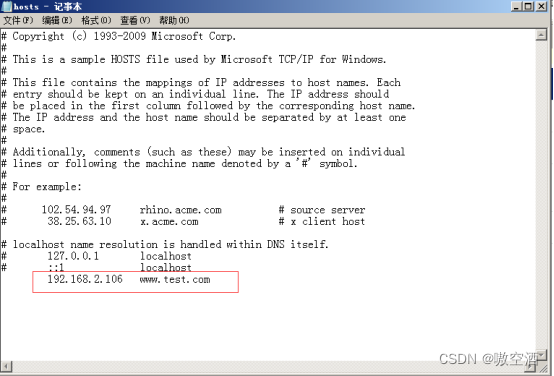

再更改hosts文件

再更改application.config文件

最后重定向http

中间件安全加固

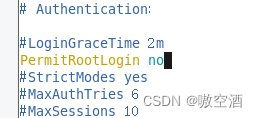

SSH

1,SSH 禁止 root 用户远程登录,将配置文件

中对应的部分截图:

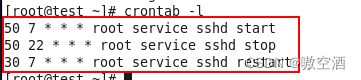

2,设置 root 用户的计划任务。每天早上 7:50 自动开启 SSH 服务,

22:50 关闭;每周六的 7:30 重新启动 SSH 服务,使用命令 crontab -l,将回显结果截图;

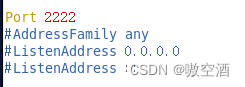

3,修改 SSH 服务端口为 2222,使用命令 netstat -anltp | grep sshd

查看 SSH 服务端口信息,将回显结果截图;

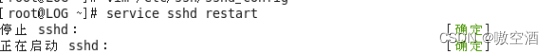

进入 etc/ssh/sshd_config更改Port注释

再使用命令(service sshd restart)重启ssh服务

4,修改 SSHD 的 PID 档案存放地,将/etc/ssh/sshd_config 配

置文件中对应的部分截图:

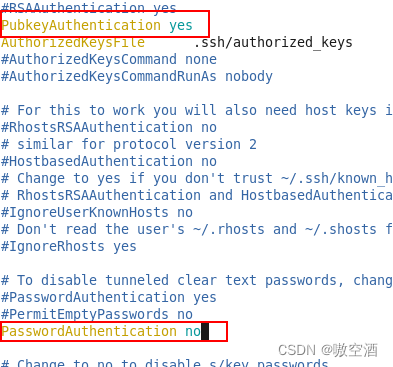

5,配置SSH服务,设置RSA证书登录,将配置文件中对应的部分截图:

VSFTPD

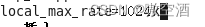

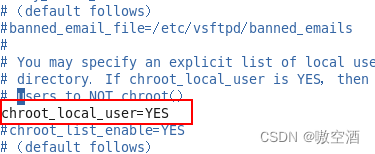

1,设置站点本地用户访问的最大传输速率为1M;配置文件中对应的部分截图:

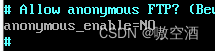

2,vsftpd禁止匿名用户上传;

3,设置无任何操作的超时时间为5分钟;

4,匿名用户访问的最大传输速率为512KB/S

5,设置运行 vsftpd 的非特权系统用户为 pyftp,将相关配置项截图:

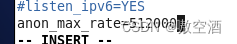

6,限制客户端连接的端口范围在 50000-60000,将配置文件下的相关配置项截图:

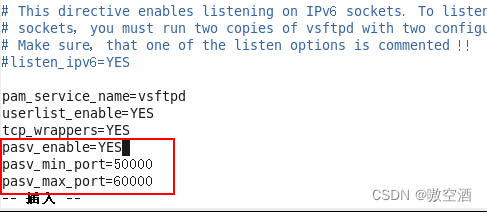

7, 限制本地用户登录活动范围限制在 home 目录,将相关配置项截图:

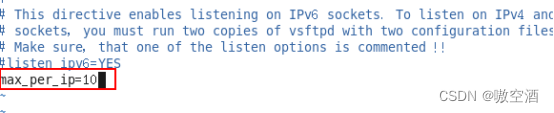

8,同一客户机IP地址允许最大客户端连接数10:

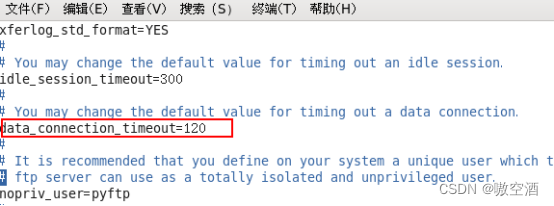

9, 设置数据连接的超时时间为2分钟

HTTPD

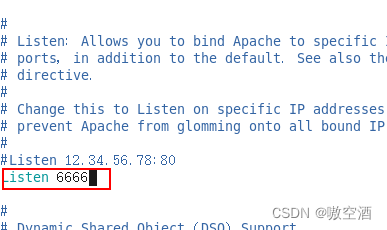

1,更改默认监听端口为6666;

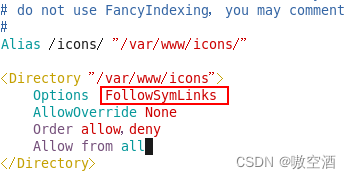

2,设置禁止目录浏览;

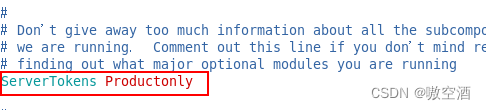

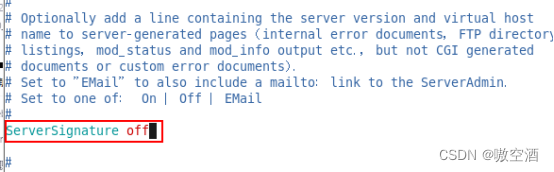

3,隐藏Apache版本号:

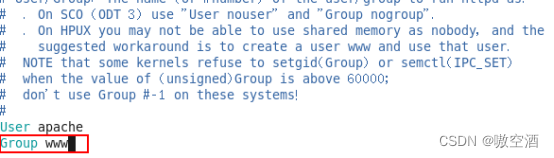

4,将Apache服务降权,用户为apache,用户组为www:

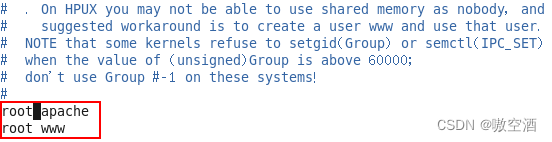

5,修改网站的httpd服务为root权限,将配置文件中对应的部分截图:

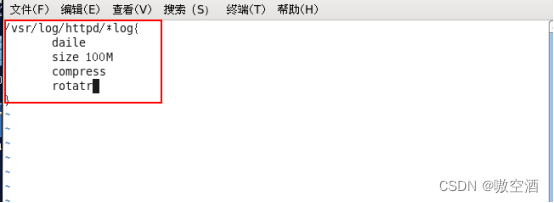

6,设置HTTP服务,修改网站的配置文件,配置滚动日志按天记录网站的访问日志和错误日志,将配置文件中对应的部分截图:

防火墙策略

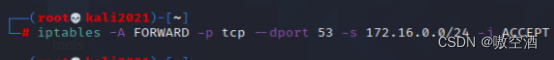

1,只允许转发来自 172.16.0.0/24 局域网段的DNS解析请求数据包,将 iptables 配置命令截图:

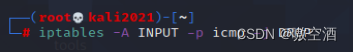

2,禁止任何机器ping本机,将iptables配置命令截图:

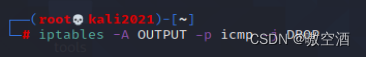

3,禁止本机ping任何机器,将iptables配置命令截图:

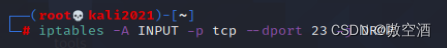

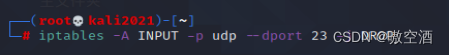

4,禁用23端口,将iptables配置命令截图:

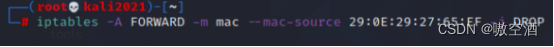

5,禁止转发来自MAC地址为29:0E:29:27:65:EF主机的数据包,

将iptables配置命令截图:

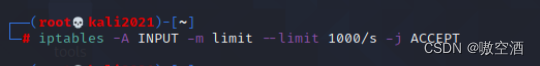

6,为防御 IP 碎片攻击,设置 iptables 防火墙策略限制 IP 碎片

的数量,仅允许每秒处理 1000 个,将 iptables 配置命令截图:

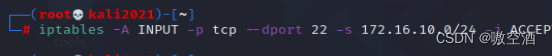

7,为防止 SSH 服务被暴力枚举,设置 iptables 防火墙策略仅允

许 172.16.10.0/24 网段内的主机通过 SSH 连接本机,将 iptables 配 置命令截图:

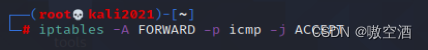

8,设置防火墙允许本机转发除 ICMP 协议以外的所有数据包

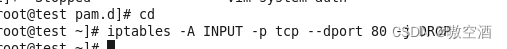

9.为防止 Nmap 等扫描软件探测到关键信息,设置 iptables 防

火墙策略对 80 号端口进行流量处理;

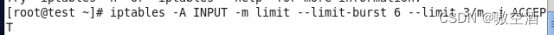

10,为防御拒绝服务攻击,设置 iptables 防火墙策略对传入的流

量进行过滤,限制每分钟允许 3 个包传入,并将瞬间流量设定为一次最多处理 6 个数据包(超过上限的网络数据包将丢弃不予处理):

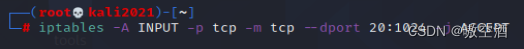

11,允许本机开放从TCP端口20-1024提供的服务

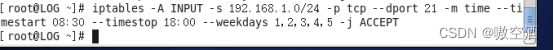

12在工作时间,即周一到周五的8:30-18:00,开放本机的ftp给192.168.1.0/24网络中的主机访问

IP协议安全配置

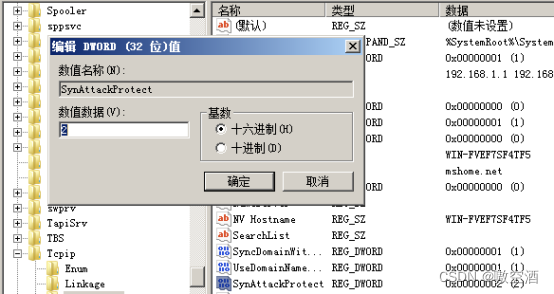

1.指定触发SYN洪水攻击保护所必须超过的TCP连接请求数阈值为5;

打开注册表(regedit)找到注册表路经

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters

新建DWORD(32-位)值,名称为SynAttackProtect,值为2(启动syn攻击保护)

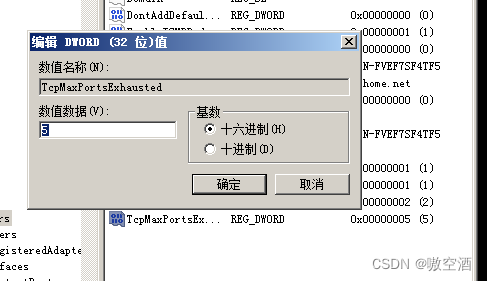

再新建DWOED(32-位)值,名称为TcpMaxPortsExhausted,值为5

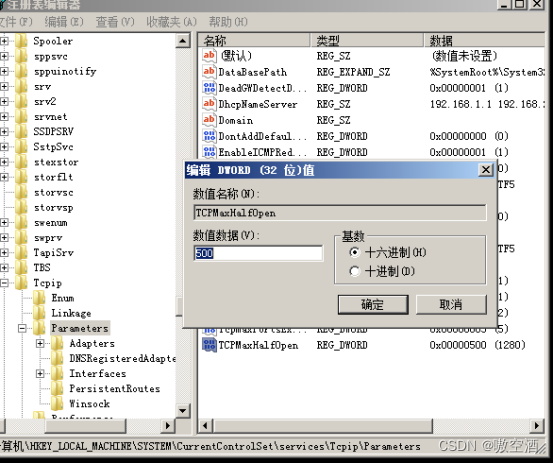

2. 指定处于SYN_RCVD状态的TCP连接数的阈值为500;

新建DWORD(32-位)值 ,名称为TCPMaxHaxHalfOpen,值为500

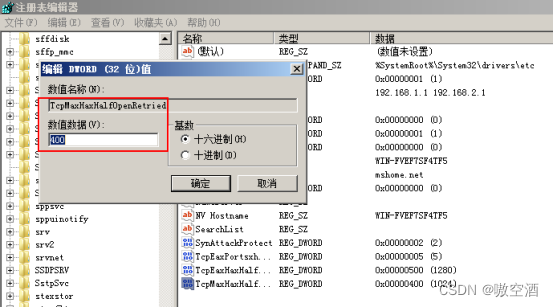

3.指定处于至少已发送一次重传的SYN_RVCD状态中的TCP连接数的阈值为400。

新建DWORD(32-位)值 ,名称为TCPMaxHaxHalfOpenRetied,值为400

数据库加固

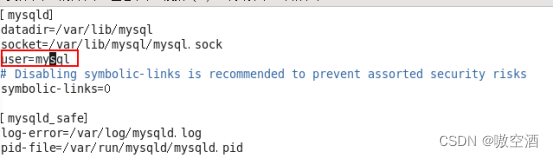

1.以普通帐户mysql安全运行mysql服务,禁止mysql以管理员帐号权限运行;

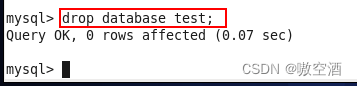

2.删除默认数据库(test);

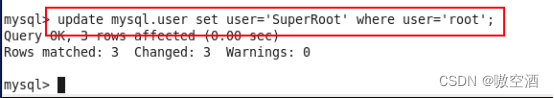

3.改变默认mysql管理员用户为:SuperRoot;

4.使用mysql内置MD5加密函数加密用户user1的密码为(P@ssw0rd1!)

(update mysql.user set password=MD5(‘加密的用户密码’))where user=‘user1’

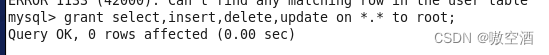

5,赋予user1用户对数据库所有表只有select,insert,delete,update权限

(因为没有user1用户用root用户代替)

版权归原作者 嗷空酒 所有, 如有侵权,请联系我们删除。