简介

https://github.com/ShangRui-hash/siusiu

一款基于docker的渗透测试工具箱,致力于做到渗透工具随身携带、开箱即用。减少渗透测试工程师花在安装工具、记忆工具使用方法上的时间和精力。

本质是一个工具箱,将常见的安全测试工具打了个包,提供出来

siusiu:/ > help

Commands:

403bypasser 403绕过工具

amass 信息收集工具

arjun 传参发现工具

cewl 爬取网站关键字以生成字典

clear clear the screen

cloudfail 用于寻找cloudflare背后的真实IP

crawlergo 使用chrome headless模式进行URL收集的浏览器爬虫

cve-2018-15473-exp ssh 用户名枚举漏洞利用工具

davtest webdav利用工具

dirsearch 目录爆破工具

ds_store_exp .DS_Store 文件泄漏利用脚本

exit exit the program

fetcher 用于将指定目录制作为字典

ffuf 模糊测试工具

firefox-decrypt firefox浏览器密码提取工具

gau 根据域名进行被动url收集(open threat+wayback machine+common crawl)

gobuster 目录扫描工具(dirsearch拉跨时备用)

gopherus ssrf漏洞gopher协议payload生成工具

help display help

http3-client 支持http3的客户端

hydra 弱口令爆破工具

jsfinder 从js源码提取URL,子域名的工具。

ksubdomain 子域名爆破工具

linkfinder 用于发现 JavaScript 文件中的端点及其参数

nmap 主机发现、端口扫描、服务扫描、版本识别

payloads-all-the-things payloads大全

pocsuite3 poc测试框架

searchsploit exp/poc搜索工具

smbmap smb服务利用工具

smtp-user-enum SMTP用户名枚举工具

sqlmap SQL注入攻击工具

steghide 隐写术工具

stegseek 爆破隐写术密码

svn-exp svn-exp 文件泄漏利用脚本

tool-helper 获取工具的帮助文档

waybackurls 查询指定域名的历史页面

wfuzz web应用fuzz工具

whatweb web指纹识别

wpscan wordpress漏洞扫描工具

xray 漏洞扫描器

xray-listen xray监听工具

安装

环境依赖

因为是go的程序,所以需要有go的环境(没有也没事,后面安装工具setup.sh会帮你安装好)

**go环境配置教程**MacOS配置go环境_GoLang.fmt的博客-CSDN博客_mac配置go环境

因为依赖docker运行,所以需要安装下docker

**docker安装指南 **MacOS Docker 安装 | 菜鸟教程

安装工具

wget https://gitee.com/nothing-is-nothing/siusiu/raw/master/setup.sh

chmod +x setup.sh

./setup.sh

//会下载siusiu代码到本地,注意看下setup文件里设置的路径,然后到siusiu的代码目录下编译执行即可

go run main.go

运行工具

以后可以直接 执行main.go或者双击目录下siusiu可执行文件即可启动工具(注意运行的时候要先开启docker应用)

工具介绍

启动后长这样,help一下展示所有工具包

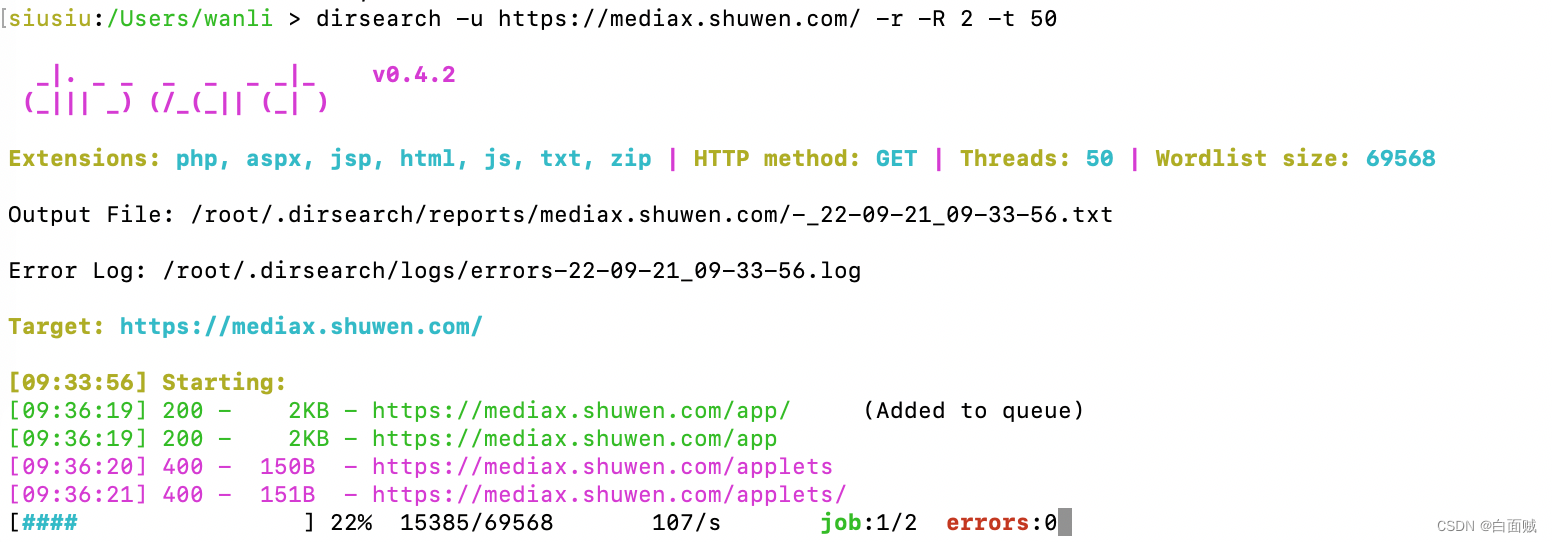

试一下dirsearch工具

dirsearch 是一个基于python的高级命令行工具, 旨在对web服务器中的目录和文件进行暴力破解。它和我们平时使用的dirb、御剑等工具一样,就是为了扫描网站的敏感文件和目录从而找到突破口。

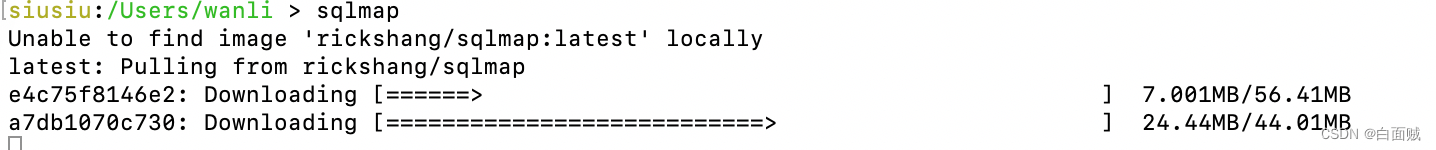

输入 dirsearch

如果你之前没用过,他会帮你下载已经打包好的dirsearch的docker镜像,开箱即用,就像这样:

如果之前已经下载了对应docker,就直接输入命令开始使用吧:

输入 dirsearch -u https://mediax.shuwen.com/ -r -R 2 -t 50

其中-u 表示指定扫描地址,-r 表示路径循环嵌套, -R 表示嵌套层数,-t 表示并发线程数

如果扫出来返回码是200的页面/接口,这是要看下是不是存在越权风险

dirsearch的详细用法见:目录扫描工具——Dirsearch_Poolhuang的博客-CSDN博客_dirsearch工具

你还别说,扫描结果中还真有bug,有保密原则我就不贴出来了,大概说下

1、一些特殊路径或者接口会在未鉴权的时候返回信息,这个是不允许的,主要关注下返回200的接口是否符合预期,比如swagger啊,prometheus之类的

2、有一些框架特殊的bug会有安全隐患,比如%2e/env可以绕过鉴权,bug的本质原因是这个,有兴趣可以看下

https://www.jb51.net/article/209684.htm

总结

当然siusiu工具包里很多其他的工具,有时间的时候打算再挨个研究下。我觉得这个工具箱的优势主要在于:

- docker镜像的方式初始化了很多工具,省去很多安装部署的时间

- 使用时参数不对会有简单的操作提示,方便上手

- 集成了较多的工具,开阔了视野

版权归原作者 白面贼 所有, 如有侵权,请联系我们删除。