漏洞思路分享-实战-任意用户登录

不秃头的安全

前言:本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

记录一次渗透项目中的任意用户登录漏洞的挖掘过程,希望大家多多指点。

1 漏洞描述

在用户登录时,由于程序逻辑判断错误,导致可以越过手机号和验证码验证进行登录。

攻击者利用此漏洞,可以登录任意用户。

2 漏洞记录

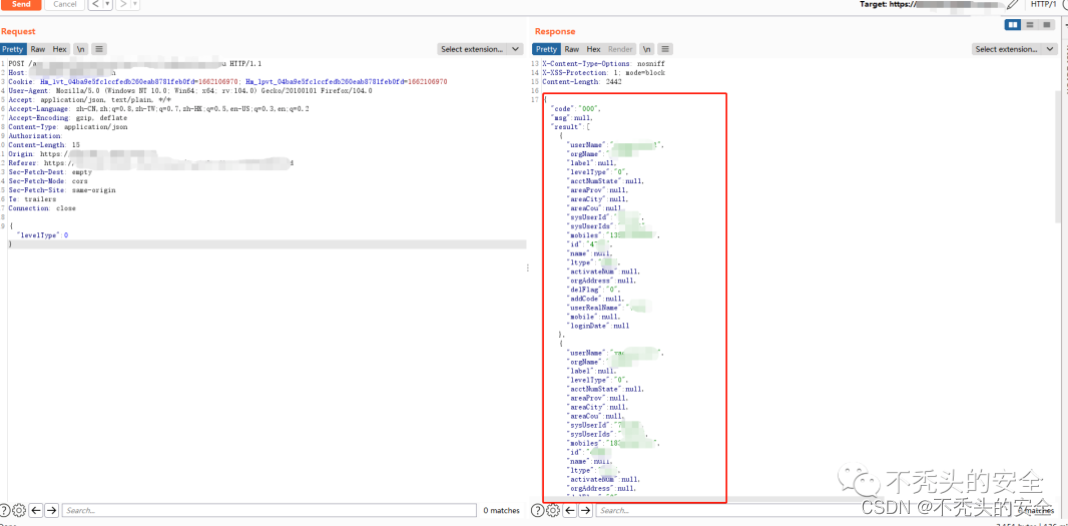

拿到了地址访问过去随便点点点,没有什么发现,除了一个登录功能,剩下的都是静态页面,难搞哦。打开burpsuite的HTTP history发现了一处敏感信息泄露,泄露了用户名、手机号、姓名等信息,这些信息在后面帮了大忙。

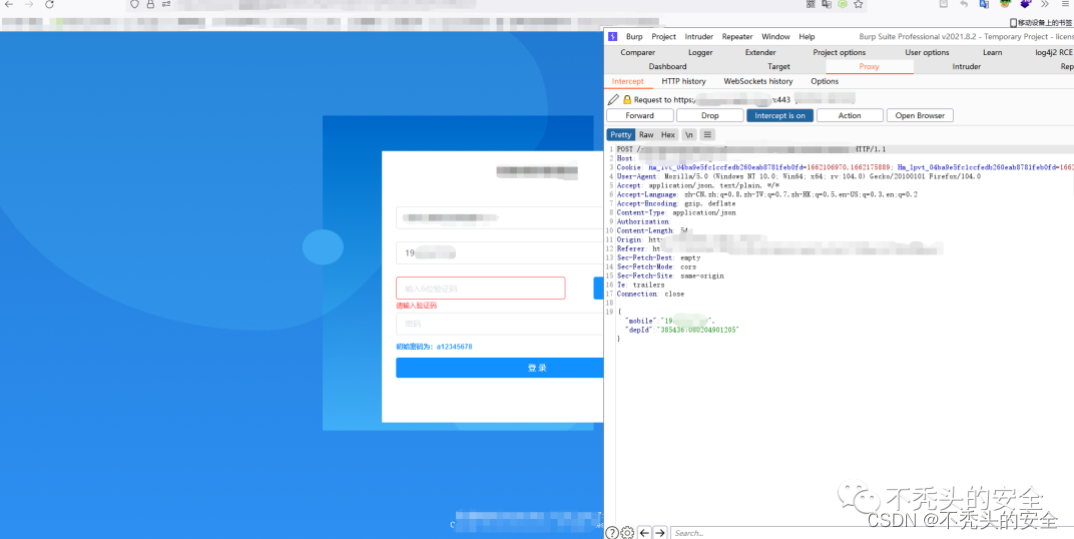

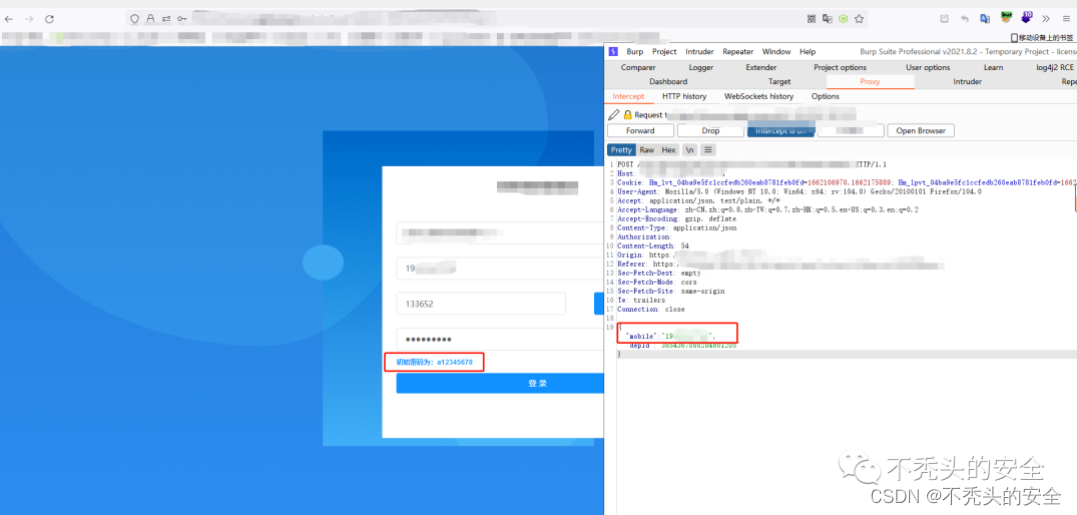

回到登录界面,选择用户(这个系统的登录用户是下拉选择的不需要输入,用户名涉及敏感信息,用代替),输入可以接收验证码的手机号抓包。

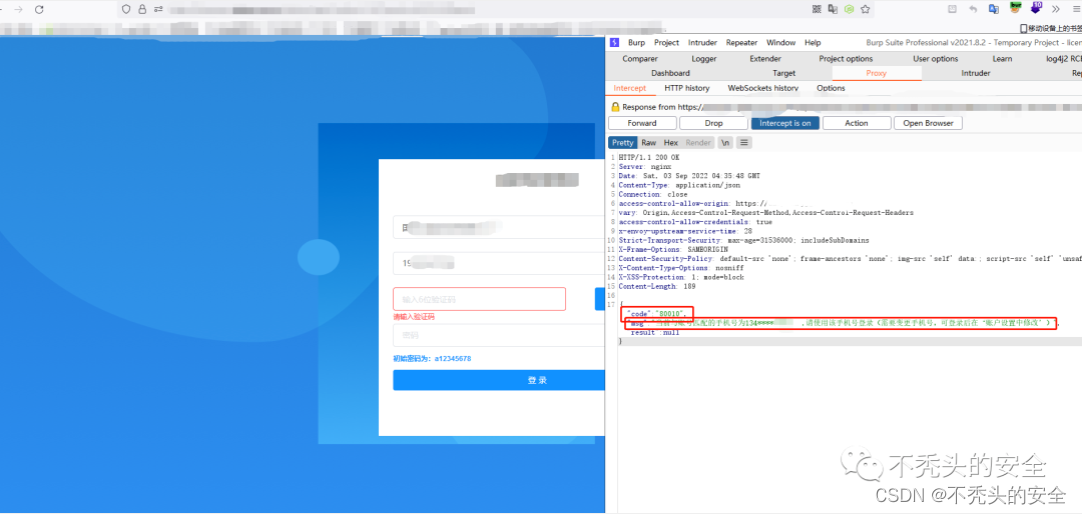

拦截返回包,注意这个提示:当前与账号匹配的手机号为134*******,虽然中间部分做了脱敏,但是有这开头和结尾的号码就够了。凭借开头和结尾的号码,我在信息泄露的漏洞里找到了完整的手机号码。

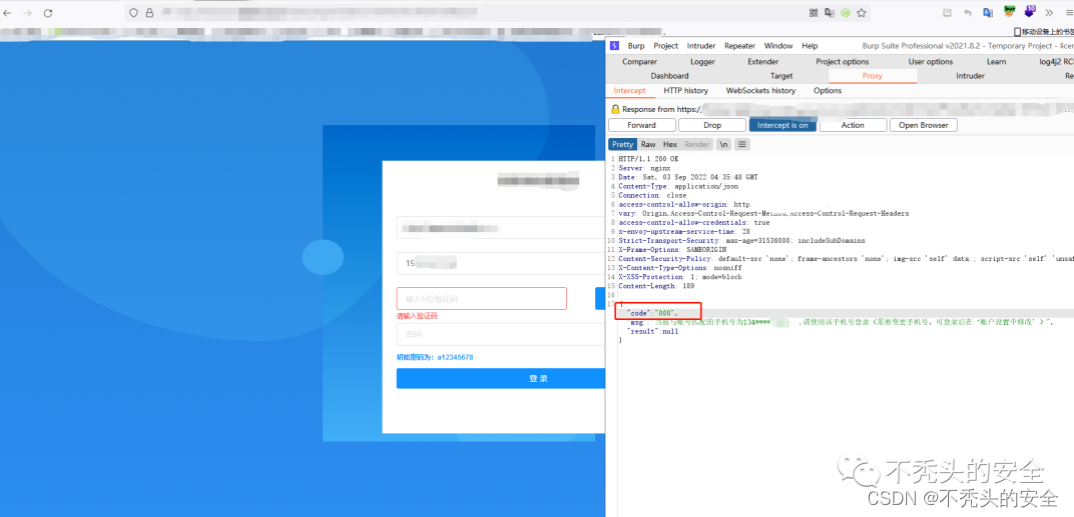

这个系统做了手机号前端验证,通过修改返回包就可以绕过。code改为000后放包

大家有没有注意到这个初始密码的提示,不得不说开发的兄弟真够意思(狗头保命)。

点击获取验证码——填写验证码——填写默认密码a12345678——登录

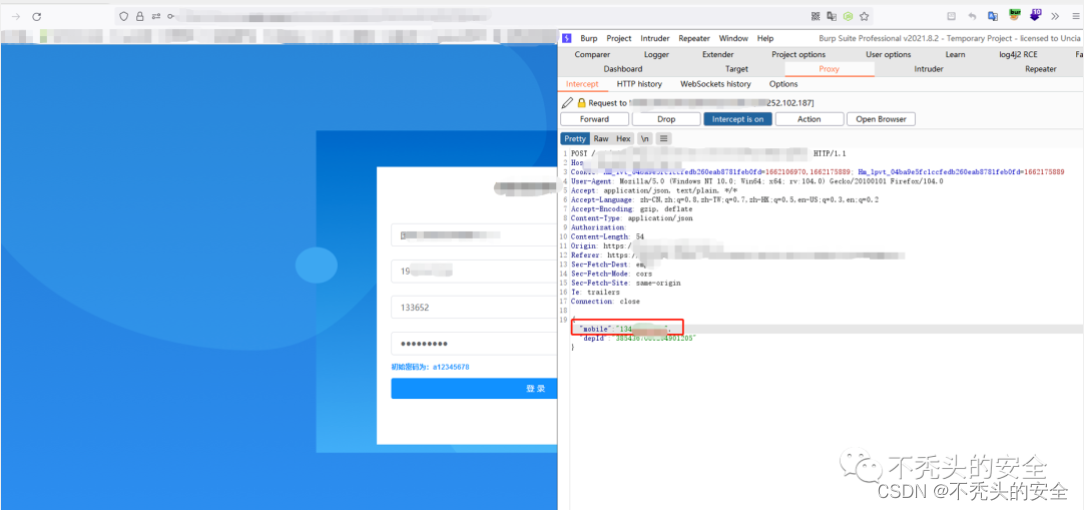

通过敏感信息泄露获得的***用户的正确手机号,替换手机号放包

放包后登录成功

3 解决方案

- 删除敏感信息泄露路径或将信息完全脱敏。

- 用户登录时,服务端对当前手机号、短信验证码等信息进行二次匹配验证。

4 文末闲谈

感谢各位大佬们关注-不秃头的安全,本账号为新起公众号,后续会坚持更新渗透漏洞思路分享、安全测试、好用工具分享以及挖掘SRC思路等文章,同时会组织不定期抽奖,希望能得到各位的关注与支持。

版权归原作者 不秃头的安全 所有, 如有侵权,请联系我们删除。