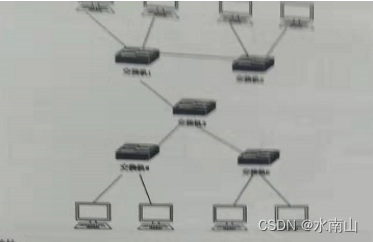

- 某银行有5台交换机连接了大量交易机构的网络(如图所示)在基于以太网的通信中,计算机A需要与计算机B通信,A必须先广播"ARP请求信息",获取计算机B的物理地址。每到月底时用户网络服务速度极其缓慢,银行经调查后发现为了当其中一台交换机收到ARP请求后,会转发给接收端口以外的其他所有端口,ARP请求会被转发到网络中的所有客户机上,为降低网络的带宽消耗,将广播流限制在固定区域内,可以采用的技术是 —— A

A.VLAN划分B.动态分配地址C.为路由交换设备修改默认口令D.设立入侵防御系统解析:为了降低网络带宽消耗并将广播流限制在固定区域内,最合适的技术是 A.VLAN划分。VLAN(Virtual Local Area Network,虚拟局域网)划分可以将一个物理网络分割成多个逻辑上的子网络,每个VLAN内的广播只会在该VLAN内部传播,而不会跨越到其他VLAN。这样就能有效限制广播流,降低不必要的网络通信量,改善网络整体性能,尤其在网络流量大的时候。选项 B.动态分配地址 主要是指使用DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)等技术动态分配IP地址,而不是用来限制广播流。选项 C.为路由交换设备修改默认口令 是提高设备安全性的一项基本操作,与限制广播流量和提高网络性能无直接关系。选项 D.设立入侵防御系统 通常是为了检测、预防和响应网络安全威胁,虽然它对于保护网络很重要,但它不是用来限制广播流量的。

A.VLAN划分B.动态分配地址C.为路由交换设备修改默认口令D.设立入侵防御系统解析:为了降低网络带宽消耗并将广播流限制在固定区域内,最合适的技术是 A.VLAN划分。VLAN(Virtual Local Area Network,虚拟局域网)划分可以将一个物理网络分割成多个逻辑上的子网络,每个VLAN内的广播只会在该VLAN内部传播,而不会跨越到其他VLAN。这样就能有效限制广播流,降低不必要的网络通信量,改善网络整体性能,尤其在网络流量大的时候。选项 B.动态分配地址 主要是指使用DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)等技术动态分配IP地址,而不是用来限制广播流。选项 C.为路由交换设备修改默认口令 是提高设备安全性的一项基本操作,与限制广播流量和提高网络性能无直接关系。选项 D.设立入侵防御系统 通常是为了检测、预防和响应网络安全威胁,虽然它对于保护网络很重要,但它不是用来限制广播流量的。

- 私有IP地址是一段保留的IP地址。只使用在局域网中,无法在lntermet上使用。关于私有地址,下面描述正确的是 —— CA.A类和B类地址中没有私有地址,C类地址中可以设置私有地址B.A类地址中没有私有地址,B类和C类地址中可以设置私有地址C.A类、B类和C类地址中都可以设置私有地址D.A类、B类和C类地址中都没有私有地址解析:C. A类、B类和C类地址中都可以设置私有地址。在IP地址划分中,A类、B类和C类地址都有一定范围的地址被保留作为私有IP地址。这些私有地址被用于内部网络(如企业、家庭网络)中,并不能被路由到互联网上。私有IP地址范围是:A类:10.0.0.0 到 10.255.255.255B类:172.16.0.0 到 172.31.255.255C类:192.168.0.0 到 192.168.255.255这些私有IP地址段被广泛用于内部网络,并由NAT(网络地址转换)协议配合使用,以实现与公网的通信。

- Interme的安全问题日益突出,基于TCP/IP协议,相关组织和专家在协议的不同层次设计了相应的安全通信协议,用来保障网络各层次的安全。其中,属于或依附于传输层的安全协议是 —— CA.PP2PB.L2TPC.SSLD.IPSeC解析:C.SSL(Secure Sockets Layer)是一个位于传输层的安全协议,它为网络通信提供了加密、认证和完整性保护。SSL及其继任者TLS(Transport Layer Security)是目前互联网上用于保护Web通信的最重要的安全协议之一。其他选项的解释:A. PPTP(Point-to-Point Tunneling Protocol)是在数据链路层使用的隧道协议,它可以通过创建虚拟专用网络来实现。B. L2TP(Layer 2 Tunneling Protocol)同样是数据链路层的隧道协议,经常与IPSec一起使用以提供安全保护。D. IPSec(Internet Protocol Security)是网络层的一套安全协议,用于在IP层上加密和认证数据包。

- 防火墙是网络信息系统建设中经常采用的一类产品,它在内外网隔离方面的作用是 —— CA.既能物理隔离,又能逻辑隔离B.能物理隔离,但不能逻辑隔离C.不能物理隔离,但是能逻辑隔离D.不能物理隔离,也不能逻辑隔离解析:C. 不能物理隔离,但是能逻辑隔离。防火墙是网络安全的一种设备或软件,它控制进入或离开网络的数据流,并根据一系列预定义的安全规则允许或阻止数据包。防火墙的主要功能是逻辑隔离,即通过逻辑上的访问控制和数据包过滤来隔离内部网络与外部网络。防火墙并不提供物理隔离,因为它自身是依附于网络基础设施运行的,物理隔离通常是指使用独立的网络设施或布线来分开不同网络。

- 分布式拒绝服务(DistributedDenialofService,DDoS)攻击指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。一般来说,DDOS攻击的主要目的是破坏目标系统的 —— CA.保密性B.完整性C.可用性D.真实性解析:C. 可用性分布式拒绝服务(DDoS)攻击主要目的是破坏目标系统的可用性。这种攻击通常涉及使目标网络、系统或服务不可用,使正常用户无法访问。DDoS攻击通常通过向目标发送大量的数据包或请求,超出系统的处理能力,导致服务响应缓慢甚至完全停止。保密性、完整性和真实性是信息安全的其他方面,它们分别指保护数据不被未授权访问、防止数据被篡改和确保数据的真实性,但不是DDoS攻击的主要目标。

- 某网络安全公司基于入侵检测技术,动态监测来自于网络和主机层面的所有访问行为,当检测到来自网络针对或通过防火墙攻击行为,会及时响应,并通知防火墙实时阻断攻击源,从而进一步提高了系统的抗攻击能力,更有效保护了网络资源,提高了防御体系级别。但入侵检测技术不能实现以下哪种功能 —— CA.检测并分析用户和系统的活动B.评估系统关键资源和数据文件的完整性C.防止IP地址欺骗D.识别违反安全策略的用户活动解析:C. 防止IP地址欺骗入侵检测技术(Intrusion Detection System, IDS)专注于监测和分析数据流动以发现可疑行为或违反安全策略的行为,从而能够检测出潜在的恶意活动。尽管它能够检测到可能的IP欺骗行为,但IDS本身并不防止攻击发生;它是一种检测手段而不是预防手段。IDS可以告警当发现攻击或异常行为,但它不能直接阻止例如IP地址欺骗的攻击行为。通常,防火墙或入侵防御系统(Intrusion Prevention System, IPS)等其他安全措施被用来实施防御措施,如阻断来自假冒IP的流量。

- 部署互联网协议安全虚拟专用网(Intermet Protocol Security Virtual Private Network, IPsecVPN)时,以下说法正确的是 —— CA.配置MD5安全算法可以提供可靠地数据加密B.配置AES算法可以提供可靠的数据完整性验证C.部署IPsecVPN网络时,需要考虑IP地址的规划,尽量在分支节点使用可以聚合的IP地址段,来减少IPseC安全关联 (Security Authentication,SA)资源的消耗D.报文验证头协议(AuthenticationHeader,AH)可以提供数据机密性解析:C. 部署IPsecVPN网络时,需要考虑IP地址的规划,尽量在分支节点使用可以聚合的IP地址段,来减少IPsec安全关联(Security Association, SA)资源的消耗解释一下每个选项:A. MD5是一种散列函数,用于提供数据的完整性验证,并不提供加密功能。它可以用来确保数据没有被篡改,但由于其弱点和漏洞,已不再被认为是完全安全的。B. AES(高级加密标准)是一种加密算法,用于确保数据的保密性。对于完整性验证,通常使用散列函数如SHA系列,而不是AES。C. 在部署IPsec VPN时,确实需要考虑如何有效利用IP地址资源,并且通过合理规划可以减少SA资源的消耗。SA是IPsec中建立加密和认证的基础,相当于一种安全协议的实例,管理着IPsec通信过程中的参数和密钥等。D. AH(认证头)协议确实提供数据的完整性和认证服务,但是它并不提供加密服务。数据机密性是通过IPsec的另一个协议ESP(封装安全负载)来提供的。

- 以下关于互联网协议安全(IntermetProtocolSecurity,IPsec)协议说法错误的是 —— DA.在传送模式中,保护的是IP负载B.验证头协议(Authentication Head, AH)和IP封装安全载荷协议(Encapsulating Security Payload, ESP)都能以传输模式和隧道模式工作C.在隧道模式中,保护的是整个互联网协议(Intermet Protocol,IP)包,包括IP头D.IPsec仅能保证传输数据的可认证性和保密性解析:D. IPsec仅能保证传输数据的可认证

本文转载自: https://blog.csdn.net/m0_65267037/article/details/136365510

版权归原作者 水南山 所有, 如有侵权,请联系我们删除。

版权归原作者 水南山 所有, 如有侵权,请联系我们删除。