一、前言

近期我们收到Citrix发布关于NetScaler ADC 、NetScaler Gateway的风险通告,漏洞编号为CVE-2023-3519,漏洞等级:严重,漏洞评分:9.8

漏洞影响:Hack可根据该漏洞,在配置了网关(VPN 虚拟服务器、ICA 代理、CVPN、RDP 代理) 或 AAA 虚拟服务器的Netscaler上可绕开任何认证直接进入到shell里面渗透至内网,进行非法操作(测试环境已****进行验证)。

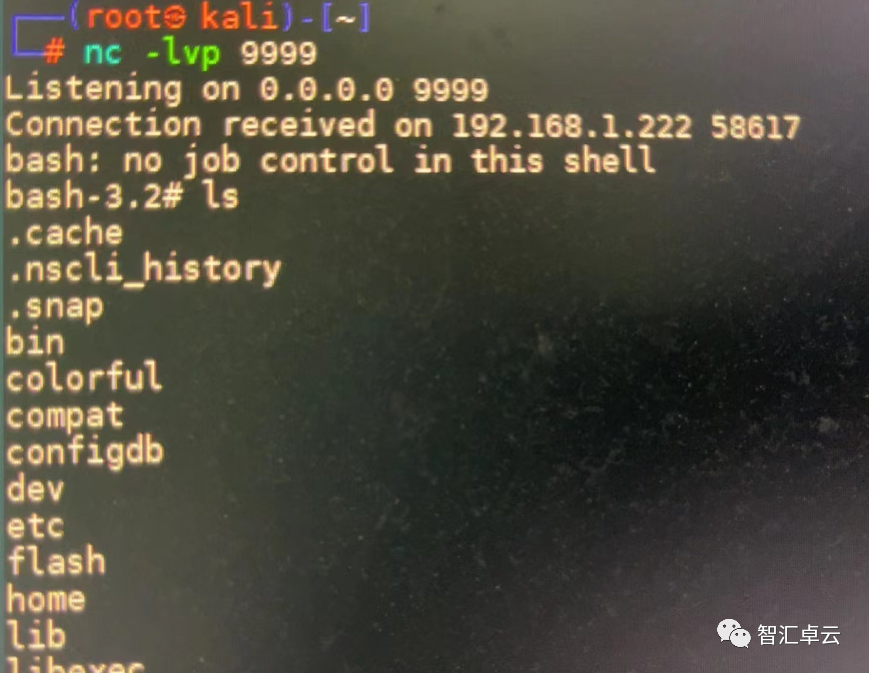

二、实验效果

如图为通过kali,绕开Netscaler管理界面,已进入到shell模式下,下图为测试环境验证的截图,验证步骤已省略。

三、影响的版本(CVE-2023-3519)

可根据下方列表对照当前版本,查看是否在影响范围内。

组件影响版本安全版本

Citrix:NetScaler ADC 、NetScaler Gateway

13.0 < 13.0-91.13

13.0 >= 13.0-91.13

Citrix:NetScaler ADC 、NetScaler Gateway

13.1 < 13.1-49.13

13.1 >= 13.1-49.13

Citrix:NetScaler ADC

12.1-FIPS < 12.1-55.297

12.1-FIPS >= 12.1-55.297

Citrix:NetScaler ADC

12.1-NDcPP < 12.1-55.297

12.1-NDcPP >= 12.1-55.297

Citrix:NetScaler ADC

13.1-FIPS < 13.1-37.159

13.1-FIPS >= 13.1-37.159

四、升级前准备

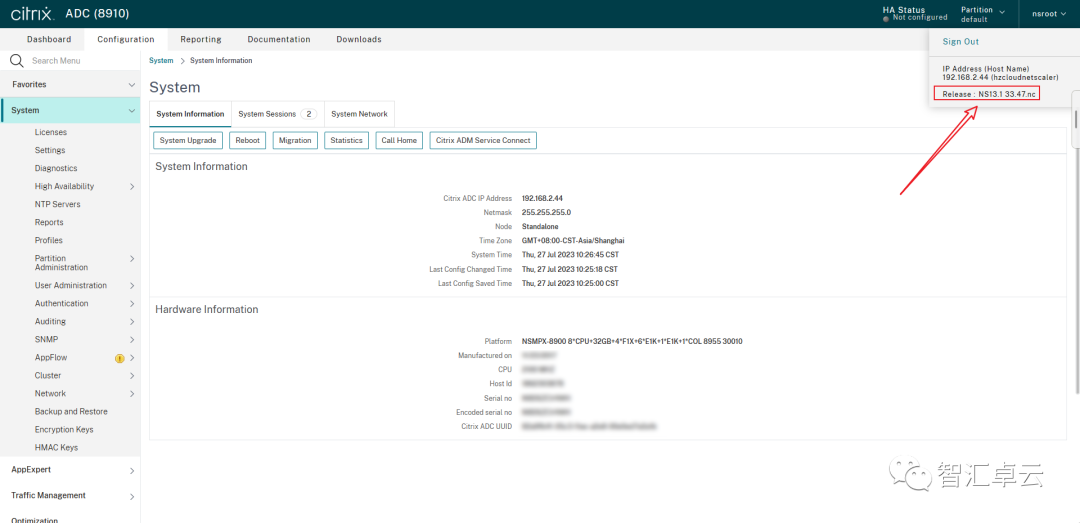

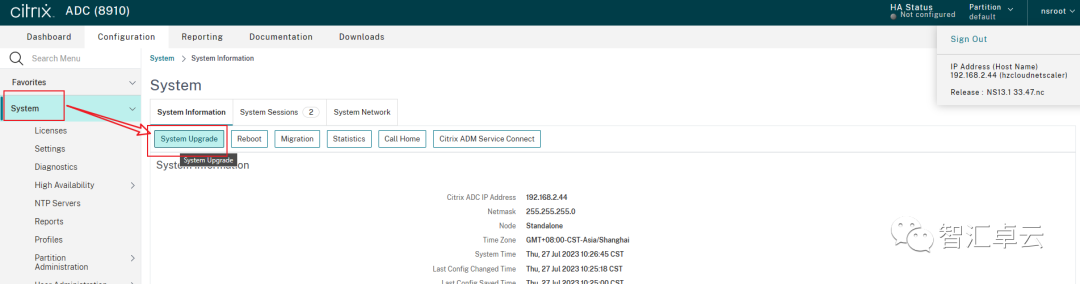

1、我们此次主要演示升级Citrix ADC 8910(硬件),目前版本是Release :NS13.1 33.47.nc

升级工具:MobaXterm(SSH登录执行命令和上传文件)

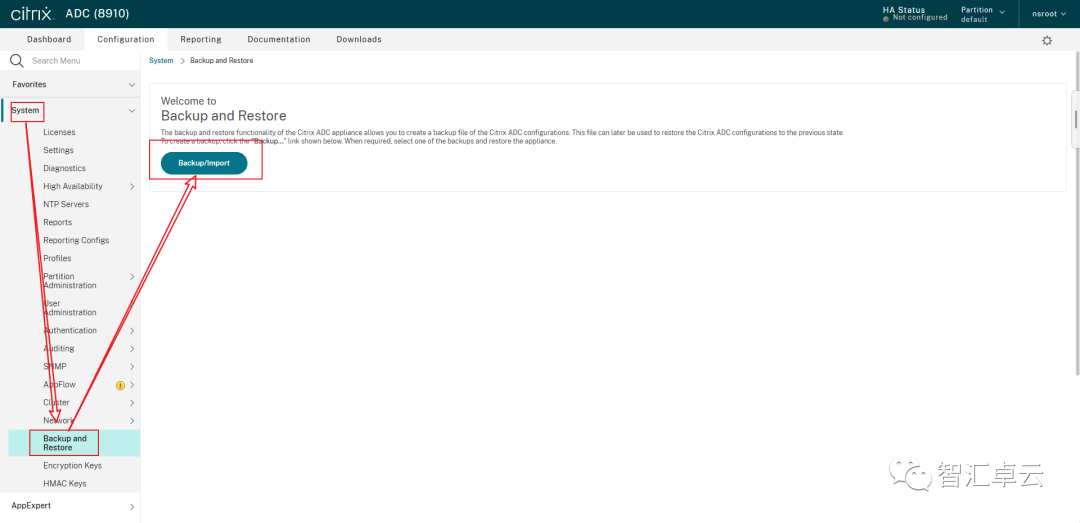

2、备份配置文件,打开如图所示位置:System->Backup and Restore

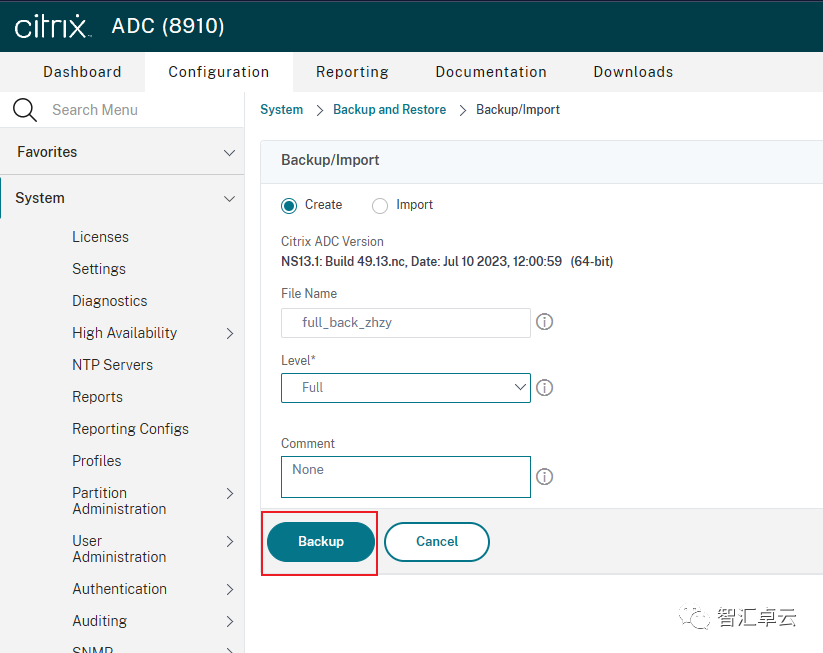

3、输入备份的名字,如图所示。

4、选择下载文件,保存在自己本地,便于恢复。

五、命令行升级步骤

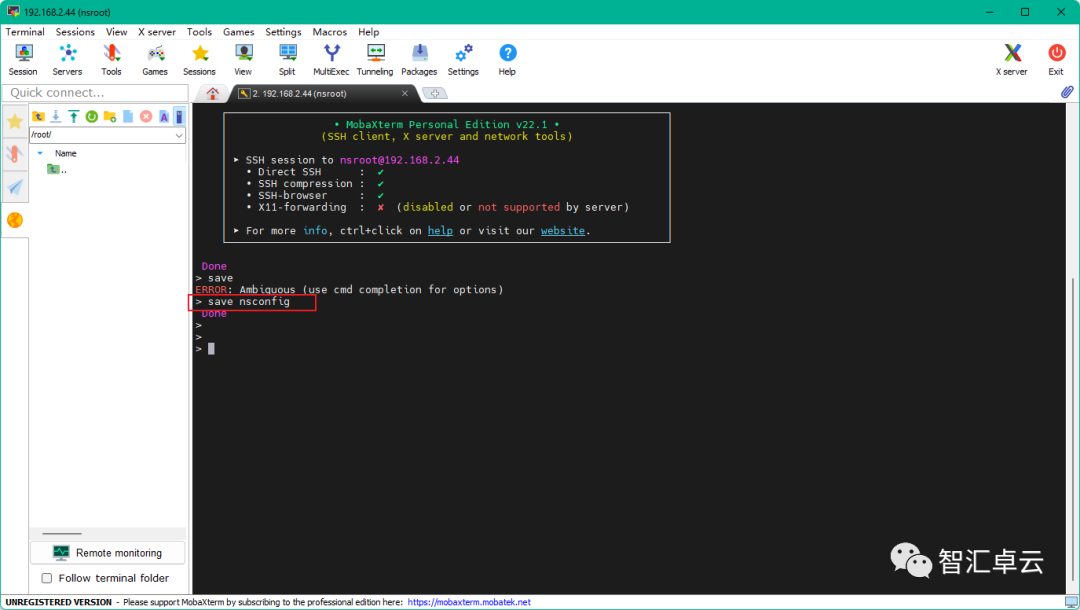

1、登录到SSH中,保存配置,save nsconfig

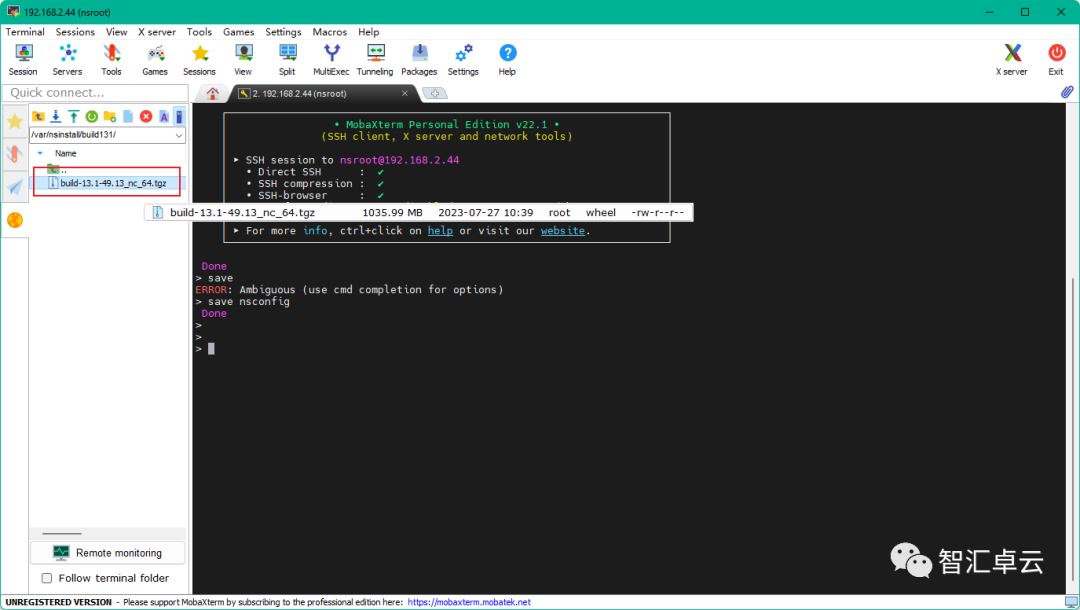

2、上传升级包到目录var/nsinstall中,版本为:build-13.1-49.13_nc_64.

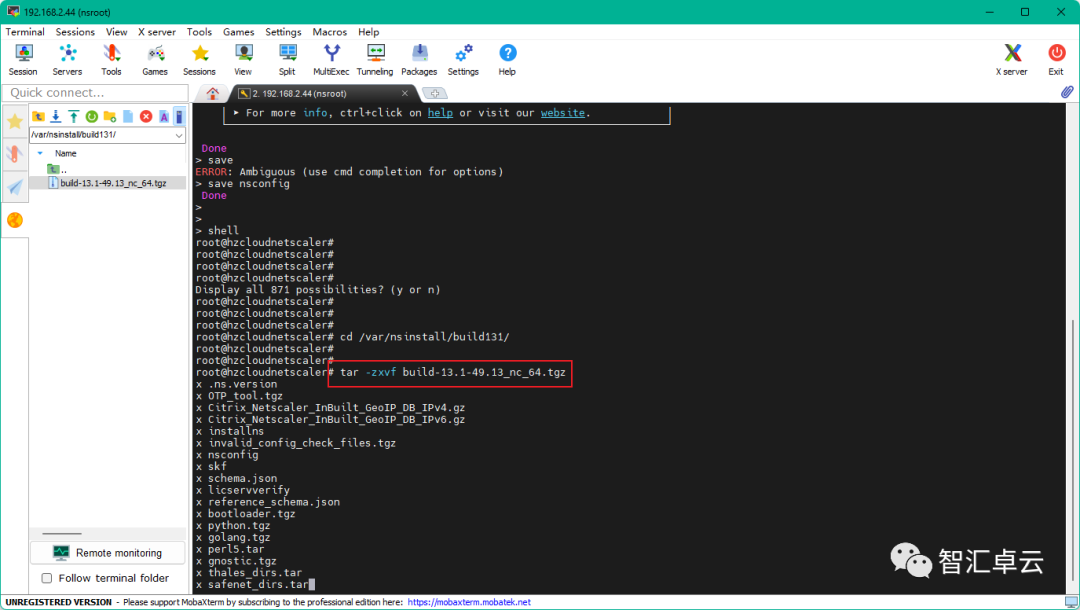

3、解压文件,tar -zxvf build-13.1-49.13_nc_64.tgz

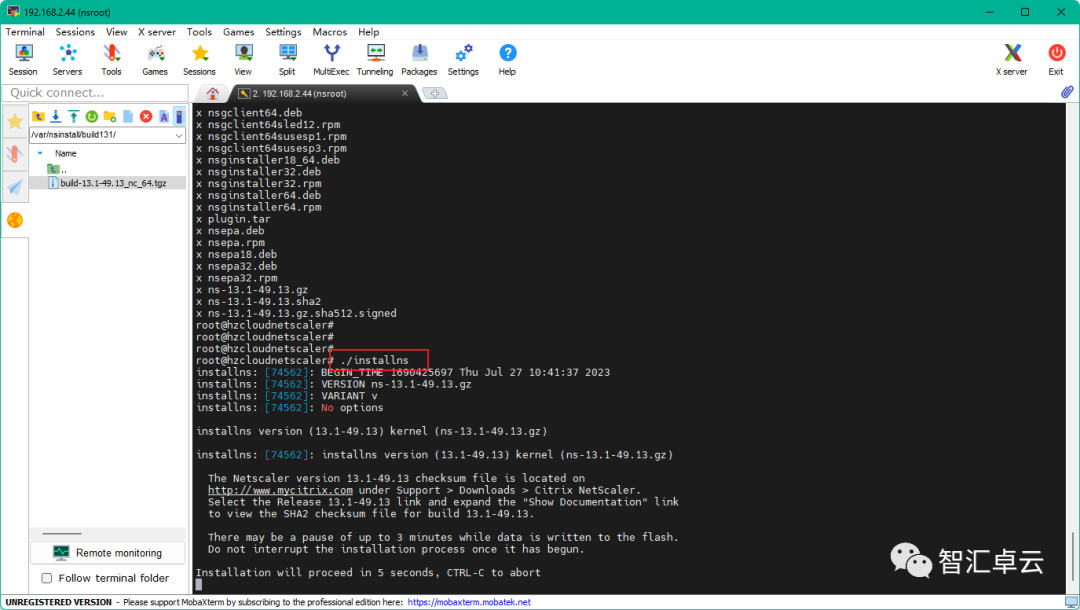

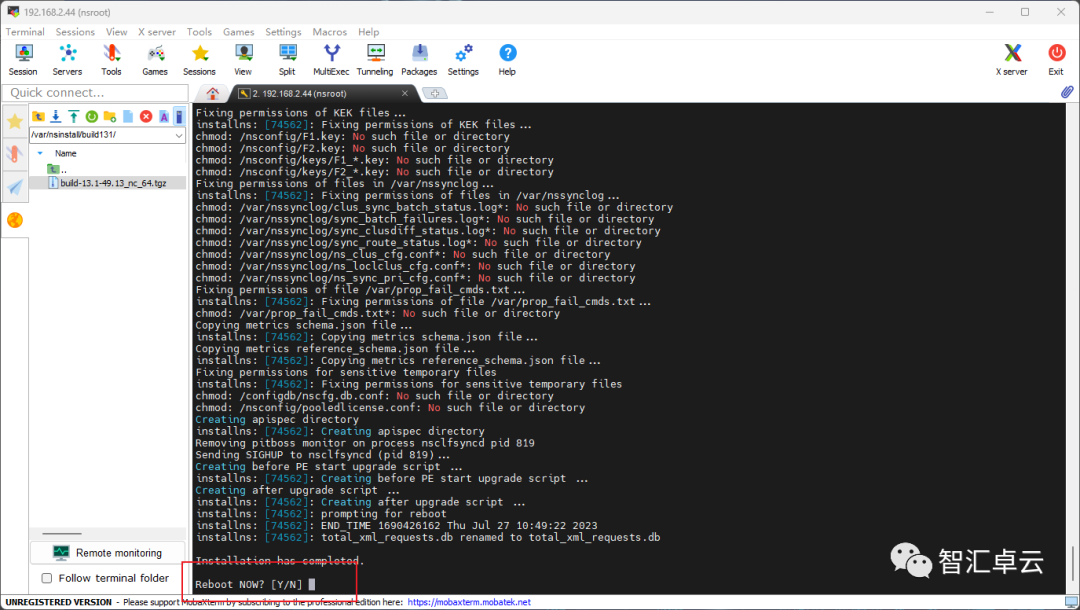

4、点击安装

5、重启

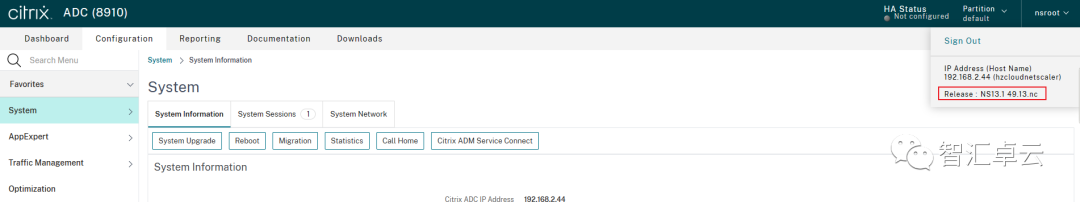

6、升级完成

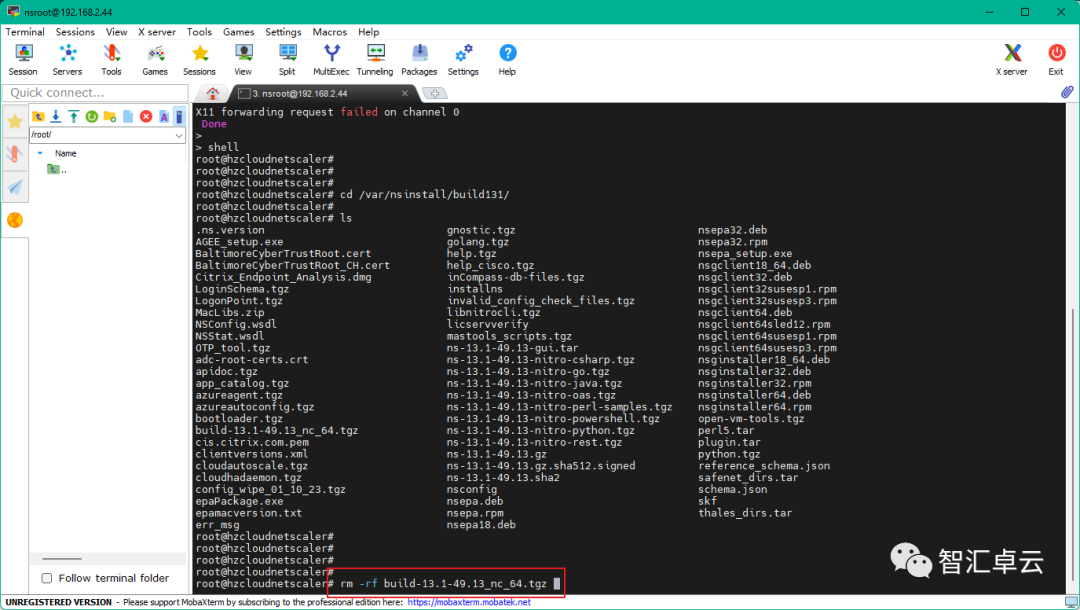

7、升级完成之后防止占用空间,需要删除安装包

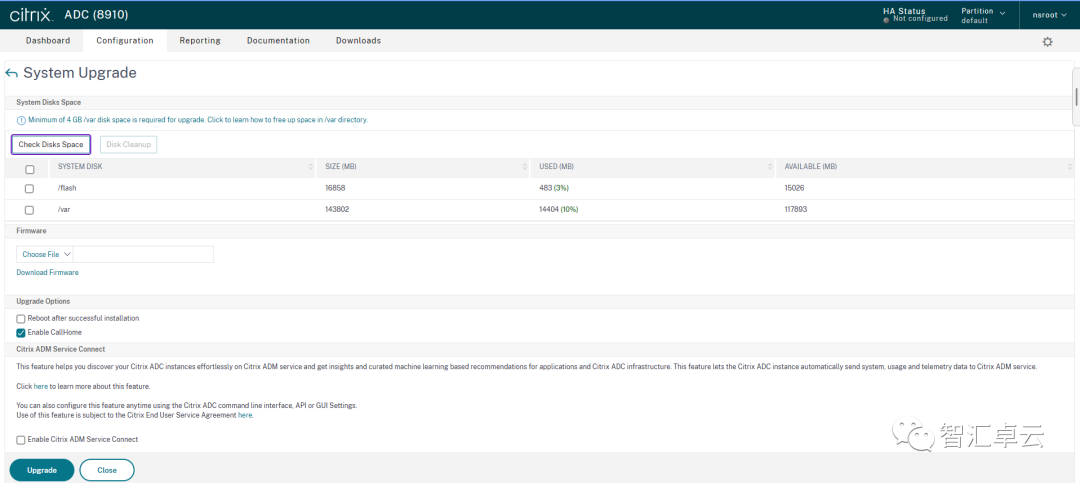

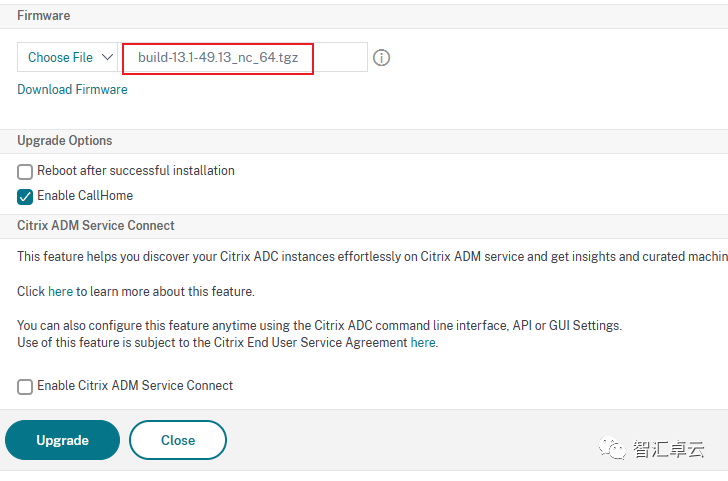

六、GUi界面升级步骤

1、登录到Citrix ADC Web页面

2、打开update路径

3、选择升级包

4、点击升级即可

5.升级完成重启。

七、公司介绍

杭州智汇卓云信息科技有限公司成立于2019年7月,注册资金500万人民币。公司自成立以来,一直服务于运营商和集成商,是一家以技术为核心的企业,公司以“一站式IT专业技术服务”为运营商、企业提供技术实施、技术支持和软件开发等外包服务。公司目前拥有多名VCP、CCA、MCSE、项目经理和云计算工程师。智汇卓云与Dell、浪潮、安恒信息、思杰Citrix、VMware、Nutanix、Veeam、Veritas和Microsoft等知名厂家也建立了良好的合作关系。我们秉承“开拓、创新、诚信、务实”的企业宗旨,以诚信、共赢、开创的经营理念,准确把握产品及技术的市场发展发向,并坚持以“客户满意才是企业的效益根源”为轴心,实现共创、共赢。 联系方式:陈先生,18072726638

版权归原作者 chen_yunan 所有, 如有侵权,请联系我们删除。