****** **数据包中的线索

公安机关近期截获到某网络犯罪团伙在线交流的数据包,但无法分析出具体的交流内容,聪明的你能帮公安机关找到线索吗?

题目分析:查找文件内容,并对可疑内容进行查看,需要用到http或者tcp追踪流。如果不能直接提取出flag{}要对编码内容进行解码。

解题过程

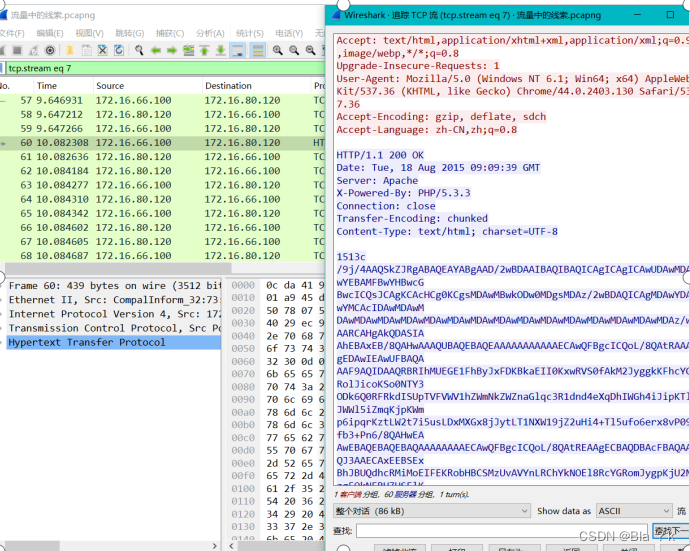

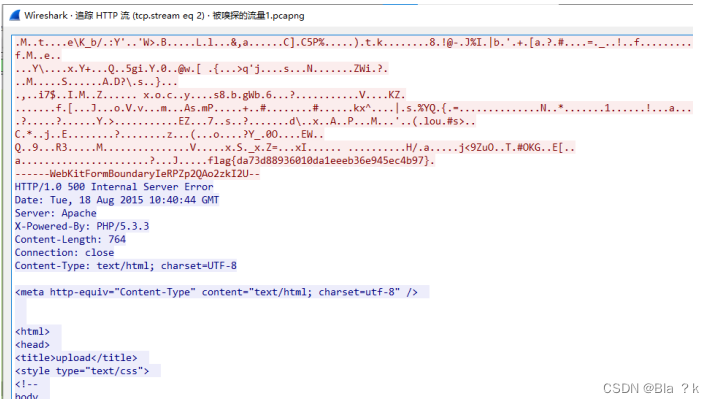

追踪与获取文件有关的HTTP报文获取文件内容的编码

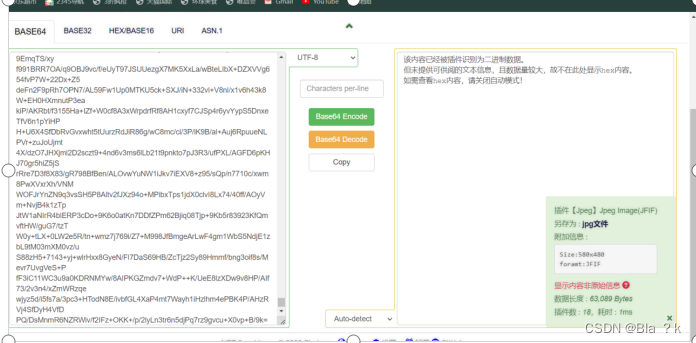

转码网站:the-x.cn进行转码

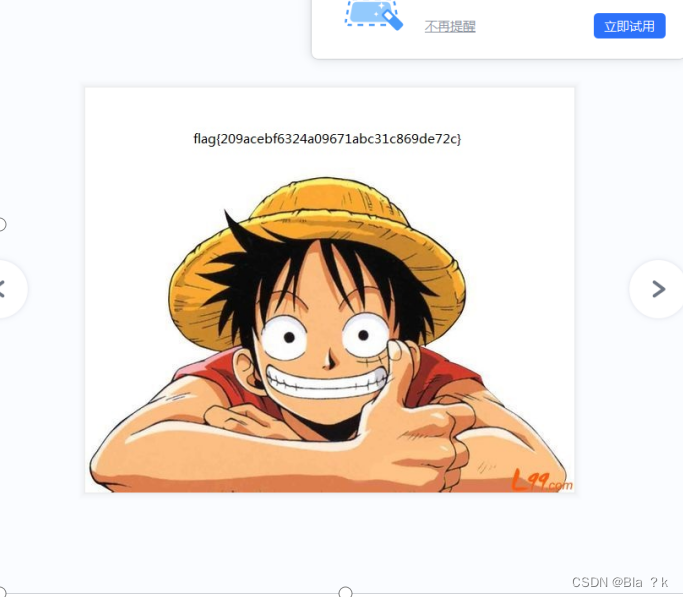

得出结果

总结:用base64进行解码的时候,不小心多粘了无关字符,导致没有jpg提示框,就卡在了解码这步。回头再粘贴的时候,粘取了正确范围,得到正确答案。启示:操作一定要细心。

被嗅探的流量

某黑客潜入到某公司内网通过嗅探抓取了一段文件传输的数据,该数据也被该公司截获,你能帮该公司分析他抓取的到底是什么文件的数据吗?

题目分析:巧用追踪流以获取解码线索

解题过程

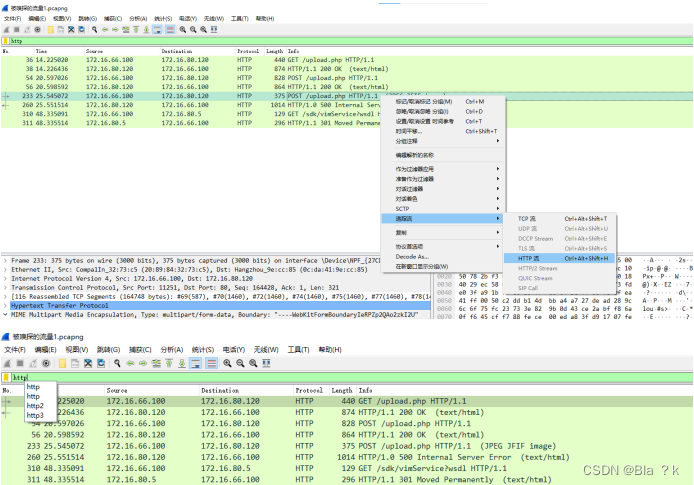

HTTP流量

追踪上传文件相关的痕迹(POST请求)找到flag

****** **大白

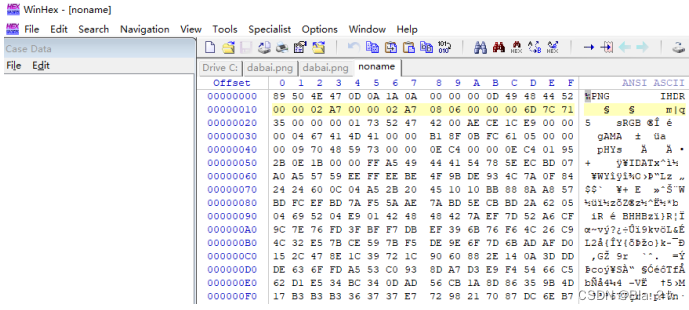

题目分析:本题是一个图片,可能面临的问题是大小问题或格式问题。本题图看起来形状比较奇怪,可能是长或宽太小导致的,用winhex软件进行修复。

解题过程:

修改图片大小显示出隐藏的部分(winhex软件)

最后结果

秘密藏在了哪里?

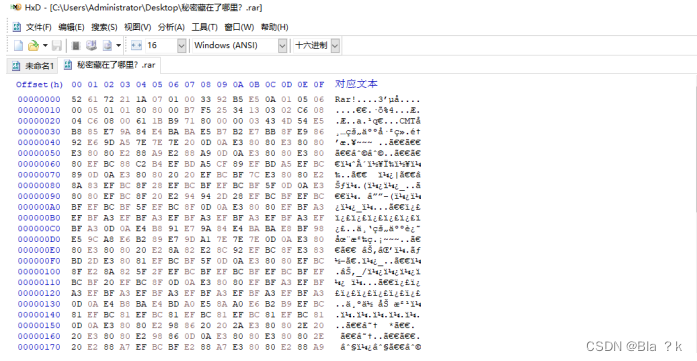

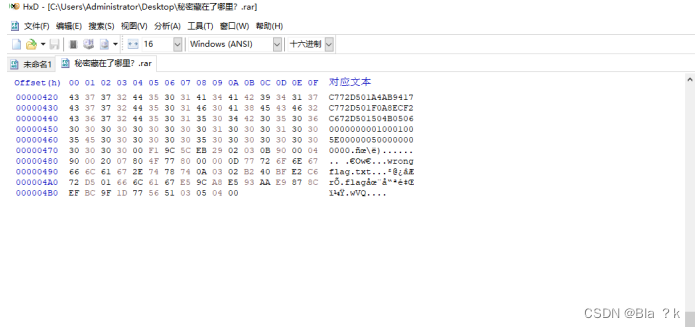

题目分析:压缩包注释信息是真正的压缩包(但数据有损坏),尤其是下面那一串代码,应该很重要,是解题的关键

解题过程:

1.打开rar压缩包

2.压缩文件注释最下面的字符开头是代表zip的代码,将文件后缀改为zip

3.用注释代码替代原代码

4.保存为文件后解压。

总结:开始的时候一直盯着txt文件看,即便是给了提示也没有发现解题的关键点。解题要注意灵活地思考,并且认真审题。

小明的保险箱

小明有一个保险箱,里面珍藏了小明的日记本,他记录了什么秘密呢?告诉你,其实保险箱的密码是小明的银行密码。

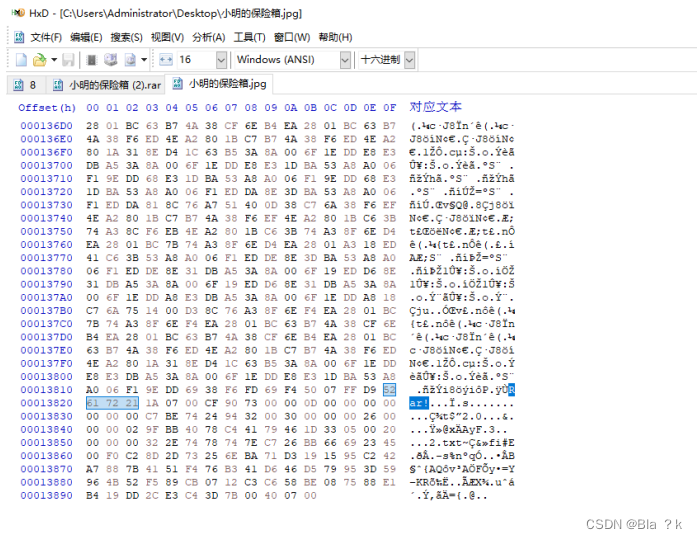

题目分析:用winhex打开,查看图片中是否包含zip、rar(通过文件头判断)等文件

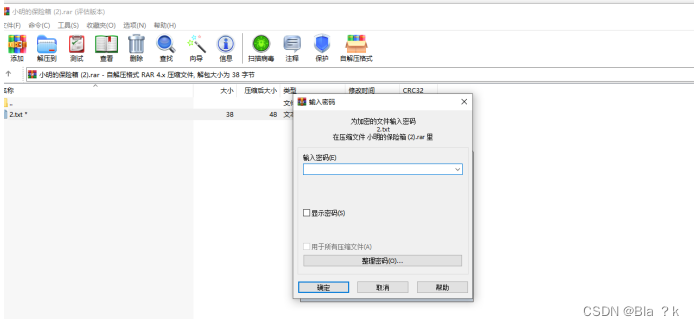

小明的银行密码也说明很大可能是纯数字密码,需要破解密码的时候勾选数字会提高爆破效率。

解题过程:

1.用winhex打开并观察代码

2.修改图片后缀得到加密压缩包

3.打开文件,发现需要密码

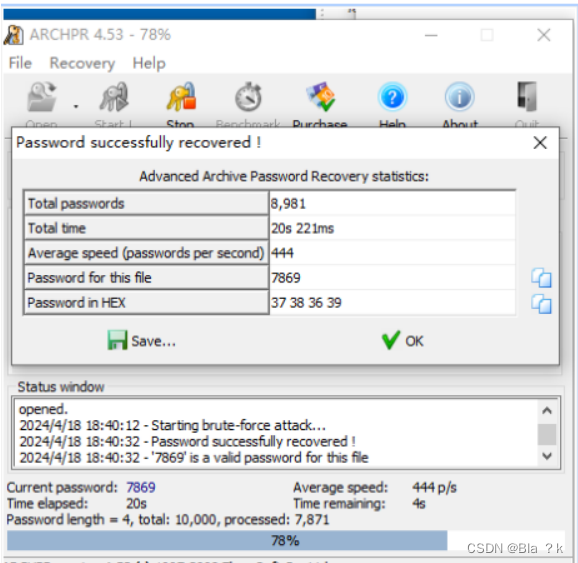

4.用AAPR工具进行暴力破解

总结:要注意审题,可以很大程度的提高自己的效率。在运用winhex或者hxd进行文件查看的时候,要特别注意文件转码后其中含有的文件格式。

刷新过的图片

题目分析:可以用winhex或者hxd将图片打开,对其进行编辑,发现并没有意义。

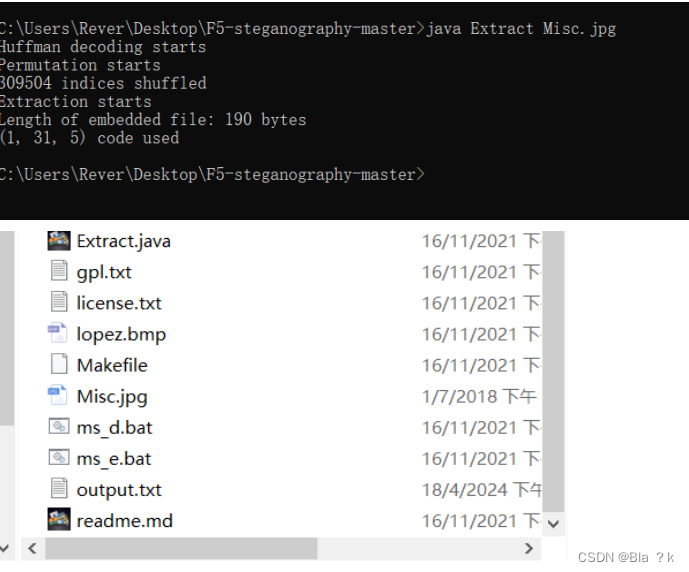

本题运用了图片隐写,需要用到F5-steganography-master和java环境提取重要信息。

解题过程:

1.图片 F5 隐写解密(GitHub - matthewgao/F5-steganography: F5 steganography),获得ouput.txt文件

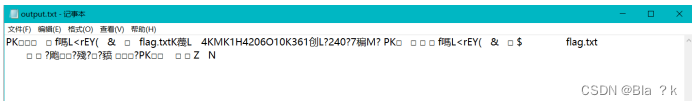

2.观察output软件是乱码,但是开头有PK(即代表zip的字样,并且有flag.txt所以其很可能是解题的关键)

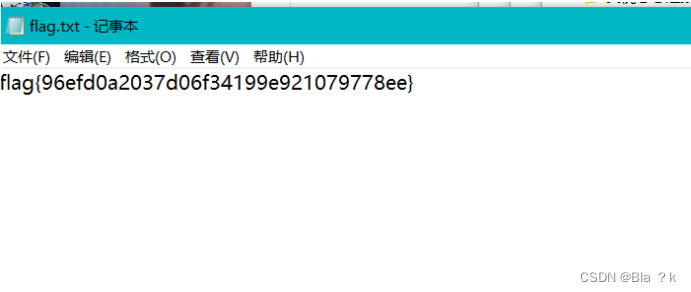

3.更改txt后缀为zip,再次打开发现需要密码,是伪加密,用010 editor工具打开,并做修改。通过010 Editor修改压缩源文件数据区和目录区的全局方式位标记,将伪压缩文件恢复到未加密的状态。 将01 改为00(红色部分)

4.文件保存后,再打开得到结果。

被窃取的文件

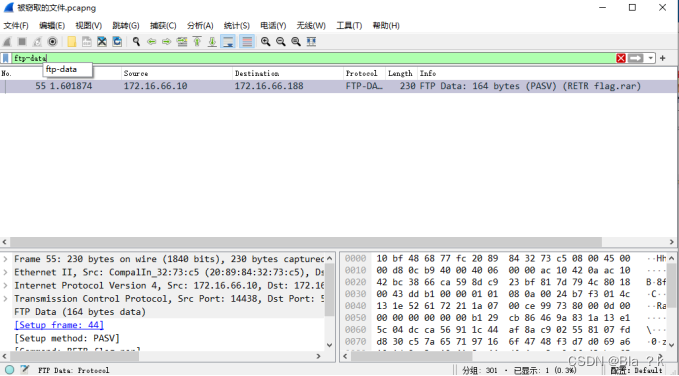

题目分析:首先提到文件想到的是ftp,但是搜寻ftp没有出现可以得出结论的结果,于是搜索ftp-data,解题线索出现了。

解题过程:

1.搜索ftp-data

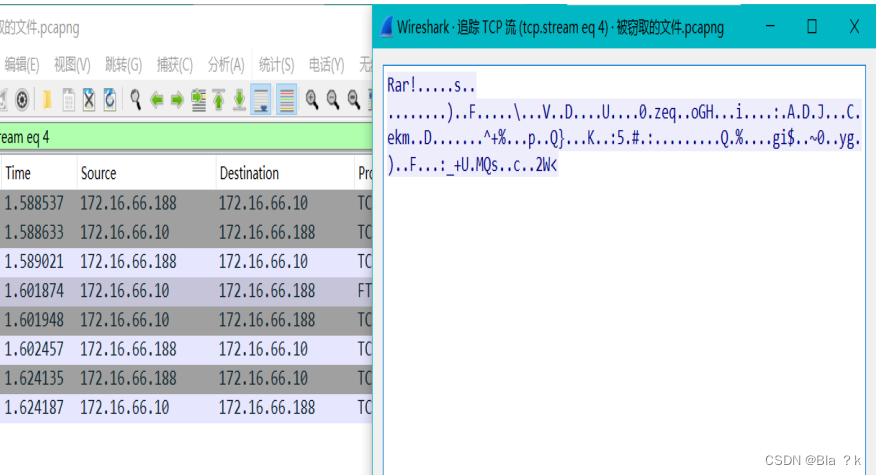

2.对其追踪tcp流,发现Rar!

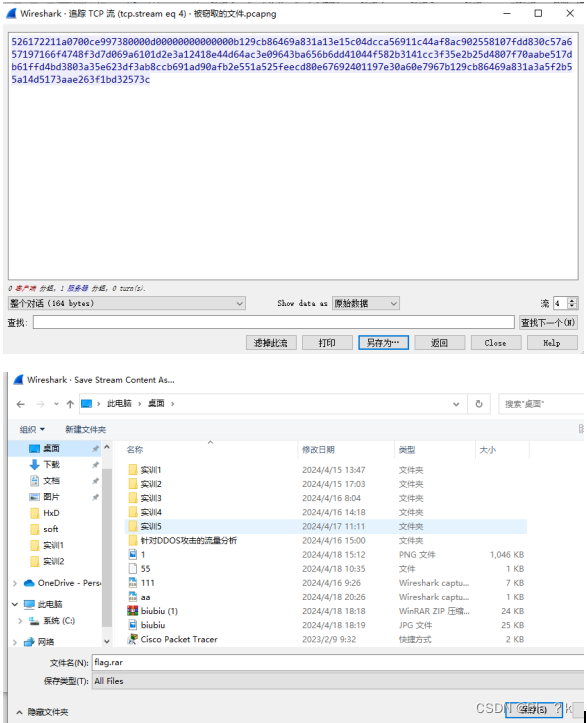

3将结果以原始数据形式保存为rar模式文件

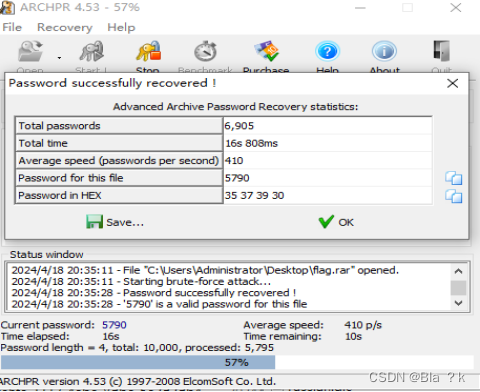

4.发现需要密码,用AAPR进行暴力破解,得到结论

总结:在解码过程中,文件后缀和wireshark的追踪是一个很重要的突破点。

版权归原作者 Bla ?k 所有, 如有侵权,请联系我们删除。