B-5:应急响应

1.黑客通过网络攻入本地服务器,在Web服务器的主页上外挂了一个木马连接,请你找到此连接并删除该连接,将对应的标题名称作为flag值提交;

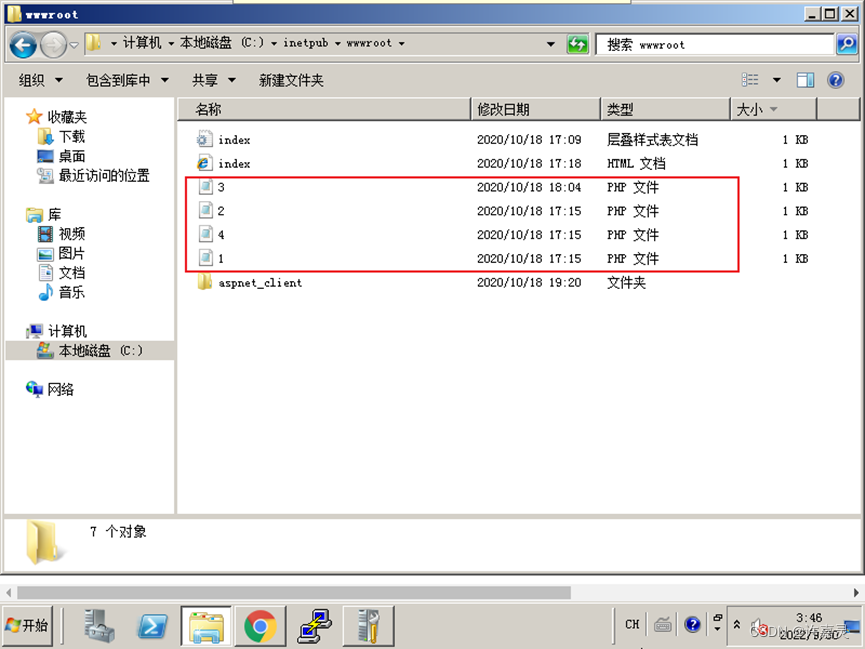

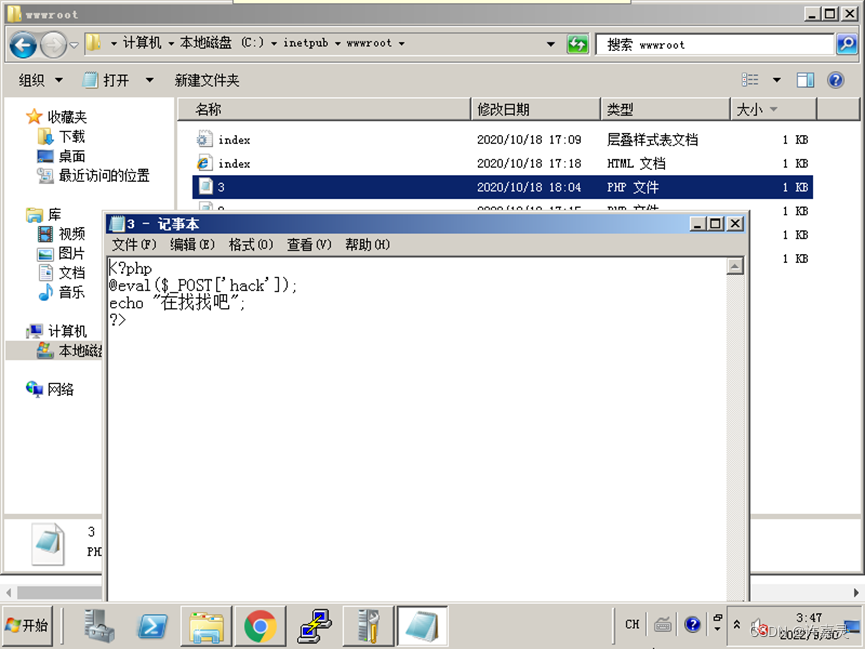

直接去连接去查看网站目录,发现有几个php文件

在3.php中发现了一句话木马

我们去访问靶机网页找到这个php的文件

在skills中发现了这个文件

flag{skills}

2.黑客攻入本地的数据库服务器,并添加了除admin以外的具有一个管理员权限的超级用户,将此用户的密码作为flag值提交;

我们进到mysql的目录然后登录mysql

查看一下mysql的用户和密码

select user,password mysql.user;

flag{ae1rfy9e}

3.黑客攻入本地服务器,在本地服务器建立了多个超级用户,请你删除除了Administrator用户以外的其他超级管理员用户,然后在命令行窗口输入net user,将Administrator右边第一个单词作为flag值提交;

进入计算机管理查看Administrator组的用户

分别把这几个用户删掉

net user查看将Administrator右边第一个单词提交

flag{Desktop}

4.黑客修改了服务器的启动内容,请你删除不必要的启动项程序,将该启动项程序的名称作为flag值提交;(如有多个名称之间以英文逗号分隔,例hello,test)

在开始菜单所有程序中找到启动文件夹

将文件名提交就好了

flag{hack,Test}

5.黑客在服务器某处存放了一个木马程序,请你找到此木马程序并清除木马,将木马文件名作为flag值提交。

这个直接打开网站目录 3.php就是木马程序 直接提交

flag{3.php}

版权归原作者 许嘉灵 所有, 如有侵权,请联系我们删除。