概要介绍

Yakit 是一个高度集成化的 Yak 语言安全能力的安全测试平台,使用 Yakit,可以做到:

类 Burpsuite 的 MITM 劫持操作台

查看所有劫持到的请求的历史记录以及分析请求的参数

全球第一个可视化的 Web 模糊测试工具:Web Fuzzer

Yak Cloud IDE:内置智能提示的 Yak 语言云 IDE

ShellReceiver:开启 TCP 服务器接收反弹交互式 Shell 的反连

第三方 Yak 模块商店:社区主导的第三方 Yak 模块插件,你想要的应有尽有

…

Yakit官网地址https://yaklang.com/, Yakit目前分为社区版和商业版,并针对个人用户永久免费!商业版提供的服务主要包括:

社区版中的通用工具

为企业提供漏洞验证工具

提供工具定制开发

企业专属的插件云仓库

为企业单独建设独享(离线)插件仓库

Yakit 的核心并不在工具本身上,而是依托于 Yak gRPC 接口; 也就是说,我们可以仅仅只把 Yakit 当作一个 "视窗" 来操纵 Yak 引擎来完成我们想要实现的安全能力。官方用一张图来简单解释一下 Yakit 的架构是怎么样与传统安全工具有所区别的:

以上是官方给出的Yak概要介绍,个人觉得Yak最方便的是其在专项漏洞检测上的应用(本文重点讲述)。专项漏洞检测 PoC 使用 nuclei 生态下的 yaml templates, 但是由于 Yakit 接管了 nuclei 的 templates 的管理,可以为 nuclei 模块生成 Yak 模块的执行过程。默认会把nuclei的templates下载到目录C:\Users\Administrator_nuclei-templates-2022_12_30-14_52_32。关于nuclei的使用可以参考文章

安装

下载页面url如下,如果安装windows版本,进行默认安装即可

https://yaklang.com/products/download_and_install

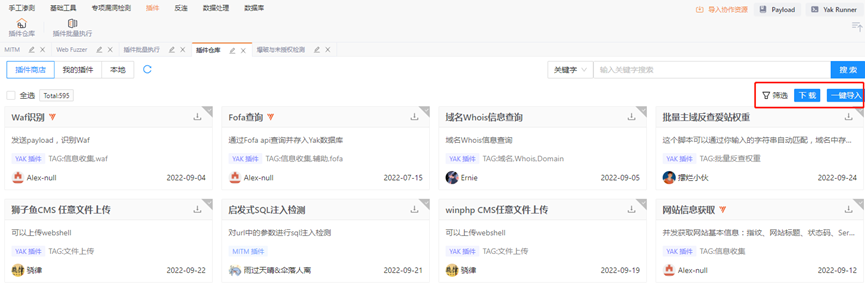

前提:下载插件

Yakit本身就是一个GUI界面,如果我们要想实现各种安全检测功能,首先需要下载对应的插件,下图中,点击“一键导入”即可

在这里大家可以简单的理解:一个插件,就是针对某项安全问题的攻击脚本!

中间人代理与劫持

只要大家使用过burpsuite等类似工具,上手这一块都会感觉非常容易,配置浏览器端口与下图中的端口保持一致,然后点击劫持启动,就可以进行抓包了

抓包后,可以在网站树视角或者HTTP History中对录制的url进行安全扫描测试了,具体可以进行的扫描内容,请参考下面两张图:

网站视角

HTTP History

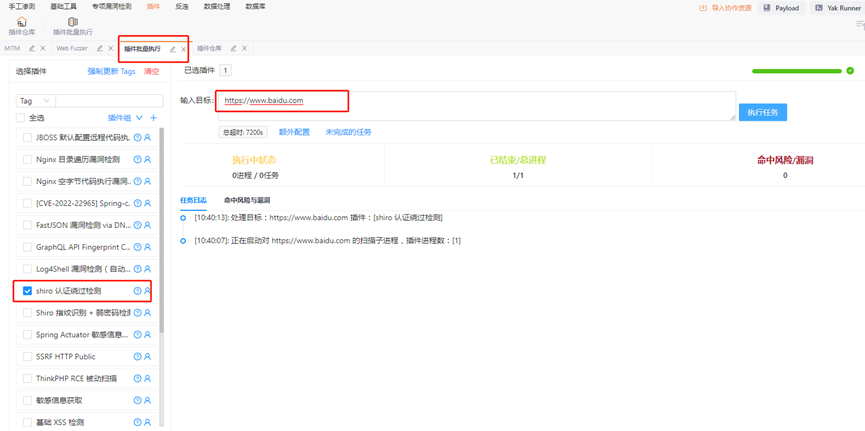

插件批量执行

我们可以对指定的url,进行指定多种类型的错误扫描,具体方法如下:

好用的tag标签,可以指定需要检测的某种漏洞类型,例如cve

插件POC脚本查看

插件>插件仓库>插件商店(或者本地),选中实现YAML POC

点击其中任意一个具体插件,然后点击源码可以查看POC脚本,如下图所示

实际工作中Yakit的应用

目前主要用来对cve漏洞的模拟,帮助研发同学更好的复现问题并 提升漏洞的修复效率

版权归原作者 测试开发Kevin 所有, 如有侵权,请联系我们删除。