1、实验目的:

(1)理解防火墙的作用和工作原理;

(2)掌握防火墙的配置命令及方法;

(3)区分基于端口配置的包过滤防火墙和基于安全域配置的防火墙;

2、实验内容:

(1)搭建防火墙安全拓扑;

(2)创建和配置防火墙安全区域;

(3)配置安全策略,部署NAT;

(4)测试防火墙功能。

3、实验记录:

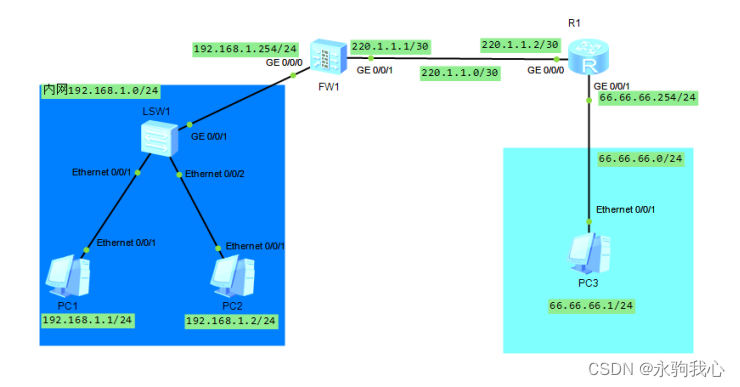

(1)搭建防火墙实验拓扑:

给内网配置相应的ip地址:192.168.1.0/24 ,然后进入防火墙查看当前配置信息、版本信息;防火墙分为三个区域trust、untrust、dmz;

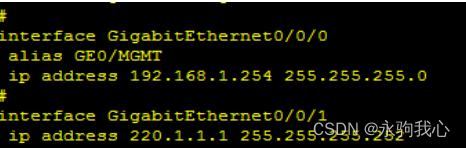

(2)在防火墙相应的接口下配置ip地址,即配置内网网关地址192.168.1.254/24;同时在路由器和防火墙之间的接口都配上相应的ip地址,以及配置外网的网关地址;配置后如下

防火墙:

路由器:

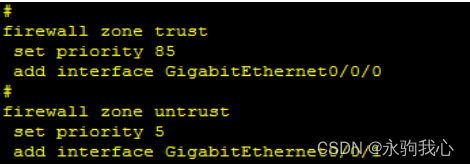

(3)设置防火墙安全的区域,即将内网加入到可信区域,外网加入到不可信区域配置过程如下:

可信区域:Firewall zone trust ; add int g0/0/0

不可信区域:firewall zone untrust ; add int g0/0/1

配置后如下:

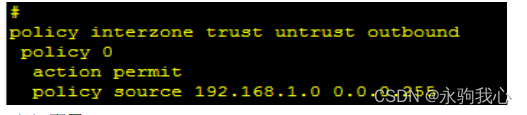

(4)配置防火墙区域间包过滤:在防火墙系统视图下配置,配置如下:

Policy int trust untrust outbound

Policy 0

Action permit

Policy source 192.168.1.0 0.0.0.255 (即只允许192.168.1.0的网段能够访问外网)

配置后如下:

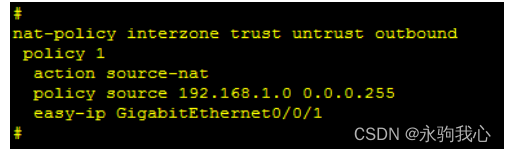

(5)配置nat

配置过程:在防火墙系统视图下:

nat-policy int trust untrust outbound

Policy 1

Action source-nat

Policy source 192.168.1.0 0.0.0.255

Easy-ip g0/0/1

(即将源地址地址进行转换,转换为g0/0/1接口下的ip地址220.1.1.1)

(6)配置默认路由到外网 ip route-static 0.0.0.0 0.0.0.0 220.1.1.2

(7)测试:

由防火墙到外网和到内网是联通的:

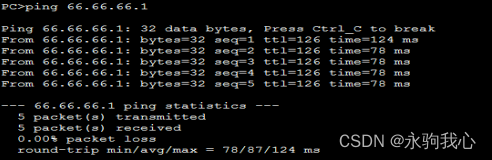

内网pc访问外网:

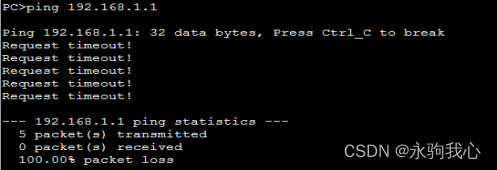

外网pc访问内网:

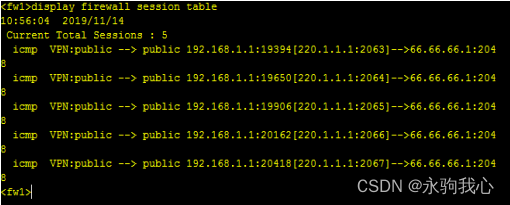

内网访问外网防火墙建立的session表:

4、实验结论

(1)防火墙分为三个区域即trust、untrust、dmz;且防火墙下的接口只有在相应区域的管控下,才能够进行下一步的通信;否则不能通信;

(2)防火墙将内网划为可信区域,外网划分为不可信区域,即内网可以访问外网,外网不能直接访问内网;

(3)配置nat策略时,需要将其内网地址进行转换,其内网地址一般为私网地址需要将其转换为公网地址,才可实现内网访问外网;

(4)当内网访问外网时,防火墙会建立动态的session表,为内网访问外网时,给外网回应内网搭建桥梁。

版权归原作者 永驹我心 所有, 如有侵权,请联系我们删除。