1、凯撒大帝在培根里藏了什么

(虽然这是一道简单的题,但是我希望的是我们能从中真正学到一些东西,理解它的原理,而并不光是会使用转换器)

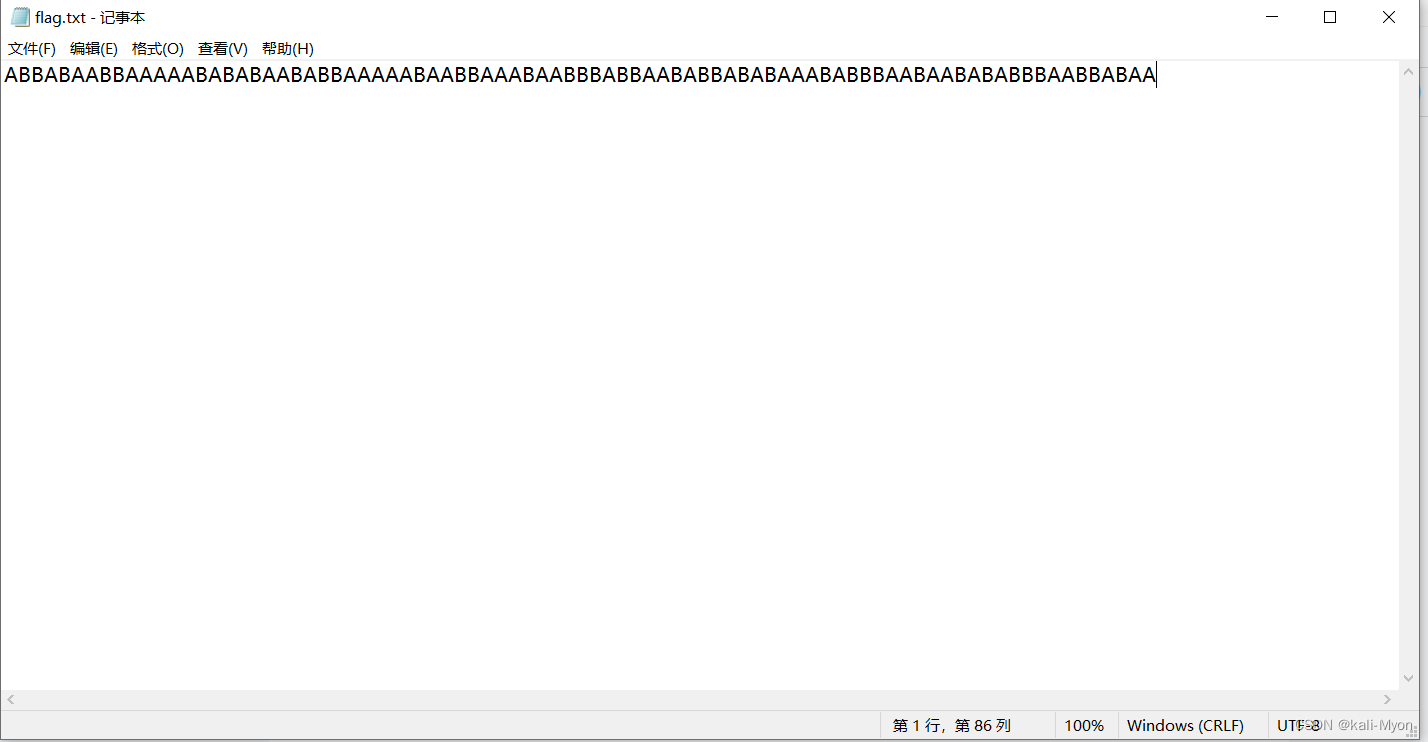

下载附件得到文本,根据题目可推断与凯撒密码和培根密码有关

下载附件得到文本,根据题目可推断与凯撒密码和培根密码有关

下面我们先讲一下凯撒密码和培根密码

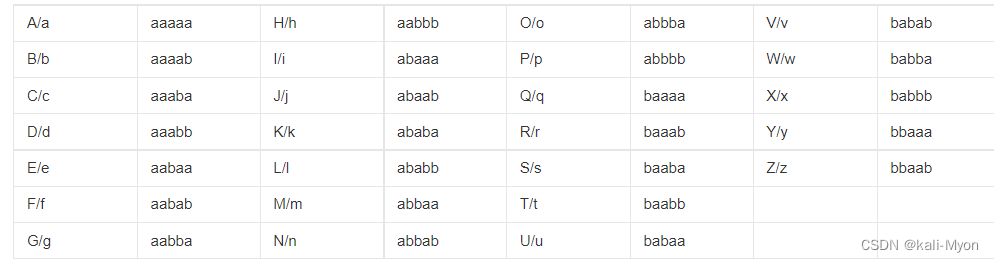

培根密码:加密时,明文中的每个字母都会转换成一组五个英文字母。其转换依靠下表:

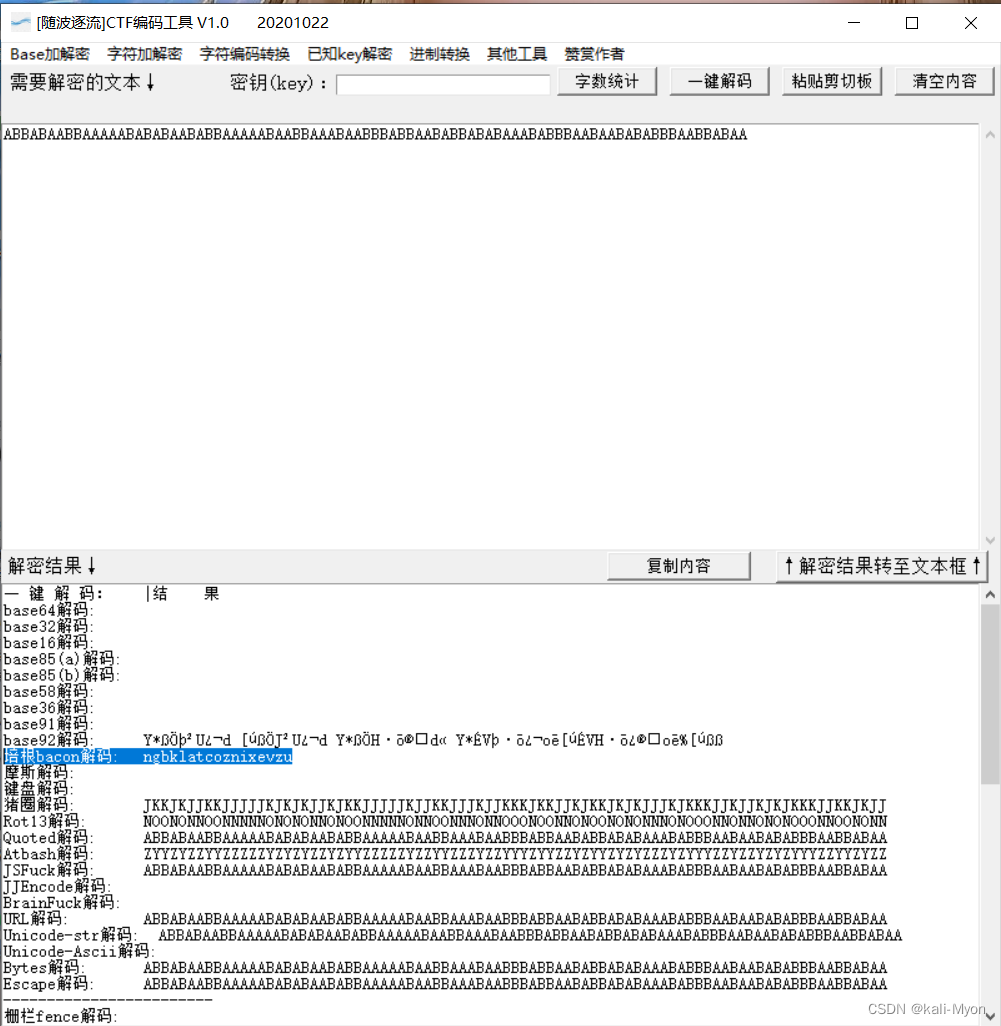

将文本输入,通过培根解码,得到 ngbklatcoznixevzu

凯撒密码:明文中的所有字母都在字母表上向后(或向前)按照一个固定数目进行偏移后被替换成密文。例如,当偏移量是3的时候,所有的字母A将被替换成D,B变成E,以此类推。

因为不知道偏移量,这里在解凯撒密码时只能枚举

不难发现 havefunwithcrypto 比较特殊,是个句子,代入验证答案正确

2、简单的base编码

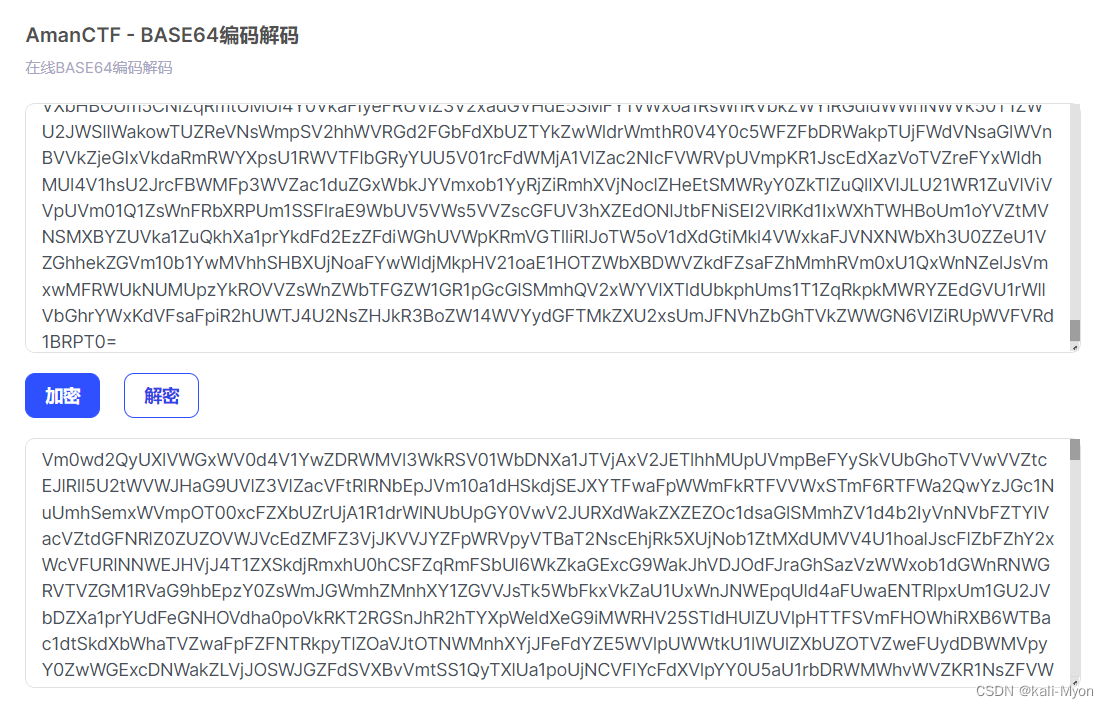

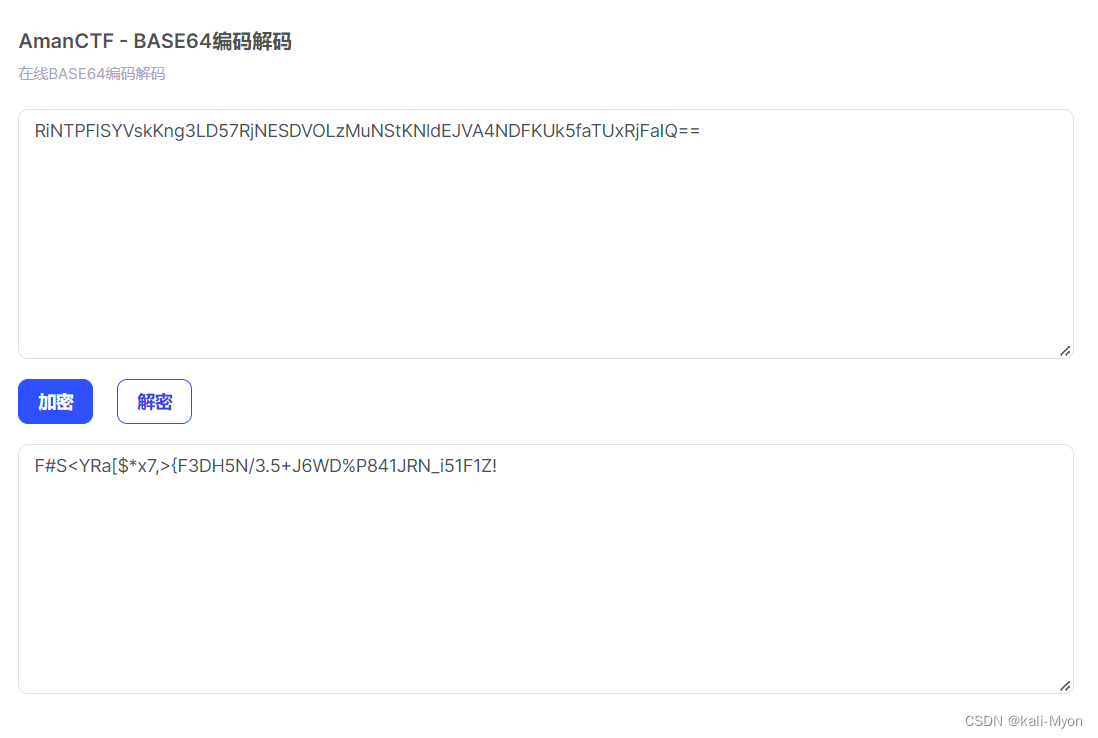

根据题目尝试各类base码,发现是base64

此处需要多次解码,会python的可以通过写脚本循环解base64

脚本:

#-*- coding:utf-8 -*-

#使用说明:python for_base64_decode.py "需要多次解码的内容"

import base64

import sys

def base64decoding(src):

num = 0

try:

while True:

src = base64.b64decode(src)

num = num+1

except Exception,e:

print "[+]The result of decoding is: %s" % src

print "[+]The number of decoding is: %d" % num

if __name__ == '__main__':

strs = sys.argv[1]

base64decoding(strs)

不会也没关系,使用转换器多次解码即可

文本会越解越短,一直解到base64报错

此时继续尝试其他base解码,发现是base92,解一次即可得到flag

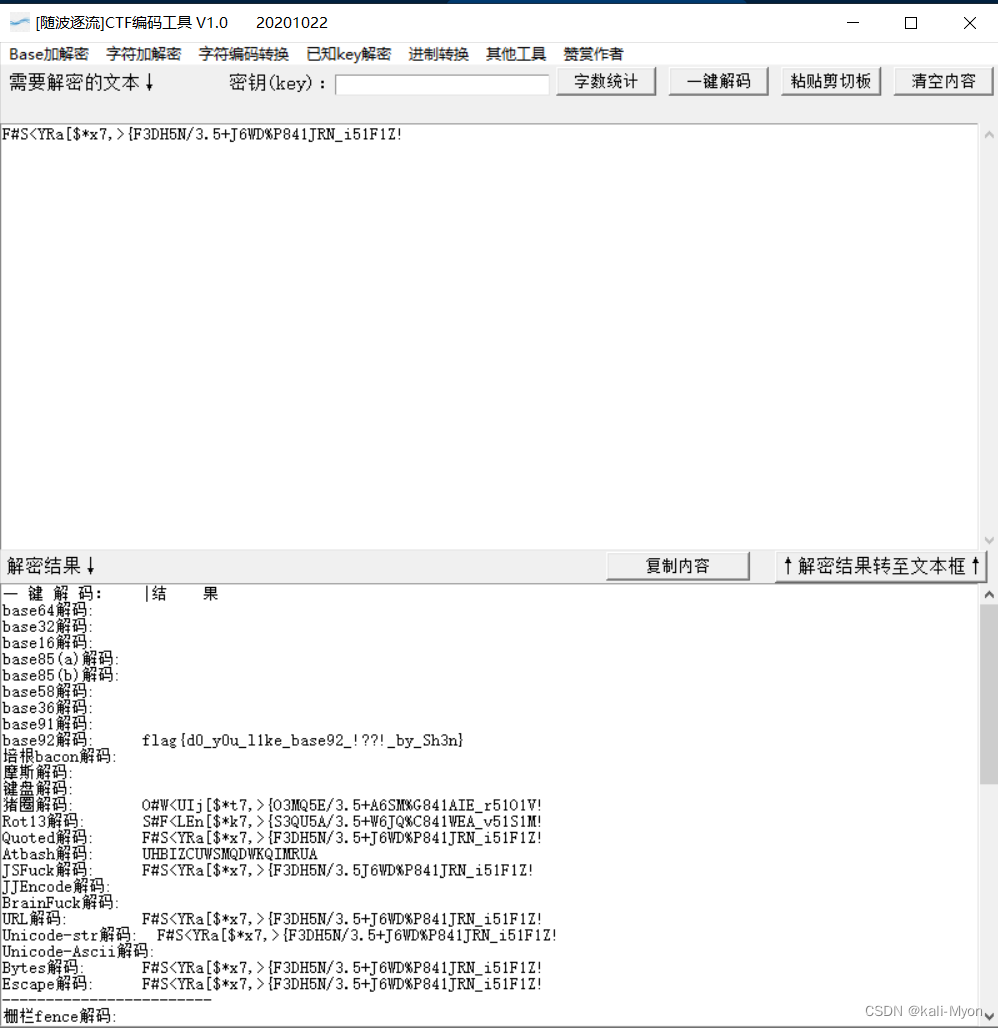

也可放入随波逐流,会自己识别为base92并解出flag{d0_y0u_l1ke_base92_!??!_by_Sh3n}

3、删库跑路-

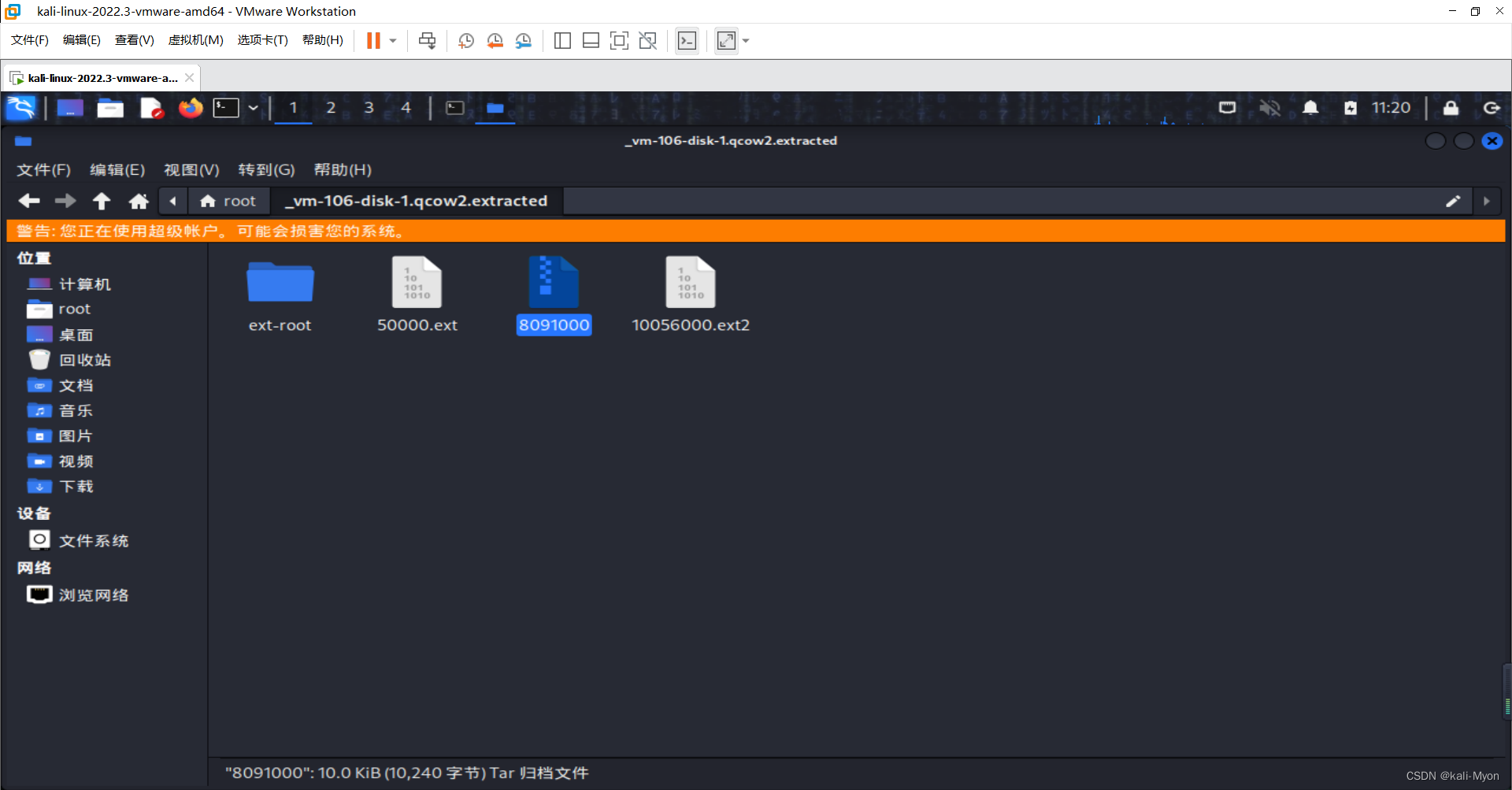

文件拖进kali,使用命令binwalk -e 提取在固件映像中的文件

binwalk -e vm-106-disk-1.qcow2 --run-as=root

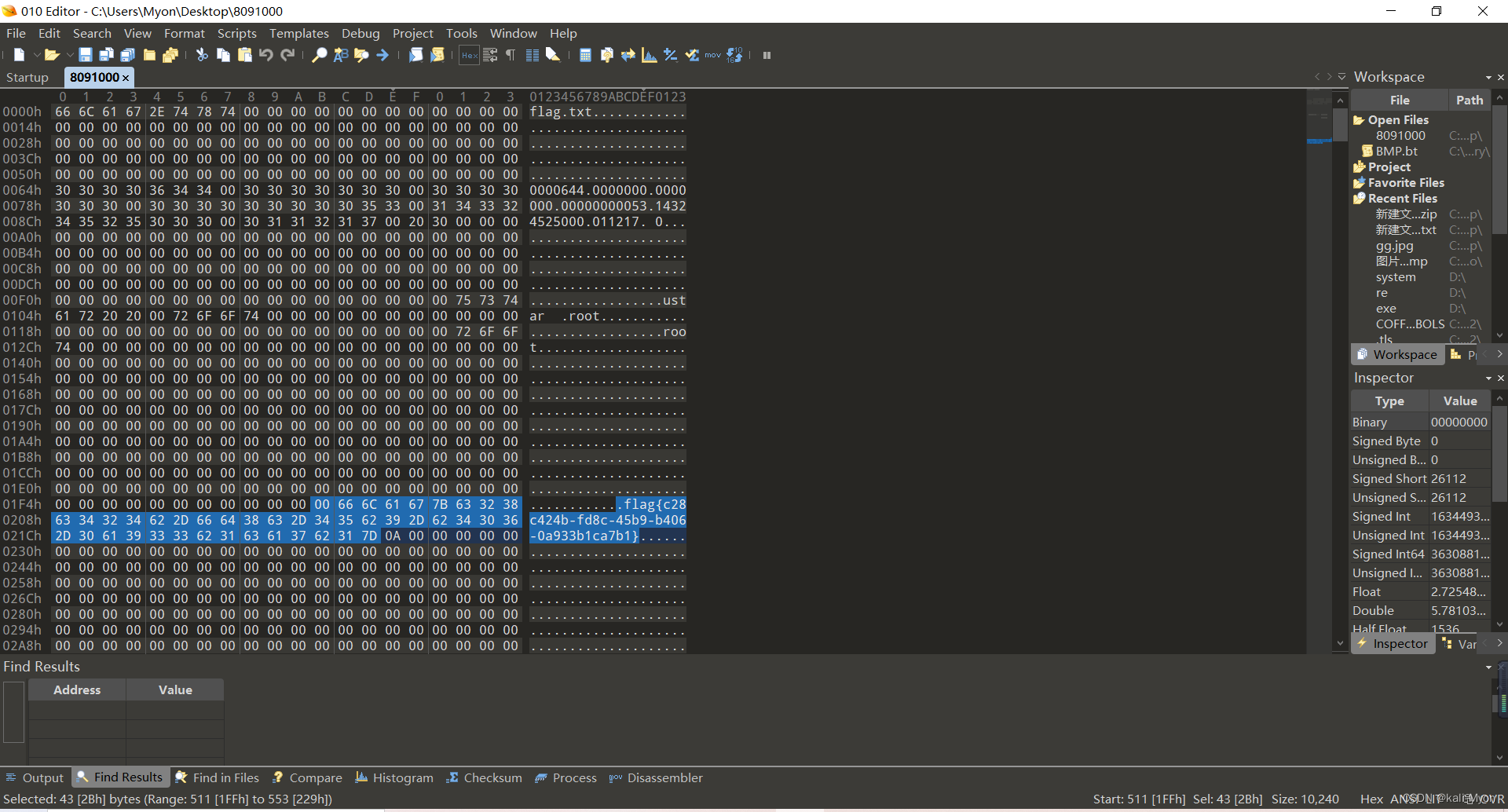

将得到的8091000用010Editor打开

即可得到flag

版权归原作者 kali-Myon 所有, 如有侵权,请联系我们删除。