编者按

数字化浪潮蓬勃兴起,企业面临的安全挑战亦日益严峻。

腾讯安全近期将复盘2022年典型的攻击事件,帮助企业深入了解攻击手法和应对措施,完善自身安全防御体系。

本篇是第三期,用一个实际案例讲述了企业在面临攻击时,如何才能及时准确找到攻击源头,知晓“我被谁用什么漏洞攻击了”,及时封堵漏洞,避免重大安全事故的发生。

“当你帮客户排掉这个‘雷’之后,23451他们发了感谢函或者邮件致谢吗?”小编。

“没有,但是他们发来了一个采购订单。”周工。

这是一个发生在今年4月初的安全应急响应故事。

异常告警

某天中午,某企业的安全值班员工进行着例行检查,发现安全运营中心SOC发出了告警,陆续有主机出现异常告警行为。凭经验判断,这应该是一个有目的的入侵行为,值班人员立即通知相关人员上机进行排查,并立即上报安全负责人刘总工。

时间一分一秒过去,入侵源迟迟没有封堵住,攻击者已经在进行内网横移尝试。安全负责人刘总工意识到了问题的严重性,如果不能及时溯源找到攻击入口并及时收敛漏洞,最终的结果无外乎三种:被“脱裤”,被加密勒索,或者更可怕——潜伏起来什么也不做,等待重要的业务节点再发出致命一击。

刘总工立即组织了安全运营团队进行紧急排查,但仍没有找到攻击源头,攻击还在继续,并且影响范围是未知的“黑盒”,眼前一抹黑的情况更加剧了事态严重性。4小时后,主机安全服务的厂商(客户使用的某老牌主机安全产品)负责应急响应的2位工程师也到了现场,他们和驻场的专家一起,加入了排查的队伍。

在一个空旷的被辟为“临时作战室”的会议室里,2位工程师打开电脑登陆了主机安全运营后台,根据攻击者留下的蛛丝马迹,顺藤摸瓜排查可疑的机器。他们在写脚本,十几个客户IT和业务部门的人时不时地踱到他们身后看看。

内网机器被攻陷之后,找出攻击路径通常需要一两天时间,没有什么别的捷径,就是一台机器一台机器地人工排查。但这一次,经历了整整5天,仍然没有找到攻击源,而攻击者已经拿到多台服务器权限,正在横向渗透到核心资产,眼看就要酿成重大事故。彼时,连续作战了5天的安全团队心态已经趋于崩溃,“作战室”里,十几只烟头被摁灭在一次性纸杯里,随处都是被捏扁的红牛和可乐空罐,无声诉说着无能为力。

“所有机器一台台上去看,从哪台打过来的,然后顺着这个IP走到另外一台机器,然后继续看、继续分析,看他从哪进来的,留下什么日志、做了些什么行为。但是有时候那些机器上面并没有那么完善的日志、记录,只能凭少数一些异常登录或者行为来定位它是怎么进来的,整个过程就会很复杂。”一位经验丰富的安全专家分析道。

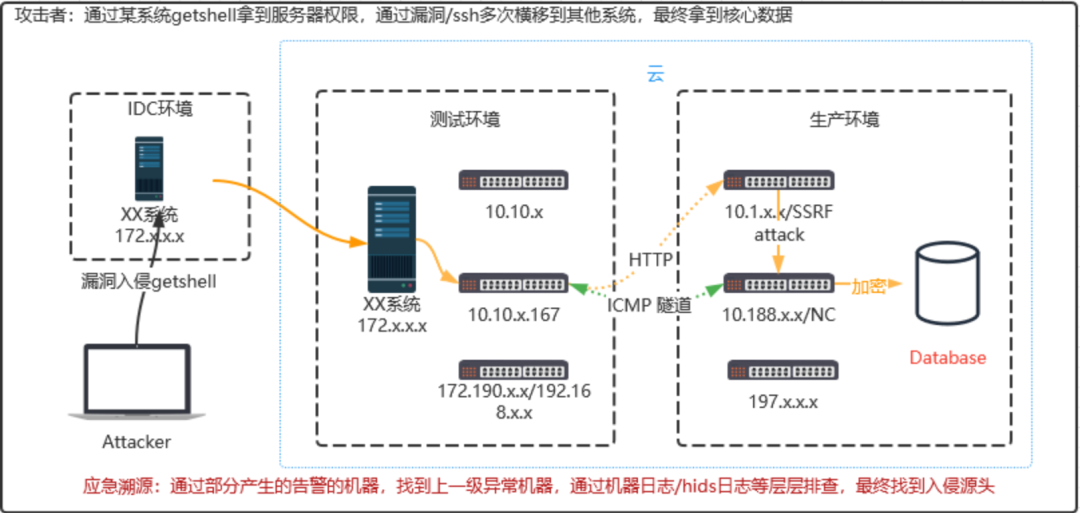

(常见APT入侵路径,由于入侵者会删除日志,隐藏攻击路径,造成安全溯源往往会费时费力)

“12号12:00之前,问题一定要得到妥善解决,源头一定要找到!”刘总工下出最后的军令状!

深夜的一条微信消息

“我们遭遇大量网络攻击,请支援我们。”11号晚上21点17分,腾讯安全主机安全团队的X被拉到一个微信群,收到一条@他的信息。

他询问了几个基础问题,心中有了大概,立马电话摇人,找到两位熟谙此类问题解决之道的专家周工和吴工进群。时间紧急,也没有寒暄,直接发了一个线上会议链接。20分钟后,他们已经了解了客户目前的IT环境和受攻击情况。

吴工和周工没有开口讲述之前,小编的脑海里出现的画面是一队人火急火燎赶高铁、飞机奔赴客户现场,一头扎进机房,甚至晚上在机房外面扎个行军床。今年疫情反复,到处都是异地来访隔离5+3天,他们能顺利赶到一线吗?

“客户是在哪个城市?是在北京吗?”小编。

“也许?不知道。”周工。

“你们都没有去客户现场吗?”小编。

“不需要啊,我们是云原生的漏洞分析引擎,只需要客户把基础信息提供给我们,我们就能分析出来。”周工。

预想中的这一切兵荒马乱都没有发生,从接到需求到找到攻击源,周工他们总共花费了不到1小时。这得益于一个叫WeDetect的自动化漏洞分析引擎,它一方面掌握了云上几乎所有公开已知的漏洞,客户如果存在这些已知漏洞,能很快被找出来;而对于那些未披露的0day漏洞,WeDetect则从其攻击行为上能判断出异常,并发出预警。

“一个算力远胜于人脑、7*24小时不眠不休的机器,查找起漏洞自然快很多。”吴工说。

数据排查完毕后,吴工把排查结果以及WeDetect如何发现这个攻击源的数据反馈给了客户,客户眼前一亮,当即下了一个对于SaaS服务来说数额很可观的订单。而对于该企业来说,这也许是他们采购流程里最快的项目之一,但肯定也是说服力最毋庸置疑的项目之一。

(wedetect入侵漏洞溯源示意图)

千里眼和顺风耳

仅仅是2两年前,遇上这样的应急响应事件,吴工也需要去客户现场,手动一台台搜查问题。他记忆最深的一个案例,是某一次客户被勒索,勒索软件把一些有用的日志也加密了,导致关键溯源数据丢失,客户用了各种方式都无法找到入口。他早上11点赶到广州客户现场,凌晨3点才找到攻击源,结束工作后打开滴滴准备打车去酒店,发现忘了订酒店。站在除了保安之外几乎空无一人的工业园区大门口,他有一瞬间感到很茫然。

另外一次是某个关基企业被勒索,他们被叫到现场时,很多老牌安全厂商的专家团队都已经在待命了,场面堪称中国网络安全的“梦之队”。梦之队花费了数个小时终于还原了攻击路径,但对于已经加密的数据是无计可施的,所幸他们从一台机器上找到一个多月前的备份数据进行了手动恢复。

从Solarwinds事件以来,这两年密集地涌现了Log4j、Springboots、node-ipc包供应链投毒等各种现象级的安全事件,在官方发布漏洞公告到国内外安全厂商推出响应措施之前,中间有一段“真空时间”是黑产作案的黄金时期,但却是企业的噩梦期,很多客户不知道机器为什么被攻陷、攻击者打到了哪里,腾讯安全的专家服务团队一次又一次次接到客户的应急诉求。

在这样的事情重复发生多次,以及2020年以来疫情防控导致出差的不便利之后,周工、吴工团队开始琢磨:如何才能摆脱被动应急的局面,提升威胁的主动发现能力?

要解决这个问题,腾讯安全有几个天然的便利:依托腾讯云和丰富的云原生产品,联合云上各安全产品日志、主机异常行为数据、攻击流量数据,腾讯能更全面地掌握云上的最新攻击态势;其次,腾讯拥有丰富的实战攻防经验,无论是内部例行的攻防演练,还是各类重保项目中历练出来的蓝军攻击手法,能够实现知己知彼。“自己就是攻击队,我平时攻击会怎么打,就把这些经验转换成对应的模型落地到引擎里面去。”

前后历时半年,WeDetect 逐渐成形。腾讯 WeDetect 云上威胁狩猎引擎,是腾讯安全基于云原生的自动化漏洞攻击事件检测、关联、响应引擎。结合入侵事件中产生的多维度数据,实时自动化对攻击事件的关联、分析、定性。目前 WeDetect 已捕获到造成云上机器失陷的数百个已公开漏洞,以及数十个未公开漏洞的利用。wedetect能力已经赋能到云镜攻击检测模块,在实锤漏洞入侵的同时,也展示给客户尝试入侵的攻击,弥补了东西向流量入侵检测的能力。

经过一年的运营,截至目前,WeDetect 已经在重大漏洞响应中帮助腾讯安全团队发现了多起高危漏洞利用,帮助物流企业、游戏厂商、电商企业、交通企业等发现并及时终止了很多棘手的攻击。

“这个感知是很强烈的,就好像经历过高考的每个人都知道670分是什么价值,够上个985还是211。客户多数对于漏洞排查有切身经验,在经历了那么长时间手工时代,他们看到我们不用去现场也能很快地通过自动化地分析出问题所在,对他们的触动是很大的。这也直接促成了我们一些商机转化。”吴工说道。

就在我们发稿时,WeDetect这个不眠不休的千里眼和顺风耳,也正在持续侦查着云上的漏洞利用情况“风声”。

版权归原作者 腾讯安全 所有, 如有侵权,请联系我们删除。